Le piratage des consoles de jeux est un passe-temps favori des pirates de toutes sortes (ce terme est utilisé ici sans connotation négative). Cela se fait principalement afin de permettre le téléchargement d'images de jeux sur les consoles de fabricants sans avoir à acheter l'original. Dans la plupart des cas, les fabricants de consoles bloquent toute autre possibilité de jouer, à l'exception des disques sous licence ou des fichiers téléchargés à partir de répertoires spécialisés.

Certaines consoles s'ouvrent facilement, d'autres plus compliquées. Jusqu'à présent, le plus obstiné résiste au piratage de la PS Vita avec un firmware mis à jour. La plupart des autres consoles sont déjà piratées. Maintenant, les artisans sont arrivés sur la Nintendo Switch.

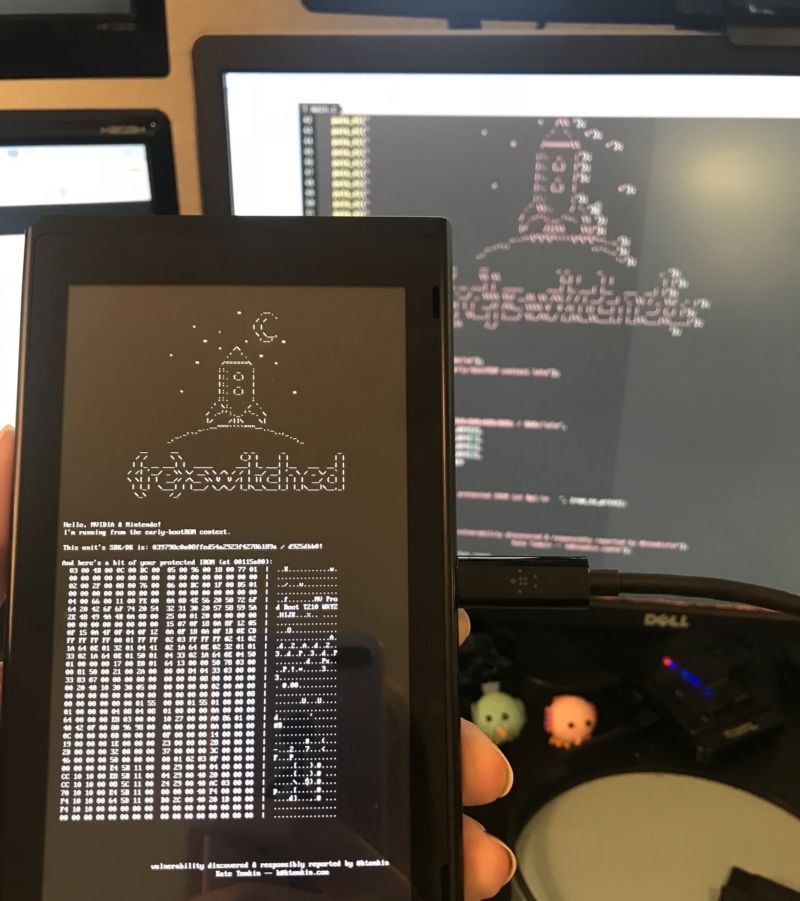

L'autre jour, un exploit pour les systèmes Nvidia Tegra X1 a été publié sur le réseau, qui ne peut pas être bloqué pour le moment. L'exploit a été développé par l'expert en matériel Catherine Temkin et l'équipe ReSwitched. Les développeurs de vulnérabilités l'ont appelé Fusée Gelée, vous pouvez trouver le code du logiciel

ici .

Selon les auteurs du projet, cet exploit est un véritable «Saint Graal» des exploits pour consoles de jeux. Il utilise une certaine vulnérabilité dans le mode de récupération USB de la plate-forme Tegra X1. En travaillant avec ce problème, les développeurs ont appris à installer le bootROM personnalisé. En envoyant un argument avec une "longueur" incorrecte pour démarrer une procédure USB incorrectement spécifiée à un certain moment. Ainsi, l'utilisateur peut forcer le système à demander 65 535 octets. Un débordement de tampon se produit dans bootROM, ce qui vous permet de copier les données nécessaires au piratage dans la partie protégée de la mémoire.

La partie la plus difficile dans tout cela est de faire passer le système en mode de récupération USB. Afin de ne pas ouvrir la console, vous pouvez simplement court-circuiter une broche spécifique sur le connecteur Joy-Con droit. L'équipe a sorti un appareil spécial qui vous permet de le faire sans aucun problème. En fait, ce n'est même pas un appareil.

Vous pouvez le faire vous-même, en utilisant juste un morceau de fil coincé aux bons endroits sur la console. Dans ce cas, le système passera également dans le mode requis.

La chose la plus intéressante à propos de cet exploit est qu'il ne peut pas être bloqué en téléchargeant à partir d'Internet et en installant un correctif logiciel. Le fait est que bootROM ne peut pas être modifié après que la puce Tegra a quitté l'usine. C'est une excellente option si bootROM est bien protégé. Dans ce cas, il est peu probable que les fabricants soient en mesure de faire quoi que ce soit si l'utilisateur modifie la partie logicielle d'une manière ou d'une autre.

Le fabricant pourra faire quelque chose avec ces consoles et puces qui n'ont pas encore été publiées. Mais gardez à l'esprit que la Nintendo Switch s'est déjà répandue dans le monde en millions d'exemplaires. Plus précisément, il a déjà vendu 14,8 millions de systèmes vulnérables au piratage.

Mais Nintendo a encore la possibilité de «déranger» les propriétaires de consoles piratées. Le fait est que vous pouvez déterminer l'original ou la modification sans aucun problème. Et dans ce cas, l'entreprise peut bloquer la possibilité d'entrer sur leurs serveurs pour les systèmes piratés. Nintendo peut alors bloquer complètement les fonctions réseau de la console. En principe, la société avait précédemment fait quelque chose de similaire avec la Nintendo 3DS, après avoir appris à les pirater.

Maintenant l'exploit lui-même fonctionne, mais ce n'est qu'une preuve de concept. Les développeurs ont prouvé que toutes les consoles sont vulnérables, mais ne sont pas allées plus loin. Une grande quantité d'informations techniques sur l'exploit sera publiée le 15 juin. En été, les utilisateurs recevront des informations sur l'application pratique de la console. Le travail se poursuit sur le chargeur personnalisé Atmosphere.

Fait intéressant, les auteurs d'exploits avaient déjà averti Nvidia et d'autres fabricants de matériel. Pour le moment, seule une partie des données a été publiée car «l'exploit peut être utilisé au détriment des utilisateurs eux-mêmes». Afin de montrer la réalité du développement, une capture d'écran a été publiée avec l'émulateur Dolphin, qui fonctionne sur Nintendo Switch et joue la légende de Zelda: Wind Waker.

Soit dit en passant, il est prouvé que les développeurs de l'équipe nommée ne sont pas les premiers à proposer l'idée d'un exploit. Il y avait (et il y aura probablement) d'

autres équipes qui offrent à peu près la même chose.