La dernière fois, nous avons examiné des approches pour construire

un modèle d'accès . Maintenant, nous devons réfléchir aux procédures et aux moyens techniques: comment construire des processus qui aideront à contrôler l'accès, et comment cela peut être mis en œuvre.

Tout d'abord, vous devez penser à ce que vous allez construire - à

partir de ce que vous avez ou

de ce que vous voulez . Le résultat dépendra fortement du point de départ. Chaque approche a ses avantages et ses inconvénients, et il convient d'envisager à la fois de comprendre les perspectives et les réalités.

Allons du désiré.

Que voulons-nous?- Un système qui nous renseigne sur les violations et les conflits SoD?

- Un système qui construira lui-même des modèles?

- Gérer l'accès?

- Tout est-il sous contrôle?

- Fournir un accès physique et logique aux utilisateurs avec authentification biométrique, etc.?

Ici, vous pouvez penser à beaucoup plus, et tout cela peut même être réalisé. Mais (!) Avec une forte probabilité, ce sera un développement individuel, long et coûteux.

Qu'avons-nous?- Politiques d'accès

- le processus de fourniture d'accès (à la demande de l'utilisateur ou sans lui),

- droits et rôles intégrés dans chaque système.

Ce n'est pas en vain que j'ai écrit dans un dernier article sur

le modèle de maturité . La création d'un processus idéal en un rien de temps échouera, mais avec un travail bien planifié, vous pouvez obtenir le résultat souhaité décrit ci-dessus, s'il est en demande dans votre entreprise.

Lors de la conception de processus, il convient de le rappeler:

plus le système est simple et transparent, plus il est facile à contrôler . Plus les conditions et les branches d'un processus humain sont différentes, plus il y aura d'erreurs.

Prenez le processus de fourniture d'accès comme exemple, dans lequel l'utilisateur a besoin de nouveaux droits dans le système pour effectuer une tâche.

Quels

facteurs doivent être pris en compte lors de la création d'un tel processus métier?

- commodité pour les utilisateurs, les coordinateurs et les interprètes,

- le temps

- consacré à chacune des étapes du processus,

- temps de traitement cumulé

- le coût de mise en œuvre de chaque étape,

- impact sur les prochaines étapes

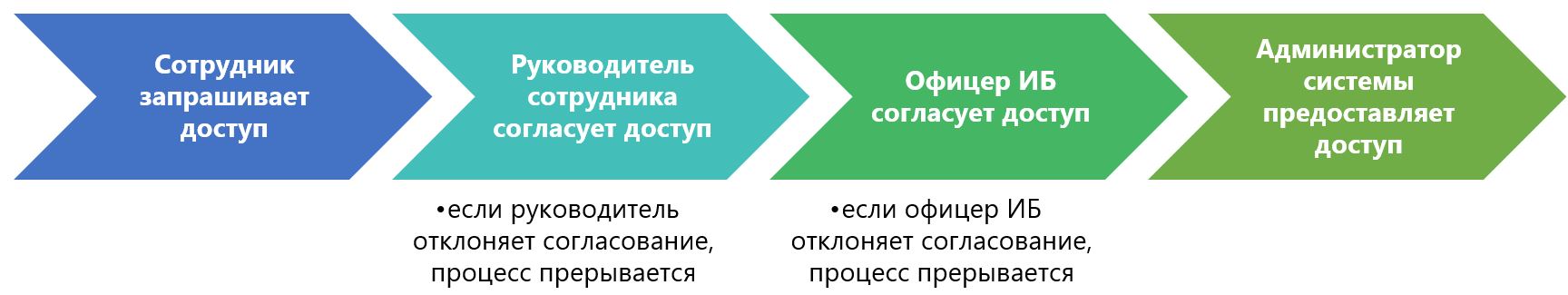

Premièrement, nous déterminerons

qui est impliqué dans ce processus:

- l'utilisateur lui-même - demande des droits d'accès,

- son responsable - approuve la demande, confirmant le besoin de production,

- Responsable de la sécurité de l'information - coordonne l'accès en surveillant les conflits d'autorité (toutes les entreprises ne l'ont pas, mais supposons ...),

- administrateur du système d'information - remplit la demande.

Il peut y avoir beaucoup plus de participants au processus, par exemple: le propriétaire de la ressource, un contrôleur supplémentaire de l'informatique, etc. En attendant, pour l'analyse de la construction du processus, les caractères indiqués nous suffisent.

Décidons maintenant du champ d'action. Au début, pour nous, le processus ressemble à ceci:

Un employé demande des droits d'accès, son responsable accepte, puis un responsable des services informatiques accepte, après quoi l'administrateur système exécute la demande.

C'est un processus linéaire simple, il a l'air simple, mais essayons de comprendre les détails. Veuillez prendre ce qui suit comme exemple de raisonnement lors de la construction d'un processus. Pour votre entreprise et vos utilisateurs, l'importance de certains facteurs - commodité, coûts en temps, rapidité et impact sur les étapes ultérieures - peut varier.

Comment un employé sait-il de quel accès il a besoin et de quoi demander exactement? Parfois, il est possible de contacter une personne qui peut vous dire comment placer correctement une application - demandez au responsable, appelez le propriétaire de la ressource ou l'administrateur, écrivez une lettre au support technique. Parfois, le formulaire de demande d'accès lui-même aide, qui offre des options claires à choisir, ou il y a un champ pour décrire la situation.

Toutes les options décrites sont généralement disponibles, mais cela prend un certain temps. Vous devez donc choisir les options les plus rapides et les plus conviviales. (Nous nous efforçons de fournir des services de qualité aux entreprises.) Vous pouvez laisser 1-2 options pertinentes, mais vous pouvez - c'est tout. À ce stade, il est important de comparer simplement les options disponibles pour

identifier les droits d'accès requis en fonction des paramètres précédemment sélectionnés.

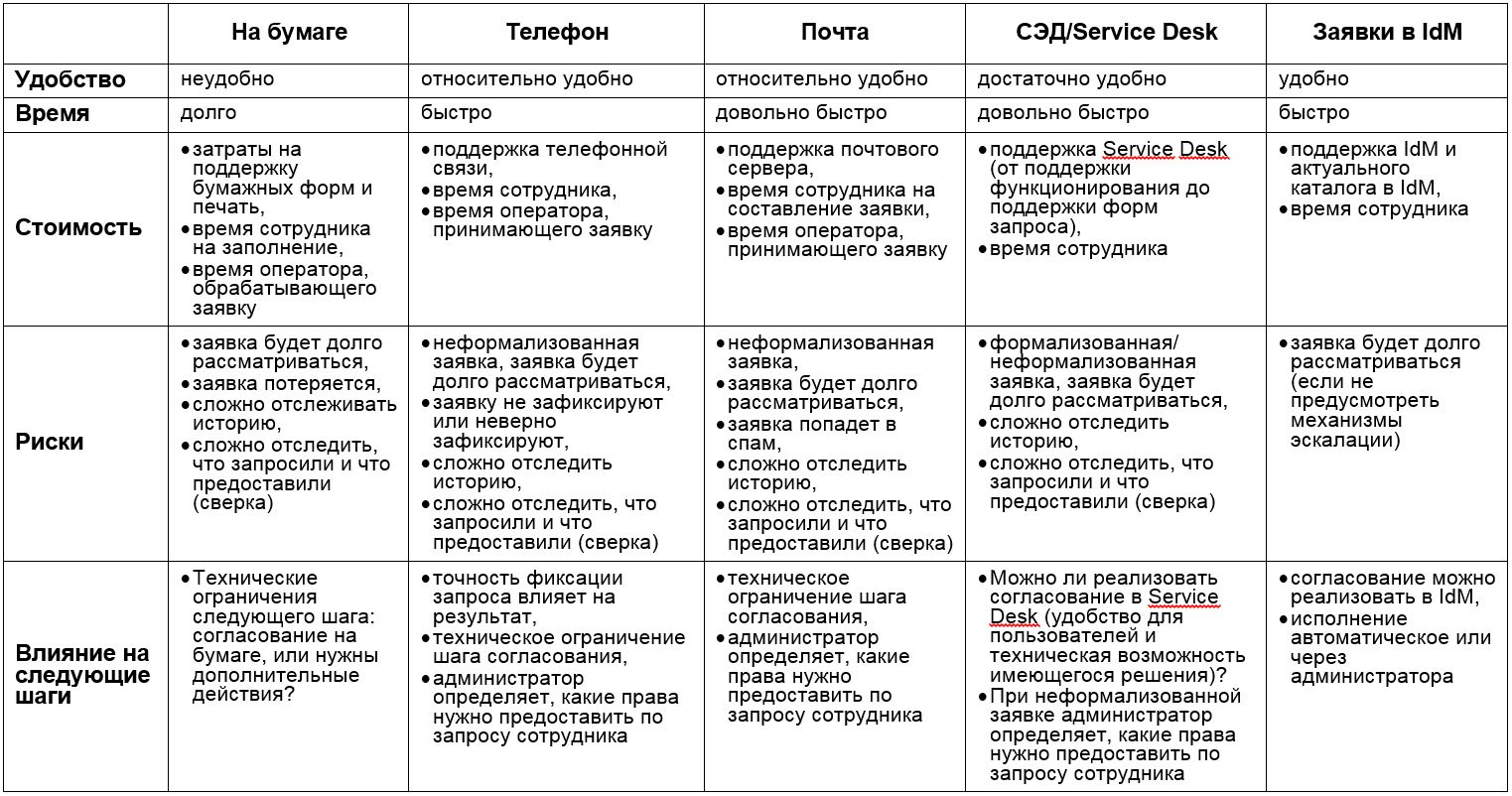

L'étape suivante est

l'interface de demande d'autorisation . Comment un utilisateur peut-il demander des droits d'accès?

Parmi les options qui vous viennent à l'esprit: téléphone, courrier, EDMS (système électronique de gestion des documents), Service Desk, interface IdM ou tout simplement une application sur papier. Il est important que la méthode d'application soit simple et directe pour l'utilisateur.

Encore une fois, vous devez tenir compte du facteur temps: lequel est plus rapide - écrire une lettre ou appuyer sur quelques boutons dans le Service Desk? Il ne faut pas oublier que la prochaine étape consistera à coordonner l'application, et cela doit également être fait rapidement.

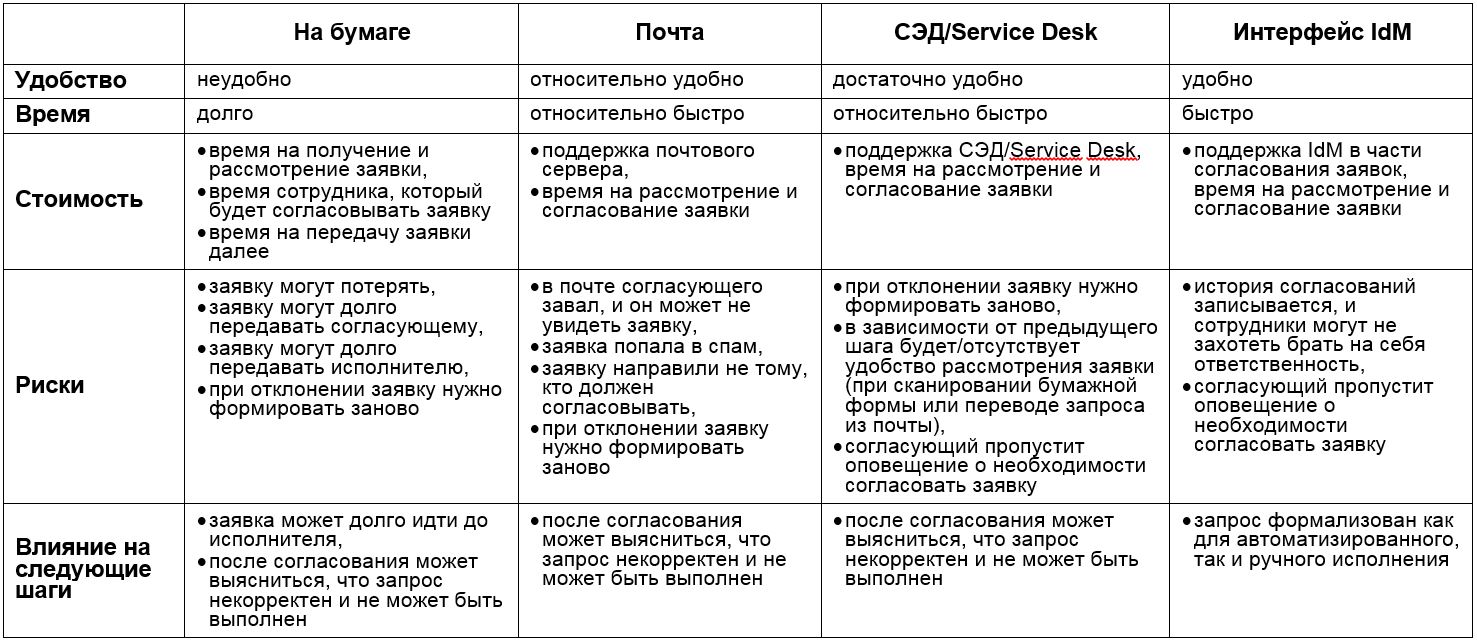

Après avoir choisi l'interface pour demander les droits d'accès, considérez l'

interface pour la négociation .

Options: sur papier (nous avions initialement prévu une telle option), par mail, via l'EDMS ou le Service Desk, interface IdM.

Il convient de considérer la complexité de la route de coordination. Nous envisageons maintenant un processus linéaire avec 2 étapes correspondantes. Mais dans la vie, tout est généralement plus compliqué et varie en fonction des systèmes auxquels l'accès est demandé. En conséquence, tous les paramètres liés aux itinéraires de coordination devraient également être pris en compte. Plusieurs méthodes de coordination peuvent être combinées et de tels cas nécessitent une attention et un soutien accrus. Par exemple: le responsable approuve la demande sur papier en apposant sa signature, et le responsable SI travaille avec le scan de la demande dans l'EDMS. Cela ajoute de la complexité et des inconvénients à la fois à l'utilisateur et aux négociateurs. Par conséquent, nous considérons ici une interface unique pour tous les coordinateurs.

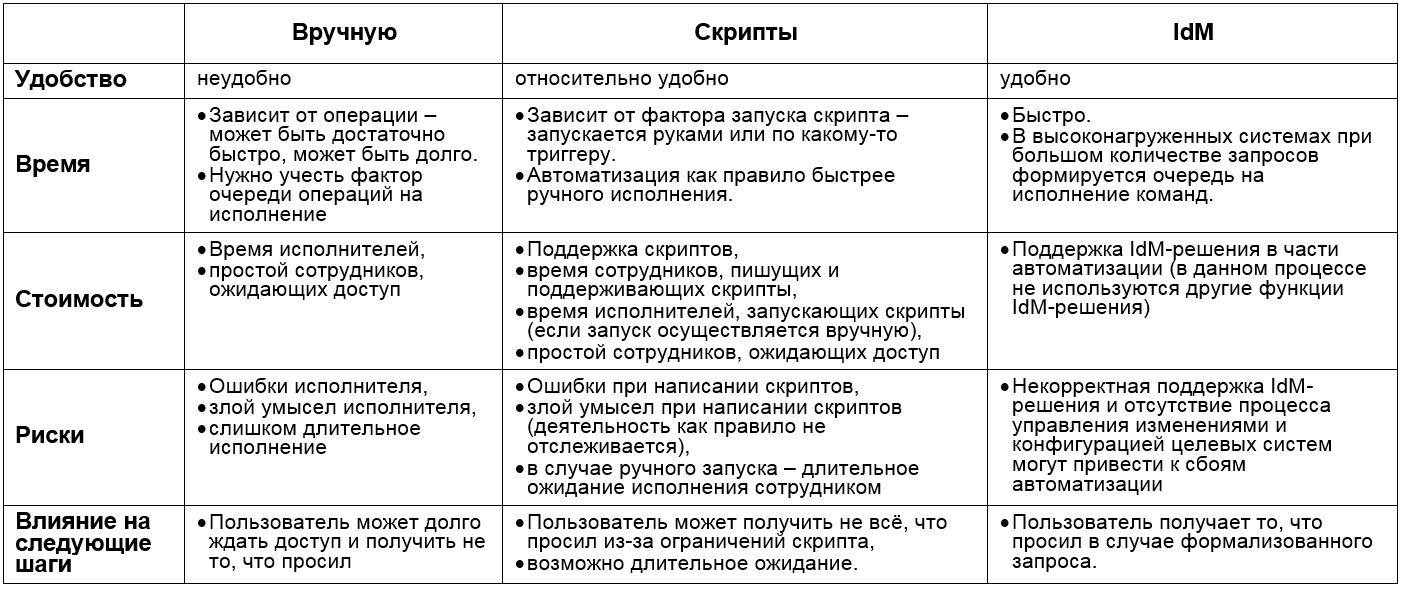

Ensuite, considérez les

options .

Des options - manuelles ou automatisées.

Dans le même temps, l'exécution automatique dans certains cas peut être réalisée non seulement par la mise en œuvre d'IdM, mais également effectuée, par exemple, à l'aide de scripts.

L'avantage de l'

exécution manuelle est une personne qui, dans certains cas, est indispensable, car peut analyser la situation et, en faisant des ajustements, donner à l'utilisateur les droits nécessaires. Cependant, cela rend le processus vulnérable: après tout, une personne peut faire une erreur ou oublier de documenter ce qui a été fait.

L'exécution automatique évite les erreurs liées au facteur humain, mais a ses limites. Dans certains cas (surtout si nous parlons d'une automatisation non systématique d'un certain nombre d'actions par des scripts), l'administrateur devra toujours définir certains paramètres ou contrôler l'exécution. Dans ce cas, IdM peut fonctionner avec les paramètres définis lors de la conception des processus lors de la mise en œuvre du système et les attributs de l'application (si nous utilisons IdM comme système d'application pour les problèmes d'accès).

Nous avons fait un travail avec chaque élément du processus séparément, maintenant il est nécessaire d'évaluer ce que nous obtenons si nous combinons les étapes sélectionnées comme un puzzle est assemblé.

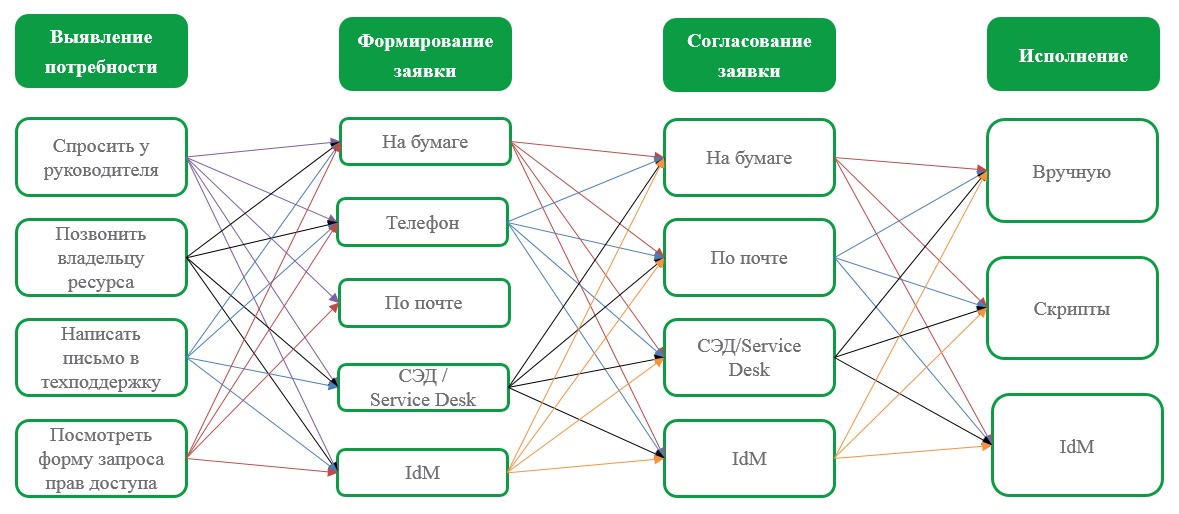

Voyons d'abord quelles sont les options pour ce processus:

Le nombre de connexions est correct. Il est important de choisir des combinaisons dans lesquelles le moins sera le temps et le coût, et le plus grand est la commodité de l'utilisateur (y compris les négociateurs et les artistes). Il convient de garder à l'esprit que le «coût» de la transition d'une étape à l'autre dépend des caractéristiques des étapes sélectionnées.

Par exemple, considérons trois processus.

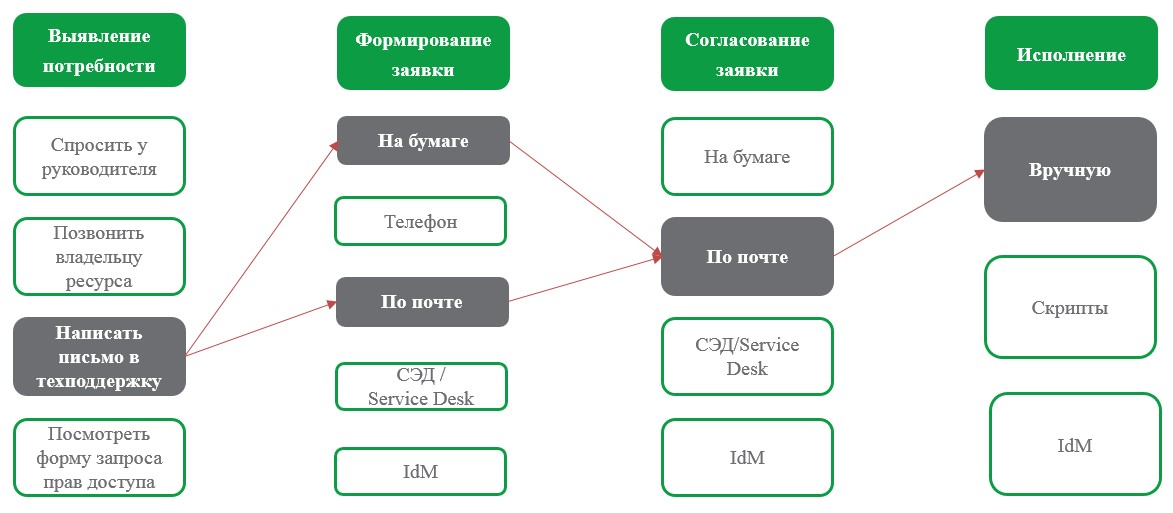

Processus 1.Supposons que nous construisions le processus comme suit:

Avec cette configuration, les utilisateurs habitués à communiquer par mail découvriront la procédure et le format de la bonne application pour les droits d'accès requis. En conséquence, ils pourront choisir la manière la plus pratique pour eux de présenter une demande - sur papier ou par courrier électronique. L'application sera coordonnée par courrier et l'administrateur exécutera la demande manuellement.

Ce processus a droit à la vie, s'il n'y a pas d'autres moyens plus modernes. Cependant: combien de temps prendra toute la chaîne d'actions, et comment envisager une escalade en l'absence de réaction de coordination?

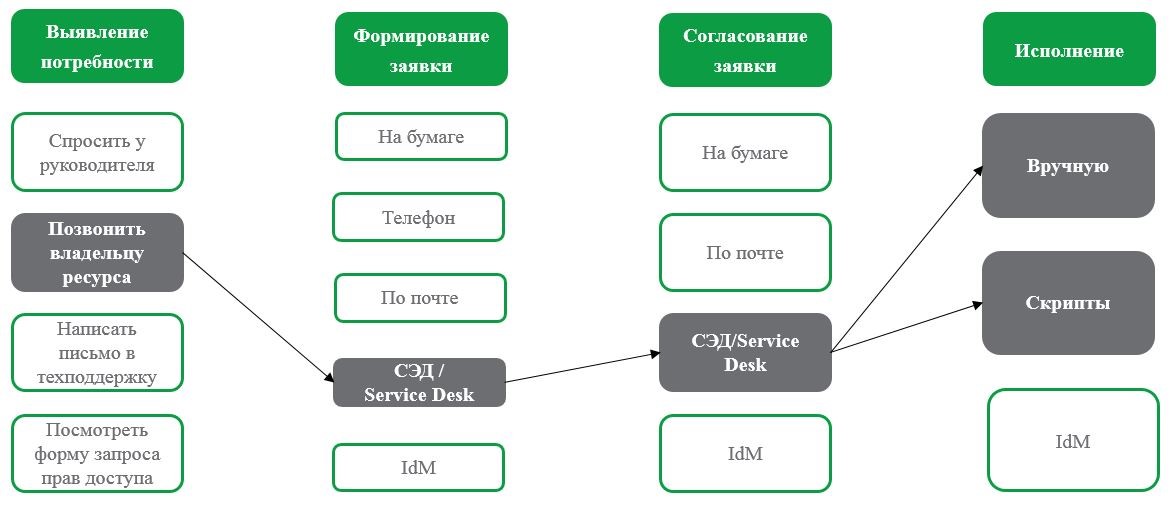

Processus 2.Choisissons une autre configuration:

Ici, nous voyons que l'employé, afin de compiler la demande correcte, appelle le propriétaire de la ressource, puis forme une demande dans l'EDS ou le Service Desk. Là, la demande sera acceptée. L'exécution dépendra de ce qui est demandé - manuellement par l'administrateur ou les scripts.

Dans l'EDMS et le Service Desk, en règle générale, vous pouvez configurer l'escalade en cas de longue prise de décision par le coordinateur, ou en l'absence du coordinateur pour une raison ou une autre.

Le processus semble plus pratique et plus rapide que le premier que nous avons examiné. Néanmoins, la question se pose: la candidature est-elle formalisée?

Si l'utilisateur écrit «

Je veux accéder au système comme celui d'Ivanov », alors l'exécution ne peut se faire que manuellement.

Si l'application est formalisée (c'est-à-dire qu'il y a un certain nombre d'options parmi lesquelles choisir), nous pouvons parler d'options d'automatisation. Dans le même temps, vous devez réexaminer la façon dont l'automatisation sera mise en œuvre - par qui, avec quelle qualité et comment elle sera prise en charge.

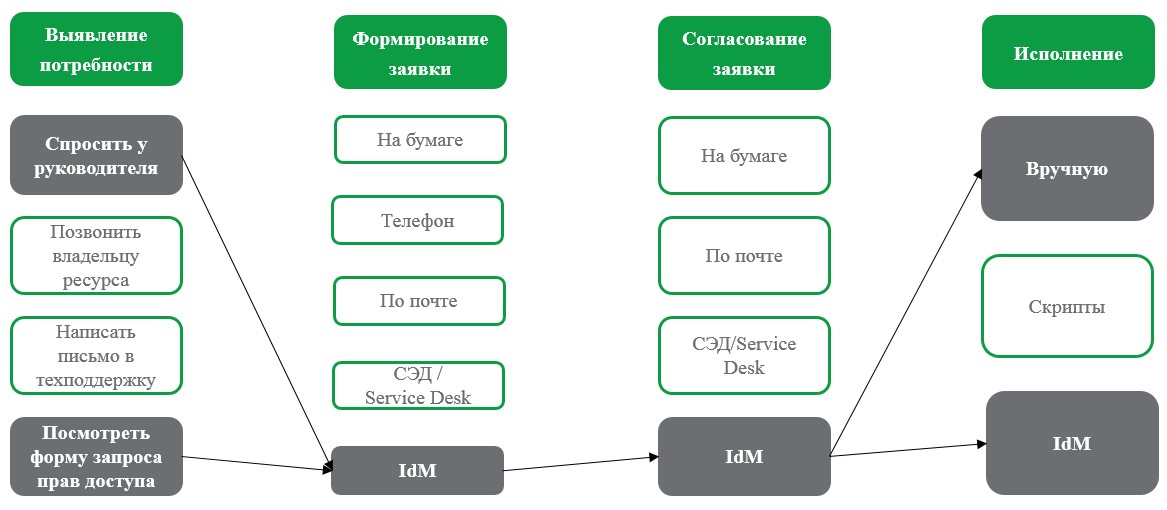

Processus 3.Considérez l'option IdM:

Dans ce cas, l'utilisateur peut découvrir le type d'accès dont il a besoin auprès du gestionnaire ou simplement en consultant le formulaire de demande (dans le catalogue de rôles IdM, pour la commodité des utilisateurs, vous pouvez afficher les rôles ou les rôles d'entreprise avec une description claire).

La demande de droits et de rôles s'effectue dans IdM, ainsi que l'approbation des candidatures.

Les droits seront accordés par IdM automatiquement à la fin de la procédure d'approbation pour les systèmes qui sont connectés pour la gestion via IdM. Étant donné que tous les systèmes n'ont pas besoin d'être connectés pour le contrôle (peuvent être connectés pour le contrôle dans le mode d'acquisition de données), l'entrepreneur recevra une tâche claire pour l'exécution. Dans ce cas, en cas d'erreur administrateur, le système détectera un écart entre l'application et l'accès accordé et informera les parties intéressées (par exemple, le responsable SI et l'administrateur système).

Pour chacun des processus, le

coût du support peut également être supposé.

Dans le même temps, n'oubliez pas que, en plus de construire le processus d'octroi des droits d'accès, que nous avons choisi pour plus de facilité, des processus sont également nécessaires pour un fonctionnement optimal:

- révision des droits d'accès au transfert de personnel (augmentation, mouvement linéaire, transfert d'une société holding à une autre),

- révision des droits d'accès selon le calendrier (selon les besoins de votre entreprise - trimestriel, annuel),

- révocation des droits en cas de licenciement d'un employé et blocage de comptes,

- audit etc.

Par conséquent, dans le processus de prise de décision, vous devez à nouveau

"prendre du recul " afin d'

examiner l'ensemble du système des processus de contrôle d'accès .

Avec cette approche, vous pouvez évaluer l'utilisation de chaque solution organisationnelle et technique:

- comment cela affecte les processus commerciaux de l'entreprise,

- est-ce pratique pour les utilisateurs

- si les temps d'arrêt des employés augmenteront en raison d'un accès indisponible à temps,

- aura un effet simple sur le profit de l'entreprise

- y aura-t-il des collisions à la suite d'un tel ensemble de processus,

- pouvons-nous auditer les droits d'accès

- Avons-nous suffisamment d'informations documentées à utiliser dans des situations controversées ou lors d'une enquête sur un incident,

- pourrons-nous revoir les droits d'accès des employés, etc.

Ayant apprécié la mosaïque émergente des processus de contrôle d'accès, on peut choisir en toute sécurité des mesures organisationnelles et des solutions techniques.

Autres articles de la série: