Aujourd'hui, nous vous expliquerons comment configurer rapidement et facilement une authentification à deux facteurs et crypter des données importantes, même avec la possibilité d'utiliser la biométrie. La solution sera pertinente pour les petites entreprises ou tout simplement pour un ordinateur personnel ou un ordinateur portable. Il est important pour cela que nous n'ayons pas besoin d'une infrastructure à clé publique (PKI), d'un serveur avec le rôle d'une autorité de certification (services de certificats) ou même d'un domaine (Active Directory). Toutes les exigences du système seront réduites au système d'exploitation Windows et à la présence de l'utilisateur d'une clé électronique, et en cas d'authentification biométrique, également un lecteur d'empreintes digitales, qui, par exemple, peut déjà être intégré à votre ordinateur portable.

Pour l'authentification, nous utiliserons le logiciel de notre développement - JaCarta SecurLogon et la clé électronique JaCarta PKI comme authentificateur. L'outil de cryptage sera Windows EFS normal, l'accès aux fichiers cryptés se fera également via la clé PKI JaCarta (la même que celle utilisée pour l'authentification).

Rappelons que JaCarta SecurLogon est une solution matérielle et logicielle russe certifiée FSTEC par Aladdin R.D.qui permet une transition simple et rapide de l'authentification à un facteur basée sur une paire nom d'utilisateur / mot de passe vers une authentification à deux facteurs dans le système d'exploitation à l'aide de jetons USB ou de cartes à puce. L'essence de la solution est assez simple - JSL génère un mot de passe complexe (~ 63 caractères) et l'écrit dans la mémoire protégée de la clé électronique. Dans ce cas, le mot de passe peut ne pas être connu de l'utilisateur lui-même, l'utilisateur ne connaît que le code PIN. Saisie du code PIN lors de l'authentification, l'appareil est déverrouillé et le mot de passe est transmis au système pour authentification. En option, vous pouvez remplacer la saisie d'un code PIN en scannant l'empreinte digitale d'un utilisateur, et vous pouvez également utiliser une combinaison PIN + empreinte digitale.

EFS ainsi que JSL peuvent fonctionner en mode autonome, sans nécessiter autre chose que le système d'exploitation lui-même. Dans tous les systèmes d'exploitation Microsoft de la famille NT, à partir de Windows 2000 et plus récent (sauf pour les versions domestiques), il existe une technologie intégrée pour crypter les données EFS (Encrypting File System). Le cryptage EFS est basé sur les capacités du système de fichiers NTFS et de l'architecture CryptoAPI et est conçu pour crypter rapidement les fichiers sur le disque dur de l'ordinateur. Pour le chiffrement, EFS utilise les clés privées et publiques de l'utilisateur, qui sont générées lorsque l'utilisateur utilise la fonction de chiffrement pour la première fois. Ces clés restent inchangées tant que son compte existe. Lors du chiffrement d'un fichier, EFS génère aléatoirement un numéro unique, la clé de chiffrement de fichier (FEK) 128 bits, avec laquelle les fichiers sont chiffrés. Les clés FEK sont chiffrées avec une clé principale, qui est chiffrée avec la clé des utilisateurs du système qui a accès au fichier. La clé privée de l'utilisateur est protégée par le hachage de mot de passe de ce même utilisateur. Les données chiffrées à l'aide d'EFS ne peuvent être déchiffrées qu'à l'aide du même compte Windows avec le même mot de passe sous lequel le chiffrement a été effectué. Et si vous stockez le certificat de chiffrement et la clé privée sur un jeton USB ou une carte à puce, pour accéder aux fichiers chiffrés, vous aurez également besoin de ce jeton USB ou de cette carte à puce, ce qui résout le problème de la compromission du mot de passe, car un appareil supplémentaire dans sous la forme d'une clé électronique.

Authentification

Comme déjà indiqué, vous n'avez pas besoin d'AD ou d'une autorité de certification pour configurer, vous avez besoin de Windows moderne, d'une distribution JSL et d'une licence. La configuration est simple à déshonorer.

Vous devez installer un fichier de licence.

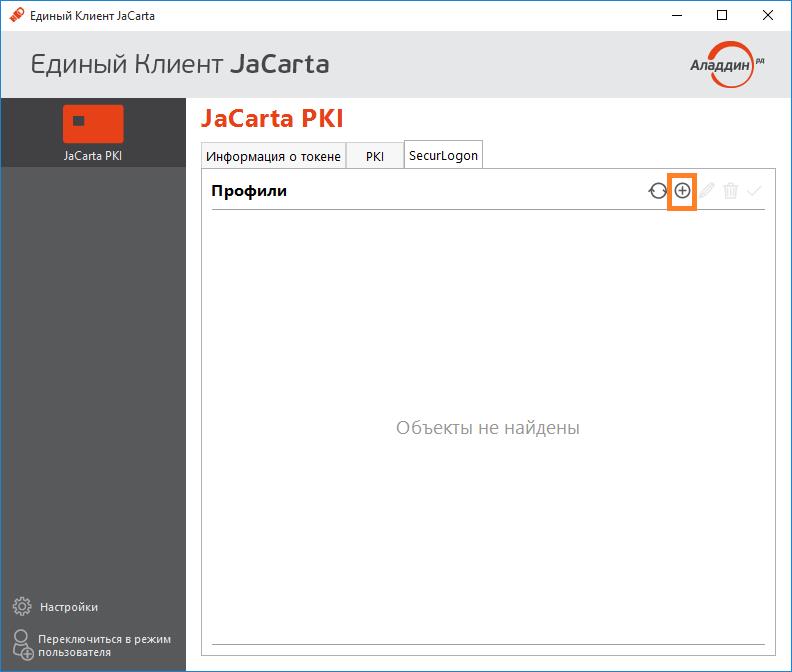

Ajoutez un profil utilisateur.

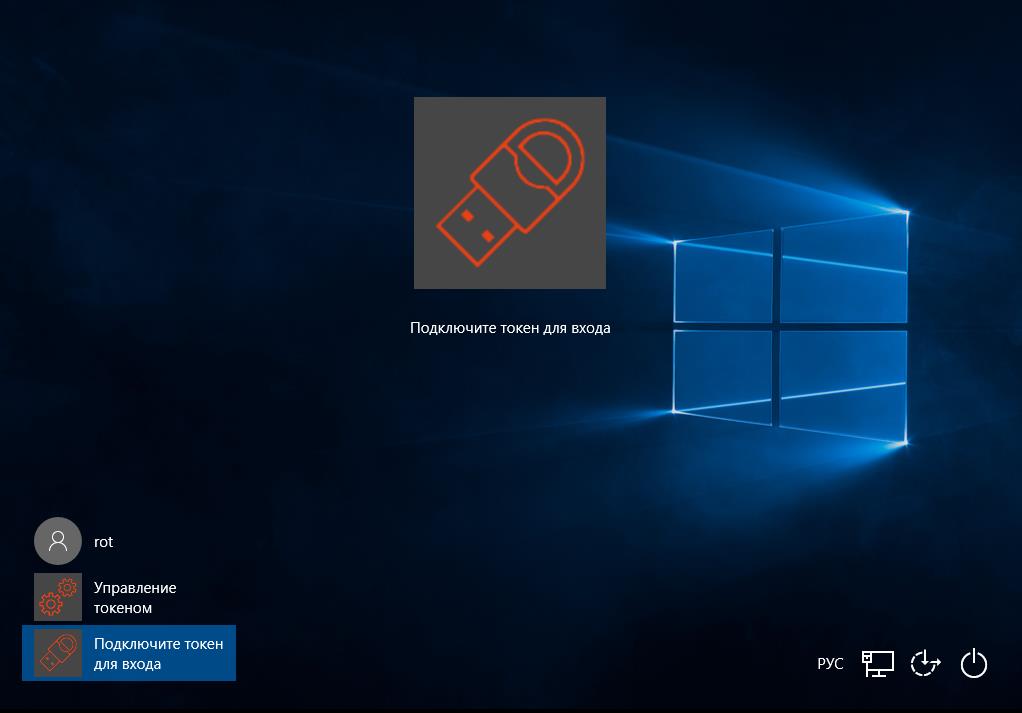

Et commencez à utiliser l'authentification à deux facteurs.

Authentification biométrique

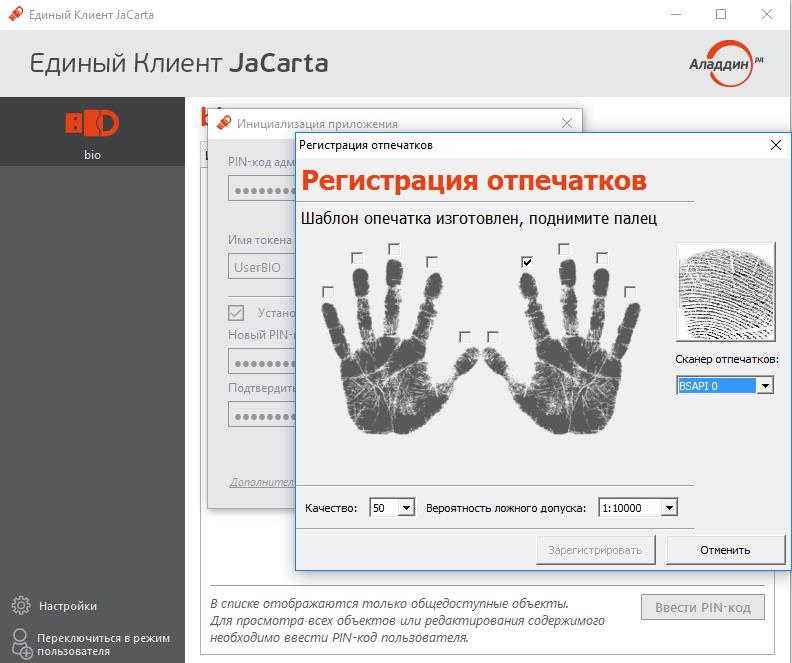

Il est possible d'utiliser l'authentification biométrique par empreinte digitale. La solution utilise la technologie Match On Card. Le hachage de l'empreinte digitale est écrit sur la carte lors de l'initialisation initiale et ensuite vérifié avec l'original. Il ne va nulle part de la carte, il n'est pas stocké dans certaines bases de données. Pour déverrouiller une telle clé, une empreinte digitale ou une combinaison de PIN + empreinte digitale, PIN ou empreinte digitale est utilisée.

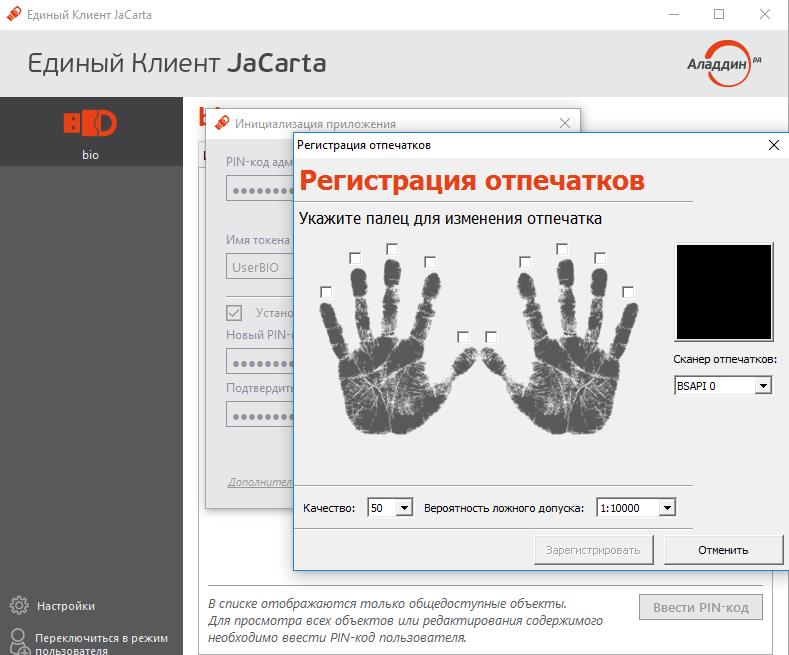

Pour commencer à l'utiliser, il vous suffit d'initialiser la carte avec les paramètres nécessaires, de noter l'empreinte digitale de l'utilisateur.

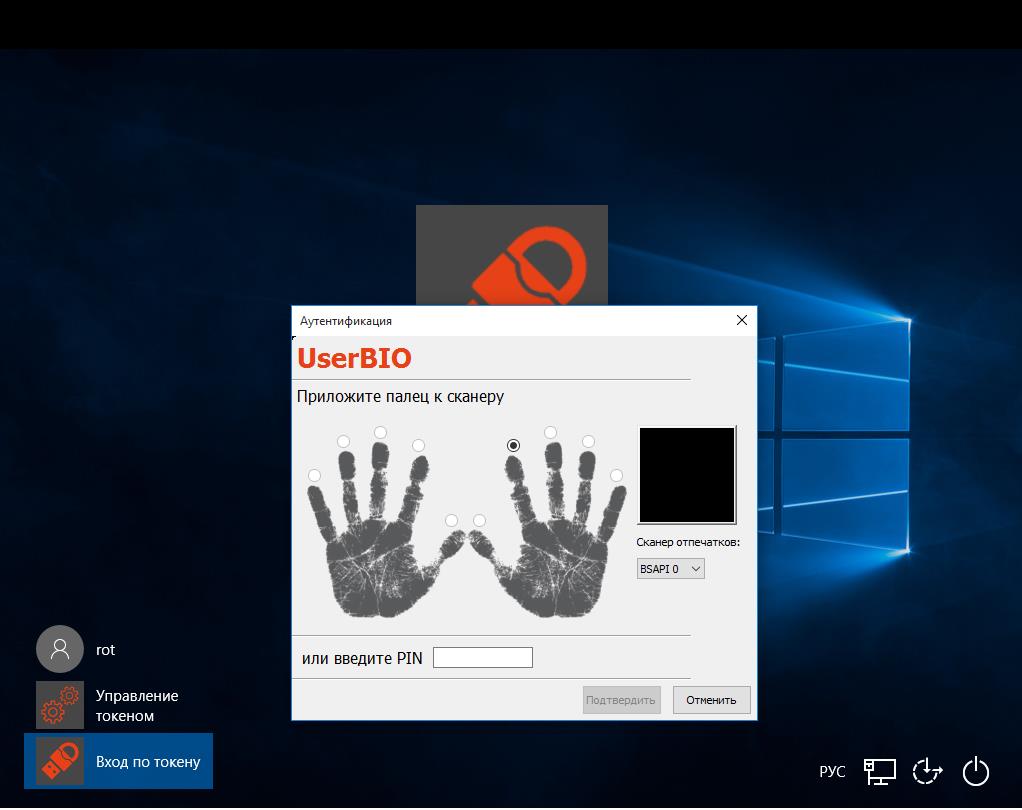

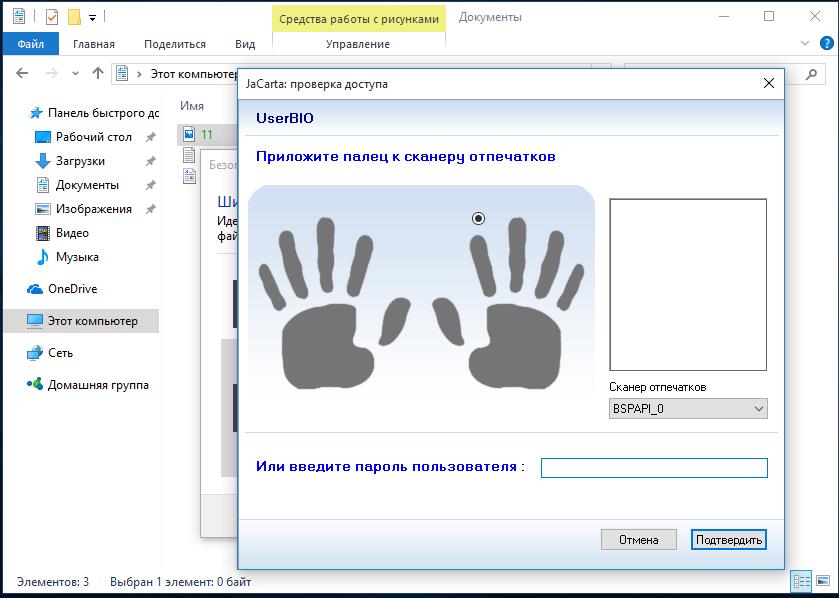

À l'avenir, la même fenêtre apparaîtra avant d'entrer dans le système d'exploitation.

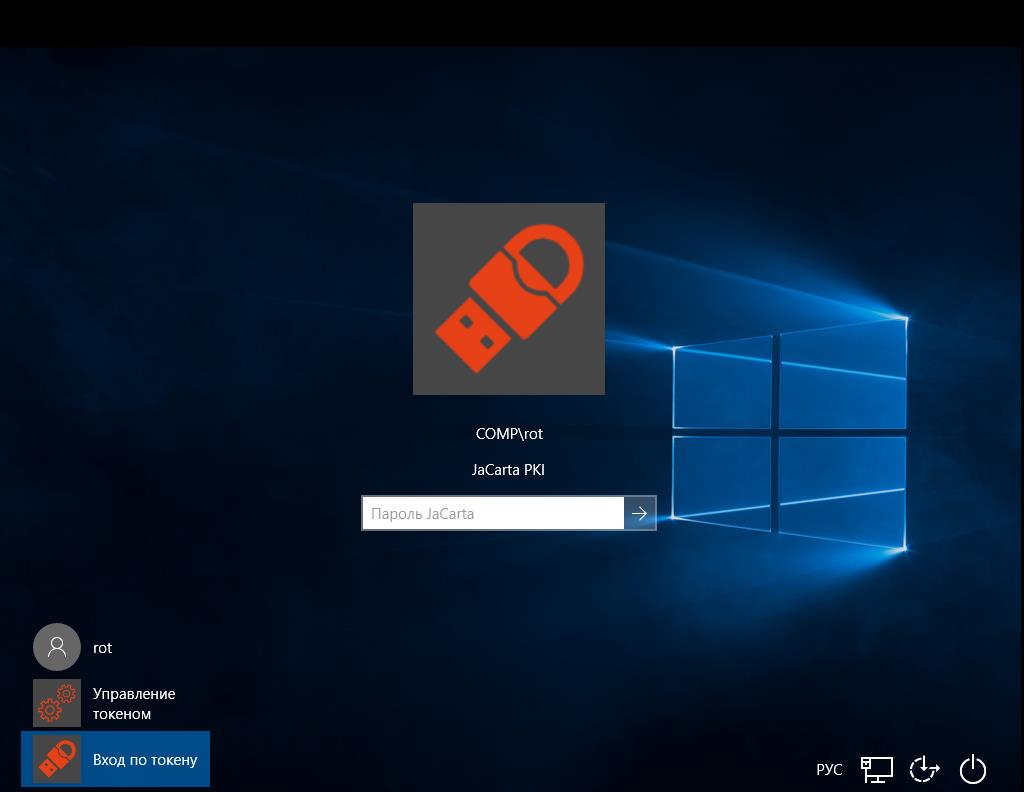

Dans le présent exemple, la carte est initialisée avec la possibilité d'authentification par empreinte digitale ou code PIN, ce que rapporte la fenêtre d'authentification.

Après avoir présenté l'empreinte digitale ou le code PIN, l'utilisateur sera redirigé vers le système d'exploitation.

Cryptage des données

La configuration d'EFS n'est pas non plus très compliquée, il s'agit de configurer un certificat et de le délivrer à une clé électronique et de définir des répertoires de chiffrement. En règle générale, le chiffrement de l'intégralité du lecteur n'est pas requis. Les fichiers vraiment importants, dont l'accès n'est pas conseillé à des tiers, sont généralement situés dans des répertoires séparés et ne sont pas dispersés de la même manière que sur un disque.

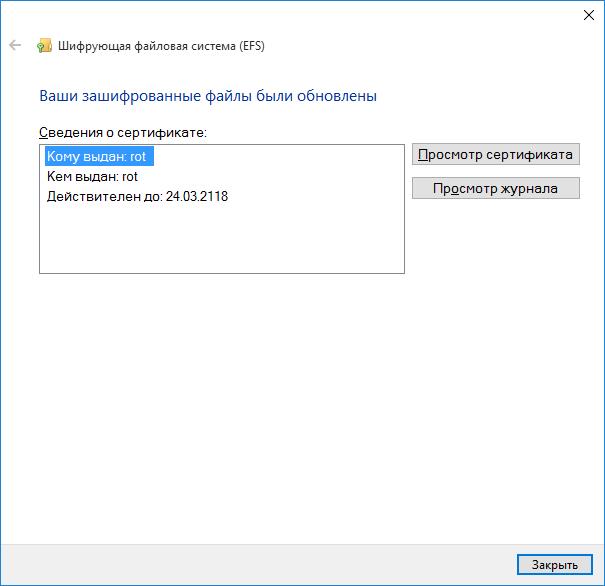

Pour émettre un certificat de chiffrement et une clé privée, ouvrez un compte d'utilisateur, sélectionnez - Gérer les certificats de chiffrement de fichiers. Dans l'assistant qui s'ouvre, créez un certificat auto-signé sur la carte à puce. Comme nous continuons à utiliser une carte à puce avec une applet BIO, vous devez fournir une empreinte digitale ou un code PIN pour enregistrer le certificat de cryptage.

Dans l'étape suivante, spécifiez les répertoires qui seront associés au nouveau certificat, si nécessaire, vous pouvez spécifier tous les lecteurs logiques.

Ensuite, le système vous demande à nouveau d'entrer un code PIN ou de présenter une empreinte digitale, le certificat sera émis directement sur la carte à puce.

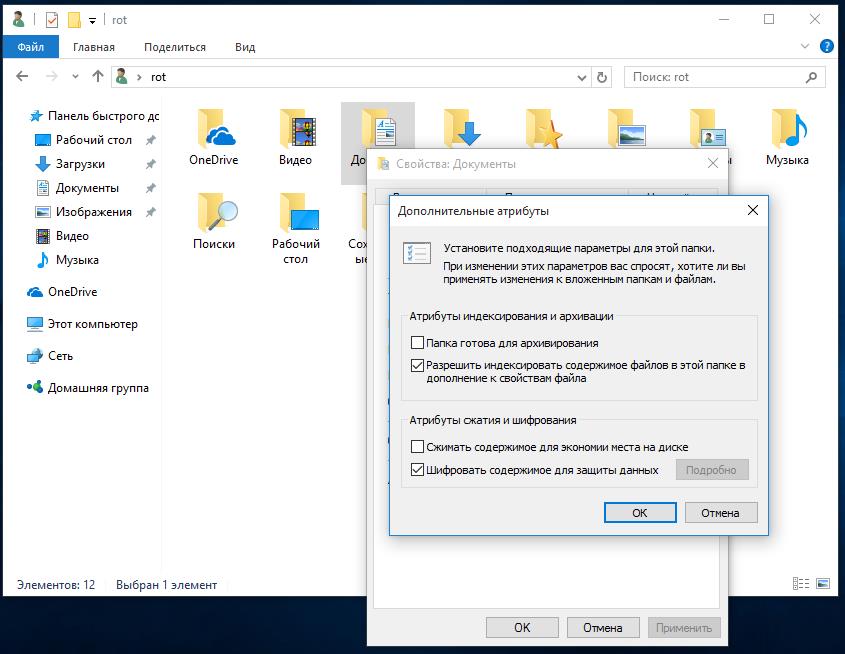

Ensuite, vous devez configurer des répertoires spécifiques. Dans notre exemple, il s'agit du dossier Documents dans le hamster de l'utilisateur. Ouvrez les propriétés du dossier et sélectionnez - Crypter le contenu pour protéger les données.

Ensuite, spécifiez d'appliquer les paramètres uniquement au dossier actuel ou d'inclure tous les sous-répertoires.

Le répertoire chiffré lui-même et les fichiers qu'il contient seront mis en évidence dans une couleur différente.

L'accès aux fichiers se fait uniquement avec une clé électronique, sur présentation d'une empreinte digitale ou d'un code PIN, selon ce qui est sélectionné.

Ceci termine la configuration.

Vous pouvez utiliser les deux scénarios (authentification et cryptage), vous pouvez vous concentrer sur une chose.