Quelques semaines avant le forum

Positive Hack Days , le traditionnel concours d'Intelligence Compétitive s'est tenu. Cette année, nous nous sommes appuyés sur un

ICO d'audit de sécurité et de cybermenaces , au cours duquel nous avons dû analyser l'ensemble de l'infrastructure externe, notamment une équipe d'organisateurs, de développeurs et de consultants, pour réduire les risques. Nous avons créé notre concours sur la base de projets réels.

Toutes les tâches étaient centrées sur la petite entreprise fictive de crowdsale Notsopositive, qui est un ICO typique avec un petit nombre d'employés. Pendant le concours, les participants ont appris beaucoup d'informations cachées sur les fondateurs et les employés de l'entreprise, sur leurs proches et amis. Tout d'abord, les participants devaient disposer d'un grand nombre de services en ligne et de réseaux sociaux dans leur arsenal, connaître leurs spécificités et pouvoir les utiliser. En outre, il était nécessaire de travailler avec les informations disponibles de manière à trouver les données nécessaires sur les personnes et à les utiliser pour en obtenir de nouvelles.

Les tâches ont été réparties de telle manière que les vétérans et les débutants ne s'ennuient pas et que tout le monde repart avec au moins un drapeau. De nombreuses tâches ont formé une séquence particulière et se sont développées en une intrigue entière. Il y avait aussi des tâches qui n'étaient pas linéaires, donc les participants devaient stocker des informations sur chaque étape franchie.

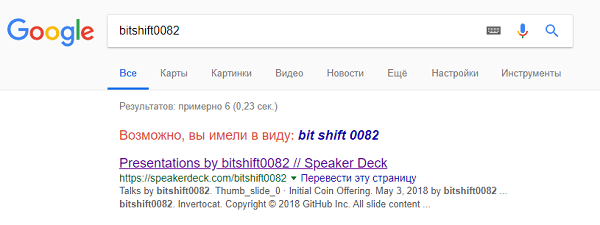

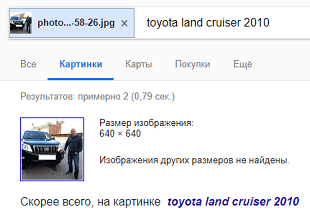

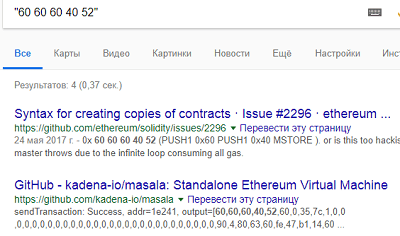

Pour résoudre la première mission d'introduction, où le reste a commencé, vous avez dû utiliser Google:

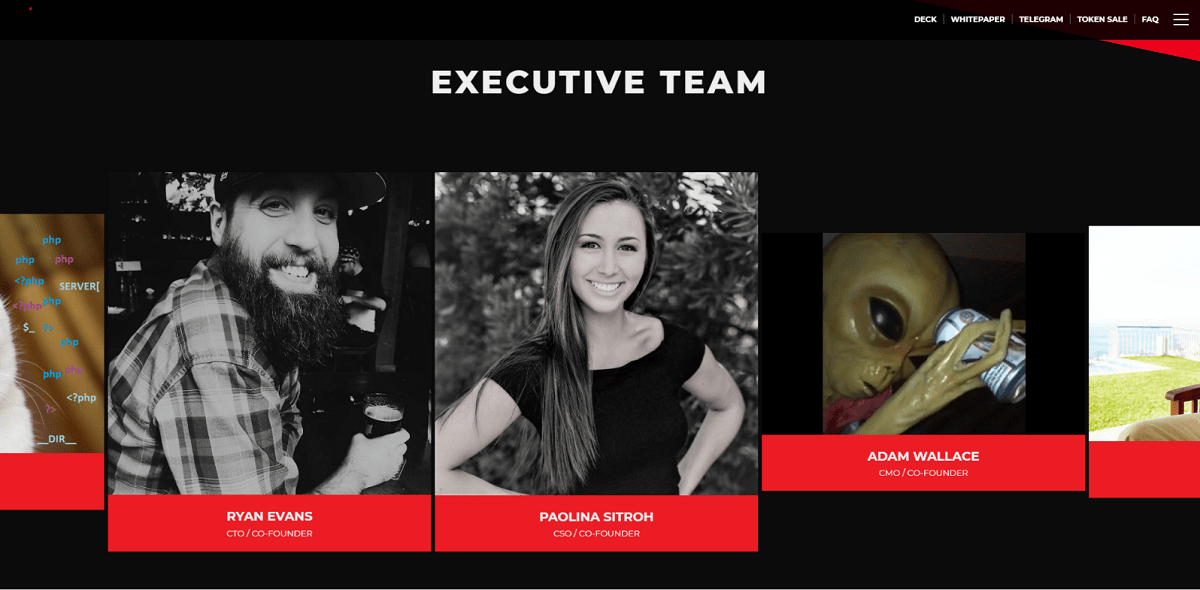

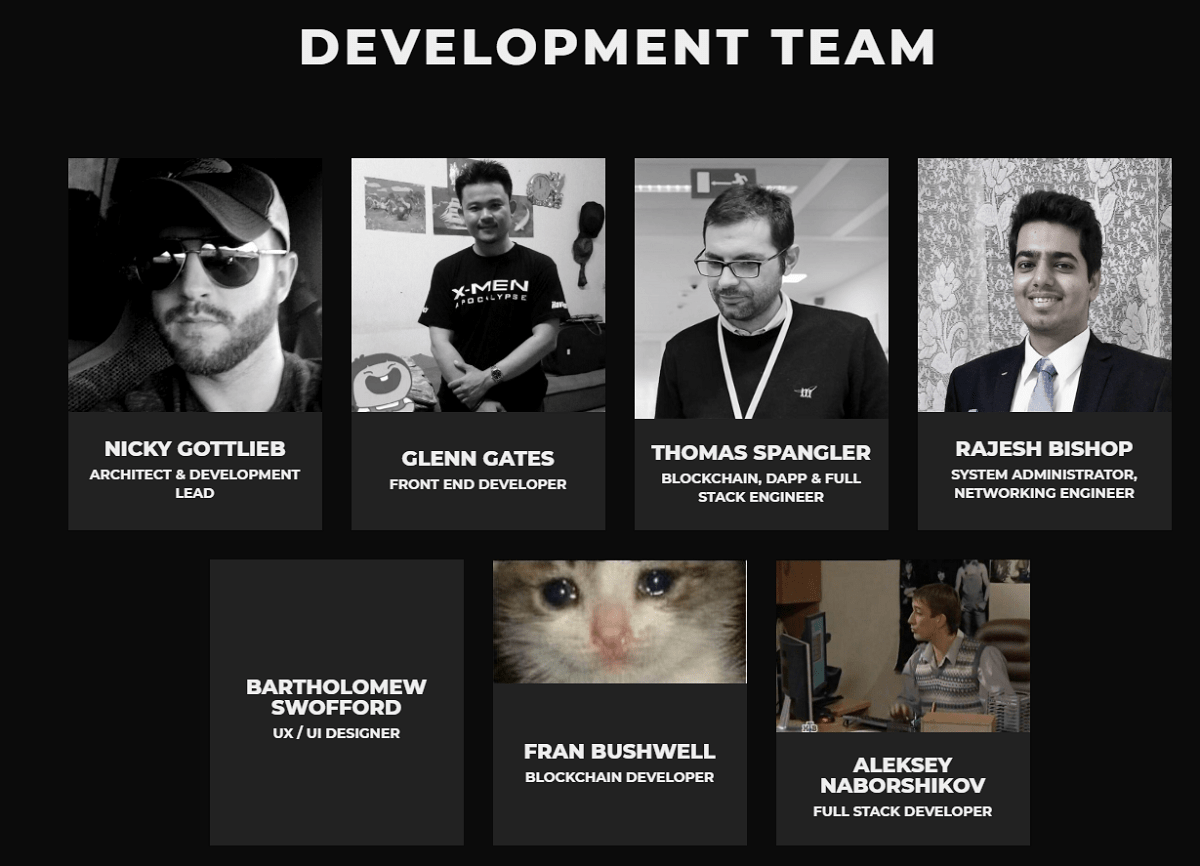

Toutes les tâches ont été construites autour de huit employés du projet Notsopositive de l'équipe de direction et de l'équipe de développement.

Après une étude minutieuse du site, les participants sont tombés sur divers "points d'entrée" qui ont conduit à la solution. Arrêtons-nous sur chaque tâche plus en détail.

Adam Wallace, CMO

Questions dans le fil d'Adam Wallace:

- Nom d'utilisateur Adam Wallace?

- À quoi le fils d'Adam est-il allergique?

- Quel est le numéro de maison d'Adam?

- Où étudie le fils d'Adam?

- Le nom de bar préféré de CMO?

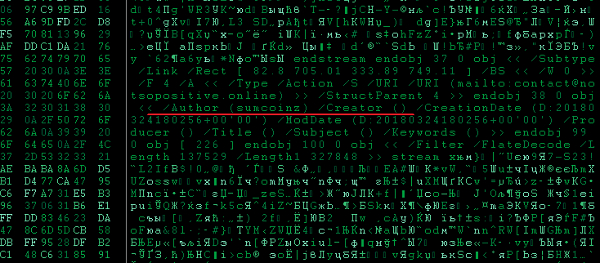

Donc, après être tombé sur un site Web de livre blanc, vous avez dû télécharger un PDF sur n'importe quel service en ligne pour lire les données META (par exemple,

PDFCandy ) ou l'ouvrir dans Word, où vous pouvez trouver le surnom CMO, également connu sous le nom d'Adam Wallace, sumcoinz.

Les amateurs de tout faire avec leurs mains pourraient ouvrir le PDF dans leur éditeur HEX préféré et obtenir le surnom d'Adam par eux-mêmes.

De plus, pour continuer la chaîne, il était nécessaire de trouver un serveur FTP à l'aide du

Knock Subdomain Scanner , et à cette fin, les

utilitaires dnsmap ,

sublist3r ,

sublazerwlst pouvaient également être utilisés.

Il y avait une autre façon: découvrir la véritable adresse IP du site Web notsopositive.online, cachée derrière CloudFlare, et analyser l'intégralité du sous-réseau à la recherche du 21e port. L'approche pour résoudre cette tâche est individuelle et dépend de l'expérience et des compétences de chaque participant.

Les adresses IP reçues du serveur FTP et de la connexion étaient suffisantes pour attaquer la devinette des mots de passe. Pour ce faire, vous avez dû utiliser l'utilitaire légendaire

THC-Hydra . Cela semble simple, mais les participants ont dû utiliser l'intégralité du dictionnaire des surnoms trouvés des organisateurs de l'ICO. Soit dit en passant, dans les journaux FTP, nous avons également vu des tentatives d'attaque des utilisateurs root, admin et administrateur.

Après avoir appris la connexion d'Adam (sumcoinz), il a été nécessaire de trier le mot de passe selon le

dictionnaire le plus célèbre parmi CTF-schiki.

Pendant le concours, certains participants ont eu des problèmes de connexion à FTP en raison du nombre limité de clients, mais l'erreur de configuration a été corrigée par la suite. Nous avons changé le mot de passe du serveur FTP en un plus simple afin de simplifier et d'accélérer la réalisation de la tâche par les participants.

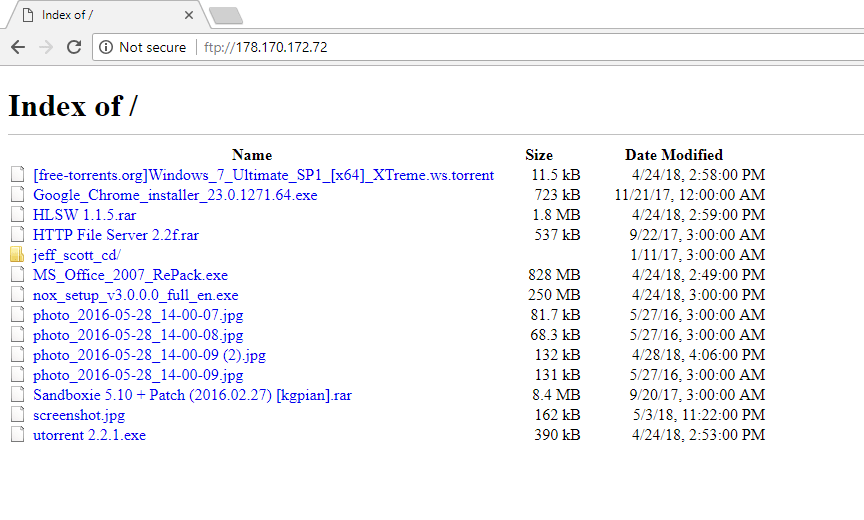

Une attaque ne prend généralement que quelques secondes. Ensuite, vous deviez vous rendre sur FTP de toute manière pratique et trouver une corbeille de fichiers typique d'un serveur personnel.

En plus du logiciel, il y avait des photographies intéressantes qui contenaient plusieurs drapeaux à la fois.

L'écriture maladroite d'Adam montre le nom, le lieu d'études, l'adresse de l'école et l'adresse du domicile de son fils! Un autre drapeau est l'allergène du fils d'Adam. Sur le même serveur, vous pouvez trouver un fichier intéressant appelé screenshot.jpg:

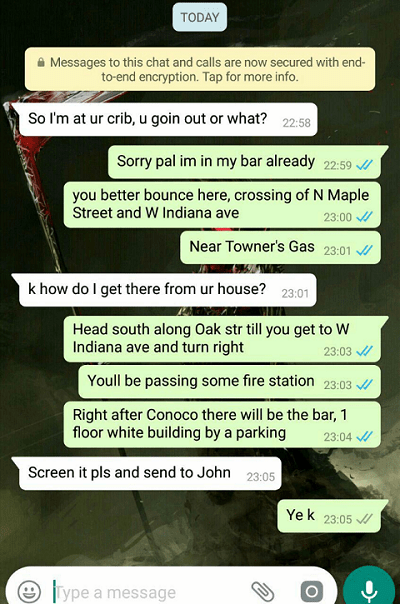

La capture d'écran de WhatsApp est une correspondance, probablement par Adam et son ami. Dans un message, l'ami d'Adam découvre l'emplacement du bar dans lequel, au moment de leur communication, Adam passe du temps. En utilisant n'importe quel service avec des cartes de la ville de Spokane, le participant pouvait "parcourir" l'itinéraire décrit et tomber sur la barre très appréciée du CMO Notsopositive appelée "7th Rail".

Au moment de la fin du concours, seulement 20 participants ont réussi toutes les tâches du scénario d'Adam Wallace et atteint le stade décrit.

Ryan Evans, directeur technique

Questions à la succursale Ryan Evans:

- Nom d'utilisateur Github?

- Adresse e-mail d'entreprise?

- L'adresse e-mail de la femme de Ryan?

- Nom d'utilisateur de la femme de Ryan?

- La femme de Ryan a recours?

- Le nom de famille de l'épouse de Ryan?

- Lieu de travail de la femme de Ryan (nom de l'entreprise)?

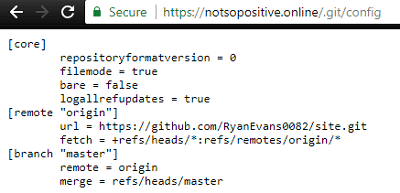

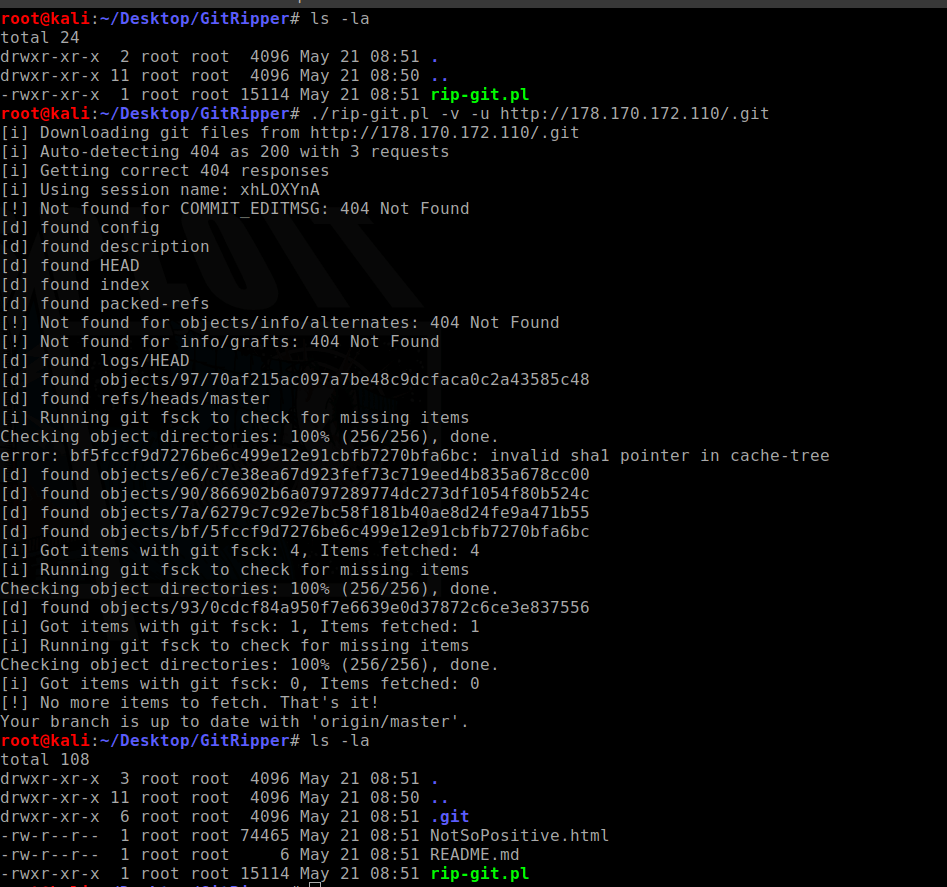

Ryan Evans - Directeur technique du projet ICO. En utilisant des utilitaires pour rechercher des répertoires et des fichiers, par exemple

dirb ou le dictionnaire

fuzz.txt , à la racine du site web notsopositive.online, vous pouvez trouver le répertoire .git, d'où vous pouvez obtenir toutes les sources du référentiel. Ensuite - il était nécessaire d'obtenir la source en utilisant

cette méthode, d'utiliser

GitRipper , en indiquant la véritable adresse IP du site comme cible, et d'extraire les fichiers de configuration du système de contrôle de version Git. Il était possible d'obtenir /.git/config en utilisant un navigateur classique.

Dans le fichier de configuration, il y avait un lien vers le compte GitHub de Ryan (

github.com/ryanevans0082 ), où vous pouviez tomber sur son compte Jabber:

Il n'y avait aucun intérêt à y écrire, mais rechercher avec Google est une bonne idée. Le premier drapeau a été passé, puis vous avez dû trouver le compte Speaker Deck et la seule présentation de l'offre initiale de pièces téléchargée dans les résultats de recherche Google.

Les participants, qui étaient en larmes de larmes sanglantes en regardant la présentation, ont reçu une récompense - l'email d'entreprise de Ryan a été publié sur la dernière diapositive.

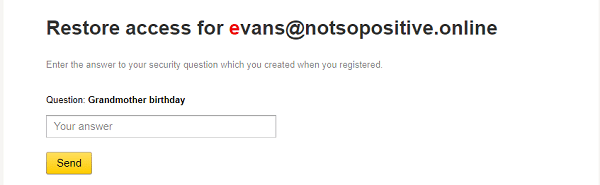

Il était inutile de trier le mot de passe de l'email, mais il était possible de le récupérer sur un problème secret:

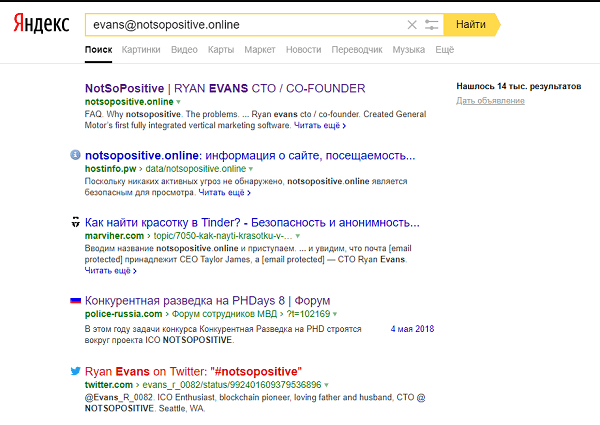

Grand-mère, oui :) La question n'est pas la plus fiable. Sur de vrais projets, nous avons souvent rencontré des projets similaires. La réponse à ces questions, en règle générale, peut être trouvée sur les réseaux sociaux - à Odnoklassniki, VKontakte et Twitter. L'étape suivante consiste à rechercher des comptes:

Une barbe familière est apparue sur Twitter pour Ryan Evans. Au fait, vous pouvez également trouver un compte en utilisant Yandex.

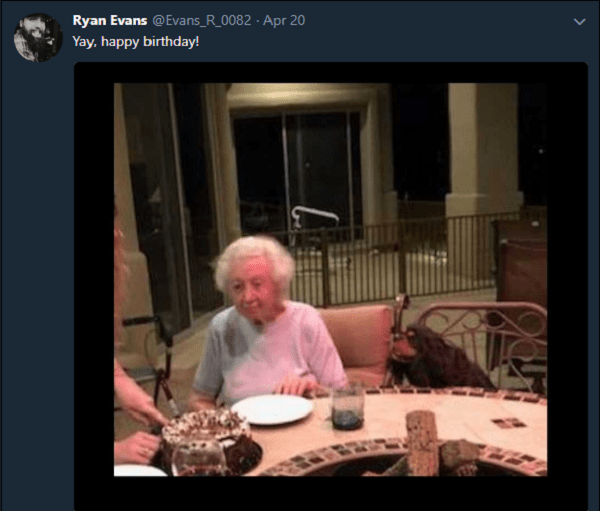

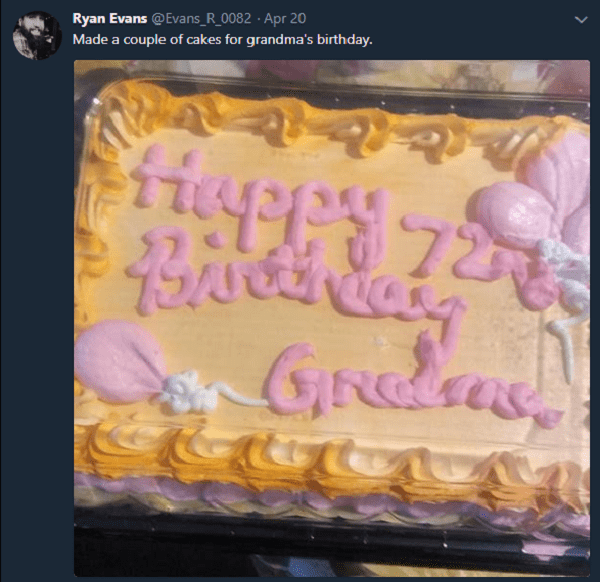

Sur Twitter, il y avait une mention de l'anniversaire de sa grand-mère - le 20 avril.

L'âge exact de la grand-mère pourrait être calculé par le nombre écrit par la crème sur le gâteau.

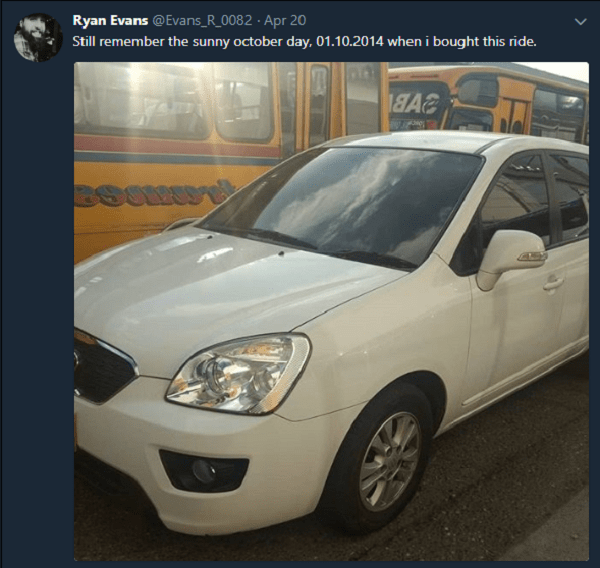

Un peu d'arithmétique, et maintenant nous avons découvert la date exacte de naissance - le 20 avril 1946. Une question raisonnable se pose immédiatement - dans quel format Ryan pourrait-il écrire la date? Vous pouvez le découvrir en faisant défiler sur Twitter: il y avait un post sur une voiture, grise Kia Carens, achetée le 1er octobre 2014. La date est au format jj.mm.aaaa. Peut-être que Ryan a écrit la réponse à la question de sécurité dans le même format.

Tous les amateurs d'OSINT ne se sont pas avérés être des amateurs de voitures en même temps, donc certains participants ont eu des problèmes pour déterminer la marque et le modèle de la voiture d'Adam. Dans ces cas, lorsque la recherche d'images sur Google ou l'expérience de conduite n'aide pas, Yandex peut venir à la rescousse. Il a identifié la marque et le modèle de Kia Carens.

Le drapeau du modèle de voiture du CTO est passé. Ensuite, il a fallu remplacer la date de naissance de la grand-mère au format correct (20/04/1946) comme réponse à la question secrète «Yandex.Mail».

Après cela, il a été possible de définir un nouveau mot de passe (le participant suivant l'a changé de toute façon) et maintenant nous sommes entrés dans la boîte aux lettres de Ryan. Dans les messages envoyés, il y avait une lettre à son épouse dans laquelle le participant pouvait trouver son e-mail

evansmegan02282@yahoo.com .

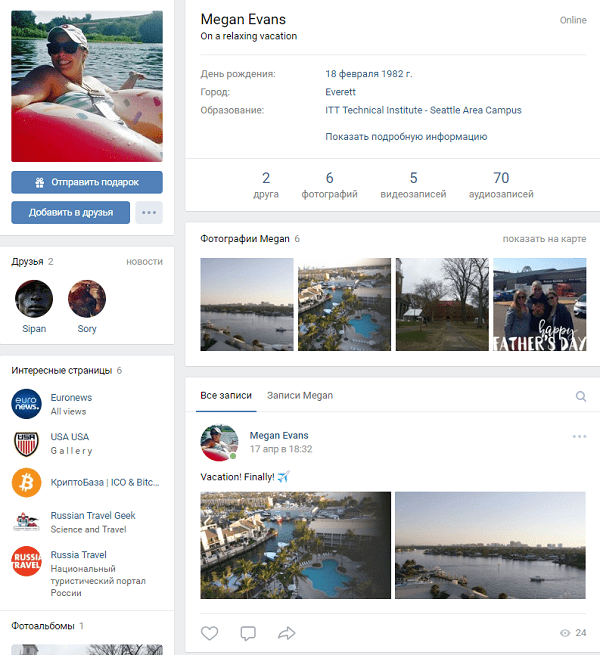

À partir de l'adresse, il n'a pas été difficile de calculer le nom - Megan, et une recherche sur les réseaux sociaux a renvoyé une page VK:

Vous pouvez également trouver Megan sur VK via le formulaire de récupération de mot de passe. Pour ce faire, vous devez demander une récupération de mot de passe, spécifier l'email et le nom de famille Evans:

La page regorge d'informations:

- ville natale

- Université

- lieu de travail (en abonnement),

- lieu de vacances (balises GPS sur les photos EXIF),

- quelques photos pour déterminer l'apparence,

- intérêts approximatifs.

- Plusieurs drapeaux sur Megan ont été remis en même temps.

Gardant à l’esprit tout ce qui est nouveau à propos de Megan, le participant a probablement pensé: «Pourquoi Megan n’a-t-il pas répondu à la photo avec le chat dans la correspondance par courriel?». En effet, quelque chose est impur ici.

Peu de gens ont trouvé un moyen de poursuivre la solution, mais qui l'a deviné - est entré dans le top 10 des participants.

Alors, installez Tinder et émulez la géolocalisation en utilisant des applications comme

Fake GPS - ou placez Tinder sur Bluestacks, où une fonction similaire est présente prête à l'emploi.

Le lieu de repos Megan (Miami, Floride) a été trouvé sur la base des géométries de ses photographies de la page VK. En utilisant un faux GPS, vous deviez «voler» à Miami, en Floride, définir le public cible sur les paramètres de Megan (vous connaissez déjà l'âge et l'emplacement exact du profil VK) et balayer les filles. Après 5 à 10 belles femmes, «la seule et unique» Megan Evans a été découverte. Mais son nom et son prénom à Tinder se sont avérés différents, mais les photos de VKontakte ont aidé à s'assurer qu'il s'agissait bien d'elle.

Pour s'assurer que ce n'est pas une erreur, mais le Megan dont nous avons besoin, il était nécessaire de vérifier le lieu d'étude et la ville natale automatiquement importés de Facebook lors de la connexion du compte. Le drapeau du lieu de travail de la femme du CTO est adopté.

De plus, la recherche s'est poursuivie sur la seconde identité «fantôme» de Megan. Fonction Tinder - le lieu de travail est automatiquement remplacé à partir du profil Facebook. Par conséquent, vous pouvez immédiatement aller sur Facebook pour trouver la page Scamsopositive.

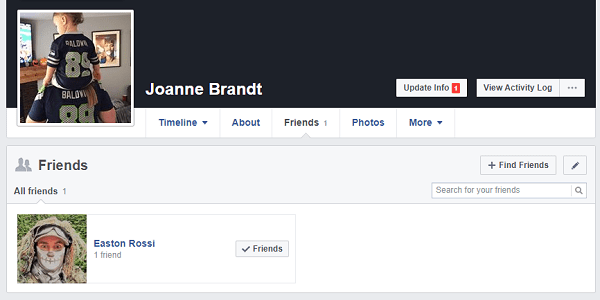

En utilisant la méthode d'intelligence «étudiante jalouse», également connue sous le nom de «percer les likes», vous pouvez trouver la page Joanne Brandt et passer comme dernier drapeau le nom du seul ami sur cette page - Rossi.

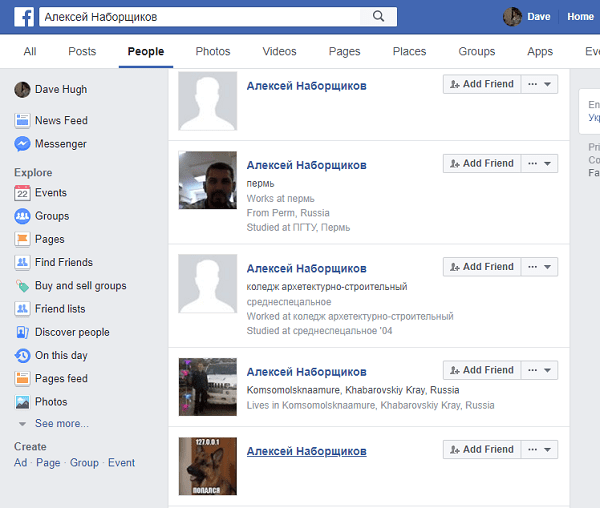

Les tâches restantes étaient d'un niveau de difficulté inférieur et ont été combinées en petites quêtes avec des drapeaux relativement bon marché. Pour la solution, des connaissances particulières sur le fonctionnement de certains services peuvent être requises. Par exemple, la tâche de définir le modèle de téléphone mobile du développeur front-end Alexei Naborshchikov a suggéré que le participant était conscient de l'opportunité de spécifier le modèle de son gadget préféré dans son profil sur le forum w3bsit3-dns.com.

Donc, pour commencer, il fallait trouver le front-end d'Alexey dans les réseaux sociaux.

Une demande à Facebook a été envoyée plusieurs fois, mais il n'y a qu'un seul spécialiste informatique. La fine ligne de connexion entre la description sur le site Web de l'entreprise et le compte Facebook était l'avatar thématique qui a émis l'orientation professionnelle de notre victime.

L'adresse de page unique (m0arc0de) nous a donné un surnom fréquemment utilisé. Cela a été suivi d'une recherche sur w3bsit3-dns.com ou sur les développeurs xda. Par surnom, vous pouvez trouver le développeur très frontal de Notsopositive. Dans le champ "À propos de moi", Alexey a écrit sur lui-même toutes les informations dont nous avons besoin, ce qui nous permet de déterminer sans ambiguïté que c'est exactement ce dont nous avons besoin. Le drapeau avec le modèle de téléphone est remis.

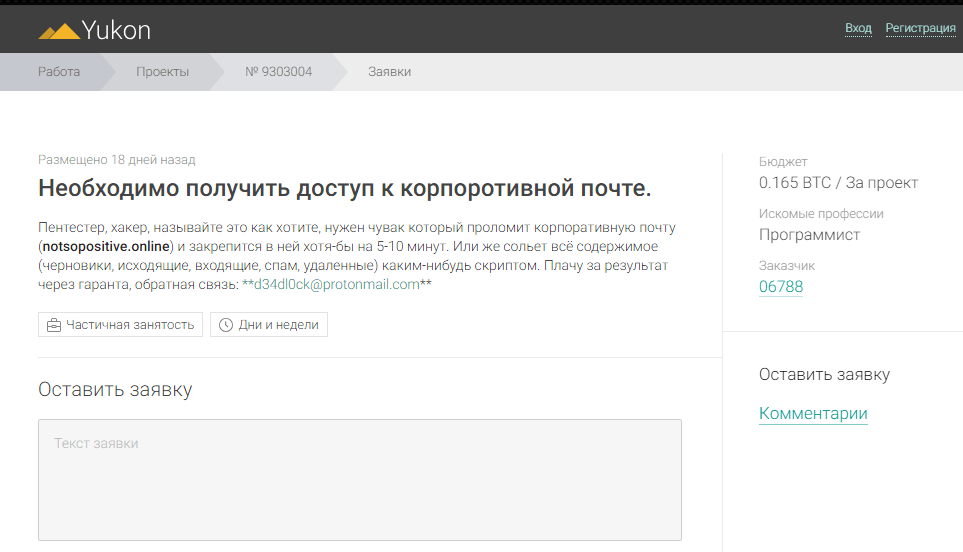

Dans la tâche de recherche d'un pirate inconnu (nom d'utilisateur de Evil guy sur le service freelance anonyme), il a été supposé que le participant serait au courant d'un nouveau portail pour le placement anonyme de divers services et offres commerciales appelé Yukon. Après avoir parcouru un peu la section «Travail», on a pu trouver une annonce curieuse en référence directe au site à l'étude. Dans les contacts pour les commentaires, l'adresse postale a également été indiquée, dans laquelle se trouvait le surnom du gars "diabolique".

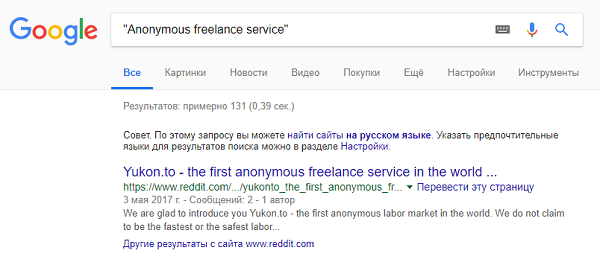

Qu'en est-il de ceux qui n'ont pas entendu parler du Yukon? Ici, les dorks les plus simples de Google viennent à la rescousse, et la réponse est souvent cachée dans la question elle-même.

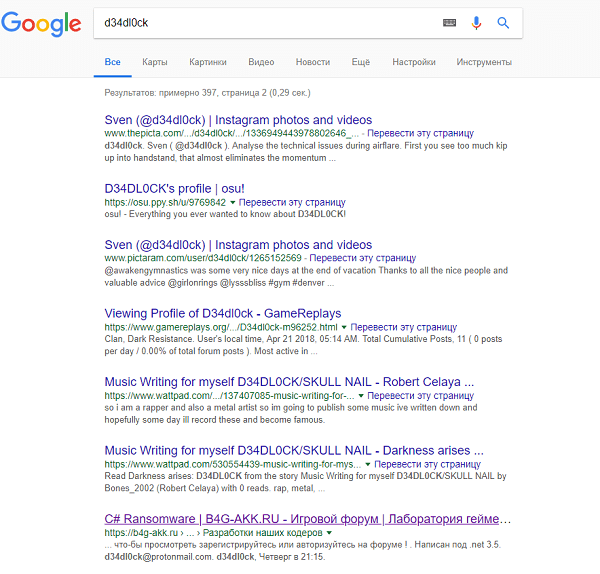

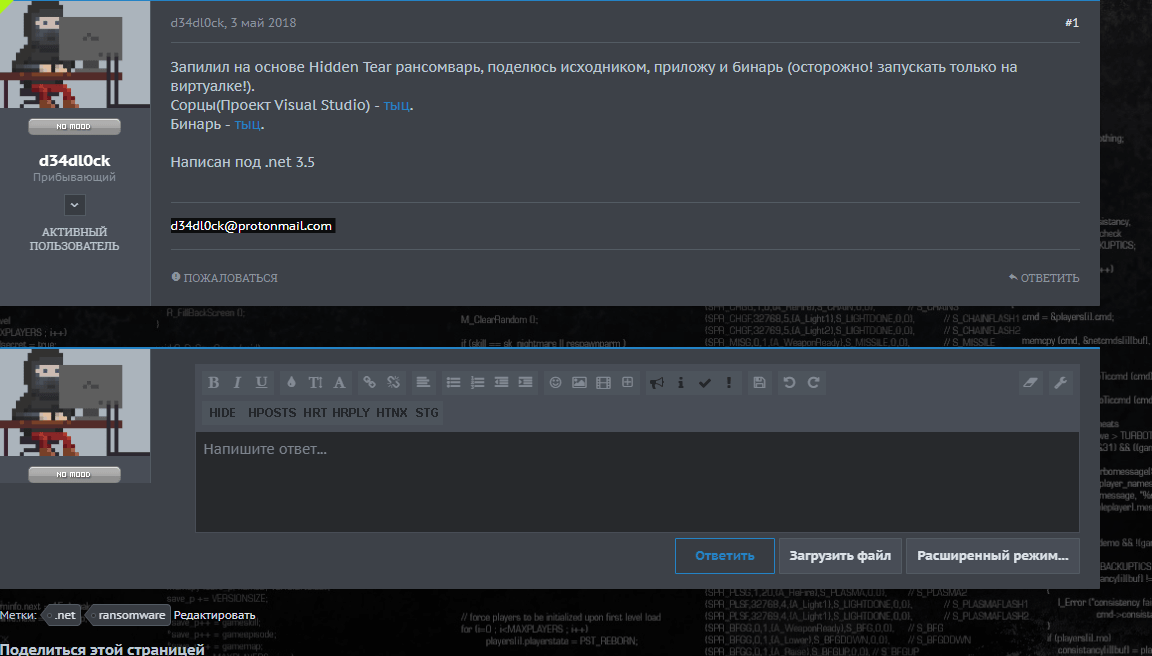

Le tout premier résultat de l'émission est le site dont nous avons besoin. Une recherche par surnom a montré que d34dl0ck est un surnom très courant, donc il y a beaucoup de gens associés à ce surnom. Il a été possible d'identifier le d34dl0ck dont nous avions besoin par la méthode d'exclusion, en vérifiant chacun.

Après avoir restreint le cercle de recherche à l'adresse e-mail, nous avons obtenu un résultat parfaitement adapté.

Dans un message sur le forum, nous avons constaté que notre client des services fantômes avait les compétences pour développer des logiciels malveillants.

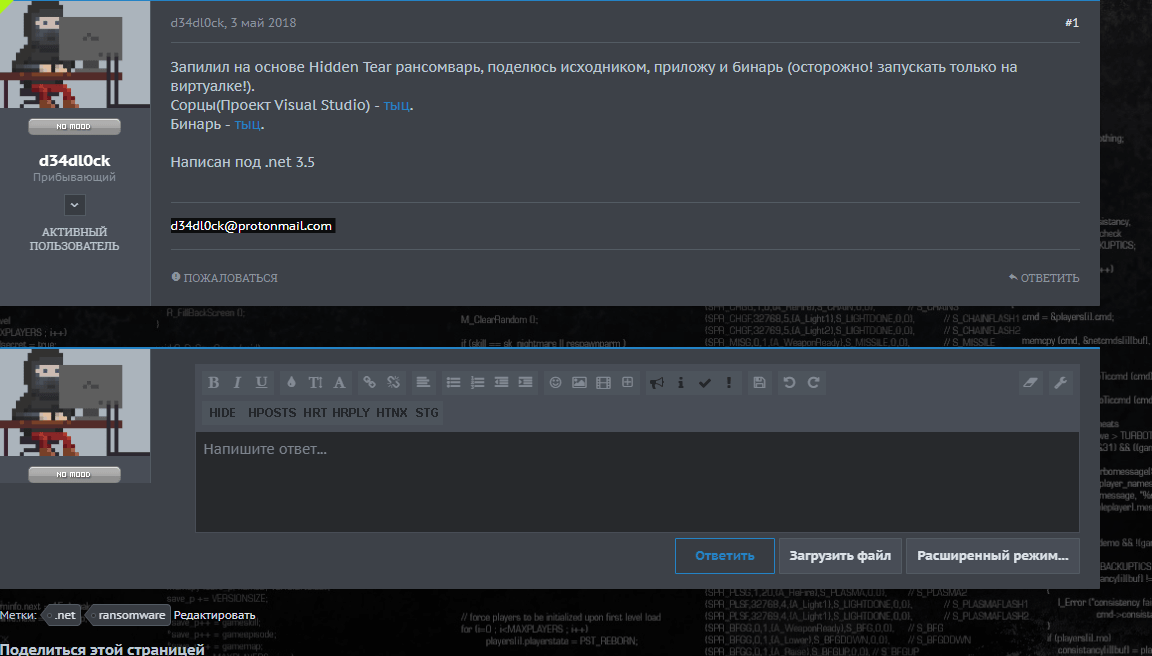

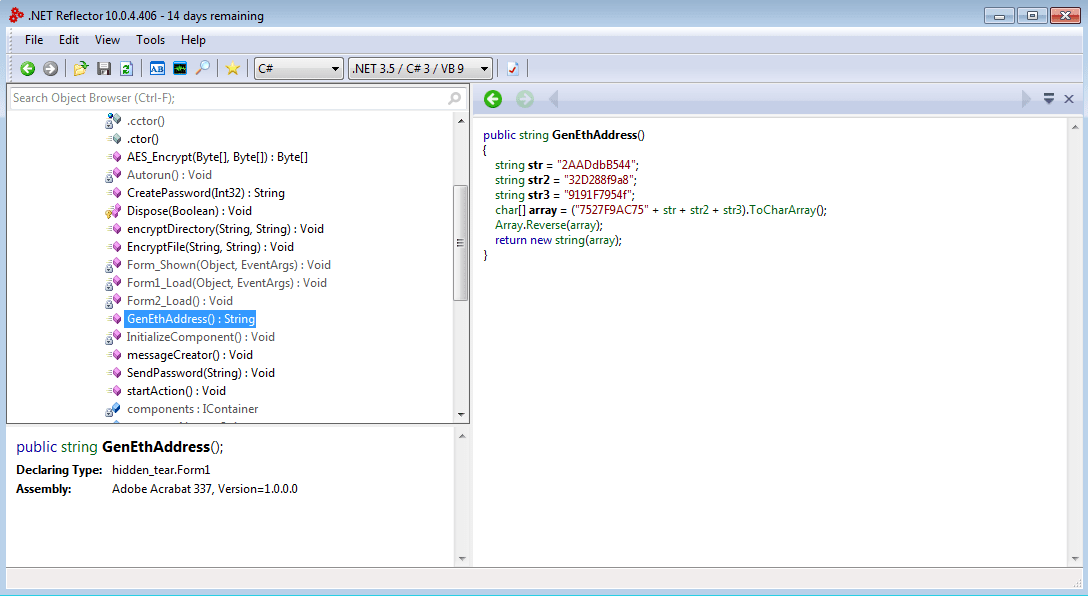

Quel type de malware a-t-il écrit? L'archive avec le code source promis s'est avérée être un fichier exécutable. Le framework .NET 3.5 cible pointe vers le langage de développement le plus probable, C #. Une recherche sur le réseau pour «Hidden Tear» a également indiqué C #. Mais qu'est-ce qui a changé exactement dans le code? Le décompilateur .NET Reflector vous aidera ici. En respectant toutes les précautions lorsque vous travaillez avec du code malveillant, vous devez charger le fichier exécutable dans le décompilateur. NET Reflector fait un excellent travail de décompilation de l'application. GenEthAddress a été trouvé dans la liste des fonctions utilisées sur un formulaire; son nom correspond le mieux à la question dans la tâche de numéro de portefeuille du gars maléfique.

Un rapide coup d'œil au code décompilé a permis de comprendre l'algorithme de "construction" d'une adresse de portefeuille de quatre lignes. Les lignes de longueur égale sont concaténées en une seule grande, puis convertie en un tableau de caractères. Le tableau résultant est inversé. La fonction GenEthAddress est appelée à partir de la fonction messageCreator et la version finale du numéro de portefeuille y est créée. Avant le début du tableau, «0x» est remplacé.

Une solution plus simple aux souffrances associées d'une machine virtuelle consiste à exécuter l'exécutable du virus. Le message de chiffrement de fichier affiche l'adresse du portefeuille ETH.

Vous pouvez également trouver l'adresse IP du serveur Web notsopositive.online caché derrière CloudFlare de plusieurs manières. Chaque tâche a été résolue selon le chemin prévu par les organisateurs, cependant, les participants ont souvent trouvé des chemins alternatifs.

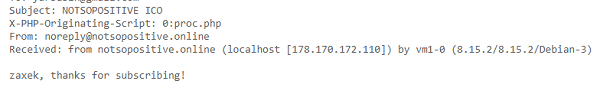

En haut du site Web de l'ICO, vous pouvez trouver un lien vers la page d'abonnement pour les actualités de l'entreprise, et une façon de connaître l'adresse IP de CloudFlare est d'envoyer un e-mail du serveur à votre messagerie et de voir les en-têtes. Mais

il y en a d'autres .

Nous allons au formulaire, indiquez-y tout nom et votre adresse e-mail.

Dans la lettre qui est arrivée, vous avez dû ouvrir les en-têtes de service et obtenir ce qui suit:

et passez 178.170.172.110 comme drapeau.

Un membre avec le surnom @ AlexPavlov60 a trouvé un autre moyen de découvrir l'adresse IP cachée à l'aide de Shodan. Si lors du passage le participant connaissait déjà l'adresse IP du serveur FTP, il était conseillé de vérifier l'ensemble du sous-réseau pour la présence d'autres serveurs Notsopositive appartenant à l'entreprise.

Sur demande:

net: 178.170.172.0/24 produit: "Apache httpd " Shodan renvoie plusieurs serveurs à la fois, dont un avec un DNS familier.

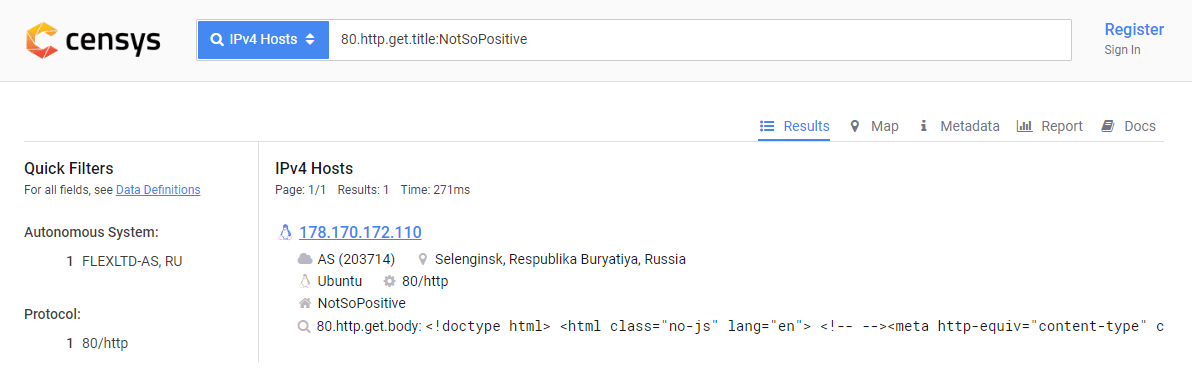

Un autre moteur de recherche louche qui pourrait nous aider, Censys, a été suggéré par @rdafhaisufyhiwufiwhfiuhsaifhsaif.

Sur demande:

https://censys.io/ipv4?q=80.http.get.title%3ANotSoPositive, il renvoie également l'adresse souhaitée.

Bien sûr, il existe également des solutions prêtes à l'emploi pour récupérer l'adresse IP cachée derrière CloudFlare.

Un membre de Blablablashenka a utilisé l'utilitaire

Hatcloud , qui a trouvé une adresse voisine dans le sous-réseau. Il ne restait plus qu'à y chercher des serveurs Web.

Trouver un autre domaine indiqué par cette adresse IP s'est avéré être très facile: il s'est avéré que l'enregistrement PTR était affiché par tous les services sur lesquels vous pouvez obtenir des informations sur IP, donc le coût du travail était un peu en décalage avec la complexité. La réponse est scamsopositive.com.

James Taylor, PDG

Questions dans ce fil:

- Modèle de voiture du PDG

- 'Trouvez le surnom du PDG (nous savons que le nom de son ami est James Cottone)

- Voyons comment vous pouvez utiliser Facebook: trouvez le fils du PDG

- Découvrez son portefeuille électronique et avec qui le fils du PDG est connecté

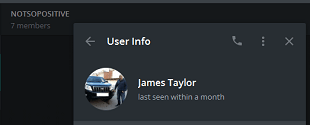

Sur la page ICO, il y avait une mention de Telegram, mais le lien ne menait nulle part. C'était un petit indice pour rechercher une chaîne ou une discussion NOTSOPOSITIVE:

Vous y trouverez le compte du PDG, avec un avatar et sa voiture.

En utilisant la recherche sur les photos dans Google, il était facile de trouver la voiture de James sur la photo - c'est Toyota Land Cruiser.

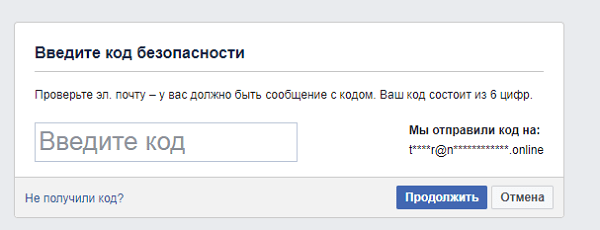

Ensuite, il a fallu trouver le surnom du PDG, qui n'était pas dans Telegram. Cependant, on savait que l'un de ses amis était James Cottone. L'une des options de solution que nous avons définies est d'utiliser le service de récupération de mot de passe Facebook, où vous pouvez spécifier le nom d'un ami pour rechercher un compte:

En effet, de nombreux services permettent de savoir si certains e-mails ou numéros de téléphone sont liés au service. Après avoir entré le nom et le prénom d'un ami, une notification est venue que le code d'accès sera envoyé par la poste:

Il est facile de deviner que le courrier est taylor@notsopositive.online. En outre, l'une des options proposées par le participant est d'utiliser le service anymailfinder.com, qui affiche immédiatement les adresses e-mail de certains des employés:

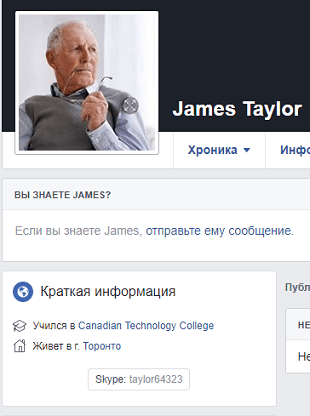

De plus, connaissant le courrier, il était possible de recommencer le processus de récupération et de voir à quoi ressemble son avatar:

Et puis retrouvez sa page et son pseudo:

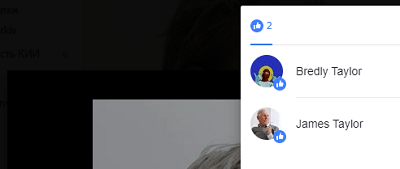

Pour rechercher un fils, il fallait utiliser la fonctionnalité Facebook: il a la possibilité de voir quelles publications l'utilisateur aime. Tout cela peut être vu sur ce

service . Selon les goûts de James, les profils de sa femme et de son fils ont été révélés.

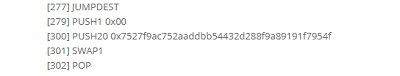

Sur la page du fils se trouve son identifiant Twitch (br4yl0r), mais cela ne nous a rien donné. Les moteurs de recherche n'ont également presque rien. Dans de tels cas, si les pages de profil ne sont pas indexées, il est utile d'utiliser des utilitaires tels que namechk.com, qui montreront l'utilisation des surnoms et des noms de domaine sur différents services Web. Ainsi, il était possible de trouver un profil sur Steam, et à partir de celui-ci sur GitHub - STKLRZSQUAD. Là encore, il était nécessaire de connaître les spécificités du service et de voir ce que Bradley exposait sur l'essentiel. Ensuite, trouver ce bytecode:

0x606060405234801561001057600080fd5b5061013d806100206000396000f30060806040526004 3610610041576000357c010000000000000000000000000000000000000000000000000000000090046 3ffffffff16806338cc48311461009e575b737527f9ac752aaddbb54432d288f9a89191f7954f73fffff fffffffffffffffffffffffffffffffffff166108fc349081150290604051600060405180830381858888 f1935050505015801561009b573d6000803e3d6000fd5b50005b3480156100aa57600080fd5b506100b36 100f5565b604051808273ffffffffffffffffffffffffffffffffffffffff1673fffffffffffffffffffff fffffffffffffffffff16815260200191505060405180910390f35b6000737527f9ac752aaddbb54432d28 8f9a89191f7954f9050905600a165627a7a72305820a369acc2650e24d84edd29c97cee2db1f5caada8315 81fa2482a002b87404aba0029

et en cherchant les en-têtes, nous avons réalisé que c'est le bytecode du contrat intelligent:

Ensuite, nous devions simplement utiliser l'utilitaire pour le convertir en opcode, par exemple

ici . A l'intérieur, retrouvez le portefeuille déjà connu d'une autre tâche:

Le fils du PDG a-t-il ordonné une attaque contre l'ICO de son père?

Rajesh Bishop, administrateur système

Questions dans ce fil:

- Découvrez le nom de domaine du site Web personnel de l'administrateur système

- Essayez de trouver l'e-mail personnel de sysadmin

- Quelle est la marque de bière préférée de sysadmin?

- Le nom du restaurant, où le sysadmin a bu de la bière récemment

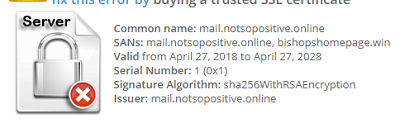

Comme d'habitude, il a fallu commencer par une reconnaissance typique afin de découvrir le domaine mail.notsopositive.online, où utiliser nmap pour trouver un certificat auto-signé qui fonctionnait également pour un autre domaine:

Ensuite, en faisant une requête ANY sur DNS bishopshomepage.win, vous pouvez trouver son adresse e-mail:

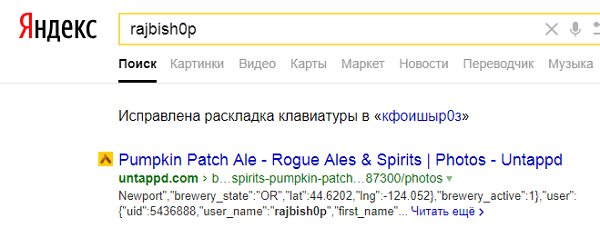

Ensuite, répondez à la question sur la bière préférée de Rajesh. De nombreux amateurs de bière connaissent un réseau social comme Untappd (qui peut être trouvé en demandant «réseau social de bière»). Une option était, comme toujours, d'utiliser d'autres moteurs de recherche:

De plus, c'est plus simple: trouvez le profil de l'administrateur système, il a la seule photo avec un hashtag.

Cependant, il n'y a pas de hashtags dans ce réseau social, ce qui aurait dû suggérer ce dont vous avez besoin pour rechercher les autres: VKontakte, Facebook, Twitter et Instagram. Dans ce dernier, on pouvait trouver une photo avec géolocalisation:

Siège social NOTSOPOSITIVE

La recherche du siège social a de nouveau exigé que les soumissionnaires fassent un effort et fouillent tous les réseaux sociaux. La réponse était sur LinkedIn:

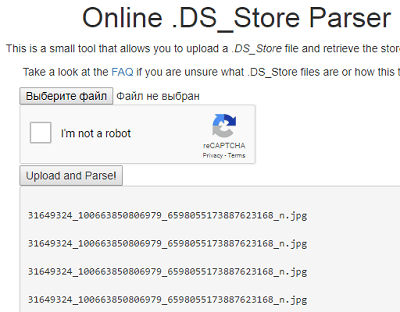

Mark Fox CSO

Pour comprendre où commence le concours avec CSO, vous avez dû utiliser à nouveau fuzz.txt et trouver le fichier .DS_Store que macOS réserve dans son répertoire Web racine. Après l'avoir décrypté à l'aide de l'utilitaire en ligne

https://labs.internetwache.org/ds_store/ ou en consultant le fichier binaire, vous pouvez trouver les lignes suivantes:

À l'adresse et la vérité était une photo d'une personne. De plus, l'une des fonctionnalités de Faceboock: auparavant, lors de l'enregistrement d'un fichier, la deuxième valeur numérique était la photo d'identité. Il a donc été possible de trouver un profil:

Profil et adresse de l'entreprise:

mmmmmmmmfox@notsopositive.onlineRésumé

Cette année, plus de 500 personnes ont participé et au moins une tâche a été exécutée sur près de 300. Le gagnant a de nouveau été

Noyer_1k , dont les efforts ont été récompensés par des montres intelligentes Apple Watch, des invitations au forum et des souvenirs des organisateurs. La deuxième place,

Power Bank , une invitation au forum et des souvenirs méritaient

Kaimi0 . Troisième place, le livre Open Source Intelligence Techniques: Ressources pour la recherche et l'analyse d'informations en ligne, une invitation et des souvenirs ont pris

empty_jack . Tableau final des résultats:

| # | Pseudo | Des points |

|---|

| 1 | Noyer_1k | 816 |

| 2 | Kaimi0 | 816 |

| 3 | empty_jack | 816 |

| 4 | Antxak | 786 |

| 5 | V88005553535 | 661 |

| 6 | jerh17 | 611 |

| 7 | shsilvs | 556 |

| 8 | un autre nom d'utilisateur | 526 |

| 9 | trace_rt | 491 |

| 10 | shadowknight | 481 |

Félicitations aux gagnants!

Analyse des compétitions précédentes: