En mai dernier, Positive Hack Days VII a accueilli pour la première fois la compétition HackBattle. Notre stand a attiré beaucoup d'attention du public. Ensuite, près de 100 spécialistes de la sécurité de l'information ont pris part à la compétition, et tant de spectateurs sont venus assister à la finale dans la grande salle qu'il était impossible de pénétrer sur la scène (pour plus de détails, voir le

rapport de l'année dernière). Encouragés par un tel intérêt de la communauté professionnelle, nous avons décidé d'organiser HackBattle 2.0 aux PHDays 8. Nous vous expliquons comment s'est déroulé le concours cette année, et publions également les tâches du concours afin que vous puissiez essayer de les résoudre.

Format et règlement du concours

Des compétitions ont eu lieu tout au long des PHDays. Le premier jour, il y a eu des tests de sélection: nous avons sélectionné les deux candidats les plus

puissants, courageux et courageux qui ont résolu la plupart des tâches en un minimum de temps. La dernière journée s'est déroulée sur la scène principale du forum le deuxième jour: les pirates ont dû attaquer la même cible. La victoire a été donnée au premier pour pouvoir percer et augmenter les privilèges sur le système cible. En temps réel, la finale a été commentée par des experts en sécurité de l'information, et les moments les plus brillants ont été affichés sur un grand écran.

Sélection

Comme il y a un an, lors de la phase de qualification, nous avons invité les participants à résoudre les problèmes de format CTF pour la vitesse. Il y avait 35 minutes pour résoudre 10 problèmes. Pour chaque tâche, un certain nombre de points ont été attribués en fonction de la complexité. Il n'a été possible de participer à la sélection qu'une seule fois.

Cette fois, nous avons pris en compte les souhaits des participants du premier HackBattle et avons fourni l'opportunité de travailler non seulement sur des postes de travail pré-préparés, mais aussi sur nos ordinateurs portables.

Une table séparée avec blackjack et cordons de brassage pour ceux qui sont venus avec des ordinateurs portables

Une table séparée avec blackjack et cordons de brassage pour ceux qui sont venus avec des ordinateurs portables Participants au test de qualification

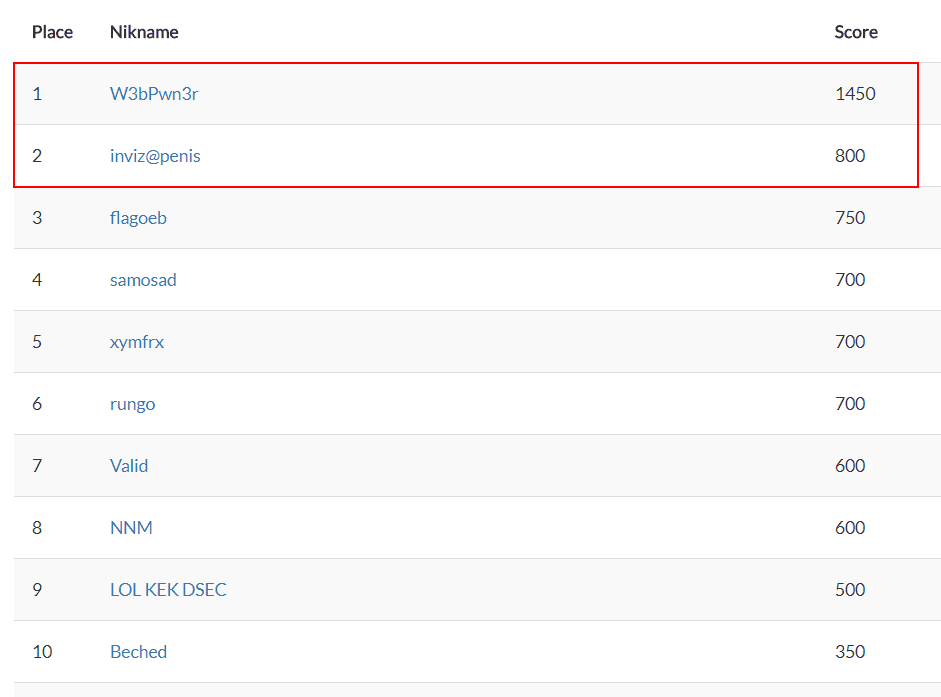

Participants au test de qualificationIl n’a pas été facile d’identifier les personnes qui atteindront la finale et qui seront en mesure de faire face de manière adéquate à la solution du problème sous la pression de l’audience. Jusqu'à la fin des préliminaires, il n'était absolument pas clair qui serait le finaliste - la lutte était très acharnée. La différence entre les leaders du tableau de bord n'était que de 50 à 100 points, et dans les cas où le score était égal, seulement quelques secondes! Et ce n'est qu'à six heures du soir, après avoir clôturé les épreuves de qualification, que nous avons pu déterminer les finalistes: il s'agissait de Vladislav «W3bPwn3r» Lazarev et Arthur «inviz @ penis» Khashaev.

Classement

Classement Tâches résolues par le finaliste de W3bPwn3r

Tâches résolues par le finaliste de W3bPwn3r Tâches résolues par le finaliste inviz @ penis

Tâches résolues par le finaliste inviz @ penisFinale

Le 16 mai, à 14 h 00 exactement, la finale de HackBattle 2.0 s'est déroulée sur la scène principale de la salle des congrès. Comme il y a un an, tout ce qui se passe sur les moniteurs de pirates a été diffusé sur grand écran et commenté par Positive Technologies. Pour la commodité du public, le moniteur de chacun des finalistes a été dupliqué séparément sur les écrans des téléviseurs placés sur les côtés de la scène principale.

Bataille des plus forts

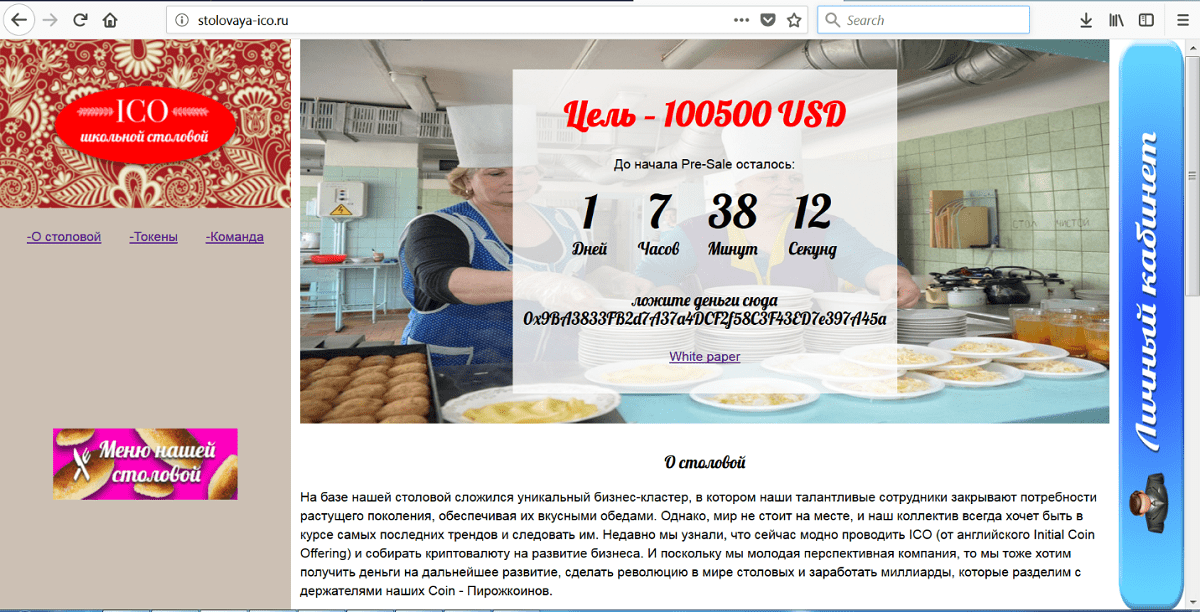

Bataille des plus fortsComme dernier test, nous avons invité les participants à attaquer la même cible: cette année, le serveur qui hébergeait la cafétéria de l'école ICO a été victime de hackers.

Site web ICO de la cafétéria de l'école

Site web ICO de la cafétéria de l'écoleSelon la légende, les pirates devraient pouvoir remplacer le portefeuille de la page principale du site par un autre avant le début de la phase de prévente de l'ICO (vous pouvez télécharger la tâche à la fin de l'article). Notez que le problème comprenait plusieurs étapes et pouvait être résolu de différentes manières.

Au cours des six derniers mois, les experts de Positive Technologies ont mené de nombreux pentests ICO et trouvé des vulnérabilités de divers degrés de danger dans chaque projet. Les informations sur le compromis des ICO apparaissent de plus en plus dans les médias. Il est évident que dans ce domaine, la question de la sécurité de l'information n'est clairement pas encore une priorité. Nous avons décidé de consacrer la finale à ce sujet afin d'attirer l'attention sur la sécurité des services de crypto-monnaie.

Le combat a duré 20 minutes (la version complète de la finale, ainsi que d'autres documents vidéo de la conférence, peuvent être consultés sur le site Web de

PHDays -

phdays.com/en/broadcast/ ). La victoire dans une bataille tendue a été remportée par Vladislav «W3bPwn3r» Lazarev, qui a été le premier à terminer la tâche.

Gagnant - Vladislav Lazarev

Gagnant - Vladislav LazarevAprès le concours, nous avons discuté avec les finalistes et découvert leurs impressions.

«Tout d'abord, je tiens à souligner le haut niveau d'organisation des infrastructures et la qualité des tâches elles-mêmes. Cette attention a été agréablement surprise par un grand nombre de personnes, mais il s'est avéré beaucoup plus difficile d'effectuer des actions apparemment habituelles lorsque la foule regarde votre moniteur. Ce serait plus amusant si la phase de qualification se déroulait dans le même format que la finale », a déclaré Vladislav Lazarev .

"HackBattle est certainement le même événement qui nous a permis de nous secouer pendant la conférence", a déclaré Arthur Khashaev . - De surprises: lors du tour final, Internet n'a pas fonctionné tout de suite, j'ai dû passer un peu de temps à importer un certificat à partir d'un proxy. Dans le même temps, le site de la cantine scolaire ICO est devenu célèbre. "Je tiens à souligner en particulier le travail des commentateurs qui ont rendu cette bataille vraiment dynamique et qui n'ont pas laissé le public s'ennuyer."

Les nuances techniques de l'organisation du flux, du fonctionnement du tableau de bord et de sa synchronisation avec les postes de travail fournis par les organisateurs sont décrites dans le

blog d'Anatoly Ivanov .

Tâches du concoursToutes les tâches sauf la dixième sont des machines virtuelles au format OVA. La dixième tâche est un fichier binaire pour Unix. Toutes les machines virtuelles ont des adresses statiques du sous-réseau 172.30.0.0/24, de la passerelle 172.30.0.1, du DNS 8.8.8.8. Pour la reconfiguration, l'accès aux machines virtuelles est indiqué.

1. WhiteHub (150)

NotSoEvil corp a développé une application clone avec blackjack et Brian Crépes. Pouvez-vous y trouver les informations sensibles?

static.ptsecurity.com/phdays/2018/hackbattle/1.ovaphd: ckjyktnbnyfpfgfl

172.30.0.152. Tarifs (350)

Notre changeur de taux est la science des fusées, pouvez-vous accéder aux informations secrètes?

static.ptsecurity.com/phdays/2018/hackbattle/2.ovaphd: cfvsqkexibqgfhfljrc

172.30.0.163. Le mien est plus grand (150)

Je parie que tu ne peux pas me battre! Prouvez différent.

L'utilisateur Unix saurait ce qui se passe ici:

static.ptsecurity.com/phdays/2018/hackbattle/3.ovaphd: vjzgeirfnsxtndpfgfl

172.30.0.174. Puissance PHP (100)

Êtes-vous assez bon en analyse de code source?

static.ptsecurity.com/phdays/2018/hackbattle/4.ovaphd: zboegjlheuelheue

172.30.0.185. Trop intelligent (450)

Ce moteur de recherche de jeux NES semble avoir quelques vulnérabilités. Malheureusement, ils prétendent avoir acheté un pare-feu new age, pouvez-vous le faire et obtenir le jeu privé.

static.ptsecurity.com/phdays/2018/hackbattle/5.ovassh: tâche: 13372018

172.30.0.136. Le mystère du mème - partie ez (100)

Découvrez ce que ce mème cache.

Notez que cette tâche a deux drapeaux. Envoyez le deuxième drapeau à The Meme's Mystery (partie difficile)

Le mystère du mème - partie ez (350)

L'intelligence du mème a augmenté, mais le drapeau semble toujours être accessible

Notez qu'il s'agit du deuxième indicateur de la tâche

static.ptsecurity.com/phdays/2018/hackbattle/6.ovassh: tâche: 13372018

172.30.0.127. JWT contre-attaque (50)

En mémoire des anciens bugs JWT, la tâche que nous résolvons ...

static.ptsecurity.com/phdays/2018/hackbattle/7.ovassh: tâche: 13372018

172.30.0.11 : 5000 /

8. Les robots contre-attaquent (100)

Les robots sont de retour, battez-les à nouveau et sauvez la princesse, puissante guerrière!

static.ptsecurity.com/phdays/2018/hackbattle/8.ovadev; V3ryHardP @ ssw0rd12345

172.30.0.209. Ticket pour monter (250)

Nous avons développé un joli site Web pour vous procurer des billets confortables, est-il suffisamment sécurisé?

static.ptsecurity.com/phdays/2018/hackbattle/9.ovadev; V3ryHardP @ ssw0rd12345

172.30.0.1910. Trace-moi (50)

Ce programme imprime le drapeau, allez le chercher. Oups, j'ai presque oublié de dire qu'il est censé être standard. J'espère que vous pourrez toujours l'obtenir

static.ptsecurity.com/phdays/2018/hackbattle/10Finale

static.ptsecurity.com/phdays/2018/hackbattle/Final.ovadev; V3ryHardP @ ssw0rd12345

Adresse IP 172.30.0.21

Dans le fichier hosts, ajoutez des chaînes:

172.30.0.21 stolovaya-ico.ru

172.30.0.21

www.stolovaya-ico.ru172.30.0.21 blog.stolovaya-ico.ru

172.30.0.21

www.blog.stolovaya-ico.ruPoint d'entrée: stolovaya-ico.ru

Auteurs : Dmitry Galecha, Anatoly Ivanov, Alexander Morozov, Positive Technologies.