Cette année, le forum Positive Hack Days a réuni plus de 5 000 personnes, dont la plupart sont des experts en sécurité de l'information. Une caractéristique distinctive des visiteurs du forum est un état d'esprit non standard et une superintuition sur de nombreux problèmes techniques. Toutes ces qualités ont pu être démontrées dans des concours de piratage, qui ont été préparés par les organisateurs, l'un d'eux était un concours de piratage de caméras IP CAMreaker . Quelqu'un a-t-il réussi à faire face à tous les tests définis dans notre article.

Chaque participant pourrait essayer le rôle d'un pirate de caméras de vidéosurveillance et essayer d'obtenir un accès non autorisé à divers appareils IoT et analyser le code source du firmware à la recherche de diverses vulnérabilités. La récompense pour tous les efforts a été des prix intéressants et utiles des organisateurs.

La préparation de la compétition a commencé deux mois avant l'événement, et franchement, ce n'était pas facile. Il comprenait plusieurs étapes:

- Choix de caméras pour la compétition.

- Révision des caméras pour la version du firmware, des logiciels proposés pour travailler avec eux, ainsi que leurs performances.

- Obtention du firmware (firmware) pour chaque caméra. Elle a été réalisée par plusieurs méthodes:

- Interception du firmware lors de la mise à jour de la caméra via l'application Android.

- Téléchargez depuis le site officiel du fabricant.

- Via une connexion à l'appareil via Telnet.

- Via la connexion à l'appareil à l'aide de l'interface UART. Pour référence: le protocole UART (émetteur-récepteur asynchrone universel) ou UART (émetteur-récepteur asynchrone universel) est le protocole de transfert de données physiques le plus ancien et le plus courant à ce jour. Le protocole le plus célèbre de la famille UART est RS-232 (communément appelé port COM).

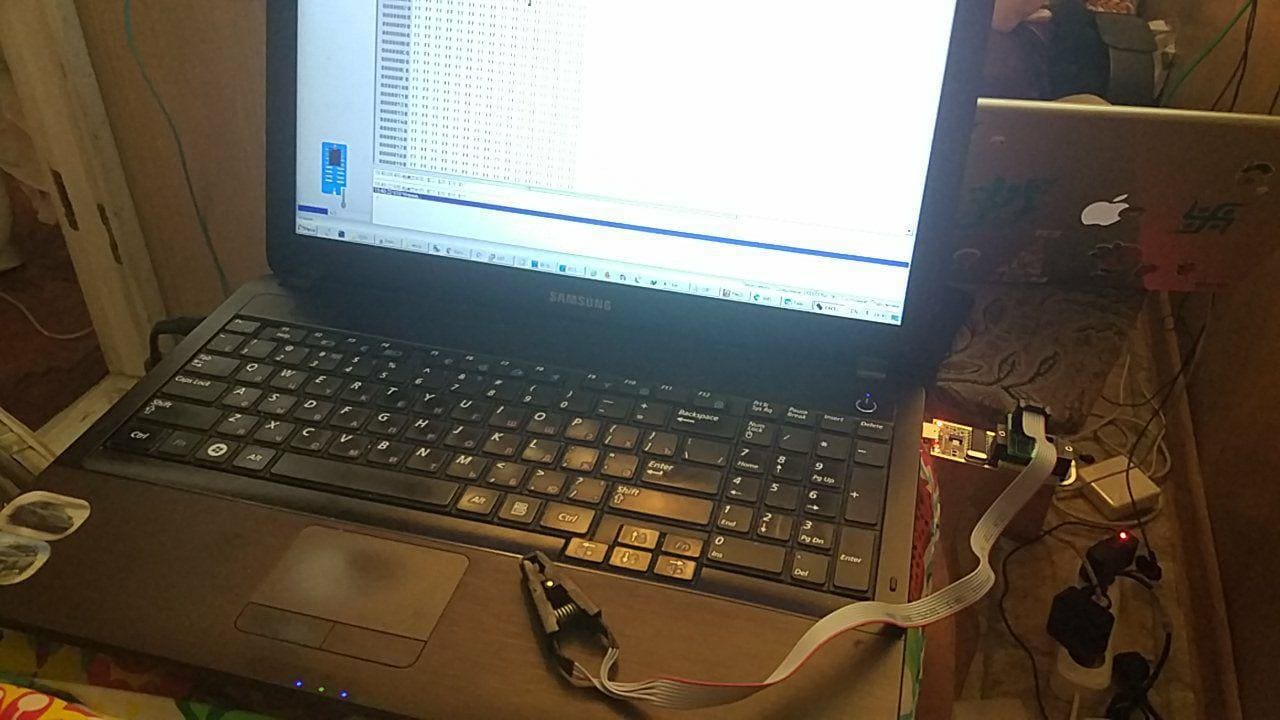

- Connecter les programmeurs aux puces Flash installées à l'intérieur de l'appareil photo à l'aide d'un clip-clip sans souder les composants électroniques de l'appareil.

- Et le processus d'extraction de vidages le plus long est peut-être le soudage et la soustraction de puces à l'aide d'un programmeur.

- Configurez les adresses IP statiques et les données d'authentification sur les appareils eux-mêmes.

- Conception, construction d'un réseau local pour le stand du concours.

- Installation et configuration du stand dans un environnement de démonstration.

Voici quelques photos prises au cours du processus de préparation:

Le processus d'extraction des données de la puce à l'aide du programmateur CH341A

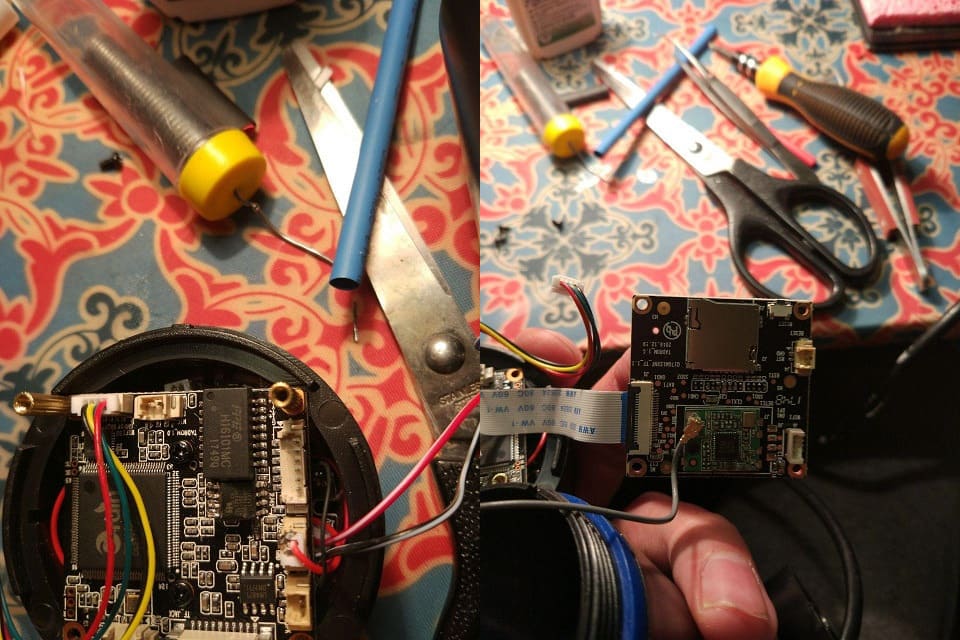

Carte d'une des caméras

Programmeur et ses amis :)

Certaines puces devaient encore être soudées en raison des caractéristiques du circuit de commutation

Le stand était composé d'un cadre rigide, sur lequel 11 caméras et plusieurs interrupteurs étaient installés. Un réseau sans fil a été déployé pour les participants, ainsi qu'un commutateur gratuit avec des cordons de brassage pour se connecter au réseau.

Stand

Un grand frère regarde ... des petits frères

Le serveur FTP fonctionnait sur un routeur contenant tout le réseau à partir duquel les participants pouvaient recevoir le micrologiciel de la caméra. Les adresses, informations d'identification, numéros de série et autres données de caméra étaient dans le domaine public - vous pouvez accéder à n'importe lequel d'entre eux.

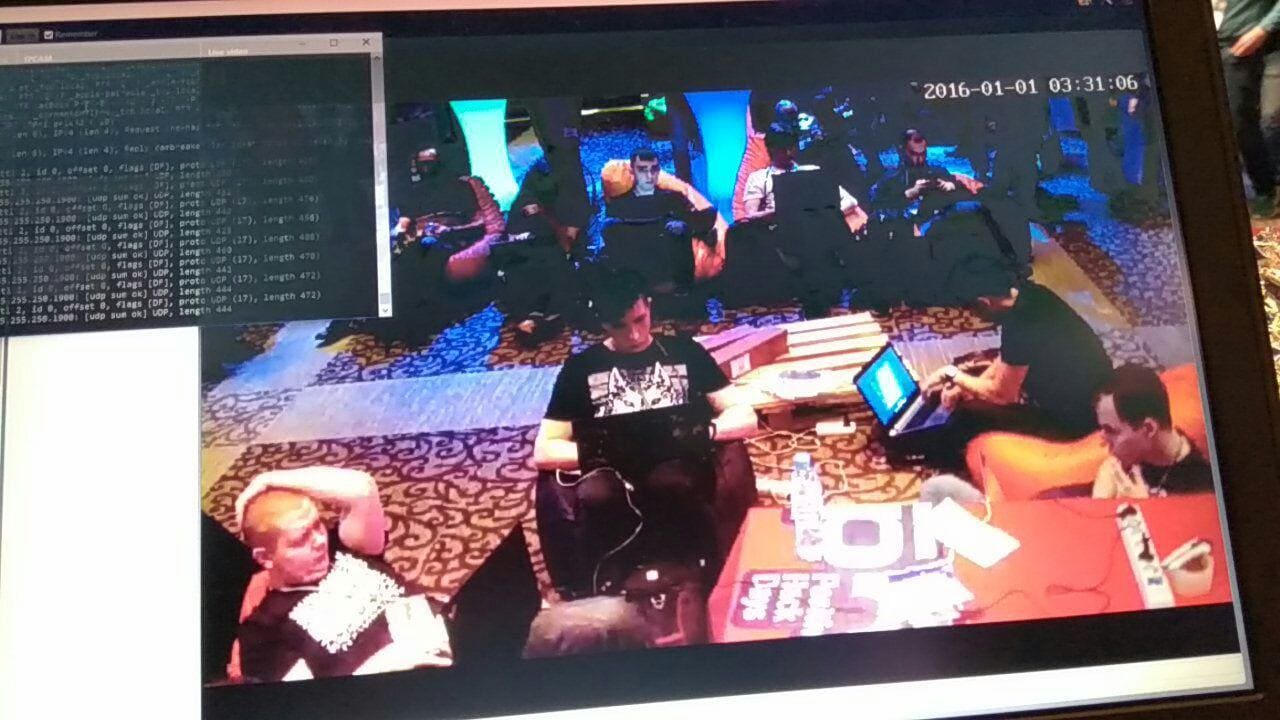

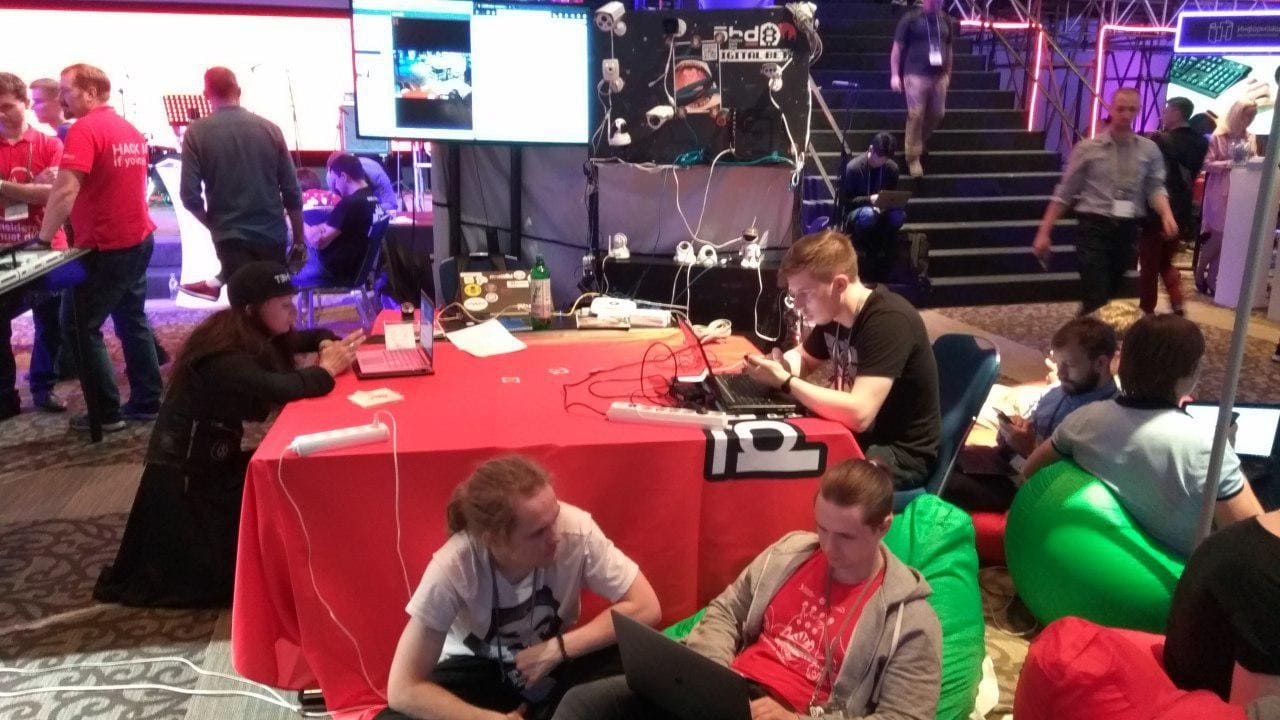

Hackers @ work

Une fois dans le réseau et recevant le firmware, les participants commencent immédiatement l'étude

Le premier jour du concours, nous avons invité les candidats à résoudre une tâche difficile: trouver une vulnérabilité dans la caméra, rédiger un avis sur son fonctionnement ou un exploit PoC fonctionnel. Malheureusement, une partie impressionnante des participants a abandonné dès qu'ils ont appris des exigences aussi élevées. Mais JTAGulator ne gagnera tout simplement pas!

Plus persistant pendant des heures a étudié le firmware, assis sur des poufs confortables. Les fichiers du firmware ont été préchargés sur un serveur FTP accessible depuis le réseau local du concours. Divers outils ont été utilisés pour rechercher des micrologiciels à la recherche de vulnérabilités: IDA Pro, Binwalk, Radare2, Strings, Wireshark, Tcpdump, Sqlmap, Burp Suite. "Cela ne vaut pas la peine de plier le réseau dans un monde en mutation, il vaut mieux le plier sous nous", ont peut-être décidé les candidats, générant des centaines de gigaoctets de trafic dans le processus de recherche.

À 13h37 - l'heure du " pirate " la plus appropriée - ils ont apporté quelques fûts de bière froide.

Il a été possible de se rafraîchir pendant la compétition avec de la bière

Après un tel ravitaillement, le processus de piratage n'a pas du tout ralenti. Plusieurs participants au forum, initialement attirés par la bière, ont finalement choisi de rester en compagnie d'appareils de vidéosurveillance extérieurs et intérieurs. Néanmoins, à la fin de la première journée, nous n'avons reçu aucun rapport.

Concurrents

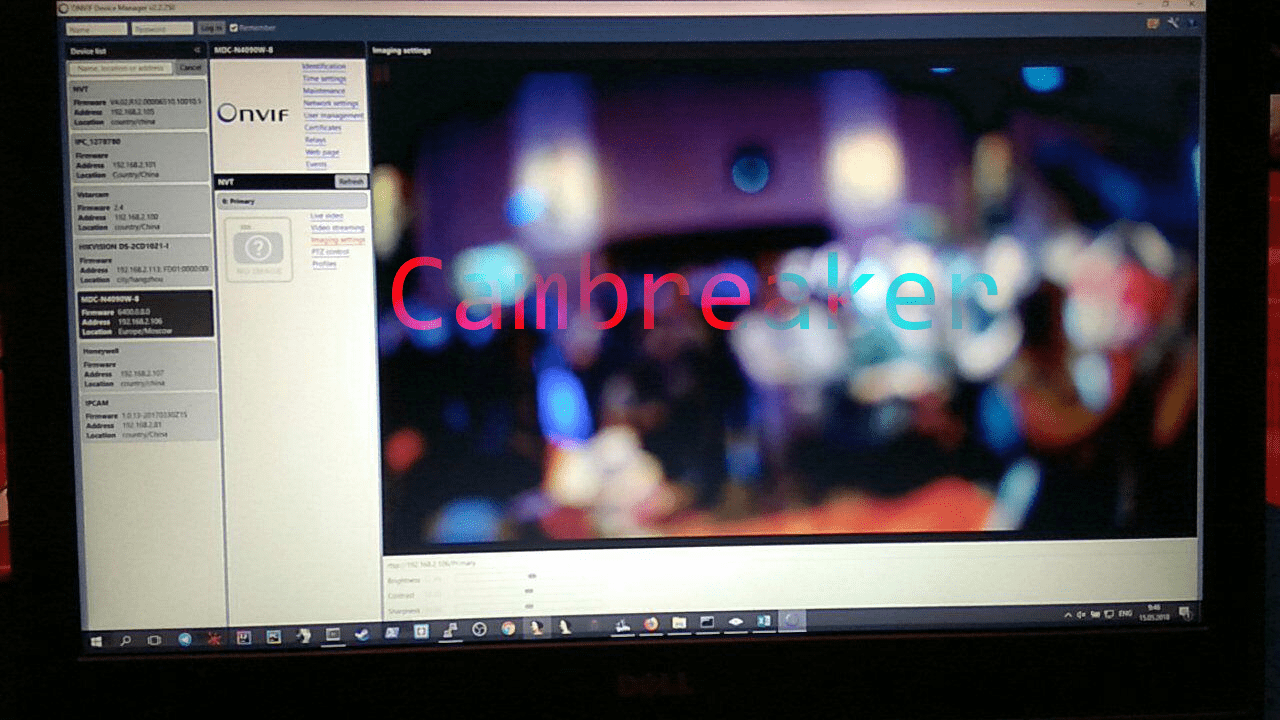

Mais le deuxième jour, deux rapports sont immédiatement arrivés sur les vulnérabilités trouvées. Le premier d'entre eux dans la caméra vstarcam-c16s a été trouvé par un spécialiste de la sécurité de l'information de Novossibirsk Pavel Cherepanov. La deuxième vulnérabilité a été identifiée par un autre spécialiste, Ivan Aniseny. Dans le formulaire Web d'authentification de la caméra MDC-N4090W-8, il a trouvé SQLi aveugle, qui vous permet d'incorporer des commandes SQL dans le paramètre id et, en utilisant la technique d'opération aveugle, d'extraire toutes les connexions et tous les mots de passe de la base de données (y compris le superutilisateur root).

Les fabricants d'appareils photo sont informés de toutes les vulnérabilités trouvées et tous les exploits développés par les participants restent à 0 jour.

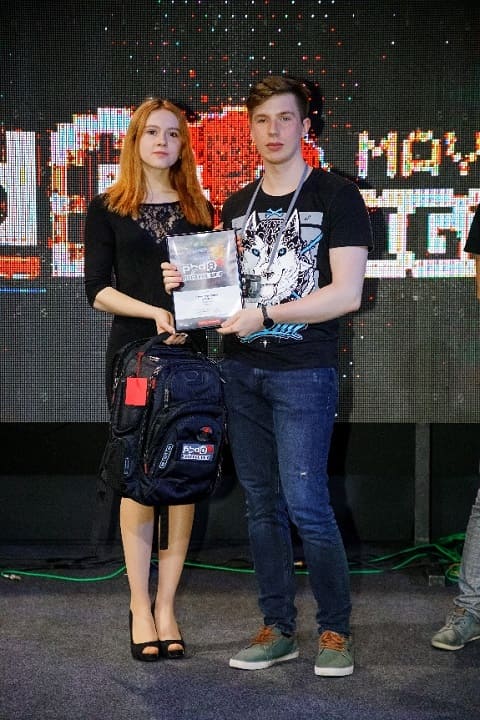

Pavel et Ivan ont reçu leurs prix bien mérités.

Remise des prix: Pavel Cherepanov

Récompenser: pour Ivan Anisen, le prix a été attribué à Georgy Zaitsev