La semaine dernière a été marquée par quelques nouvelles intéressantes du monde peu sûr des choses sur Internet, et l'événement principal, bien sûr, a été l'étude du verrou intelligent Tapplock (

actualités ,

rapport original ). Andrew Tierney, chercheur chez Pen Test Partners, a non seulement contourné la protection d'un verrou électronique, mais a plutôt découvert l'absence totale de tout système de sécurité dans la partie "numérique" de l'appareil.

Le château de Tapplock a été présenté pour la première fois en tant que concept en 2016, en même temps que les créateurs de l'appareil ont lancé une campagne sur

Indiegogo , prévoyant de collecter 40000 $ pour évoquer les prototypes finis et sortir le premier lot d'appareils. «La première serrure intelligente au monde avec un lecteur d'empreintes digitales» a promis l'incroyable facilité d'être en l'absence de porte-clés lourds dans les poches, la connectivité à un smartphone et la possibilité de partager l'accès avec des amis, la contrôlabilité via Bluetooth et le déverrouillage à distance. Cependant: une sécurité incroyable, notamment un cryptage AES-128 de qualité militaire. Et ce verrou doit être chargé.

Bien sûr, nous savons que prouver la fiabilité en spécifiant une norme de chiffrement est assez inutile, mais ne parlons pas tout de suite de la partie informatique, mais nous avons ici un moyen d'assurer la sécurité physique. L'histoire de cet échec a en fait commencé avec une vidéo sur YouTube, sur la populaire chaîne JerryRigEverything, qui ne traite pas du tout d'Internet et de la sécurité, mais de l'analyse des appareils qui sont venus. L'auteur de la vidéo montre comment contourner le cryptage approuvé par l'armée avec un tournevis.

Ici, Andrew Tierney s'est intéressé à cette vidéo, a acheté une serrure (84 $ sur le

site officiel ) et, pour commencer, a découvert que la star du tournevis de YouTube semblait avoir tort. Andrew n'a pas réussi à démonter la serrure comme cela s'est avéré avec le cracker précédent, malgré l'utilisation d'un levier fermement collé du support pour GoPro et d'autres outils improvisés à l'intérieur du couvercle. Apparemment, il y avait un échantillon défectueux et la réputation de Tapplock a été complètement restaurée. Hein?

Non! Quel dommage, tant de bonnes blagues ont été gaspillées. D'accord, la déclaration initiale des développeurs du château sur le plus haut niveau de sécurité est généralement douteuse: il s'agit d'une petite serrure ordinaire, bien qu'avec une batterie. Pas besoin de pirater AES, un coupe-boulon de taille moyenne fera cela. Le chercheur Andrew Tierney a décidé de regarder la partie numérique et a découvert pour la première fois que le verrou communique avec le smartphone via Bluetooth via HTTP, sans utiliser de cryptage (bien que le même AES-128 ait été initialement annoncé pour la partie Bluetooth!). L'analyse du trafic nous a permis d'identifier la ligne qui identifiait l'appareil comme étant de confiance, et dans tous les cas, elle est restée inchangée. En utilisant la même fonction «partager avec un ami», vous lui donnez en fait un «mot de passe» fixe qui, il s’avère, ne peut plus être rappelé. De plus, il est devenu clair que même un découplage complet de la serrure du téléphone du propriétaire (pour la revente, par exemple) n'a pas changé le code d'autorisation.

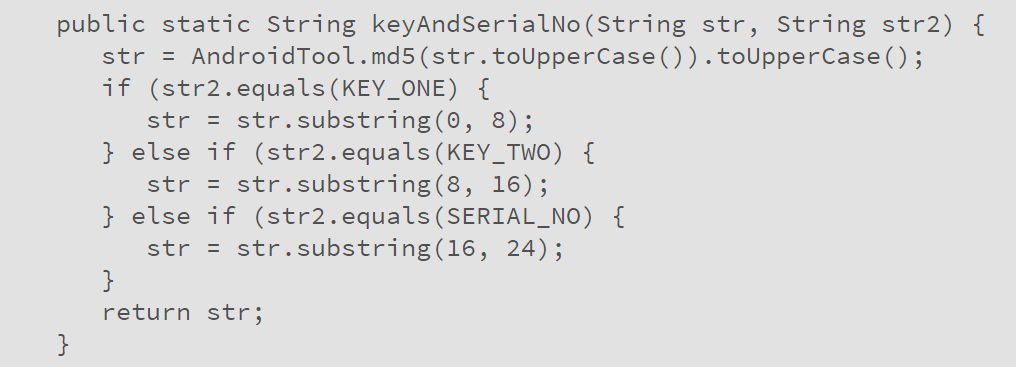

Comment? Et ainsi. La façon de générer ce code a contribué à briser enfin l'illusion de la protection. Il s'est avéré que vous n'avez besoin que de l'adresse MAC du module Bluetooth Low Energy intégré. La même adresse MAC que le module diffuse ouvertement à tout le monde. En conséquence, il devient possible de pirater n'importe quel Tapplock à proximité (dans la gamme du bluetooth), en quelques secondes, à distance et facilement. Le chercheur a informé le fabricant, au même endroit, il a répondu quelque chose comme: "Merci,

mais nous sommes au courant ." Étant donné qu'il ne s'agit même pas d'une vulnérabilité et que la méthode de contournement de la protection est apparente, Andrew a fixé un délai inhabituel avant la divulgation d'informations dans un délai de sept jours, après quoi il a publié une étude. Tapplock a répondu avec une vague promesse de

mise à jour . Plus tard, une refonte complète du logiciel a été promise, et il semble qu'il y ait même une possibilité théorique de corriger la situation - il ne s'agit pas du matériel. Sera-t-il possible de fixer la réputation? Voyons pour l'instant que les appareils Tapplock sont toujours en vente, malgré la couverture médiatique assez large du problème.

Soit dit en passant, sur les faillites en raison de vulnérabilités. L'année dernière, nous avons écrit sur les

vulnérabilités des jouets connectés à Internet fabriqués sous la marque Cloudpets. Dans cette histoire, la protection zéro était déjà familière au monde de l'IoT, et même avec la fuite de données très privées, et des commentaires de gestion exotiques dans le style "c'est normal, tout le monde le fait de cette façon".

Ainsi, depuis lors, le fabricant de jouets a fermé, mais les problèmes de sécurité des appareils déjà vendus n'ont pas disparu. De plus, les chercheurs ont découvert quelques nouveaux trous (

nouvelles ), les jouets continuent de frapper le domaine pour la synchronisation, qui est en vente et pourrait être intercepté à l'avenir. Si vous pensez à des millions d'appareils IoT déjà vendus avec une protection incompréhensible ou manquante, cela devient vraiment triste. La seule "raison de l'optimisme" est que jusqu'à présent ce ne sont pas les verrous, et pas les ours avec Wi-Fi qui attaquent, mais les routeurs, où tout est également très mauvais, mais pas si mal. Nous vivons donc.

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.