Le laboratoire de virus ESET a découvert un nouveau RAT Android (outil d'administration à distance) qui utilise le protocole Telegram pour gérer et exfiltrer les données. Initialement, nous avons attiré l'attention sur l'augmentation de l'activité des

IRRAT et

TeleRAT déjà connus, mais après avoir compris ce qui se passait, nous avons trouvé une famille complètement nouvelle. Le nouveau RAT est actif depuis au moins août 2017. En mars 2018, le code source de Malvari a été distribué via les canaux Telegram des pirates, à la suite de quoi des centaines de modifications opèrent aujourd'hui dans la nature.

Une version est différente des autres. Malgré la disponibilité du code source, il est vendu sous le nom commercial HeroRat via une chaîne Telegram spéciale. Les auteurs proposent HeroRat pour une utilisation selon le modèle Malware-as-a-Service. Malvar est disponible en trois niveaux de finition avec différentes fonctions et un canal de support vidéo. On ne sait pas si cette option a été écrite sur la base du code fusionné ou, au contraire, est l'original, dont le code source est ensuite apparu sur le réseau.

Comment ça marche

Les attaquants distribuent RAT via des magasins non officiels d'applications Android, de réseaux sociaux et de messageries instantanées. Nous avons vu comment le programme malveillant est déguisé en applications qui promettent des bitcoins comme cadeau, Internet mobile gratuit ou trichent les abonnés sur les réseaux sociaux. Sur Google Play, ce malvari est introuvable. La plupart des infections sont enregistrées en Iran.

Figure 1. Plusieurs applications utilisées pour distribuer RAT

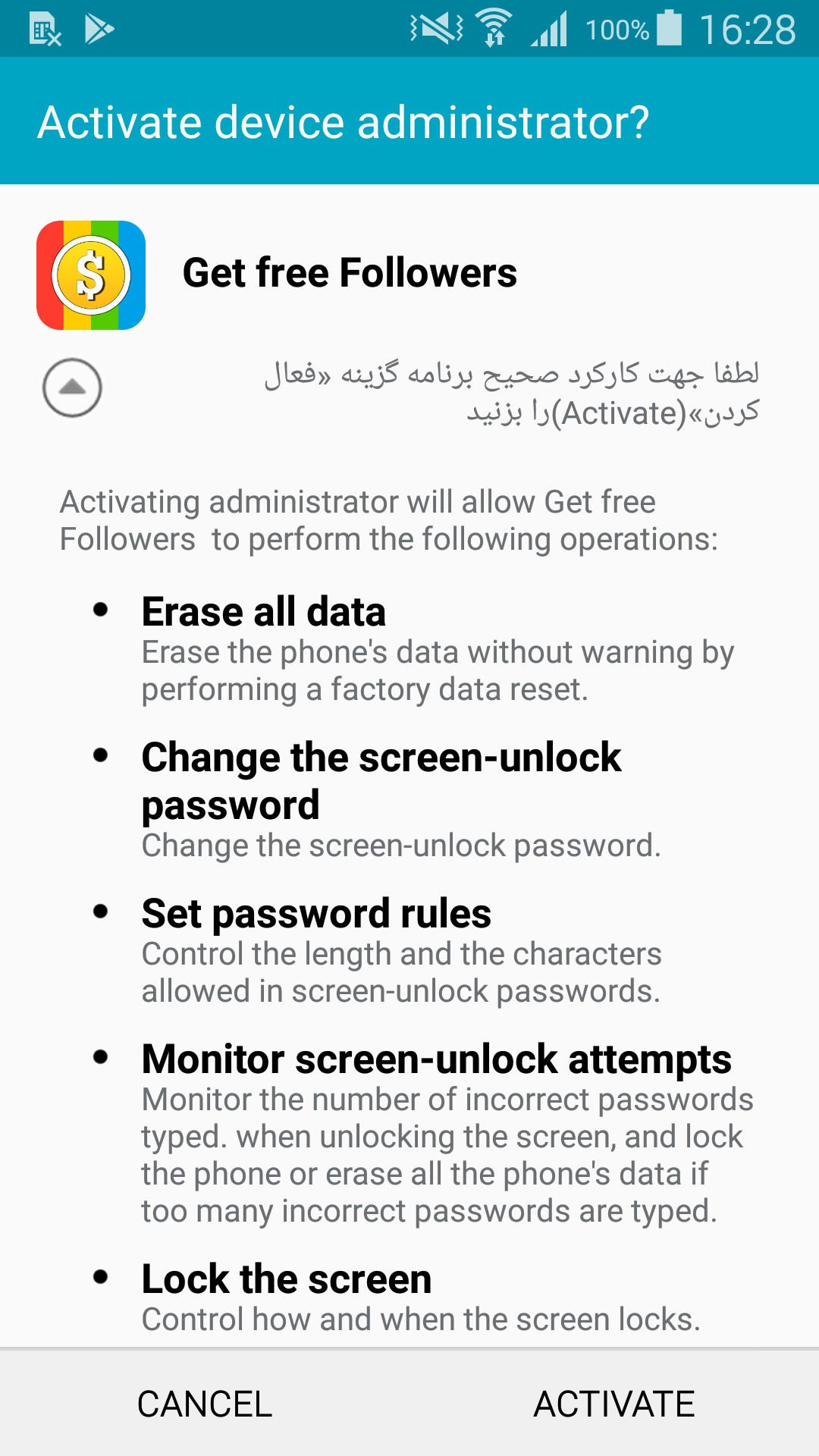

Figure 1. Plusieurs applications utilisées pour distribuer RATLe malware est compatible avec toutes les versions d'Android. L'utilisateur est tenu d'accepter une demande d'autorisation (incluant parfois l'activation de l'application en tant qu'administrateur d'appareil), qui utilise l'ingénierie sociale.

Figure 2. RAT demande des droits d'administrateur de périphérique

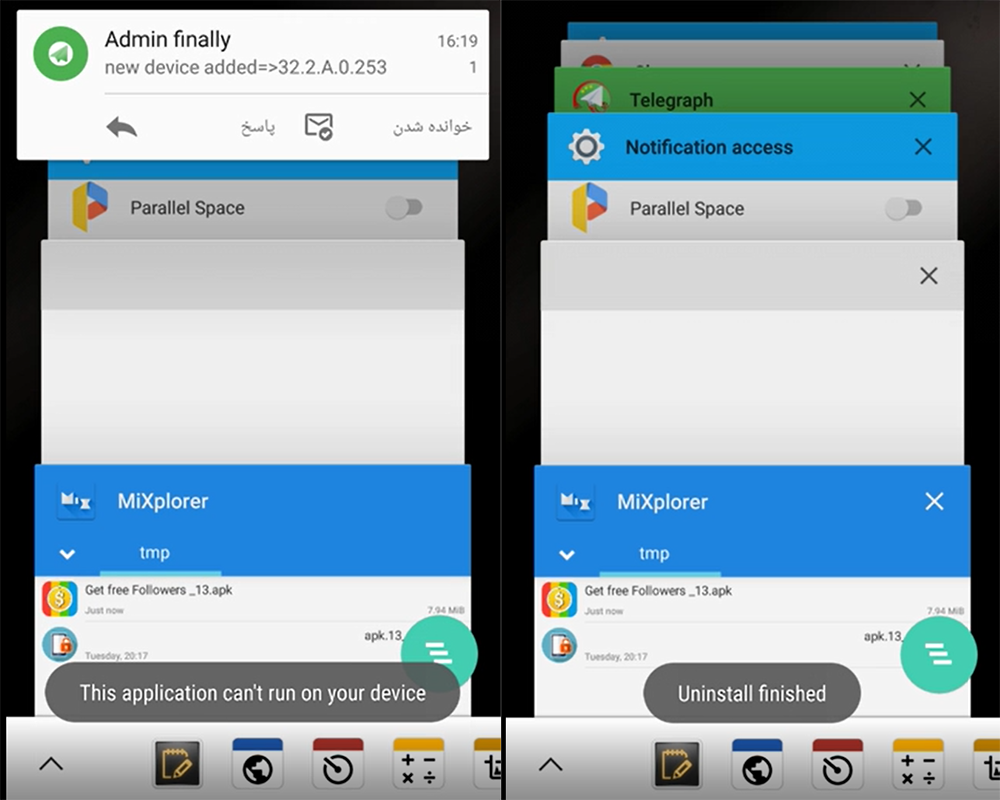

Figure 2. RAT demande des droits d'administrateur de périphériqueAprès avoir installé et exécuté l'application malveillante, une petite fenêtre contextuelle apparaît à l'écran. Il signale que le programme ne peut pas fonctionner sur l'appareil et sera supprimé. Nous avons vu des exemples avec des messages en anglais et en persan (selon les paramètres de langue de l'appareil).

Une fois la suppression terminée, l'icône de l'application disparaît. Dans le même temps, un nouveau périphérique infecté sera enregistré du côté des attaquants.

Figure 3. Démonstration de l'installation de HeroRat sur l'appareil (captures d'écran de la vidéo de formation des auteurs de Malvari)

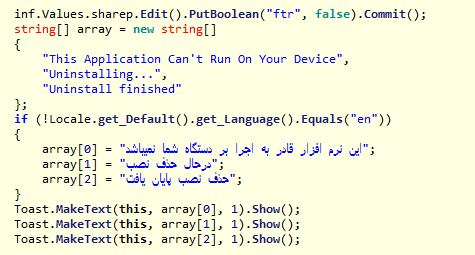

Figure 3. Démonstration de l'installation de HeroRat sur l'appareil (captures d'écran de la vidéo de formation des auteurs de Malvari) Figure 4. Code source Malvari avec faux message de suppression en anglais et en persan

Figure 4. Code source Malvari avec faux message de suppression en anglais et en persanAyant accédé à un appareil compromis, l'attaquant utilise les

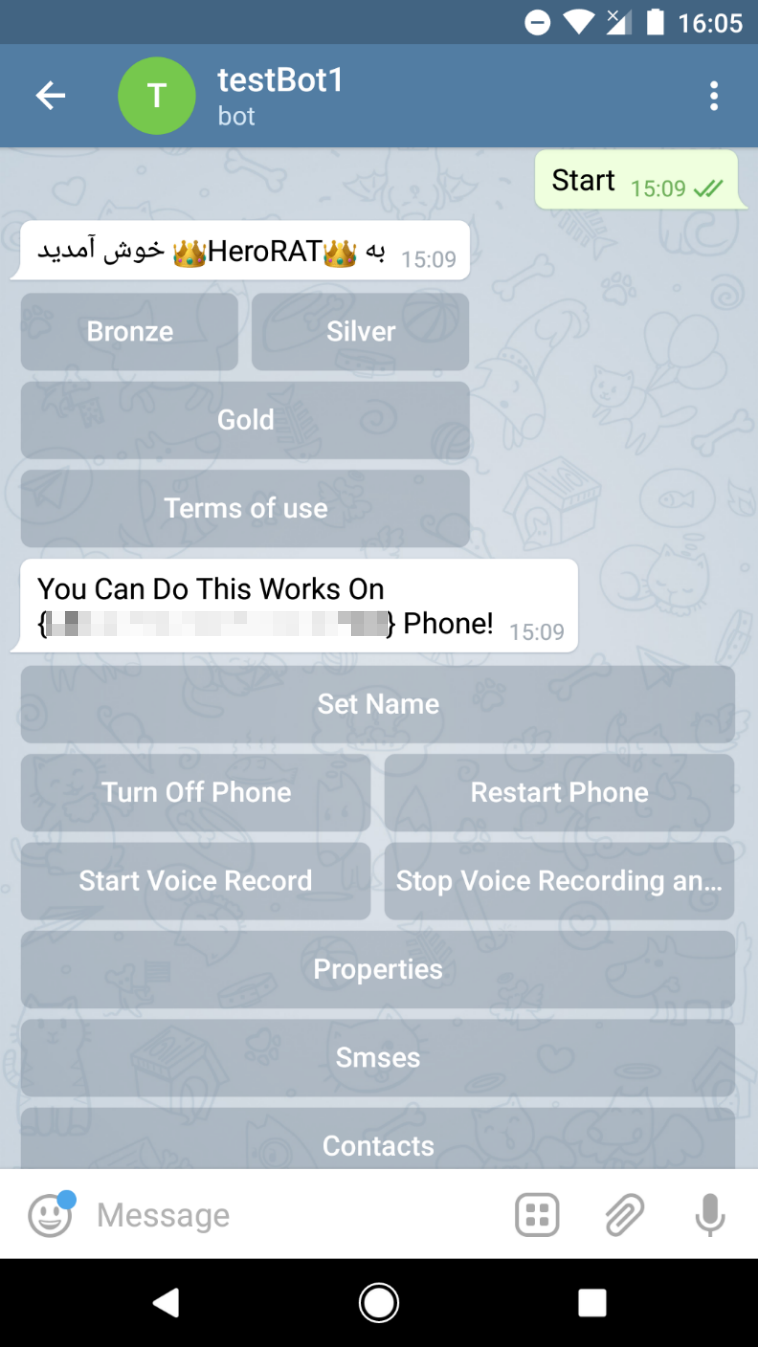

capacités du bot Telegram pour contrôler un nouvel appareil. Chaque appareil infecté est contrôlé par un bot, configuré et contrôlé via l'application Telegram.

Le logiciel malveillant dispose d'une large gamme d'outils d'espionnage et d'exfiltration de fichiers, notamment l'interception de messages texte et de contacts, l'envoi de messages texte et d'appels, l'enregistrement de sons et la capture d'écran, la localisation de l'appareil et la gestion de ses paramètres.

HeroRat est vendu en trois niveaux de finition (packages bronze, argent et or) pour 25, 50 et 100 dollars respectivement. Le code source de l'auteur de HeroRat est proposé à l'achat pour 650 $.

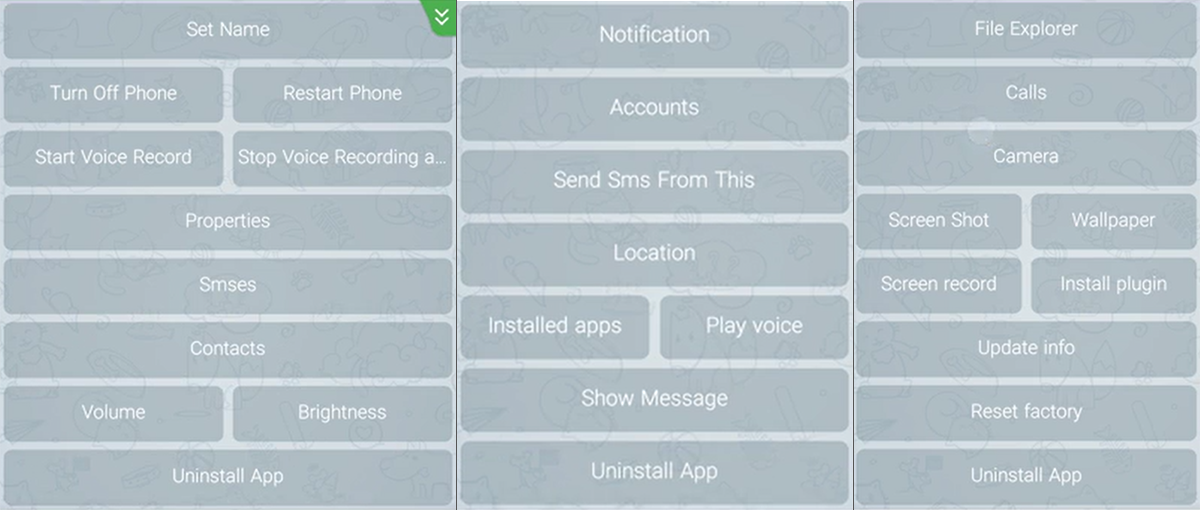

Les fonctions de HeroRat sont accessibles via des boutons interactifs dans l'interface du bot Telegram. Les attaquants peuvent contrôler les appareils infectés en cliquant sur les boutons disponibles dans la version de RAT pour laquelle ils ont payé et utilisé.

Figure 5. Panneau de configuration HeroRat

Figure 5. Panneau de configuration HeroRat Figure 6. Fonctions HeroRat (de gauche à droite): packages bronze, argent et or (captures d'écran de la vidéo de formation des auteurs du malvari)

Figure 6. Fonctions HeroRat (de gauche à droite): packages bronze, argent et or (captures d'écran de la vidéo de formation des auteurs du malvari)Contrairement aux RAT Android précédemment étudiés qui utilisent Telegram, qui sont écrits en Java Android standard, la nouvelle famille est développée à partir de zéro en C # en utilisant le framework

Xamarin , une combinaison rare pour les logiciels malveillants Android.

La méthode de communication via le protocole Telegram est adaptée au langage de programmation - au lieu de l'

API Telegram Bot , qui était utilisée par les RAT précédemment étudiés, la nouvelle famille utilise

Telesharp , une bibliothèque pour créer des bots Telegram en C #.

La transmission des commandes et l'exfiltration des données des appareils infectés sont entièrement couvertes par le protocole Telegram - cette mesure vise à contrer la détection basée sur le trafic vers les serveurs de téléchargement connus.

Indicateurs d'infection

System.OS - 896FFA6CB6D7789662ACEDC3F9C024A0 - Android / Agent.AQO

Andro.OS - E16349E8BB8F76DCFF973CB71E9EA59E - Android / Spy.Agent.AMS

FreeInterNet.OS - 0E6FDBDF1FB1E758D2352407D4DBF91E - Android / Agent.AQO