Attention - ceci est une

traduction frivole d'une note sur la façon exacte dont

Jonathan Bouman a trouvé l'AWS S3 public, qui a été utilisé sur l'un des sous-domaines apple.com. De plus, la note est bonne en ce qu'elle démontre les avantages de plusieurs petits utilitaires conjointement avec la patience.

Prenez un café et démarrez

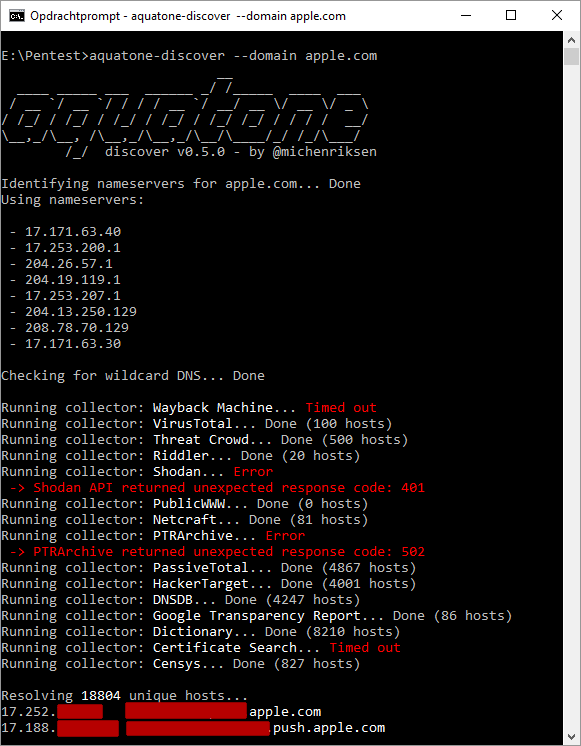

Aquatone . Cet utilitaire peut détecter des sous-domaines dans un domaine donné en utilisant des sources ouvertes et la force brute avec un dictionnaire.

Aquatone a quatre équipes différentes:

- Aquatone-Discover - recherche divers sous-domaines

- Aquatone-scan - analyse le résultat de l'élément 1. ouvrir des ports

- Aquatone-Gather - crée des captures d'écran de chaque sous-domaine, collectant tous les résultats dans un rapport HTML

- Aquatone-takeover - tente de trouver des sous-domaines inactifs hébergés par des hôtes externes. Vous en avez trouvé un? Allez vous inscrire et obtenez votre récompense!

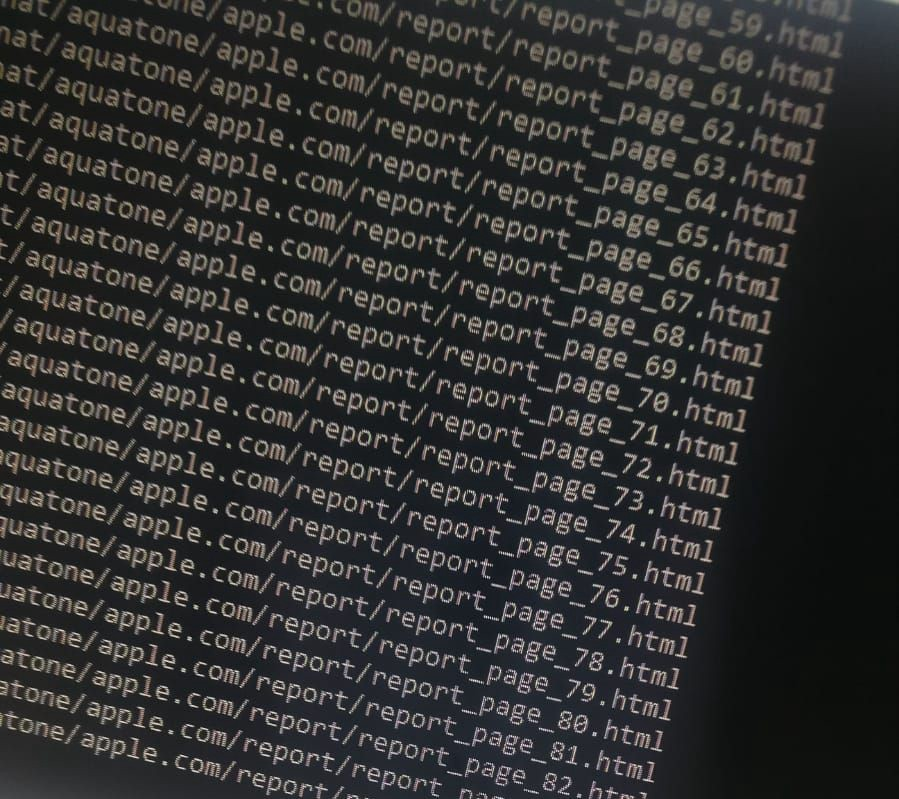

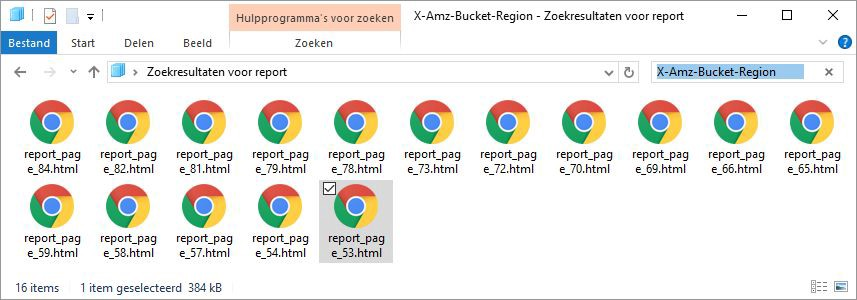

Signaler la sortie d'Aquatone

Signaler la sortie d'AquatoneNous nous asseyons, attendons, rêvons.

Habituellement, la recherche, la numérisation et la collecte prennent quelques minutes.

Et Apple.com? Cela a pris 30 minutes, 84 rapports, 18 000 hôtes uniques.

Sommes-nous les premiers à utiliser l'aquatone pour l'analyse apple.com? Certainement pas. D'autres personnes ont-elles lu les 84 pages? Certainement pas.

Commencez donc par la page 50 et ne lisez que les 34 dernières pages.

Recherche d'anomalies de motifAprès 50 minutes de lecture des rapports, un modèle est remarqué. L'un d'eux est que apple.com utilise parfois AWS S3 pour stocker les fichiers utilisés par leurs sous-domaines. Donc, si vous pouvez obtenir un accès en écriture à l'un des S3, vous pouvez fournir l'accès à l'un des sous-domaines apple.com.

La lecture de tous les rapports 84x est ennuyeuse. Tous les rapports contiennent des en-têtes http envoyés par le serveur. S3 - envoie toujours l'en-tête X-Amz-Bucket-Region. Rechercher ce titre dans les rapports:

Maintenant, chacun doit être cliqué manuellement pour voir ce qui se passera si vous ouvrez l'url. Presque tous les sous-domaines donnent accès refusé.

Sauf un:

live-promotions.apple.com Réponse S3, contenant le nom du compartiment et le contenu du répertoire.

Réponse S3, contenant le nom du compartiment et le contenu du répertoire.Alors maintenant, il y a le nom S3 Bucket. Cela vous permet de vous y connecter directement.

Comment y accéder,

voir ici .

Vous devez installer l'interface de ligne de commande d'AWS et vous pouvez essayer d'ouvrir ce compartiment en utilisant le nom de la réponse ci-dessus

Après cela, vous pouvez essayer de télécharger la fausse page de connexion et l'ouvrir dans le navigateur.

aws s3 cp login.html s3://$bucketName --grants read=uri=http://acs.amazonaws.com/groups/global/AllUsers

cuisinier alerteConclusion

cuisinier alerteConclusionUn accès complet en lecture / écriture au S3 Bucket d'Apple a été obtenu, qui est disponible sur l'un de leurs sous-domaines. De quoi inonder le site de phishing ou voler des cookies.

SolutionN'accordez jamais d'autorisations de lecture / écriture à des utilisateurs anonymes

Heureusement, la protection S3 est assez simple et par défaut.

voir doc:

docs.aws.amazon.com/AmazonS3/latest/dev/access-control-overview.htmlQu'est-ce que c'était:- Page de phishing téléchargée sur live-promotions.apple.com

- Vous pourriez voler des cookies aux visiteurs

- Il était possible d'extraire des fichiers confidentiels du bucket (il contenait des projets sur xcode)

Temple de la renomméeAprès 4 heures, j'ai reçu une réponse d'Apple confirmant le bug. Il a été corrigé ce jour-là et est maintenant mentionné dans le

Hall of FameChronologie19/06/2018 Bug découvert et signalé

19/06/2018 Apple a confirmé le bug

19/06/2018 Apple a corrigé le bug

22/06/2018 Apple m'a mentionné au Hall of Fame

22/06/2018 Publié ce blog