Poursuivant notre série de didacticiels Check Point. Cette fois, nous allons discuter de l'un de mes sujets préférés, à savoir

IPS (Intrusion Prevention System) en russe - un système de prévention des intrusions. De plus, l'accent est mis sur la prévention (c'est-à-dire la prévention)! L’un des principaux crédos de Check Point est le suivant: «

Nous prévenons, pas détectons! " Personnellement, je suis d'accord avec cette position. À quoi sert la détection si vous êtes attaqué par un chiffreur, par exemple? Un ordinateur crypté vous dira qu'il y a eu une attaque. Dans les réalités actuelles, il est nécessaire de prendre soin de prévenir. Et IPS ici peut très bien aider.

Cependant, récemment, il y a eu une certaine négligence de cette classe de protection, affirmant que «l'

IPS n'est plus pertinent et qu'il n'a plus de sens de l'utiliser ». À mon avis, cette opinion est une erreur impardonnable. En fait, dans cette leçon, je vais essayer de décrire les principales idées fausses existantes sur IPS. Ensuite, dans le cadre du laboratoire, je vais vous montrer comment IPS contribue à renforcer la sécurité de votre réseau. Et bien sûr, je vais essayer de vous dire comment tirer le meilleur parti de cet outil utile, à quels paramètres faire attention et ce dont vous devez vous souvenir, y compris IPS.

La leçon s'est avérée très longue, alors je l'ai divisée en deux parties. La première partie sera purement théorique et la seconde est déjà entièrement consacrée à la pratique sous forme de travaux de laboratoire. J'espère que ce sera intéressant.

Spoiler - À la fin de l'article, une leçon vidéo s'il est plus pratique pour quelqu'un de regarder plutôt que de lire. Une brève histoire d'IPS

Je voudrais commencer par quelques éléments historiques. En fait, IPS est un cas particulier d'

IDS (

Intrusion Detection System -

Intrusion Detection System ou SOV, comme on l'appelle brièvement en Russie).

L'idée de créer un IDS est née après la publication de l'article «

Computer Security Threat Monitoring and Surveillance » de James Anderson, déjà en

1980 ! Un article plutôt divertissant et surtout pertinent à ce jour.

Après 6 ans, en

1986 , Dorothy Denning et Peter Neumann ont publié le premier

modèle théorique d'IDS , qui est probablement toujours la base des systèmes modernes. De plus, il y a eu pas mal de développements différents, mais tous se résumaient essentiellement à l'utilisation de trois méthodes de détection d'intrusion:

- Analyse de signature

- Analyse heuristique;

- Détection d'anomalies.

L'un des moments clés du développement d'IDS a peut-être été l'émergence de la bibliothèque

libpcap en

1998 . Développé par ses gars du Laboratoire National. Lawrence à Berkeley. La même année, le renifleur de paquets

APE a été développé à l'aide du package libpcap. Un mois plus tard, APE a été renommé

Snort . L'auteur de Snort est

Martin Rösch .

Sourcefire a été fondé plus tard (en 2001) et le projet Snort a poursuivi son développement rapide dans le cadre de Sourcefire et est devenu pratiquement la norme parmi les solutions IDS. Snort est une source ouverte, utilisée par la plupart des fabricants modernes de solutions de sécurité de l'information (en particulier les entreprises nationales).

En

2003 , Gartner a noté l'inefficacité de l'IDS et la nécessité de passer aux systèmes IPS (c'est-à-dire de changer le détecteur pour éviter). Après cela, les développeurs IDS ont commencé à équiper leurs solutions en mode IPS. Snort peut naturellement fonctionner à la fois en mode IDS et en mode IPS (c'est-à-dire pour éviter).

Bien sûr, il convient également de noter la croissance rapide d'un autre projet open source -

Suricata . Ce projet a été fondé par des immigrants de Snort. La première version bêta date de

2009 . Le développement est assuré par l'Open Information Security Foundation (OISF). À l'heure actuelle, Suricata est une solution très populaire (bien qu'elle soit toujours inférieure à Snort en popularité). En fait, ils sont souvent utilisés ensemble.

En

2013 , Sourcefire a été acquis par

Cisco . Dans le même temps, Snort continue d'être un projet open source et sa version commerciale est vendue sous la marque Cisco FirePower. Avec votre permission, nous ne parlerons pas des différences entre les versions gratuites et propriétaires. Un point intéressant. En 2005, Check Point a tenté d'acheter SourceFire pour 225 millions de dollars, mais le gouvernement américain n'a pas approuvé cet accord. Et comme je l'ai dit plus tôt, Cisco a acheté SourceFire en 2013 pour pas moins de 2,7 milliards de dollars. Bonne augmentation de prix depuis 8 ans) plus de 12 fois.

Naturellement, je n'ai énuméré qu'une petite partie des solutions. Dans le même temps, un grand nombre de solutions propriétaires commerciales ont été développées (Check Point en fait partie). Le plus souvent, IPS faisait partie d'une solution UTM ou NGFW, moins souvent en tant que matériel autonome (Cisco IPS en est un excellent exemple).

IPS dans les réseaux d'entreprise

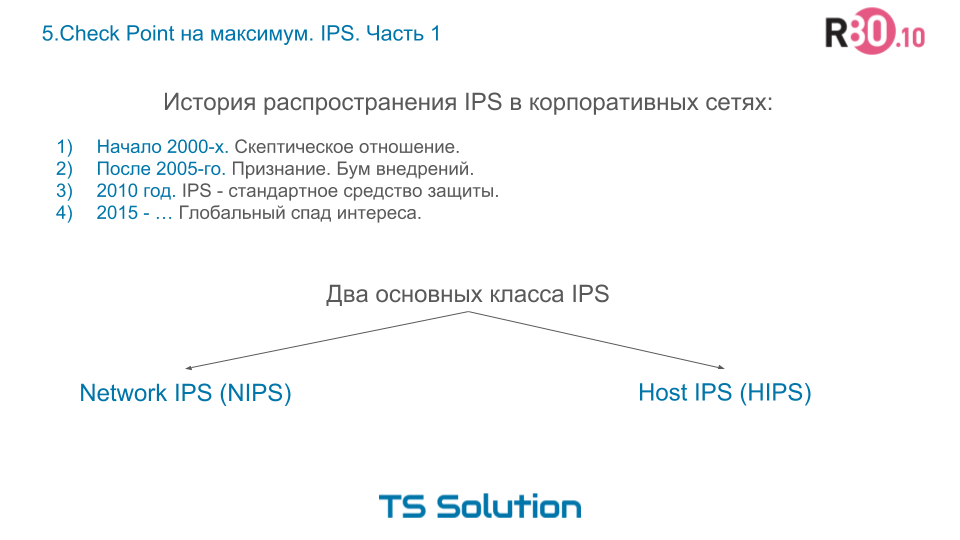

Maintenant, si vous touchez à l'histoire de la distribution des solutions IPS dans les réseaux d'entreprise, vous obtenez l'image suivante:

Au début des années 2000, les entreprises étaient très sceptiques à l'égard de cette nouvelle classe de solutions de sécurité. La plupart des gens pensaient qu'IPS était une sorte de chose exotique qui n'était pas vraiment nécessaire.

Après 2005, la majorité a réalisé les avantages et la nécessité des IPS. Le boom des implémentations dans le monde a commencé.

En 2010, IPS était devenu de facto l'outil standard essentiel pour protéger le réseau d'entreprise.

Plus près de 2015, le marché des IPS s'est relativement refroidi. IPS était standard dans presque toutes les solutions UTM / NGFW. Tout le monde est passé à SIEM, protection contre les attaques ciblées, bacs à sable, honpots, etc. Dans le même temps, oubliant complètement l'importance des IPS. Mais nous en discuterons un peu plus loin.

Maintenant que nous avons un peu de connaissances actualisées sur l'histoire d'IPS, je voudrais discuter un point de plus. À savoir, les classes IPS. En gros, toutes les solutions IPS peuvent être divisées en deux classes:

- NIPS fonctionne au niveau du réseau, c'est-à-dire scanne le trafic de passage / transit.

- HIPS fonctionne au niveau de l'ordinateur de l'utilisateur, c'est-à-dire avec le trafic qui est destiné directement à cet ordinateur, eh bien, soit l'hôte lui-même génère.

Aujourd'hui, nous discuterons exactement de la première option.

Deux options pour utiliser NIPS

Examinons l'utilisation architecturale d'IPS. Ici aussi, tout est assez simple, il y a deux options pour utiliser le réseau IPS:

- Mode en ligne . En russe, nous l'appelons «dans l'écart». C'est-à-dire le trafic réseau réel passe par IPS. IPS dans ce cas fonctionne comme un pont régulier (c'est-à-dire au deuxième niveau du modèle OSI). Ce mode est le plus optimal en termes de protection. En cas d'attaque, IPS peut immédiatement bloquer la session et l'ordinateur de l'attaquant. Il y a, bien sûr, des aspects négatifs sous la forme de fausses réponses positives, eh bien faux positifs lorsque IPS bloque le trafic normal. Mais c'est une question distincte, nous en discuterons un peu plus tard.

- Mode promiscuité . Encore une fois, en russe - mode de surveillance. En règle générale, dans ce mode, IPS est "accroché" sur le port SPAN, qui "reflète" le périphérique COPY! trafic. Dans cette option, IPS se transforme automatiquement en IDS, comme il ne fonctionne plus avec du trafic réel et il n'a aucun moyen de bloquer rapidement les attaques. C'est-à-dire c'est une mauvaise option lorsqu'une sécurité maximale est requise.

Nous n'examinerons pas en détail les caractéristiques de l'application d'un régime particulier. Il s'agit d'un sujet assez large qui dépasse le cadre de notre leçon. Concentrons-nous mieux sur le mode en ligne, car c'est lui qui dans la plupart des cas est utilisé à Check Point.

IPS dans les appareils UTM. Flux de paquets

Du point de vue du traitement du trafic, les paquets sont d'abord vérifiés par le pare-feu et s'ils sont autorisés par les listes d'accès correspondantes, alors seulement l'IPS est activé et commence à vérifier le trafic qui passe. En fait, cet algorithme de traitement du trafic révèle la différence conceptuelle entre le pare-feu et le système de prévention des intrusions.

«Le

pare-feu cherche à empêcher le passage d'un trafic. IPS fonctionne avec du trafic déjà passé . »

C'est logique non seulement en termes de sécurité, mais aussi en termes de performances. Pourquoi étudier le trafic qui peut être rapidement supprimé par un pare-feu avec des coûts de ressources minimes. C'est la question de savoir s'il faut mettre IPS devant le pare-feu. Certainement pas! Imaginez simplement combien de trafic «gauche» y sera diffusé à partir de différents robots qui analysent tout sur Internet.

Eh bien, c'est là que nous mettons fin à notre digression lyrique prolongée. Passons aux idées fausses IPS typiques. Je vais essayer de les démystifier en utilisant Check Point comme exemple.

Idées fausses typiques d'IPS

1. IPS protège uniquement contre les attaques de la couche réseau

C'est peut-être le mythe le plus courant. Historiquement, bien sûr, IPS était principalement protégé contre les attaques réseau, telles que les analyses de port, la force brute, certains types de ddos et, bien sûr, la lutte contre les anomalies. Cependant! Beaucoup ne savent toujours pas qu'IPS peut vérifier les fichiers téléchargés! Et si le fichier contient un exploit, IPS bloquera son téléchargement plus rapidement que Anti-Virus, car IPS fonctionne dans un flux de trafic et Anti-Virus est obligé d'attendre que le fichier entier soit téléchargé dans le tampon. C'est-à-dire IPS vérifie les fichiers tels que pdf, doc, xls et bien plus encore. Je vais certainement le montrer au laboratoire. Par conséquent, l'IPS inclus augmentera considérablement la protection de vos utilisateurs qui téléchargent divers fichiers depuis Internet. Ne négligez pas ce niveau de protection supplémentaire!

2. IPS n'est plus pertinent et ne protège contre rien

Un autre mythe populaire. Bien sûr, des pirates informatiques professionnels ont récemment essayé de ne pas utiliser les outils d'attaque classiques, tels que le scan de port, la force brute, etc. Et tout cela parce que de telles attaques sont immédiatement perceptibles et génèrent un grand nombre d'alertes sur les défenses classiques. Cependant! Cela ne se produit que lors d'attaques très complexes et ciblées, lorsqu'un véritable professionnel s'en occupe. 99% de toutes les attaques réussies sont des robots automatisés qui analysent le réseau à la recherche de vulnérabilités connues, qu'ils exploitent ensuite. IPS voit tout! De plus, se remémorant à nouveau le wannacry, après avoir découvert cette vulnérabilité, Check Point a émis une signature IPS en seulement quelques jours. Microsoft a publié le correctif beaucoup plus tard (dans quelques semaines, pour autant que je m'en souvienne). L'IPS inclus avec les signatures actuelles reflète parfaitement ces attaques automatisées qui prévalent toujours (et il est peu probable que quelque chose change dans un avenir proche).

3. IPS n'a pas besoin d'être mis à jour fréquemment

En fait, dans le paragraphe précédent, j'ai déclaré que l'IPS inclus avec les signatures ACTUAL offre une protection contre les attaques automatisées. Pour une raison quelconque, beaucoup pensent que seules les bases de données antivirus devraient être régulièrement mises à jour, tout en oubliant complètement IPS. Mais les signatures pour IPS apparaissent ou sont mises à jour littéralement tous les jours. Par exemple, vous pouvez utiliser la ressource

Check Point . Comme vous pouvez le voir, ce n'est qu'au cours des derniers jours que plusieurs nouvelles signatures ont été publiées. Ou ceux créés précédemment ont été mis à jour.

IPS avec des bases de données à jour est très important. Comme je l'ai dit plus tôt, les signatures IPS sortent plus rapidement que les correctifs des fournisseurs. Si vous avez d'anciennes signatures, votre IPS est simplement en train de réduire le trafic et de gaspiller les ressources système. Et ne croyez pas les fabricants nationaux de OWL, qui disent que la mise à jour une fois par mois est normale (en règle générale, ils fixent une telle période et cela est probablement dû au fait qu'ils utilisent des bases de données Snort, qui sont mises à jour avec un délai de 30 jours pour la version gratuite) .

4. IPS réduit considérablement les performances de l'appareil

Que puis-je dire sur ce mythe. Oui et non. Bien sûr, l'inclusion d'IPS augmente la charge sur le processeur et la RAM. Mais tout n'est pas aussi dramatique qu'on le croit généralement. Une énorme augmentation de la charge lorsque IPS est activé se manifeste généralement dans deux cas:

- Vous (ou vous) avez incorrectement sélectionné la solution. Que ce soit la mise à niveau matérielle ou la solution virtuelle. C'est la question que tout doit être testé avant d'acheter. Encore une fois, tout dépend de qui choisit la solution. Faites particulièrement attention à cela. Utilisez soigneusement les fiches techniques sur les appareils. Il indique nécessairement la bande passante de l'appareil lorsque IPS est activé. Eh bien, encore une fois, Check Point dispose d'un outil de dimensionnement qui fournit des recommandations très réalistes pour un modèle approprié. Assurez-vous d'utiliser le dimensionnement! Si vous n'avez pas accès à cet outil, demandez à vos partenaires.

- La deuxième raison, et la plus courante, de l'augmentation de la charge due à IPS est que trop de signatures sont incluses. C'est l'un des extrêmes de l'utilisation d'IPS lorsque toutes les signatures disponibles sont activées, car au départ, il n'est pas clair lesquelles sont nécessaires. Cette erreur très grossière conduit à un périphérique de démarrage tout simplement sauvage et à de nombreux faux positifs. Après avoir rencontré cela, de nombreux administrateurs décident de désactiver IPS, car avec elle, la frontière passe tout simplement par un virage. Comment être Eh bien, vous devez d'abord déterminer exactement ce que vous allez protéger. Il est logique de supposer que si vous avez un serveur de messagerie basé sur Linux dans votre DMZ, vous ne devriez probablement pas inclure pour ce segment des signatures liées aux vulnérabilités de Microsoft, MacOS, Android, Wordpress, etc. Je pense que le sens général est clair. Le battage du trafic avec toutes les signatures sans distinction est très coûteux . Pour qu'IPS utilise efficacement les ressources, vous devez activer uniquement les signatures nécessaires et désactiver celles qui ne sont pas nécessaires. Cela semble facile. Mais la mise en œuvre semble très compliquée. De là, le mythe suivant grandit.

5. IPS est difficile à configurer

C'est en partie l'opinion juste qui a eu lieu. En fait, de nombreuses solutions IPS sont encore très difficiles à apprendre. Mais il ne s'agit pas de Chess Point. Allons dans l'ordre. À quoi ressemble généralement une signature? C'est généralement quelque chose comme:

IGSS SCADA ListAll Function Overflow Buffer Overflow

Débordement de tampon de pile de plusieurs produits WebGate WESPMonitorEt essayez de comprendre de quel type de signature il s'agit, à quoi cela sert-il, dans quelle mesure la passerelle l'activera-t-elle, à quel point est-elle critique? Heureusement, Check Point a une description détaillée de chaque signature. La description est visible directement dans SmartConsole et vous n'avez pas besoin de rechercher chaque nom sur Google. De plus, pour plus de commodité, Check Point a attribué plusieurs balises à chaque signature:

- Gravité (c'est-à-dire le niveau de danger que cette signature peut fermer);

- Niveau de confiance (le niveau de fiabilité de la signature, c'est-à-dire quelle est la probabilité d'adéquation du fonctionnement de cette signature. C'est une caractéristique très importante notamment pour l'analyse comportementale)

- Impact sur les performances (cette balise indique combien une signature fortement activée chargera l'appareil)

- Fournisseur - vous pouvez filtrer les signatures par fournisseur (par exemple, les vulnérabilités associées à tous les produits Adobe ou Microsoft)

- Produit - il est possible de filtrer par produit (par exemple Microsoft Office ou WordPress).

Les étiquettes fournisseur et produit se croisent parfois, car bien souvent, une entreprise n'a qu'un seul produit.

En utilisant ces balises, vous pouvez générer assez rapidement une liste de signatures que vous souhaitez inclure. Et pour cela, vous n'avez pas besoin d'avoir sept travées au front. Eh bien, bien sûr, avant cela, vous devez faire un petit audit du réseau et comprendre quels logiciels vos employés utilisent.

Nous discuterons de l'utilisation de ces balises plus en détail dans le laboratoire.

6. Travailler avec IPS est un travail fastidieux et routinier.

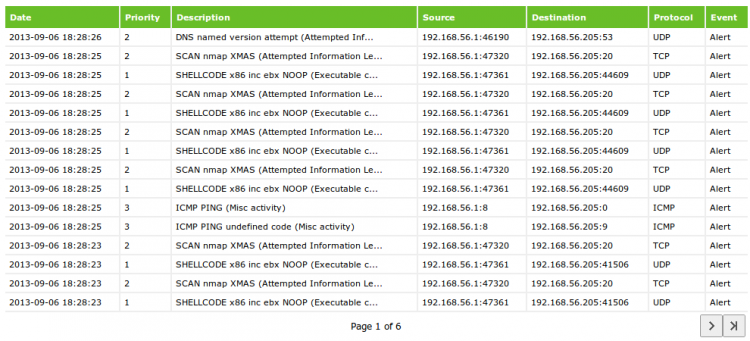

J'ai dit à maintes reprises que la sécurité de l'information n'est pas un résultat, mais un processus continu. Vous ne pouvez pas configurer le système une fois et l'oublier. Besoin d'un raffinement continu et systématique. Il en va de même pour IPS. Et ici, généralement, des difficultés surviennent. Presque tout système IPS plus ou moins adéquat génère un grand nombre de journaux. Ils ressemblent généralement à ceci:

Imaginez maintenant que ces journaux en ont accumulé plusieurs milliers en une semaine. Comment les analysez-vous? Comment comprendre quels événements se produisent le plus souvent? Quelles signatures doivent être désactivées ou quels hôtes peuvent être bloqués au niveau du pare-feu?

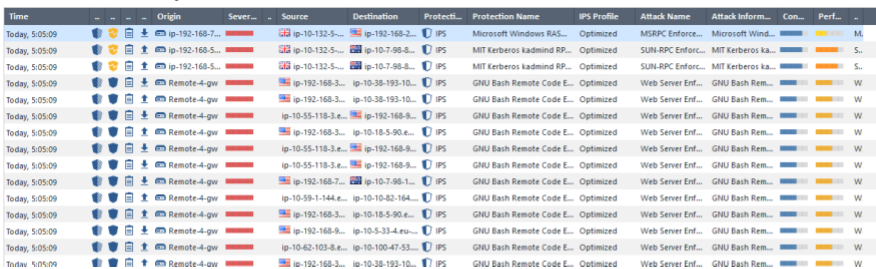

Bien sûr, les journaux des points de contrôle semblent plus attrayants et plus clairs:

Vous pouvez voir ici la

gravité et l'

impact sur les performances et le

niveau de confiance . Cependant, cela ne résout pas le problème de l'analyse d'un si grand nombre d'événements. En règle générale, les systèmes SIEM conçus pour agréger, corréler et effectuer une analyse initiale des événements sont rappelés ici. Heureusement, Check Point a un système SIEM intégré -

Smart Event . Cette lame vous permet de voir les journaux IPS sous une forme traitée et agrégée:

Comme vous le savez, c'est déjà beaucoup plus facile à travailler. La principale valeur de SIEM est que ce système vous permet de «voir» votre sécurité en termes quantitatifs. Dans tout travail, vous devez voir le résultat et ici, il est beaucoup plus facile de se concentrer sur les chiffres. Dans notre exemple, nous voyons qu'il existe un nombre assez important de journaux avec la

gravité du niveau critique . C'est avec eux que vous devez commencer à travailler. De plus, nous voyons que le plus grand nombre d'événements sont liés à la signature d'

exécution de code à distance GNU Bash . L'analyse devrait commencer par ces événements. Ayant encore chuté, nous pouvons déterminer:

- Quels hôtes attaquent?

- Quel hôte attaque?

- De quel pays provient l'attaque?

Il peut s'avérer que la signature est déclenchée par le trafic généré par notre nœud interne. C'est l'occasion d'un procès. Soit il est vraiment infecté, soit il s'agit d'un faux positif. Ensuite, nous traitons l'hôte ou désactivons cette signature spécifiquement pour cet hôte.

Si l'attaque provient d'un réseau externe, alors peut-être que tous ces journaux sont créés par un seul nœud attaquant (il s'agit très probablement d'une sorte de bot) et de Singapour. Dans ce cas, nous pouvons ajouter cet hôte (ou l'ensemble du réseau de Singapour) à la liste de blocage afin qu'il soit bloqué au niveau du pare-feu et n'atteigne pas le traitement du trafic IPS.

Nous pouvons également remarquer que la signature intercepte les attaques pour les distributions Linux, tandis que l'hôte Windows peut être attaqué. Dans ce cas, il serait également logique de désactiver les signatures Linux spécifiquement pour cet hôte.

Comme vous pouvez le voir, le processus ressemble à une certaine enquête. Après une telle optimisation constante, la charge sur la passerelle diminuera considérablement, car:

- Une partie des hôtes attaquants sera bloquée au niveau du pare-feu;

- Les signatures inutiles qui consomment des ressources seront désactivées.

Dans le même temps, SmartEvent vous permet de voir immédiatement le résultat sous la forme d'un nombre décroissant de journaux. Ce n'est que cette caractéristique quantitative qui montre l'efficacité de notre travail. Idéalement, nous devrions nous débarrasser du soi-disant «bruit» et ne voir que les événements IPS vraiment importants (c'est-à-dire de véritables attaques) dans les journaux.

De plus, tout le processus d'investigation et d'ajout d'hôtes à la liste de blocage peut être automatisé! R80.10 a introduit une API à part entière qui vous permet de vous intégrer à des solutions tierces. J'ai déjà écrit un article sur le hub sur l'API elle-même -

Check Point R80.10 API. Gestion via CLI, scripts et plus.De plus, mon collègue Gleb Ryaskin a publié des instructions détaillées sur l'intégration de Check Point et Splunk -

Check Point API + Splunk. Automatisation de la protection contre les attaques réseau .

Il n'y a pas seulement une partie théorique, mais aussi une partie pratique, avec un exemple d'attaque et l'ajout automatique d'un hôte à la liste de blocage. Ne soyez pas paresseux, regardez.

Sur ce je propose de terminer notre partie théorique. Dans la prochaine leçon, beaucoup de travaux de laboratoire nous attendent.

Partie théorique au format tutoriel vidéo

Si vous êtes intéressé par d'autres matériaux sur Check Point, vous trouverez ici une large sélection (

Check Point. Une sélection de matériaux utiles de TS Solution ). Vous pouvez également vous abonner à nos chaînes (

YouTube ,

VK ,

Telegram ) afin de ne pas manquer de nouveaux articles, cours et séminaires.

Vous trouverez plus d'informations sur les modèles de commutateurs Extreme

ici .

Vous pouvez effectuer un audit gratuit des paramètres de sécurité de Check Point ici.