Je ne veux pas abandonner le titre. Après tout, il accomplit sa tâche - attire l'attention. Je vous demande sincèrement de ne pas être en colère si le contenu de l'article n'a pas répondu à vos attentes. C'est le moment. "De tels documents," ont-ils dit, "vous devez publier sur des forums pour amateurs, et sur Habr seul le public informatique très intelligent parle de choses que vous n'avez jamais besoin de comprendre et que vous n'avez pas besoin d'essayer de comprendre." Cependant, gloire à Habru! Il est assez démocratique.

Quelque chose m'a attrapé sur le sujet de la sécurité du réseau en termes d'analyse du trafic réseau et de détection de l'activité réseau non autorisée (ci-après dénommée NSA).

Aspects de la NSA qui m'intéressent:

- analyse non autorisée des ressources (ports, cibles Web) du réseau protégé (ci-après - AP) à partir d'un réseau ouvert (ci-après - OS);

- - trafic non autorisé de / vers AP. Il s'agit d'une activité réseau indépendante d'applications;

- insertion non autorisée de contenu inapproprié (ci-après - NK). Il s'agit de publicité, de contenu douteux.

- Types connus d'attaques de réseau (ci-après - CA).

Ce qui ne m'intéresse pas jusqu'à présent: tout ce qui ne concerne pas le réseau. Cette protection anti-virus concerne directement les postes de travail et serveurs, le courrier indésirable, le piratage de mot de passe, etc. etc.

Pourquoi ai-je décidé de réinventer la roue? Après tout, il y a beaucoup de fer et de logiciels qui semblent remplir les mêmes fonctions et ne semblent pas mauvais. Mais voici la question: nous dépensons beaucoup d'argent pour les superpuissances hyperconvergées de la prochaine génération, mais cela n'a aucun sens. Une mise à jour est arrivée et a échoué sur tous les PC. Les utilisateurs sont assis avec les droits des administrateurs, piquent les annonces dans les navigateurs et attrapent les ransomwares. "Oh, nous sommes fermés aujourd'hui pour des raisons techniques", a déclaré le propriétaire de l'entreprise. Les administrateurs libèrent un nouveau serveur sur le réseau pour mettre à jour avec tous les ports ouverts, il est immédiatement "mis à jour comme il se doit". Et puis cela commence à ralentir le réseau, le domaine tombe dans les spammeurs et autres délices de la vie informatique. Eh bien, les entreprises essaient de payer les administrateurs pour qu'ils bougent. Ils bougent, mais pas pour longtemps - ils s'y habituent. Tout le monde sait que les incidents informatiques se produisent toujours soudainement comme l'hiver pour les services publics. Quant au secteur public, alors ici, comme d'habitude - "des imbéciles et des routes". D'une part, il y a d'énormes dépenses pour la «modernisation du réseau», l'achat d'équipements coûteux, qui ne peuvent que provoquer une suspicion raisonnable de coupes budgétaires. D'un autre côté, un faible salaire pour les informaticiens, ce qui conduit à un roulement du personnel et à un faible niveau global d'administrateurs. En conséquence, nous avons un équipement coûteux et un étudiant qui ne sait pas comment, ne sait pas et ne veut pas savoir quoi faire avec cela. Autrement dit, le problème de sécurité n'est pas lié au matériel. Le facteur humain est ce qui détermine la sécurité globale des systèmes.

Pourquoi suis-je? De plus, il sera intéressant pour chaque propriétaire d'entreprise d'avoir un «administrateur» qui s'acquitte également de ses fonctions 24h / 24 et 7j / 7 pratiquement «pour la nourriture».

C'est exactement le genre d '«administrateur de fer» que je veux mettre en œuvre.

J'ai décidé de commencer par la sécurité du réseau. Limiter ou exclure une influence extérieure sur le PA, c'est déjà 50% du cas.

Donc, le concept général:

Les principales conditions initiales (idéales?):

- Faible coût Le morceau de fer dans la version de base devrait être abordable pour toutes les catégories, d'un utilisateur individuel avec un PC et plus.

- Un morceau de fer ne doit pas nécessiter l'attention constante d'un personnel qualifié pour s'acquitter de ses fonctions. Réglez et oubliez.

- Le morceau de fer doit être facilement remplacé, sans nécessiter de configuration supplémentaire.

- Le morceau de fer doit être interactif - informer un cercle prédéterminé de personnes sur les menaces actuelles ou suspectées, leur état, et prendre des décisions de manière indépendante sur la base d'une analyse de la situation. Autrement dit, ce n'est pas l'administrateur qui doit constamment consulter le journal, mais l'Iron doit signaler que quelque chose s'est mal passé et ce qu'il a fait pour le réparer «mal».

- L'interface d'interaction avec l'Iron doit être simple et compréhensible même pour un informaticien débutant. Pas de consoles ni d'expressions régulières. Laissez le ciel aux oiseaux.

Cela concerne les objectifs stratégiques. Maintenant de retour sur terre. Soit Zhelezka sera composé de collecteurs collectant des informations et du Centre d'analyse et de prise de décision (ci-après - CACR). Il y a quelques analogies avec Smart Home, IoT. Que ce soit "Smart Octopus" (fu, dégoûtant). Mais pourquoi pas? On dirait après tout - les collectionneurs sont des tentacules, et le cerveau est DACR

Il existe plusieurs options pour DACR:

- Intégré - Collecteur et DAC sur la même pièce de fer.

- Local - travailler avec une liste limitée d'équipements. Disons au sein d'une même organisation ou d'un même territoire.

- Global - une ressource Internet qui fonctionne avec les collectionneurs sur Internet.

- Régional (option) - pour répartir la charge du Global.

Tous les DACA de niveau inférieur peuvent interagir avec le DAC mondial, qui stocke la base de données la plus complète des fonctionnalités NSA.

La première action. Nous créons un CARP-Collector intégré pour surveiller la NSA.

Qu'est-ce que le collecteur NSA au stade actuel? Il s'agit essentiellement d'un ordinateur Linux placé dans un package 1U. Le collecteur possède 3 interfaces réseau. Deux est activé sur le réseau. Une interface de gestion. DAC est situé sur la même plate-forme.

Voici le schéma de câblage actuel:

Toute interaction de collecteur externe se fait uniquement via l'interface de contrôle. Pour le trafic Internet, le collecteur est transparent.

Puisque nous développons maintenant l'algorithme de base pour ce stand, cela suffit. Bien sûr, le produit fini aura des outils matériels et de résilience plus avancés.

Que fait le collectionneur? Collecte des parties données du trafic. En-têtes et, si nécessaire, contenu de l'emballage. Ceci est configurable par les règles. Cela n'a aucun sens de collecter tout le trafic. Les données de trafic pour une courte période (en fonction de la charge et du volume du disque de travail, semaine-mois) sont stockées sur le collecteur. Ainsi, le collecteur peut agir comme un remplacement simultané du système d'affichage source, collecteur et statistiques du type Netflow. Bien sûr, comme le collecteur contient des informations sur chaque session, il n'est pas destiné à stocker des statistiques pendant de longues périodes. Si cela est nécessaire, les statistiques peuvent être transférées sur le stockage réseau ou sur un lecteur mappé sous forme de fichiers, et à l'avenir, analysées et affichées au moyen de DAC.

Le collectionneur n'est pas stupide. Il analyse le trafic en fonction des règles définies par le DAC et envoie des informations au DAC en cas de déclencheurs de filtre définis à partir du DAC. De plus, le collecteur filtre seul le trafic.

Quelque chose comme ça.

En travaillant sur le Collector, l'idée est venue de le charger avec d'autres fonctions. Je ne parlerai pas de toutes les fonctions prévues. Mais il existe un souhait d'intégrer le serveur collecteur d'interruptions SNMP et le collecteur dans le collecteur SYSLOG. Cela est nécessaire, notamment pour analyser la corrélation de certains événements.

En tant que sous-produit, produit commercial, quelle est la mauvaise chose à dire, un morceau de matériel qui peut, hors de la boîte, gérer le trafic, collecter les journaux, les statistiques du réseau, les interruptions et afficher tout cela de manière simple et compréhensible avec notification des événements?

Le projet est ouvert à la participation.

Si quelqu'un a ses propres développements intéressants sur le sujet de SYSLOG, écrivez SNMP au PM, créez un produit commun.

Conditions de base:

- Pas de «basé sur ...», seulement le leur, unique, et s'il y a un frontal, il est définitivement convivial! Pour que vous puissiez travailler sans clavier. Pas de freins ni de courbes Java. Zabbix et Logstash vont également à Kibane. C, Python, Perl, PHP, HTML, CSS, JS sont les bienvenus (propre, sans trame de travail. Même sans jQuery, oui).

- Orientation uniquement vers les OS et navigateurs modernes. Aucune compatibilité MS-DOS sur IBM XT et Internet Explorer 1.0.

- Linux uniquement.

Les idées d'affaires sont les bienvenues, mais ce n'est pas le but. À ce stade, des idées techniques, du cerveau et du temps sont nécessaires. Si un morceau de fer digne, la façon de déposer et de vendre sera décidée par lui-même.

Pour une communauté très intelligente, je propose un puzzle du collectionneur (lui-même n'a pas encore décidé):

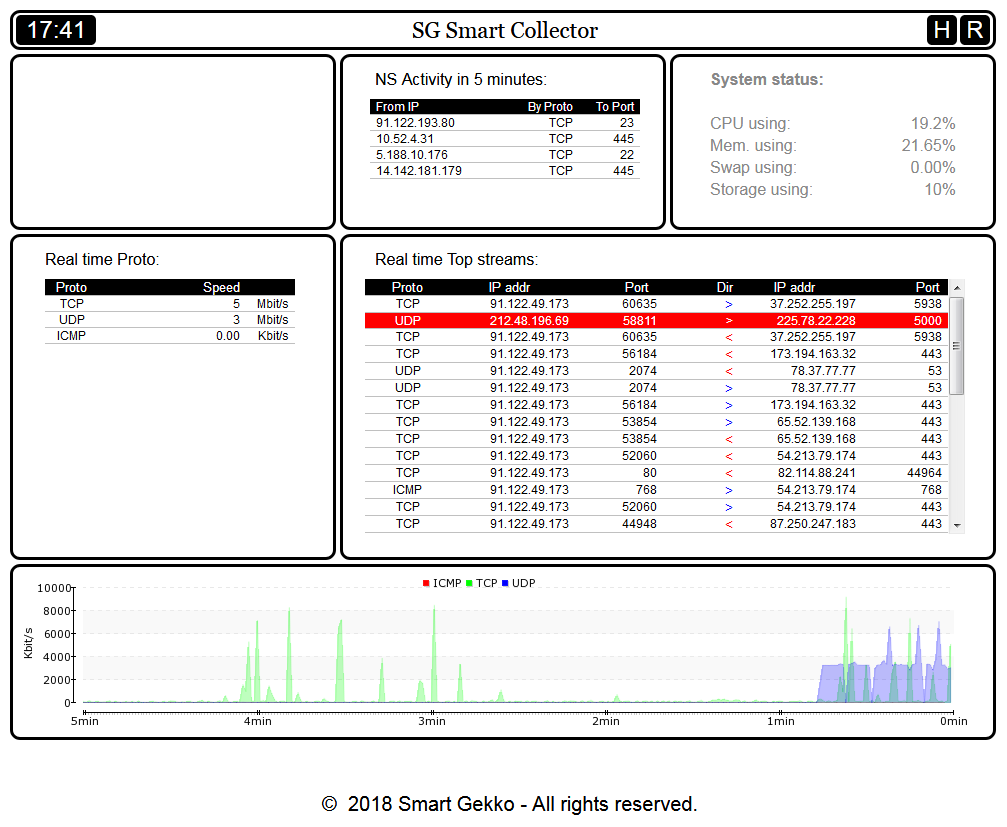

Le circuit initial est comme sur la figure ci-dessus. Le routeur est connecté au FAI via PPPoE et l'adresse 91.122.49.173 dessus. L'adresse est déjà mise en évidence dans les articles précédents. Mais c'est bon pour les tests - il y a un intérêt constant.

Voici ce que le collectionneur a montré:

Le marqueur rouge est un exemple de NSA. Dans ce cas, le signe est que ni l'adresse source ni l'adresse de destination n'appartiennent à l'AP. UDP, port de destination 5000. Le sujet des chevaux de Troie est bien connu. Mais l'AP n'a qu'une seule adresse PAT externe (91.122.49.173). Autrement dit, je m'attends à ce que dans le canal ISP-Router, je ne voie que les paquets dont l'adresse source ou l'adresse de destination est l'adresse externe du routeur.

Voyons l'histoire d'aujourd'hui:

Ici, nous voyons que, selon le même schéma, les paquets avec une adresse source, mais avec des adresses de destination différentes transitent par notre collecteur.

Comment ce trafic arrive je n'ai pas encore compris. Si quelqu'un a des idées, veuillez écrire dans les commentaires. Rencontrant une telle NSA, le collecteur établit un piège sur ce trafic et collecte des informations plus détaillées sur sa prochaine apparition, puis l'interdit. Bien sûr, ce n'est qu'un cas. Pour moi, c'est inexplicable pour l'instant;

Cordialement

R_voland.