Bonjour, Habr! Dans cet article, nous parlerons de l'introduction des crypto-passerelles ViPNet pour protéger les canaux de communication dans le cadre du projet de protection des données personnelles dans le système d'information ERIS. Nous avons eu la chance de faire partie d'un projet aussi important pour la médecine de Moscou qui porte le diagnostic radiologique à un nouveau niveau.

En bref sur ERIS

ERIS (Unified Radiological Information Service) est un système d'information qui combine des équipements médicaux de haute technologie, des lieux de travail de radiologues et une archive unique d'images de diagnostic. Actuellement, ERIS combine la résonance magnétique, des appareils à rayons X numériques, des appareils de fluorographie et des tomographes informatiques dans 64 cliniques de Moscou, y compris des services de consultations externes à Zelenograd.

Les principaux objectifs d'ERIS sont d'accroître l'efficacité du diagnostic radiologique à Moscou, de créer un réseau unifié d'équipements de diagnostic et de fournir un système de stockage moderne et fiable pour les images, descriptions et conclusions obtenues à la suite de la recherche.

Le besoin de passerelles cryptographiques

Étant donné que les données personnelles des patients sont traitées dans le système d'information ERIS, il est nécessaire de se conformer aux exigences de la loi fédérale 152 sur les données personnelles et des règlements relatifs à cette loi. L'une des exigences de la protection des données personnelles est l'organisation de canaux de communication sécurisés utilisant des moyens de protection des informations cryptographiques (CPSI). Conformément à cette exigence, nous avons commencé à concevoir un système de protection des données personnelles en général et un système de protection des informations cryptographiques en particulier.

Critères de sélection, motif de test, pilote, choix final

Le client Elefus de notre entreprise, représenté par l'entreprise Laval, a mis en avant un certain nombre d'exigences que le FCPE aurait dû respecter, dont les principales:

- retards dans le canal (c'était le critère le plus important, car le personnel médical, utilisant l'application client sur le lieu de travail, se connecte à la partie serveur du centre de données, et les retards dans le canal affectent fortement les performances du système et la vitesse de travail avec le patient);

- certificat du FSB de Russie pour les crypto-monnaies (exigence de documents réglementaires concernant la protection des données personnelles (Ordonnance du FSB n ° 378 du 10 juillet 2014 «Sur l'approbation de la composition et du contenu des mesures organisationnelles et techniques pour assurer la sécurité des données personnelles lors du traitement dans des systèmes d'information de données personnelles avec en utilisant les moyens de protection cryptographique des informations nécessaires pour satisfaire aux exigences établies par le gouvernement de la Fédération de Russie pour la protection des données personnelles pour chacun des sa protection « ));

- l'évolutivité de la solution (elle est censée étendre le système à des objets supplémentaires, nous avons donc dû initialement installer des équipements avec une marge et la possibilité de mettre à l'échelle à la fois horizontale et verticale);

- la tolérance aux pannes (si vous étiez dans les polycliniques de Moscou, vous savez bien qu'il y a toujours une file d'attente pour les salles de radiologie, donc, assurer la tolérance aux pannes de la solution était un facteur important);

- performances suffisantes (il était nécessaire d'installer des équipements de petite capacité dans des armoires radiologiques, mais suffisants pour fournir un bon canal de communication au centre de données, notre ligne directrice était une bande passante de 20 mb / s);

- surveillance (étant donné que l'infrastructure est répartie dans tout Moscou, il est nécessaire d'assurer une surveillance constante des équipements et de surveiller les charges du réseau);

- facilité de maintenance (les visites sur site sont effectuées par des ingénieurs de grande envergure qui, sans connaissance approfondie de ViPNet (car ce n'est pas leur tâche principale), doivent résoudre le problème sur place selon les instructions).

Quatre produits ont été testés:

- Coordinateur ViPNet;

- APKKS "Continent";

- CryptoPro IPsec;

- MagPro CryptoPackage "OpenVPN-GOST"

Nous avons sélectionné les solutions logicielles et matérielles les plus populaires et éprouvées (Continent et ViPNet) et des solutions purement logicielles (CryptoPro et MagPro). Il n'était pas prévu d'installer des logiciels supplémentaires sur les ordinateurs du service de radiologie, car souvent, pour interagir avec les équipements radiologiques, des versions très spécifiques et anciennes de systèmes d'exploitation et de logiciels spéciaux sont nécessaires. Par conséquent, la protection du canal de communication devait être placée sur l'équipement du réseau frontalier. Deux schémas d'installation du CIPF ont été envisagés: l'installation d'équipements matériels et logiciels sur le périmètre (Continent et ViPNet), ou l'installation d'un ordinateur servant de passerelle vers le bureau radiologique sur lequel le CIPF sera installé (CryptoPro et MagPro). En termes de coûts, ces options étaient comparables, donc au départ les PAK étaient préférables car plus faciles à entretenir.

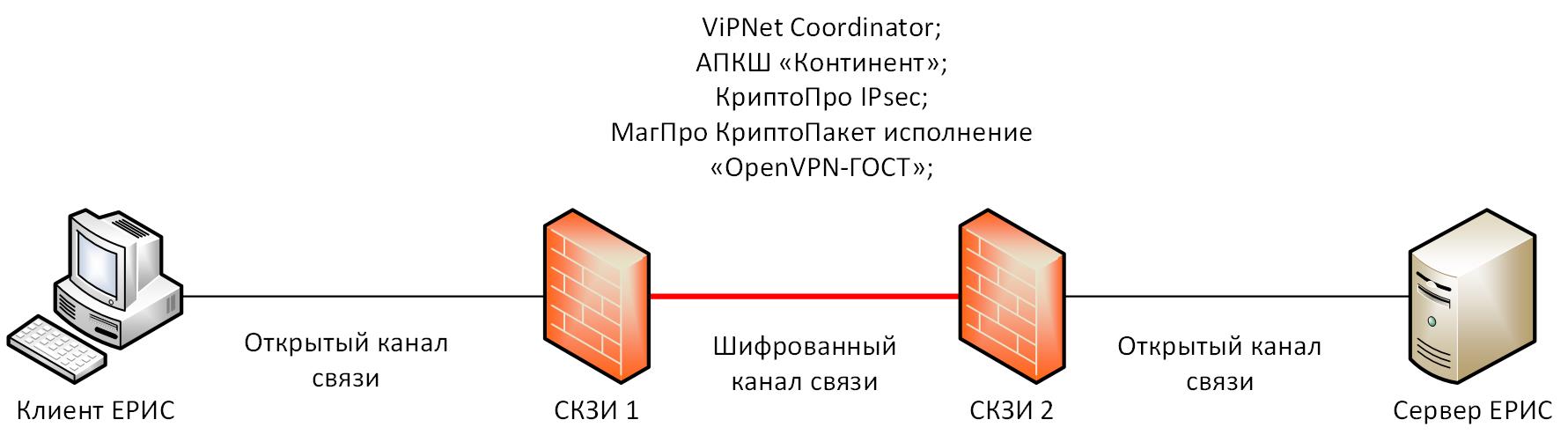

Le schéma de test était le suivant:

Figure 1 - Schéma de test

Figure 1 - Schéma de testAu cours des tests, trois types d'images ont été transférés: CT, MMG, PETKT (ils diffèrent par la taille des fichiers, la fréquence des interactions client-serveur), diverses options d'image nous ont permis de simuler différents types de charges sur les crypto-passerelles. Les mesures des retards et de la vitesse dans le canal ont été effectuées par WinMTR et iperf3.

Selon les résultats des tests, Continent et ViPNet étaient en tête, leurs résultats étaient comparables, CryptoPro était légèrement en retard et MagPro avait fortement influencé la vitesse et les retards dans le canal.

En outre, après avoir interagi avec les fournisseurs, le client a pris une décision finale en faveur de ViPNet. Laissons le choix final en dehors des crochets de cet article, d'un point de vue technique, Continent et ViPNet sont presque les mêmes.

InfoTeKS (fabricant ViPNet) a fourni l'équipement suivant pour les tests pilotes:

- HW50 - 2 pièces pour salles de radiologie

- HW1000 - 1 pièce pour centre de données

L'équipement a été testé pendant un mois dans des conditions de combat. Des tests ont montré que nos calculs se sont révélés corrects et les tests sont assez précis. L'équipement a fonctionné comme d'habitude, sans exercer de restrictions importantes sur le travail des travailleurs médicaux. En conséquence, la spécification finale s'est avérée être uniquement cet équipement, le HW50 a été installé dans des armoires radiologiques, un cluster de deux passerelles cryptographiques HW1000 d'un modèle mis à jour avec une bande passante accrue - dans le centre de données).

Comment l'implémenter? Schéma, complexité, préréglage

Nous avons dû aborder la mise en œuvre avec un soin particulier. Comme je l'ai dit ci-dessus, le personnel médical des salles de radiologie est constamment occupé, nous avons donc eu 15 minutes pour mettre en place le service de protection des informations cryptographiques de l'établissement. Nous avons réalisé la mise en œuvre avec les ingénieurs lavallois qui connaissaient bien l'équipement local.

La mise en œuvre a consisté en les étapes suivantes:

- Préréglage (l'équipement a été préconfiguré par nos ingénieurs (émission et installation de dst-on PAC, configuration des interfaces réseau, configuration de snmp-agent, configuration de PAC dans ViPNet Administrator);

- Installation de crypto-passerelles dans le datacenter (mise en place d'un canal alternatif pour ne pas interrompre le fonctionnement d'ERIS);

- Installation de crypto-passerelles dans les polycliniques (dans un intervalle de 15 minutes, l'ingénieur a dû surcharger l'équipement et s'assurer que le tunnel menant au centre de données était en place. Naturellement, dans l'idéal, tout s'est passé en quelques minutes, mais il y a toujours du temps pour corriger les problèmes qui se posent. En général, 15 minutes suffisent pour terminer le travail);

- Connexion des crypto-passerelles au système de surveillance (à ce stade, nous avons détecté un bogue système signalé au fournisseur, l'agent snmp tombait périodiquement spontanément, il doit être redémarré. Comme nous savons que ViPNet fonctionne sur Linux (Debian), nous avons écrit un script qui automatiquement redémarré le processus.Dans la nouvelle version d'InfoTeX corrigé ce point).

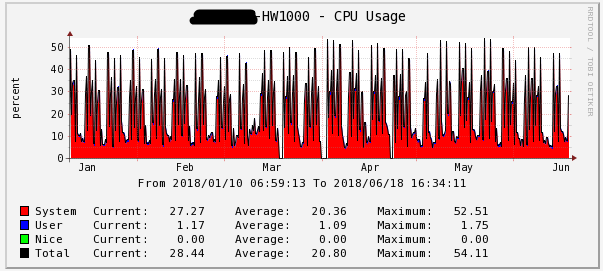

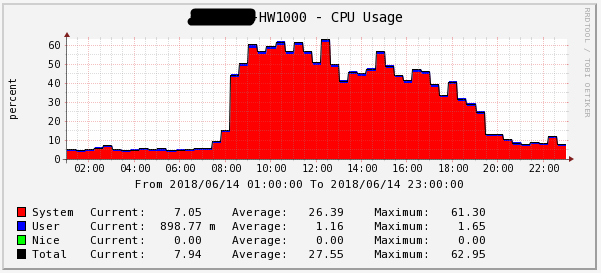

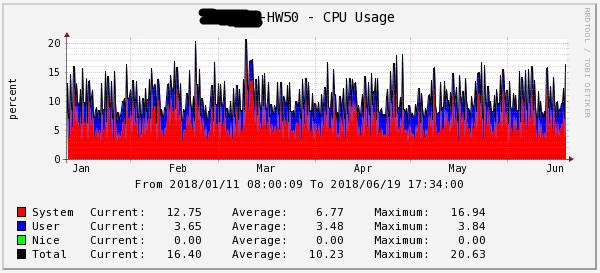

Suivi CPU, RAM, charge réseau

De plus, nous montrerons des captures d'écran du système de surveillance, où vous pouvez voir la charge sur l'équipement séparément pendant six mois et séparément pendant une journée de travail (CPU, RAM, réseau). Les noms des périphériques réseau sont masqués, du point de vue de la charge sémantique, cela n'affecte rien.

Charge CPU

Figure 2 - Utilisation du processeur pendant six mois de HW1000

Figure 2 - Utilisation du processeur pendant six mois de HW1000 Figure 3 - Utilisation du processeur pour HW1000 1 jour

Figure 3 - Utilisation du processeur pour HW1000 1 jour Figure 4 - Utilisation du processeur pendant six mois de HW50

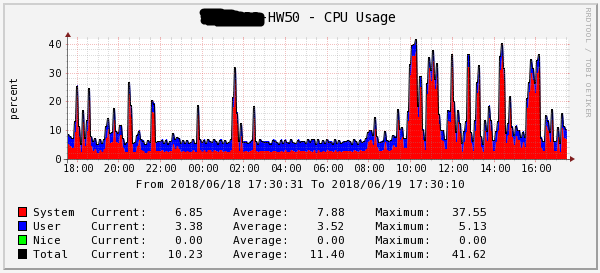

Figure 4 - Utilisation du processeur pendant six mois de HW50 Figure 5 - Utilisation du processeur pour 1 jour HW50

Figure 5 - Utilisation du processeur pour 1 jour HW50Charge RAM

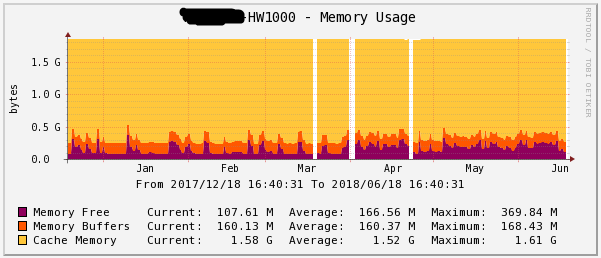

Figure 6 - Téléchargement de la RAM pendant six mois HW1000

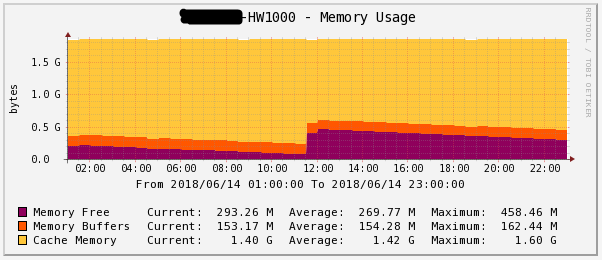

Figure 6 - Téléchargement de la RAM pendant six mois HW1000 Figure 7 - Télécharger la RAM pour 1 jour HW1000

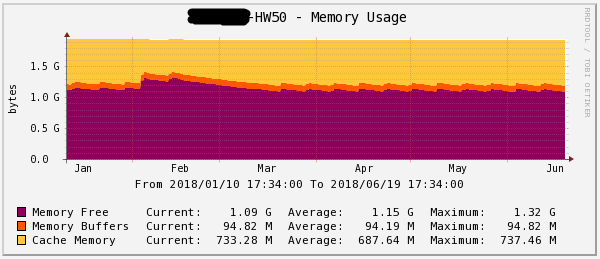

Figure 7 - Télécharger la RAM pour 1 jour HW1000 Figure 8 - Téléchargement de la RAM pendant six mois HW50

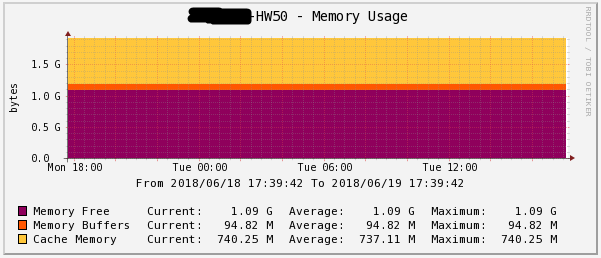

Figure 8 - Téléchargement de la RAM pendant six mois HW50 Figure 9 - Télécharger la RAM pour 1 jour HW50

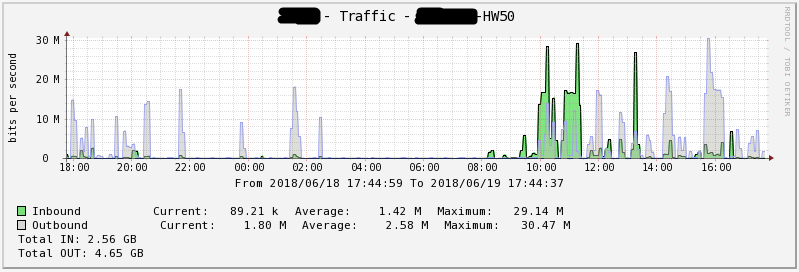

Figure 9 - Télécharger la RAM pour 1 jour HW50Charges réseau

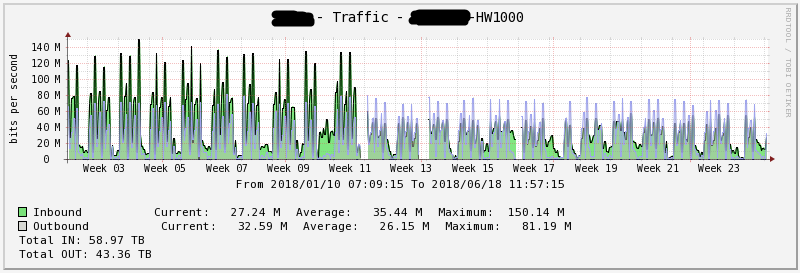

Figure 10 - Téléchargement du réseau pendant six mois HW1000

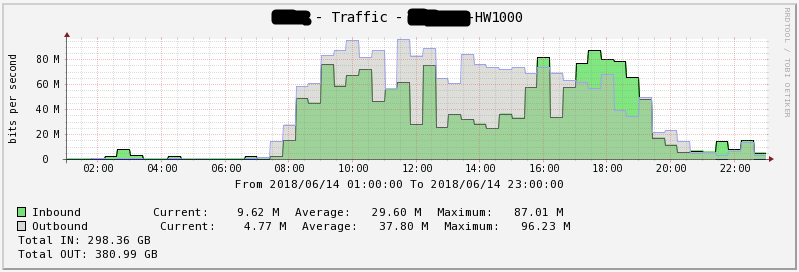

Figure 10 - Téléchargement du réseau pendant six mois HW1000 Figure 11 - Téléchargement du réseau en 1 jour HW1000

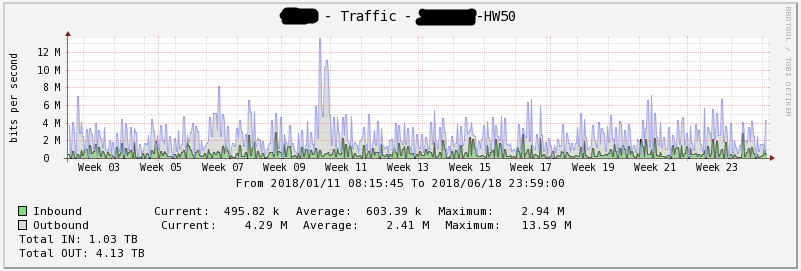

Figure 11 - Téléchargement du réseau en 1 jour HW1000 Figure 12 - Téléchargement du réseau pendant six mois HW50

Figure 12 - Téléchargement du réseau pendant six mois HW50 Figure 13 - Téléchargement du réseau en 1 jour HW50

Figure 13 - Téléchargement du réseau en 1 jour HW50Conclusion

Environ un an s'est écoulé depuis la mise en œuvre du projet, tous les outils de protection des informations cryptographiques fonctionnent normalement, pas une seule passerelle cryptographique n'a échoué. ERIS fonctionne en mode normal avec les outils de protection des informations installés, fournissant le niveau nécessaire de sécurité des informations pour les données personnelles des patients dans les cliniques de Moscou.