Aujourd'hui, le sujet de la surveillance informatique - infrastructure et analyse des journaux gagne de plus en plus en popularité. Tout d'abord, tout le monde pense à surveiller les événements de sécurité, qui seront abordés dans cet article. Malgré le fait que beaucoup a été dit et écrit sur ce sujet, encore plus de questions se posent. Nous avons donc décidé de traduire l'article «

Liste de vérification des journaux critiques pour les incidents de sécurité », écrit par

Anton Chuvakin et

Lenny Zeltser , qui sera utile à la fois pour ceux qui commencent tout juste à travailler avec la surveillance des événements de sécurité, et pour ceux qui y font face. assez longtemps, pour vérifier à nouveau si vous ne manquez pas certaines opportunités.

Cette liste de contrôle répertorie les actions qui sont nécessaires si vous souhaitez surveiller les journaux du système de sécurité et répondre rapidement aux incidents de sécurité, ainsi qu'une liste des sources et des événements possibles qui peuvent présenter un intérêt pour l'analyse.

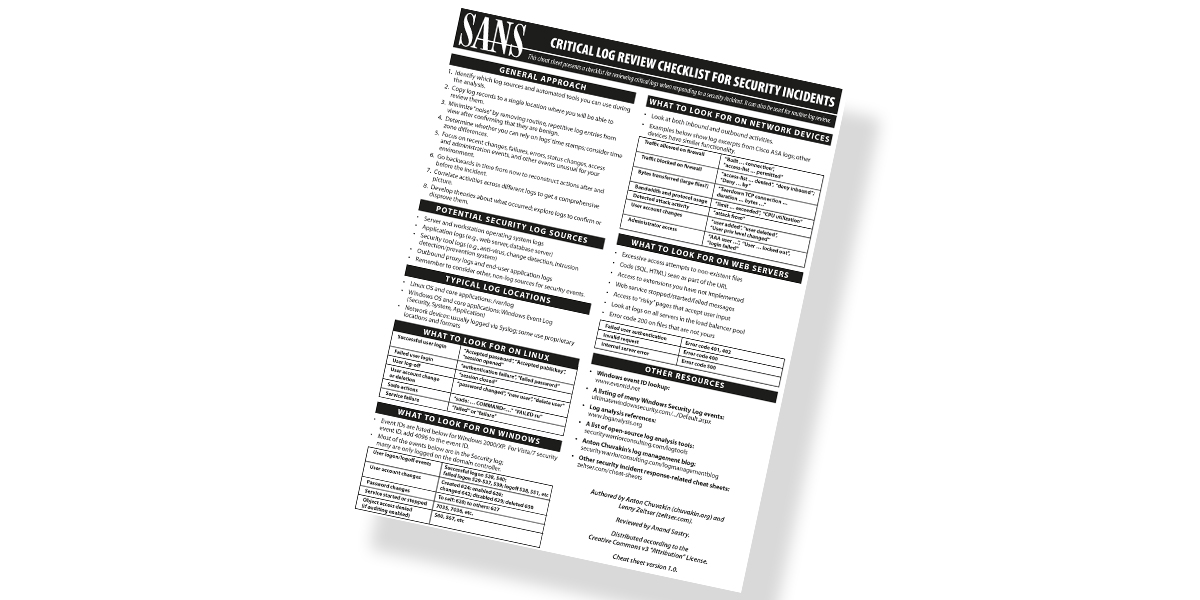

Plan d'action général

- Déterminez les sources de journal et les outils automatisés que vous pouvez utiliser pour l'analyse

- Copiez les entrées de journal à un endroit où vous pouvez les visualiser et les traiter toutes

- Créez des règles pour déterminer que les événements sont nécessaires pour vous afin de réduire automatiquement le «bruit» des journaux

- Déterminez si les horodatages des journaux peuvent être utilisés; tenir compte des différences de fuseau horaire

- Faites attention aux derniers changements, plantages, erreurs, changements d'état, accès et autres événements inhabituels pour votre environnement informatique

- Examinez l' historique des événements à récupérer avant et après l'incident.

- Comparez les actions dans différents magazines pour obtenir une image complète

- Hypothétisez ce qui s'est passé; étudier des magazines pour le confirmer ou le nier

Sources potentielles de journaux de sécurité

- Journaux du système d'exploitation des serveurs et des postes de travail

- Journaux d'application (par exemple, serveur Web, serveur de base de données)

- Journaux des outils de sécurité (par exemple antivirus, outils de détection des modifications, systèmes de détection / prévention des intrusions)

- Journaux du proxy sortant et journaux des applications de l'utilisateur final

- Veillez également à prendre en compte d'autres sources d'événements de sécurité qui ne figurent pas dans les journaux.

Disposition standard des journaux

- Système d'exploitation Linux et applications principales: / var / log

- Système d'exploitation Windows et applications principales: journal des événements Windows (sécurité, système, application)

- Périphériques réseau: généralement enregistrés via syslog ; certains utilisent leur propre mise en page et formats

Que rechercher dans les journaux Linux

| Événement | Exemple d'entrée de journal |

|---|

| Connexion réussie | «Mot de passe accepté», «Publickey accepté», «session ouverte» |

| Tentatives de connexion infructueuses | "Échec de l'authentification", "mot de passe échoué" |

| Fin de session | "Session fermée" |

| Changement de compte | "Mot de passe modifié", "nouvel utilisateur", "supprimer l'utilisateur" |

| Actions Sudo | "Sudo: ... COMMAND = ...", "FAILED su" |

| Dysfonctionnement | "Échec" ou "échec" |

Que rechercher dans les journaux Windows

Les identificateurs d'événements sont répertoriés ci-dessous pour Windows 2008 R2 et 7, Windows 2012 R2 et 8.1, Windows 2016 et 10. (L'article d'origine utilise principalement des identificateurs pour Windows 2003 et versions antérieures, qui peuvent être obtenus en soustrayant 4096 des valeurs de l'ID d'événement répertoriées ci-dessous).

La plupart des événements ci-dessous se trouvent dans le journal de sécurité (Journal des événements Windows: sécurité), mais certains sont enregistrés uniquement sur le contrôleur de domaine.

| Type d'événement | Eventid |

|---|

| Événements d'entrée et de sortie | Ouverture de session réussie 4624; échec de la connexion 4625; fermeture de session 4634, 4647, etc. |

| Changement de compte | Créé 4720; activé 4726;

changé 4738; handicapé 4725; supprimé 630 |

| Changer le mot de passe | 4724, 4723 |

| Démarrage et arrêt des services | 7035.7036, etc. |

| Accès aux installations | 4656, 4663 |

Que rechercher dans les journaux des périphériques réseau

Découvrez les actions entrantes et sortantes de vos périphériques réseau.

Les exemples ci-dessous sont des extraits des journaux Cisco ASA, mais d'autres périphériques ont des fonctionnalités similaires.

| Trafic du pare-feu | "Connexion ... établie" "liste d'accès ... autorisée" |

|---|

| Trafic bloqué par le pare-feu | "Liste d'accès ... refusée", "refuser l'entrée"; Refuser ... par |

| Volume de trafic (en octets) | "Teardown connexion TCP ... durée ... octets ..." |

| Utilisation de canaux et de protocoles | "Limite ... dépassée", "Utilisation du processeur" |

| Détection d'attaque | "Attaque de" |

| Changement de compte | "Utilisateur ajouté", "utilisateur supprimé", "Niveau privé utilisateur modifié" |

| Accès administrateur | "Utilisateur AAA ...", "Utilisateur ... verrouillé", "échec de la connexion" |

Que rechercher dans les journaux du serveur Web

- Tentatives excessives d'accéder à des fichiers inexistants

- Code (SQL, HTML) dans le cadre de l'URL

- Accéder aux extensions que vous n'avez pas installées

- Messages d' arrêt / de démarrage / de blocage du service Web

- Accès à des pages "risquées" qui acceptent les entrées des utilisateurs

- Code d'erreur 200 ( requête réussie ) sur les fichiers qui ne vous appartiennent pas

- Erreur d'authentification : code d' erreur 401 403

- Demande non valide : code d'erreur 400

- Erreur de serveur interne : code d'erreur 500

Liens utiles

Exemples d'événements Windows pour chaque EventID:

EventID.NetRéférence des événements du journal de sécurité Windows:

Encyclopédie des journaux de sécurité WindowsListe des outils d'analyse des journaux:

Meilleurs outils de gestion des journauxAutres "tricheurs" liés à la réponse aux incidents de sécurité sur le blog de l'un des auteurs de l'article original:

Fiches d'information sur la sécurité informatique et de l'informationSi ce sujet vous intéresse, écrivez des commentaires, nous nous ferons un plaisir de vous répondre. Abonnez-vous à notre groupe

VK et à notre chaîne

Telegram si vous souhaitez vous tenir au courant des nouveaux articles.