En mai de cette année, le Département K du Ministère des affaires intérieures de la Russie, avec l'aide du Groupe IB, a arrêté un résident de 32 ans de la région de Volgograd accusé de détournement d'argent de clients de banques russes utilisant une fausse application bancaire sur Internet, qui s'est en fait avéré être un programme malveillant - Android un cheval de Troie. Chaque jour, avec son aide, de 100 000 à 500 000 roubles ont été volés aux utilisateurs, une partie de l'argent volé pour l'encaissement et la dissimulation d'activités frauduleuses a été transférée vers la crypto-monnaie.

Analysant les «traces numériques» des vols commis, les spécialistes du Groupe IB ont constaté que le cheval de Troie bancaire utilisé dans le système pénal était déguisé en application financière «Les banques dans la paume», qui agit comme un «agrégateur» de systèmes mobiles.

bancaires des principales banques du pays. Il était possible de télécharger toutes vos cartes bancaires dans l'application, afin de ne pas les emporter avec vous, mais en même temps de pouvoir consulter le solde de la carte en fonction des SMS entrants pour toutes les transactions, transférer de l'argent de carte en carte, payer pour les services en ligne et les achats dans les boutiques en ligne .

Intéressés par les capacités de l'agrégateur financier, les clients des banques ont téléchargé les banques dans l'application Palm et ont saisi les détails de leur carte. Le cheval de Troie lancé a envoyé des données de carte bancaire ou des identifiants / mots de passe pour entrer la banque Internet sur le serveur des attaquants. Après cela, les criminels ont transféré de l'argent sur des comptes bancaires pré-préparés pour des montants allant de 12 000 à 30 000 roubles. pour un transfert, saisir le code SMS de la confirmation d'opération interceptée depuis le téléphone de la victime. Les utilisateurs eux-mêmes ne soupçonnaient pas qu'ils étaient victimes de cybercriminels - toutes les confirmations de transactions par SMS ont été bloquées.

Texte: Pavel Krylov, responsable du développement produit

Secure Bank Group-IB

À l'heure actuelle, le «marché» des chevaux de Troie Android bancaires est celui qui connaît la croissance la plus dynamique et la plus rapide. Selon le rapport Group-IB pour 2017, les dommages causés par les logiciels malveillants sur Android OS en Russie ont augmenté de 136% par rapport à la période de référence précédente - ils s'élevaient à 13,7 millions de dollars. Ce chiffre couvre les dommages causés par les chevaux de Troie pour les ordinateurs personnels de 30%.

Les principaux schémas de vol via RBS: pourquoi les antivirus ne fonctionnent pas

Les experts en médecine légale du Groupe IB identifient sept systèmes de vol courants utilisés par les cybercriminels dans les attaques contre les systèmes bancaires à distance:

1) ingénierie sociale;

2) les transferts de carte à carte;

3) les transferts via les services bancaires en ligne;

4) interception de l'accès aux services bancaires mobiles;

5) faux services bancaires mobiles;

6) achats utilisant Apple Pay et Google Pay;

7) vol par SMS bancaire.

Les outils de protection antivirus habituels sont pratiquement inutiles contre de tels schémas de vol. Par exemple, dans le cas de l'utilisation de l'ingénierie sociale, lorsqu'un client qui s'est fait prendre, a cru un fraudeur et a transféré de l'argent sur son compte par lui-même (c'est-à-dire «piraté» la personne elle-même), ou lorsque les détails de la victime ont été supprimés d'un appareil tiers, les antivirus ne le font pas. aider.

Le dernier échelon de défense est l'antifraude. La plupart des systèmes antifraude se concentrent sur l'analyse d'informations ou de données transactionnelles qui vont directement aux serveurs de la banque (adresse IP du client, informations sur son navigateur, rythme de travail dans une application web ou mobile, etc.). Étant donné que la fraude en tant que telle est un certain processus qui comprend non seulement le moment de la transaction, mais aussi les étapes de préparation et

Lors du retrait de fonds, il devient évident que les systèmes transactionnels antifraude «ne ferment» qu'une gamme limitée d'arnaqueurs.

Les analystes de Gartner identifient cinq niveaux de prévention de la fraude. Nous analyserons chacun d'eux en détail et par des exemples:

1) analyse de l'appareil de l'utilisateur (appareils infectés, identification de l'appareil);

2) suivi des actions de l'utilisateur au niveau de la session (anomalies dans le travail de l'utilisateur: navigation, temps, géographie);

3) analyse comportementale de l'utilisateur dans un canal particulier (quelles actions sont effectuées dans le canal? Comment (comportement)? Qui les exécute?);

4) analyse cross-canal des utilisateurs et de leur comportement (analyse du comportement des utilisateurs sur différents canaux, corrélation des données);

5) analyse de la relation entre utilisateurs et comptes (comportement sur différentes ressources, profil client global).

Niveau un: analyser l'appareil de l'utilisateur

Ce niveau de prévention de la fraude comprend toutes les technologies de protection des terminaux, telles que les antivirus, les jetons pour générer des signatures électroniques, les outils d'authentification à deux facteurs, les outils d'identification supplémentaires des appareils, etc. Les moyens d'identification biométrique par la voix, l'empreinte digitale ou le visage appartiennent au même niveau.

L'un des exemples frappants d'attaques contre des systèmes de banque à distance est l'activité du groupe Lurk qui, à la fin de sa «carrière» en 2016, a atteint une ampleur assez impressionnante: une cinquantaine de personnes y travaillaient. Ayant débuté sa carrière dans le chargement automatique des versions bureautiques de RBS (client «épais»), elle a fin 2014 implémenté cette méthode de vol pour les banques Internet (clients «légers» ne nécessitant pas d'installation sur le PC d'un utilisateur), ce qui a considérablement élargi le périmètre activités de groupe. Le client a effectué le paiement avec uniquement les détails du destinataire, mais ce paiement a été reçu par la banque déjà avec les détails du programme Trojan modifiés. De nombreux experts reconnaissent toujours ce type d'attaque comme le plus dangereux, car il vous permet de manipuler son comportement et ses données au niveau le plus mince directement depuis l'appareil du client. Comment est-ce arrivé?

Le cheval de Troie a été injecté directement dans le navigateur du client et a modifié son code directement dans la mémoire, ce qui a permis à un client de visiter le site officiel de la banque pour intercepter et modifier les pages HTML d'origine d'une manière nécessaire pour un fraudeur, même lors de l'utilisation d'une connexion HTTPS.

Dans la fig. La figure 1 montre un exemple d'une injection malveillante qui a été ajoutée par un cheval de Troie au code des pages. Les lignes surlignées en gris sont les URL par lesquelles ce script interagit avec les serveurs de commandes du fraudeur, où les identifiants / mots de passe, les soldes et autres informations ont été envoyés, et les détails du paiement du fraudeur ont été envoyés en réponse à remplacer dans le paiement initial du client.

Fig. 1 Script introduit par le cheval de Troie sur la page d'origine de la banque Internet dans le navigateur du client.

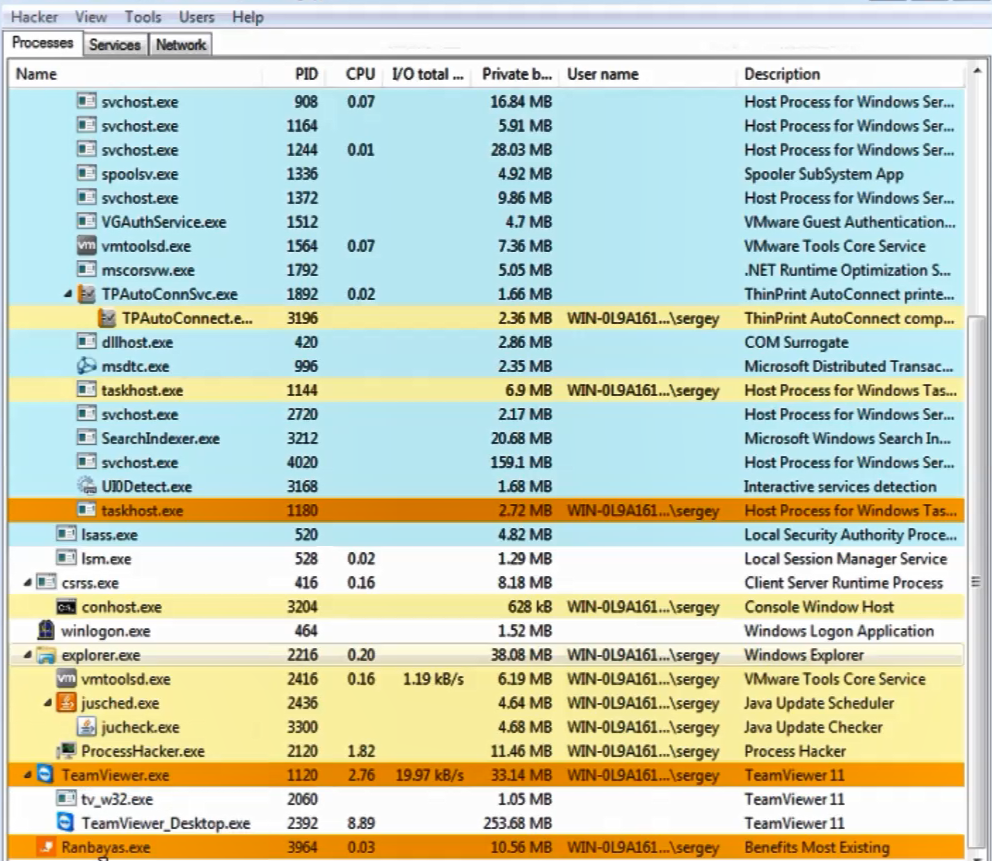

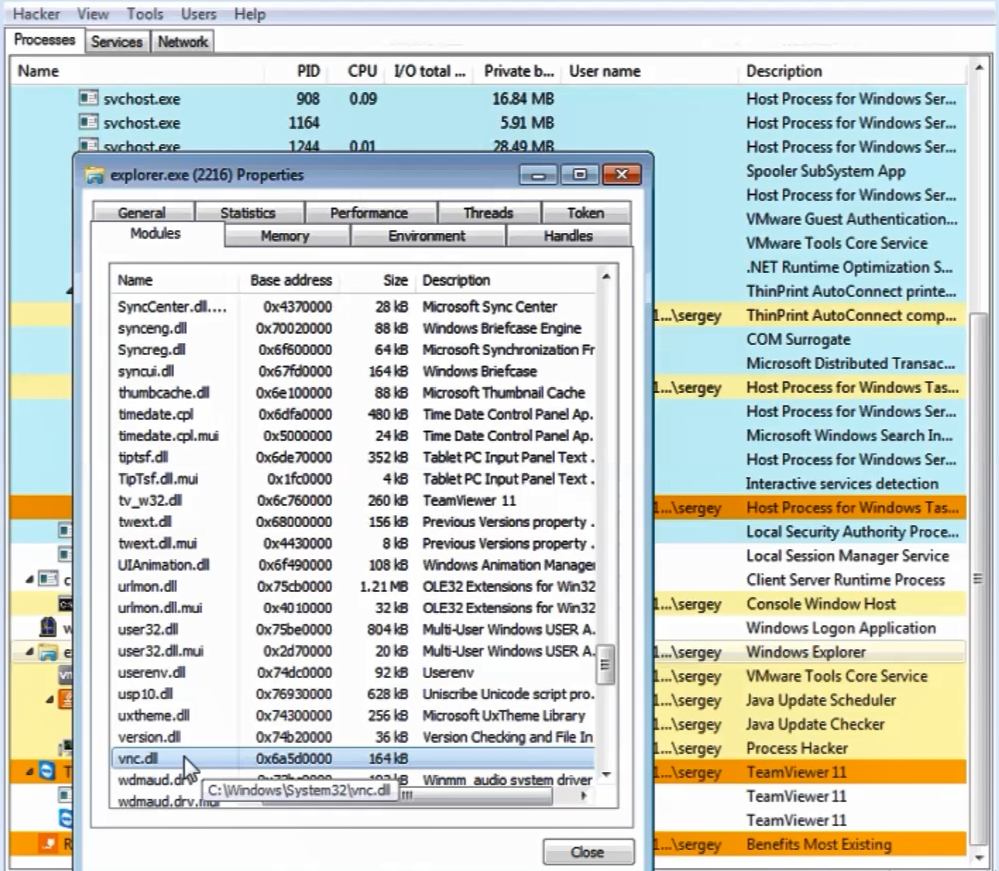

Fig. 1 Script introduit par le cheval de Troie sur la page d'origine de la banque Internet dans le navigateur du client.Un moyen moins sophistiqué mais efficace de voler de l'argent consiste à contrôler à distance l'appareil d'un client (Fig. 2). Après la collecte automatisée à l'aide d'un programme enregistreur de frappe (littéralement, "intercepteur de clé") de tous les identifiants / mots de passe nécessaires, code PIN des jetons, etc. Le fraudeur, via la télécommande, se connecte à l'appareil du client (Fig. 3) et crée un paiement frauduleux directement depuis et au nom de l'appareil du client.

Fig. 2. Un exemple d'une interface informatique infectée par un cheval de Troie Ranbayas

Fig. 2. Un exemple d'une interface informatique infectée par un cheval de Troie Ranbayas

Fig. 3. Implémentation de la gestion à distance VNC dans l'explorateur

Fig. 3. Implémentation de la gestion à distance VNC dans l'explorateurAlors, quel est le premier niveau de technologie de prévention de la fraude? Tout d'abord, ceux qui vous permettent d'identifier efficacement le contrôle à distance lorsque vous travaillez dans des systèmes bancaires à distance en utilisant plusieurs méthodes indépendantes. Cependant, ils ne nécessitent pas l'installation de logiciels supplémentaires sur l'appareil client.

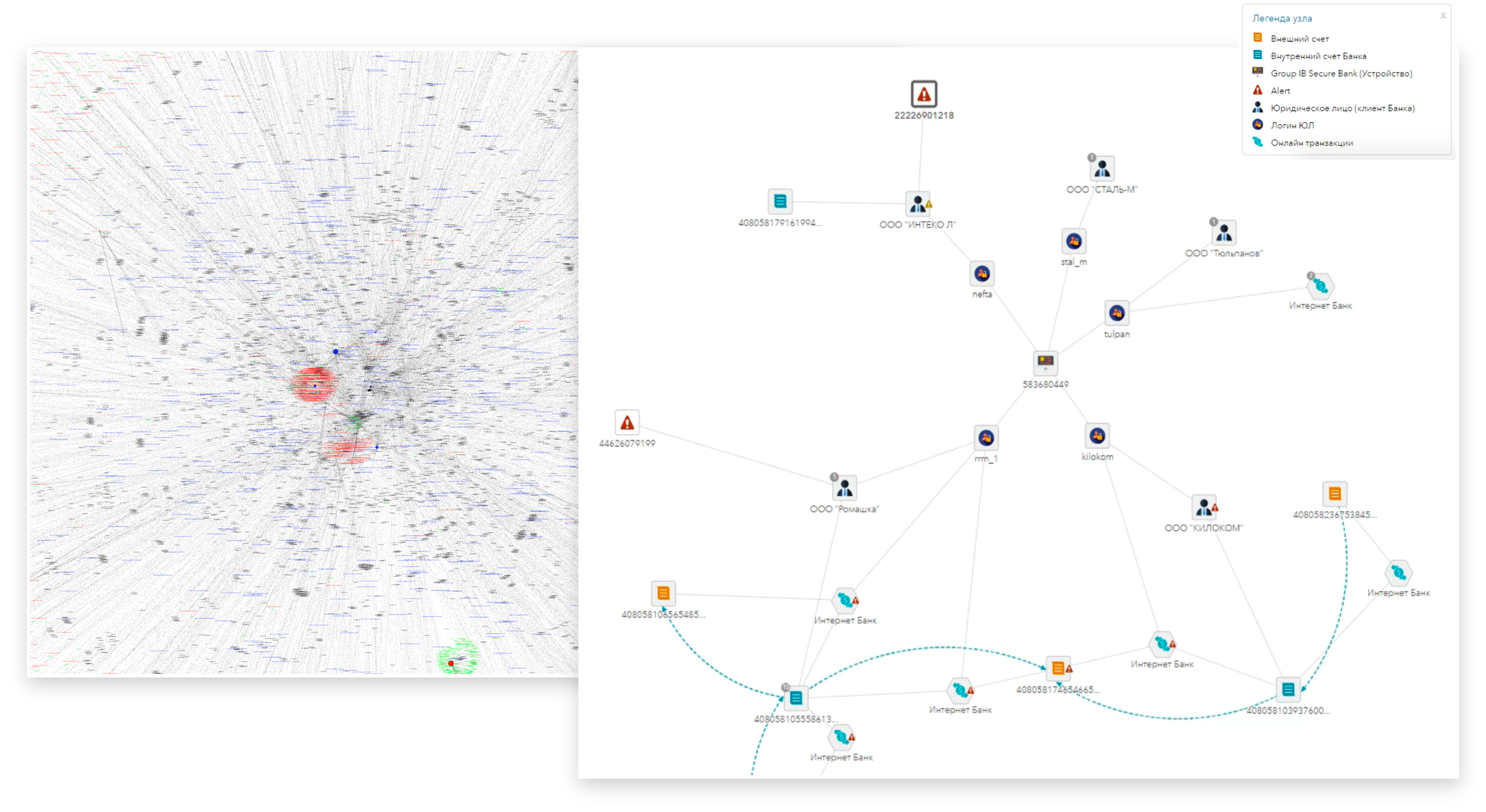

Les systèmes et les solutions qui permettent d'identifier l'appareil et l'utilisateur sont également au premier niveau de la technologie. Cela vous permet de collecter et d'analyser des informations sur les appareils utilisés par un client particulier (à gauche sur la figure 4 est un fragment du graphique des connexions entre les comptes et les appareils utilisés par eux). Par exemple, l'apparition d'un appareil inconnu chez un client que nous connaissions auparavant est un facteur important pour décider d'une suspension de paiement et effectuer des procédures de contrôle supplémentaires.

Fig.4. Relations graphiques avec les comptes

Fig.4. Relations graphiques avec les comptesDans la fig. La figure 4 à droite montre un autre exemple d'identification d'un dispositif d'identification proactive d'entités juridiques destinées au blanchiment d'argent. Dans cet exemple, les employés de la banque ont identifié, à l'aide d'une analyse financière, une entreprise qui se livrait au blanchiment d'argent (la partie inférieure de la colonne de droite). De plus, par l'identifiant de l'entité juridique, vous pouvez obtenir les identifiants des appareils qu'ils ont utilisés (centre de la colonne de droite). Et puis - tous les autres comptes qui ont été utilisés à partir des mêmes appareils (la partie supérieure de la colonne de droite) et avec lesquels le «blanchiment» identifié a fonctionné. Cela correspond très bien à la nature du travail des escrocs. Le fraudeur a toujours en stock des sociétés qui n'ont pas encore été utilisées pour le blanchiment d'argent. La banque devrait porter une attention accrue aux opérations des entités juridiques identifiées.

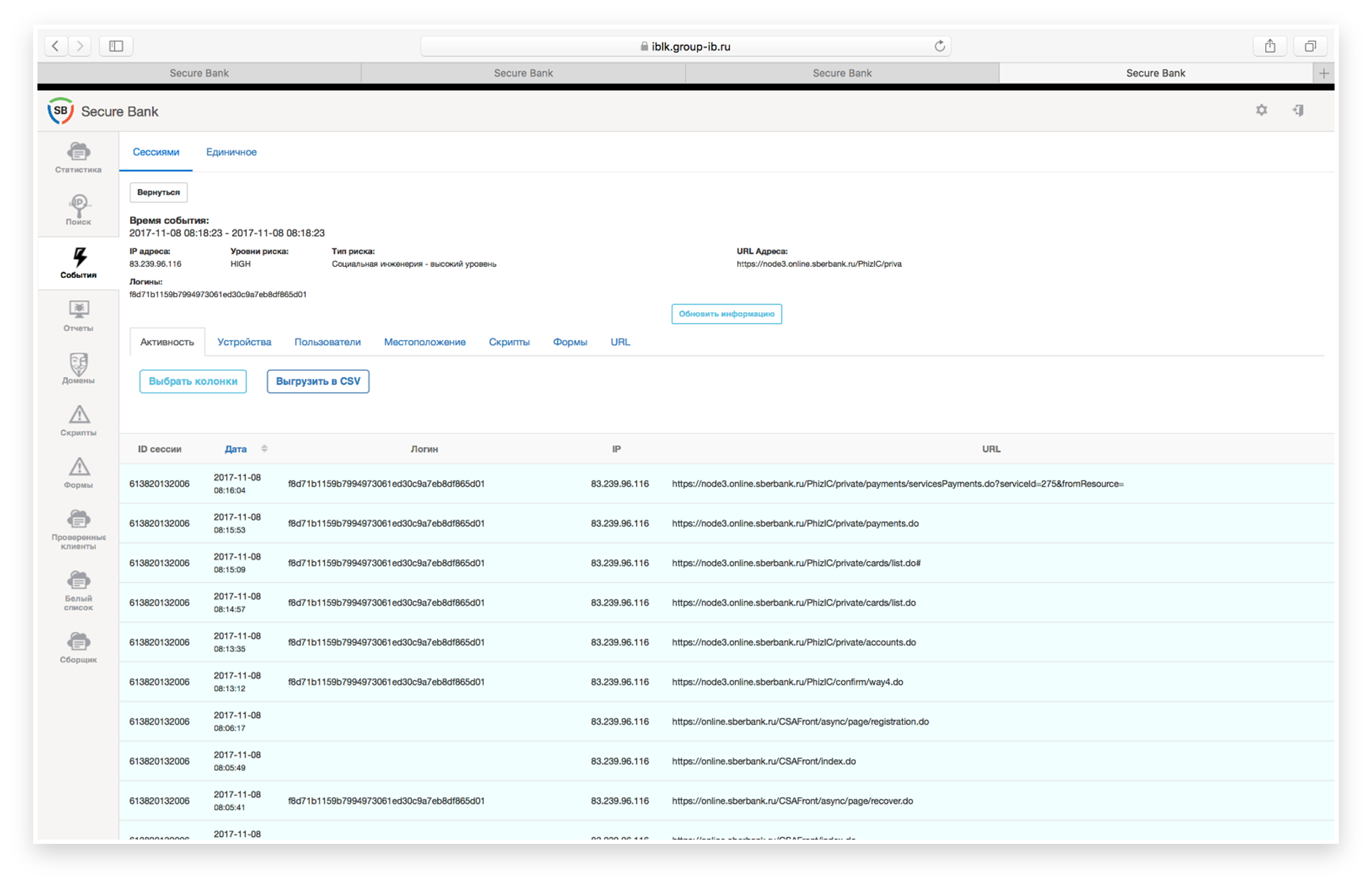

Deuxième niveau: suivi des actions des utilisateurs

À ce niveau, il est analysé ce qu'une personne fait directement dans le cadre d'une session de travail dans un système bancaire à distance ou un autre système. À ce niveau, nous pouvons identifier un comportement anormal de l'utilisateur ou des scénarios de fraude typiques. En particulier, une telle analyse permet déjà d'augmenter l'efficacité de la détection des fraudes à l'aide de l'ingénierie sociale (c'est-à-dire lorsqu'un fraudeur utilise la crédulité, l'imprudence ou l'ignorance de l'utilisateur pour l'attirer d'informations ou le forcer à effectuer des actions bénéfiques pour le fraudeur).

Par exemple, un cas courant est la séduction de détails de carte et de codes SMS dans le processus d'achat de produits coûteux via des sites classifiés populaires sous prétexte de faire un dépôt. En effet, le fraudeur utilise ces données pour passer par la procédure d'enregistrement dans le RBS et accéder aux comptes de la victime. Un exemple réel d'un tel scénario est illustré à la Fig. 5.

Fig. 5. Passer la procédure d'enregistrement d'un fraudeur dans le système bancaire et accéder aux comptes de la victime.

Fig. 5. Passer la procédure d'enregistrement d'un fraudeur dans le système bancaire et accéder aux comptes de la victime.L'analyse de la séquence d'étapes effectuée par l'utilisateur dans le RBS permet d'identifier le scénario décrit ci-dessus. Dans ce processus, les résultats des technologies de premier niveau (analyse de l'appareil de l'utilisateur) sont pris en compte: quel appareil a été utilisé, est-ce typique pour un client donné, la géographie a-t-elle changé; le temps de session est pris en compte et en plus - le scénario que le fraudeur utilise.

Cela s'applique également à d'autres schémas d'escroquerie. Par exemple, une méthode similaire identifie certains des scénarios des «lavoirs». Il est clair que tous les cas de blanchiment d'argent ne peuvent être suivis que par des caractéristiques comportementales. Par exemple, si une entreprise est engagée dans le transport en commun, alors une seule analyse du comportement - ce qu'une personne fait dans les services bancaires par Internet - ne sera pas suffisante pour comprendre s'il s'agit d'un paiement en transit ou d'un paiement standard. Mais la plupart des cas montrent néanmoins clairement que quelque chose d'anormal se produit et, très probablement, cette activité est frauduleuse.

Fig. 6. Préparation à la mise en œuvre d'un schéma frauduleux: entrée de plus de 100 personnes morales avec une demande d'émission de carte bancaire.

Fig. 6. Préparation à la mise en œuvre d'un schéma frauduleux: entrée de plus de 100 personnes morales avec une demande d'émission de carte bancaire.Ainsi, dans la fig. La figure 6 à droite montre un exemple où depuis un appareil vous êtes connecté à plus d'une centaine de comptes d'entités juridiques, dont la seule activité était une demande pour émettre une carte bancaire et étendre sa limite. Comme cela a été confirmé plus tard - de cette manière, la base de cartes pour le blanchiment d'argent a été préparée. Au deuxième niveau se trouve également le problème des bots. Si le client ne dispose d'aucun système de protection contre les bots, alors, en règle générale, les bots très primitifs (accédant directement à l'API) effectuent toutes les actions nécessaires (brutforce, vérification de mot de passe), en contournant l'application Web de la banque. Mais il y a plus de bots «intelligents» utilisés par les escrocs pour contourner la protection anti-bot.

Ces robots imitent le travail de l'utilisateur. Souvent, des botnets sont utilisés pour cela. Autrement dit, le travail des bots est distribué et non concentré dans un hébergement particulier. Ces bots sont identifiés par les scénarios de leur travail sur les sites et la nature de l'action. Cela nous amène en douceur au troisième niveau.

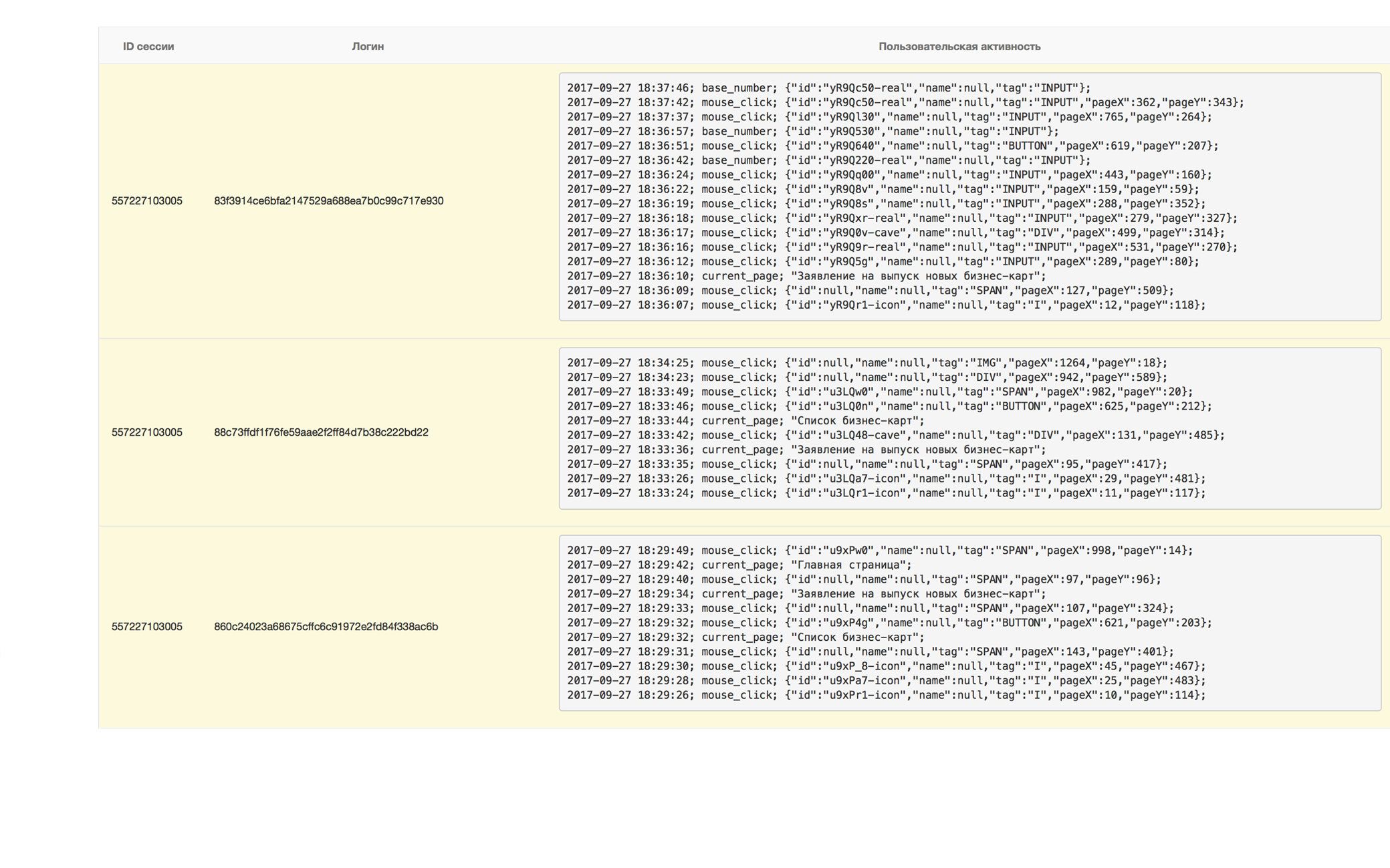

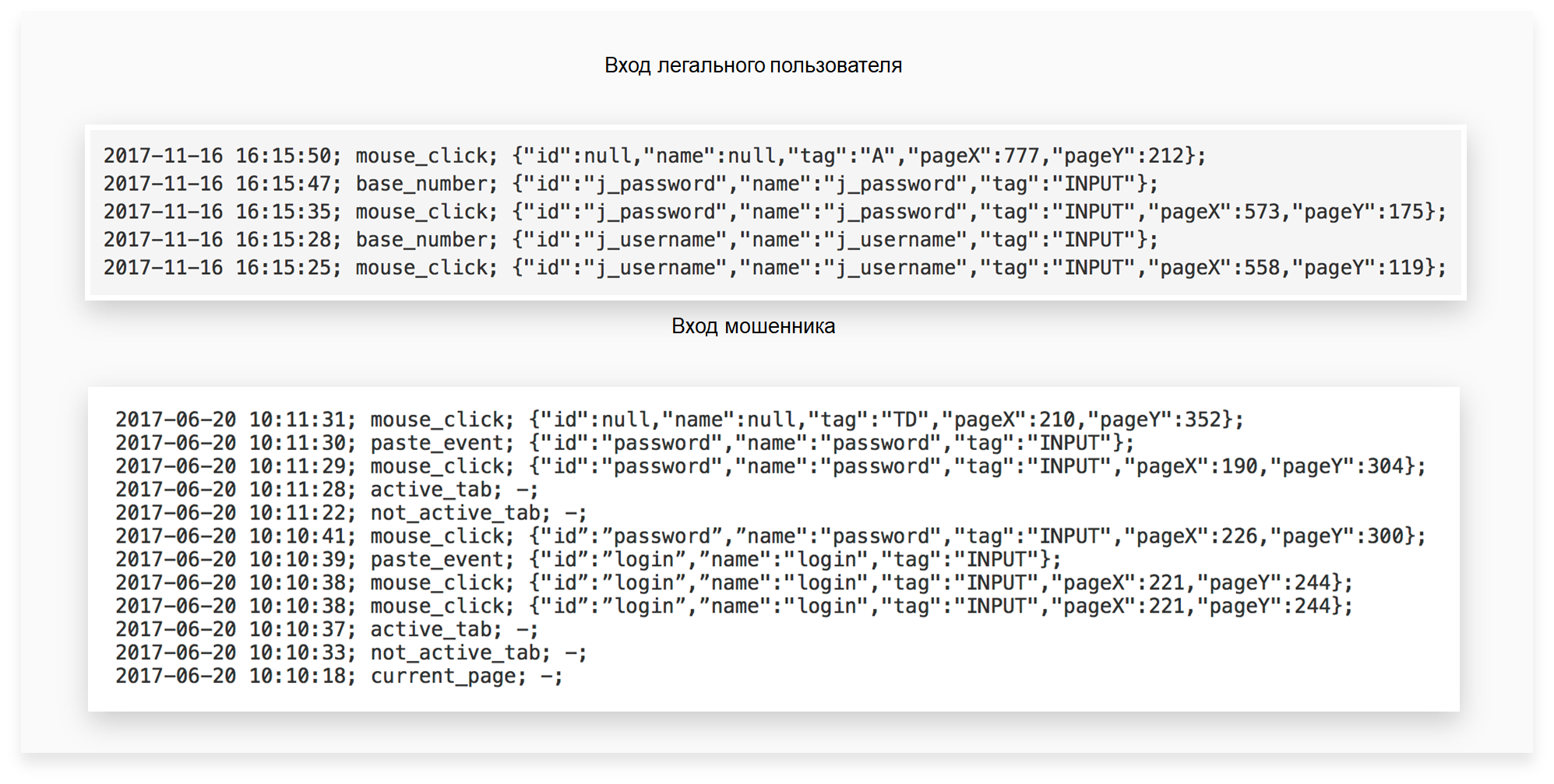

Troisième niveau: nous analysons le comportement des utilisateurs dans un canal spécifique

Si, au deuxième niveau, nous analysons ce que l'utilisateur fait dans le système, au troisième niveau, nous analysons également la manière dont l'utilisateur effectue certaines actions. Nous montrons cela avec un exemple réel (Fig. 7).

Fig.7. Comparaison du travail dans le système d'un utilisateur légal et d'un fraudeur: identification des actions inhabituelles et suspectes

Fig.7. Comparaison du travail dans le système d'un utilisateur légal et d'un fraudeur: identification des actions inhabituelles et suspectesDans la partie supérieure de la figure, la séquence d'actions d'un utilisateur légal est visible. C'est-à-dire qu'il se rend sur la page pour accéder au système RB, utilise le clavier numérique supérieur pour entrer le login et le mot de passe, puis clique sur «Entrer». La partie inférieure de la figure montre une version typique du travail d'un fraudeur qui a en quelque sorte collecté des identifiants et des mots de passe, par exemple en utilisant de faux sites (phishing) ou en utilisant un cheval de Troie. Il a toute leur base. Naturellement, le fraudeur ne retape pas les données qu'il a reçues, mais les copie depuis le presse-papiers lors de la saisie du RB. Et cela se voit clairement dans la capture d'écran.

En plus de cela, toutes les méthodes d'analyse de l'appareil et du comportement de l'utilisateur décrites aux niveaux précédents sont utilisées. À ce niveau, les algorithmes d'apprentissage automatique sont activement utilisés. L'un des exemples les plus frappants est l'utilisation de technologies biométriques telles que l'écriture manuscrite du clavier et du curseur, en tenant compte de la nature comportementale et des habitudes de travail de l'utilisateur dans le système. Dans la fig. La figure 8 montre le script d'utilisation de l'écriture clavier sur la page d'autorisation utilisateur, «capturé» à partir du système Group-IB Secure Bank.

Fig.8. Script d'utilisation de l'écriture manuscrite sur la page d'autorisation utilisateur.

Fig.8. Script d'utilisation de l'écriture manuscrite sur la page d'autorisation utilisateur.

Sur le graphique le long de l'axe, l'écriture cumulée d'un utilisateur légitime est mise en évidence lors de la saisie du login et du mot de passe. Des fluctuations plus visibles caractérisent l'écriture au clavier du fraudeur. On voit que l'écriture du clavier est différente. Au-dessus des graphiques, deux estimations intégrales des différences entre elles sont indiquées. Les valeurs des estimations dépassent les seuils établis, ce qui indique un comportement atypique pour un utilisateur légitime.

La combinaison des technologies d'analyse comportementale ci-dessus vous permet d'identifier les fraudes commises à l'aide de l'ingénierie sociale. De plus, ces technologies peuvent réduire le nombre de faux positifs des systèmes antifraude transactionnels. Par exemple, avec une précision de 91%, il s’est avéré que 78% des faux positifs du système transactionnel antifraude ont été supprimés dans les cas d’ingénierie sociale, ce qui libère considérablement les ressources internes de la banque, y compris de la masse des appels de clients irrités.

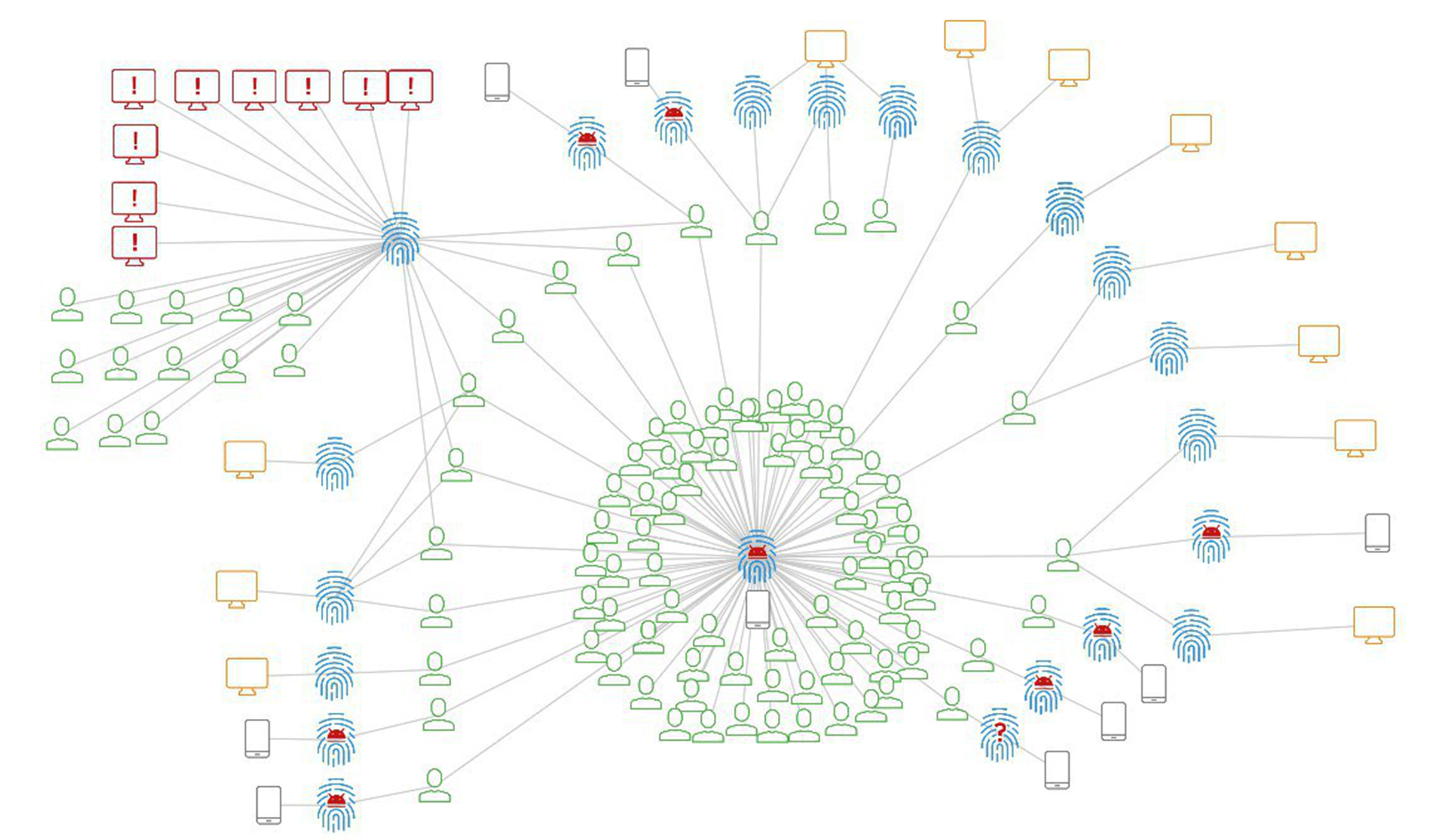

Quatrième niveau: nous mettons en œuvre l'analyse cross-canal des utilisateurs et de leur comportement

Au quatrième niveau, des technologies d'analyse et de corrélation des données sur le comportement des utilisateurs sur ses appareils lors de l'utilisation de divers canaux d'interaction avec la banque sont utilisées.

Son efficacité est démontrée dans l'un des cas réels, dont les connexions graphiques sont illustrées à la Fig. 9.

Fig. 9. Connexions graphiques montrant le travail de l'utilisateur avec divers appareils, parmi lesquels il existe un appareil frauduleux.

Fig. 9. Connexions graphiques montrant le travail de l'utilisateur avec divers appareils, parmi lesquels il existe un appareil frauduleux.L'escroc a été initialement détecté sur un appareil mobile. Il a utilisé un cheval de Troie mobile pour collecter les identifiants et les mots de passe, les détails de la carte de paiement et intercepter les confirmations SMS de la banque pour les paiements non autorisés. Une analyse de la relation entre les comptes et les appareils qu'ils utilisent a permis de détecter l'appareil mobile d'un fraudeur, qui apparaît au centre et en bas de l'image dans le nuage des comptes. Comme vous pouvez le voir, seule une partie des comptes compromis fonctionnait auparavant via l'application mobile. Une autre partie importante des comptes identifiés était auparavant utilisée dans les services bancaires par Internet. Plus tard, il s'est avéré que le même escroc a utilisé des méthodes d'ingénierie sociale pour les compromettre. L’appareil du fraudeur, qu’il a utilisé pour accéder à la banque en ligne des victimes, a également été identifié. Leur groupe se démarque dans la partie supérieure gauche de la figure.

Le fraudeur a effacé l'historique du navigateur après avoir utilisé successivement de 3 à 8 comptes, essayant de dissimuler les traces de son travail. Mais tous les appareils avaient la même empreinte numérique (rappelez-vous le niveau 1). C'est grâce à ce dispositif frauduleux que d'autres victimes ont été identifiées. De plus, à travers cette analyse des liens, un cas est apparu lorsqu'un fraudeur, en utilisant des méthodes d'ingénierie sociale, a «élevé» une victime pour qu'elle reçoive un prêt express avec le vol subséquent de fonds de crédit émis.

Dans cet exemple, nous pouvons résumer les résultats suivants:

- d'une part, une analyse cross-canal des tentatives de vol à l'aide de chevaux de Troie mobiles a permis d'identifier et de prévenir les tentatives de vol, qui ne sont en aucun cas liées au code malveillant, mais sont réalisées en utilisant l'ingénierie sociale;

- deuxièmement, il a également aidé à dresser un tableau complet du travail du fraudeur et à prévenir le vol de l'ensemble de la clientèle, quel que soit le canal de banque à distance;

- Troisièmement, nous avons reçu plus de données pour une enquête plus approfondie.

, iOS , , , , .

:

, , — , , - .. , , , , .

Fig. 10. : ( )

Fig. 10. : ( ), . , , . ( . 10 ), ( . 10 B). , , , . , .

(Threat Intelligence), , ,

, . , , , .

, . , , .

« », No3 (145)\ 2018.