ESET a découvert une nouvelle cyber campagne qui utilise des certificats volés pour signer un code. Des certificats numériques de D-Link Corporation et de l'évolution des technologies de l'information ont été volés par un groupe de cyberespionnage hautement qualifié axé sur l'Asie de l'Est.

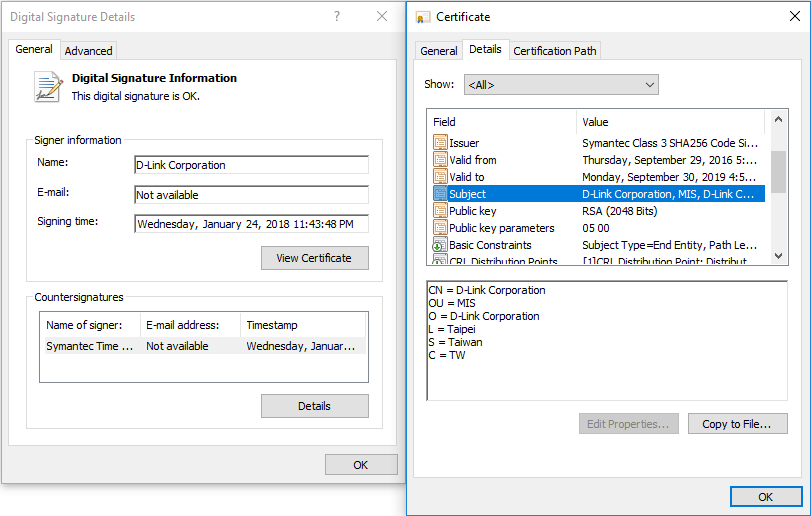

Nous avons détecté une campagne malveillante lorsque nos systèmes ont marqué plusieurs fichiers comme suspects. Fait intéressant, les fichiers marqués ont été signés numériquement avec un certificat valide de D-Link Corporation. Le même certificat a été utilisé pour signer le logiciel D-Link légitime; ce certificat a probablement été volé.

Après avoir confirmé la malveillance du fichier, nous avons signalé un problème dans D-Link, qui a lancé sa propre enquête. En conséquence, le 3 juillet, la société a

révoqué un certificat numérique compromis.

Figure 1. Certificat numérique D-Link utilisé pour signer les logiciels malveillants

Figure 1. Certificat numérique D-Link utilisé pour signer les logiciels malveillantsMalware

Au cours de l'étude, nous avons trouvé deux familles de programmes malveillants qui utilisent des certificats volés - une porte dérobée pour le contrôle à distance de l'appareil cible et un composant associé pour voler des mots de passe. JPCERT a récemment

publié une analyse détaillée de la porte dérobée Plead; selon Trend Micro, il est utilisé par le groupe de cyber-espionnage

BlackTech .

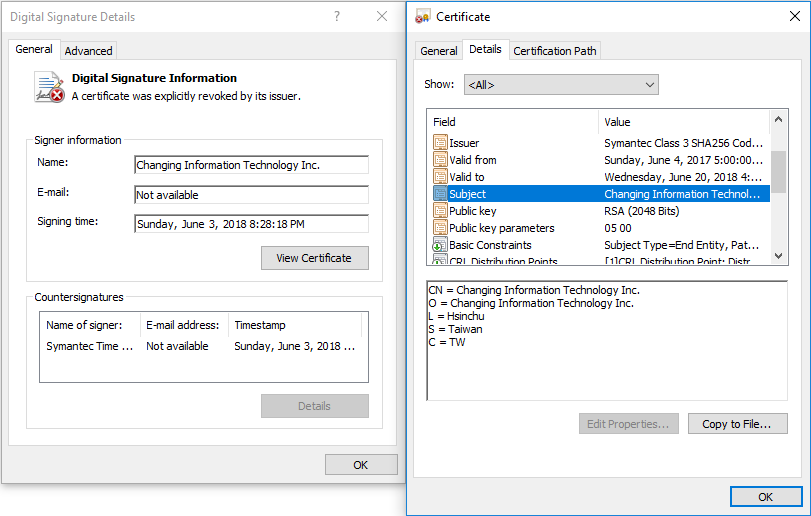

En plus des échantillons Plead avec signature numérique D-Link, nous avons identifié des échantillons signés par la société taïwanaise de sécurité de l'information Changing Information Technology Inc.

Figure 2. Certificat numérique de Changing Information Technology Inc. utilisé pour signer des logiciels malveillants

Figure 2. Certificat numérique de Changing Information Technology Inc. utilisé pour signer des logiciels malveillantsCertificat changeant de technologie de l'information Inc. rappelé le 4 juillet 2017, cependant, le groupe BlackTech l'utilise toujours pour signer ses outils malveillants.

La capacité de compromettre plusieurs sociétés technologiques taïwanaises et de réutiliser leurs certificats dans de nouvelles attaques démontre les qualifications élevées du cyber groupe et son intérêt pour la région.

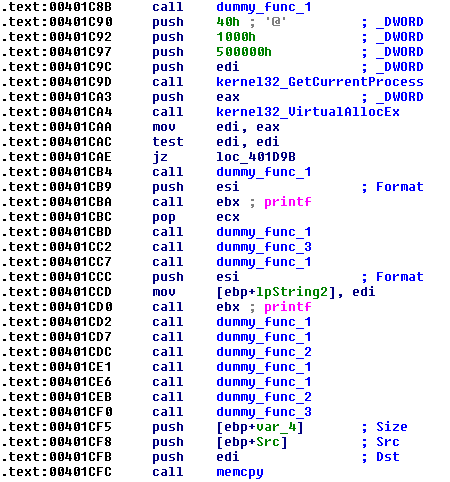

Les échantillons Plead signés sont fortement obscurcis à l'aide de code indésirable, mais le but du logiciel malveillant est le même dans tous les échantillons: téléchargez-le à partir d'un serveur distant ou ouvrez un petit blob binaire chiffré à partir d'un lecteur local. Il contient un shellcode crypté qui charge le dernier module de porte dérobée Plead.

Figure 3. Code de porte dérobée Plead obscurci

Figure 3. Code de porte dérobée Plead obscurciL'outil de vol de mot de passe est utilisé pour collecter les mots de passe enregistrés dans les applications suivantes:

- Google Chrome

- Microsoft Internet Explorer

- Microsoft Outlook

- Mozilla Firefox

Pourquoi voler des certificats numériques?

L'utilisation de certificats numériques volés est une façon de vous déguiser. Les certificats aident les logiciels malveillants à paraître légitimes et, par conséquent, à contourner la protection sans provoquer de soupçons.

Le logiciel malveillant le plus célèbre qui a utilisé plusieurs certificats «étrangers» est probablement

Stuxnet , découvert en 2010 et connu comme la première cyber-arme axée sur les infrastructures critiques. Stuxnet a utilisé des certificats numériques volés à RealTek et JMicron, des sociétés technologiques renommées de Taïwan.

Cependant, cette tactique n'est pas exclusive aux incidents à grande échelle tels que Stuxnet, comme en témoigne la dernière découverte.

Indicateurs de compromis:

Détection par les produits ESET:Cheval de Troie Win32 / PSW.Agent.OES

Cheval de Troie Win32 / Plead.L

Win32 / Plead.S trojan

Cheval de Troie Win32 / Plead.T

Cheval de Troie Win32 / Plead.U

Cheval de Troie Win32 / Plead.V

Cheval de Troie Win32 / Plead.X

Cheval de Troie Win32 / Plead.Y

Cheval de Troie Win32 / Plead.Z

Échantillons non signés (SHA-1):80AE7B26AC04C93AD693A2D816E8742B906CC0E3

62A693F5E4F92CCB5A2821239EFBE5BD792A46CD

B01D8501F1EEAF423AA1C14FCC816FAB81AC8ED8

11A5D1A965A3E1391E840B11705FFC02759618F8

239786038B9619F9C22401B110CF0AF433E0CEAD

Échantillons signés (SHA-1):1DB4650A89BC7C810953160C6E41A36547E8CF0B

CA160884AE90CFE6BEC5722FAC5B908BF77D9EEF

9C4F8358462FAFD83DF51459DBE4CD8E5E7F2039

13D064741B801E421E3B53BC5DABFA7031C98DD9

Serveurs C et C:amazon.panasocin [.] com

office.panasocin [.] com

okinawas.ssl443 [.] org

Numéros de série des certificats pour signer le code:Corporation D-Link:

13: 03: 03: E4: 57: 0c: 27: 29: 09: E2: 65: Dd: B8: 59: De: Ef

Changing Information Technology Inc.: 73: 65: ED: E7: F8: FB: B1: 47: 67: 02: D2: 93: 08: 39: 6F: 51

1E: 50: CC: 3D: D3: 9B: 4A: CC: 5E: 83: 98: CC: D0: DD: 53: EA