L'autre jour, il est devenu

connu qu'un groupe d'attaquants a saisi les certificats valides de D-Link, un fabricant bien connu d'équipements de réseau. De plus, des certificats ont été volés à une autre entreprise taïwanaise. Les certificats obtenus ont été utilisés pour créer un logiciel qui vole les mots de passe des comptes des victimes.

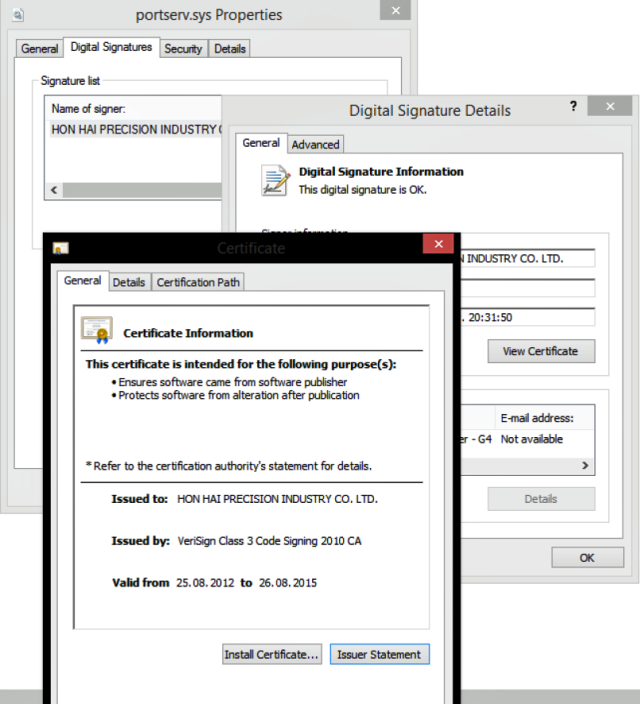

Des certificats étaient nécessaires pour que les logiciels antivirus acceptent les programmes malveillants comme logiciels légitimes et ne les bloquent pas. Cela s'est produit parce que Microsoft Windows et MacOS, y compris de nombreux autres systèmes d'exploitation, vérifient la sécurité du logiciel par le certificat avec lequel il est signé. Dans le cas de D-Link, le «niveau de confiance» des logiciels de sécurité pour ces programmes est très élevé.

Quant aux attaquants, ils appartiennent au groupe BlackTech. La deuxième entreprise, dont les certificats ne sont pas retirés, s'appelle Changing Information Technology. Tout cela a été

raconté par un

spécialiste de la sécurité de l'information d'Eset. Les attaquants avaient besoin de certificats pour signer deux éléments du même malware. Un élément est une porte dérobée contrôlée à distance, et le second est un balayeur de mot de passe.

Eset classe le malware comme Plead. Ce logiciel est utilisé pour mener des campagnes de cyberespionnage en Asie de l'Est. Beaucoup a déjà été écrit sur ce malware. Ainsi, Japan Computer Emergency Response a décrit Plead

ici et Trend Micro l'a décrit

ici .

Selon des experts en sécurité de l'information, le fait que les attaquants aient réussi à voler des certificats à deux sociétés taïwanaises à la fois, puis à créer également un logiciel de vol de mot de passe signé avec des certificats légaux, témoigne de l'expérience considérable de l'équipe de hackers qui a tout changé.

Les représentants de D-Link ont confirmé le problème. Un article

officiel indique que les certificats ont été volés par "un groupe très actif de cybercriminels". L'entreprise s'est également empressée de déclarer que ses clients n'étaient pas affectés par le vol. Cependant, certains d'entre eux peuvent rencontrer des problèmes - des erreurs lors de l'utilisation de caméras IP à l'aide d'un navigateur. Les ingénieurs de D-Link travaillent maintenant à la création d'un micrologiciel qui résout le problème. Les utilisateurs qui travaillent avec une application mobile ne rencontrent aucun problème.

D-Link et Changing Information Technology ont déjà révoqué des certificats volés. Certes, jusqu'à la publication des mises à jour du micrologiciel de l'appareil, les navigateurs signaleront les certificats problématiques et les utilisateurs «légaux», comme mentionné ci-dessus. À leur tour, les attaquants peuvent créer de faux messages sur les problèmes de certificats, de sorte que lorsqu'un utilisateur clique sur le bouton actif, ils le transfèrent vers une ressource de phishing ou lui proposent de télécharger une sorte de logiciel «curatif». L'entreprise demande à chacun de s'abstenir de telles offres.

L'astuce utilisée par les attaquants n'est pas nouvelle du tout. De nombreux groupes l'ont déjà utilisé, mais le cas le plus célèbre est

Stuxnet . Pendant longtemps, les logiciels espions sont passés inaperçus grâce à l'utilisation des certificats RealTek et Jmicron.

Le vol de certificats dans le but de signer des logiciels espions est une attaque plus courante par des attaquants qu'on ne le pense généralement. Le premier cas est devenu connu en 2003. Maintenant, il y a même des magasins de certificats que quelqu'un emporte et que quelqu'un achète. L'objectif est le même que celui des attaquants du groupe BlackTech - signer leur logiciel avec un certificat légitime.

L'un de ces services fonctionne sans problème depuis 2011. Et si elle est connue de lui, cela ne signifie pas que d'autres "entreprises commerciales" similaires seront connues dans un avenir proche. Non, ils continueront à travailler et à faire leurs preuves uniquement par hasard. Et ils sont de plus en plus demandés. Recorder Future a publié un rapport indiquant que la demande de certificats volés des fournisseurs de sécurité «blancs» ne fait

que croître . Dans certains cas, les cybercriminels ont accès à des comptes dans des entreprises qui génèrent des certificats. Et sur demande, ils peuvent créer le certificat nécessaire «sur commande».