Dans un large cercle de personnes loin des technologies modernes, il est généralement admis que l'informatique et plus encore les spécialistes de la sécurité de l'information sont paranoïaques, qui sont réassurés sous l'influence de la déformation professionnelle et se protègent avec des dizaines de moyens de protection différents, se chevauchant souvent pour une plus grande fiabilité. Hélas, la réalité est un peu différente et aujourd'hui, je voudrais montrer ce qui est généralement caché à une vue large. Il se concentrera sur les résultats du suivi de l'activité Internet des visiteurs de divers grands événements internationaux et nationaux consacrés aux technologies de l'information modernes et à la sécurité de l'information. Cisco est souvent un partenaire technologique de conférences et d'expositions telles que RSA à San Francisco, BlackHat à Singapour, Mobile World Congress à Barcelone, et organise également son propre événement, dans différents pays appelé Cisco Live ou Cisco Connect. Et partout où nous utilisons nos technologies de surveillance que je voudrais partager.

Je commencerai par le Cisco Connect russe, qui a lieu une fois par an à Moscou, et où Cisco présente ses derniers produits, parlant de l'expérience de leur utilisation pour résoudre divers problèmes commerciaux et informatiques. Cette conférence rassemble plus de 2 000 personnes, appartenant pour la plupart à la catégorie des ingénieurs et grands spécialistes chargés du fonctionnement de leurs infrastructures, de plusieurs centaines à des dizaines et des centaines de milliers de nœuds. Ces spécialistes viennent à la conférence Cisco Connect et, en plus d'acquérir de nouvelles connaissances, restent en contact avec leur direction ou leurs subordonnés, répondent à leur courrier professionnel ou consultent diverses ressources Internet à la recherche d'une réponse aux questions émergentes. En d'autres termes, les visiteurs de Cisco Connect utilisent activement les appareils mobiles (tablettes, smartphones et ordinateurs portables) et l'accès Internet Cisco. La dernière fois, au printemps, nous avons décidé d'intégrer notre infrastructure d'accès Internet sans fil au système de surveillance DNS - Cisco Umbrella.

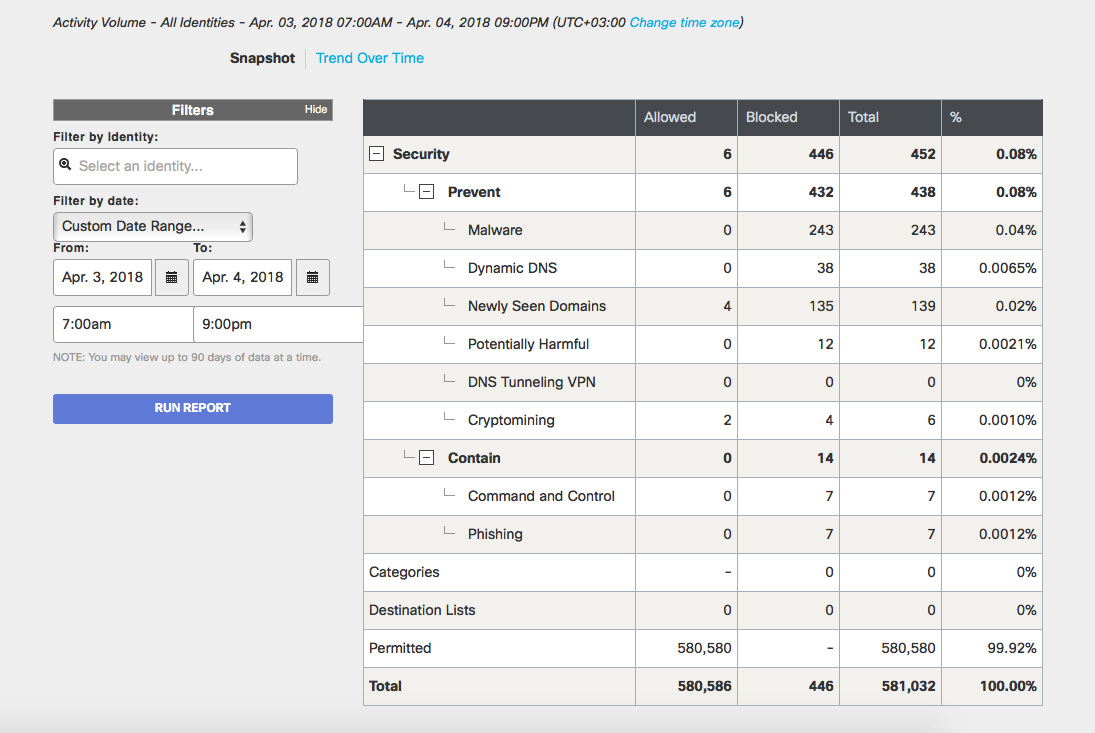

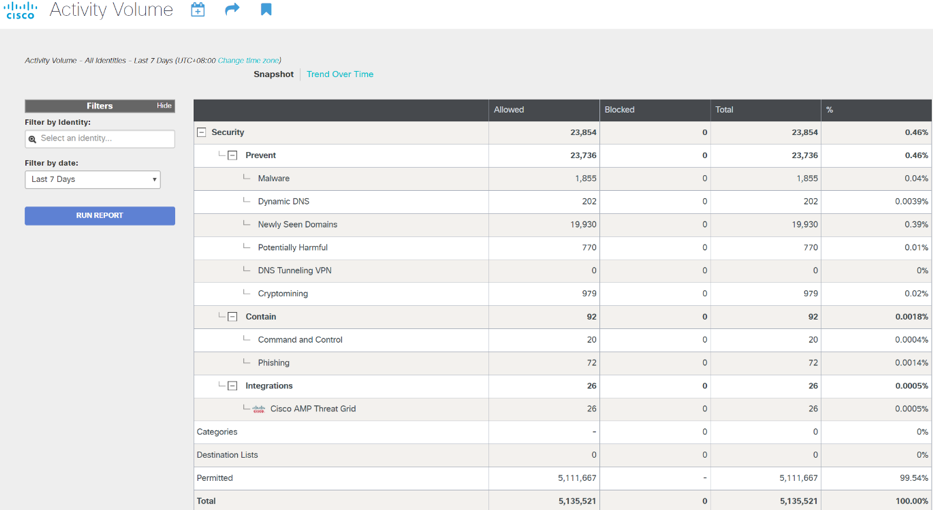

Nous n'avons pas estimé combien de participants à Cisco Connect ont utilisé l'accès Internet sans fil fourni, mais combien ont utilisé l'accès 3G / 4G fourni par leur opérateur mobile. Mais pendant les deux jours de la conférence de 7 h le 3 avril à 21 h le 4 avril, environ 600 000 requêtes DNS ont transité par le service Cisco Umbrella. Ce n'est pas tellement à l'échelle de l'ensemble du service, qui traite environ 120 à 150 milliards de demandes par jour. 0,08% de ce nombre de demandes avaient une orientation clairement malveillante et ont été bloquées.

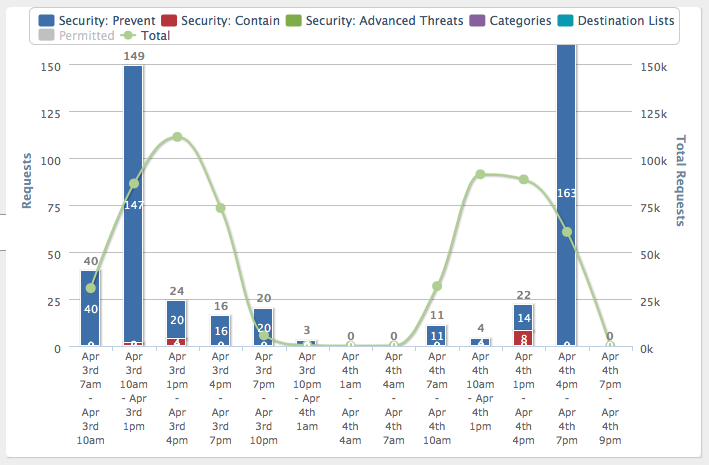

Il est intéressant de noter que, alors que le premier jour, environ la moitié de toutes les demandes malveillantes ont été enregistrées par nous dans la première moitié de la journée (de 10 heures à 13 heures), lorsqu'il y avait des rapports en plénière, le deuxième jour, l'activation de toutes les mauvaises choses a commencé après 4 heures du soir, lorsque la conférence touchait à sa fin et les participants se préparaient pour un programme culturel - une petite table de buffet et la participation au concert. Une faible activité pendant le reste du temps indique que les participants à Cisco Connect ont écouté activement les discours des experts Cisco et de ses partenaires et n'ont pas été distraits en surfant sur Internet et en travaillant sur des appareils mobiles.

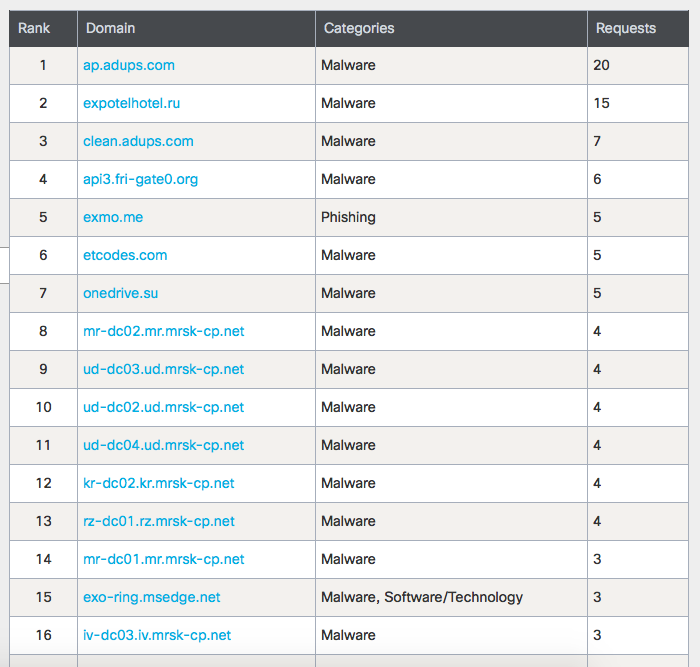

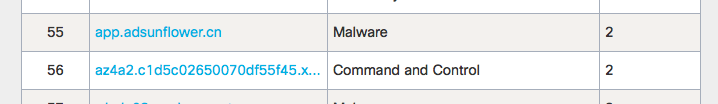

Selon les statistiques, la plupart des tentatives d'accès bloquées étaient associées à un code malveillant.

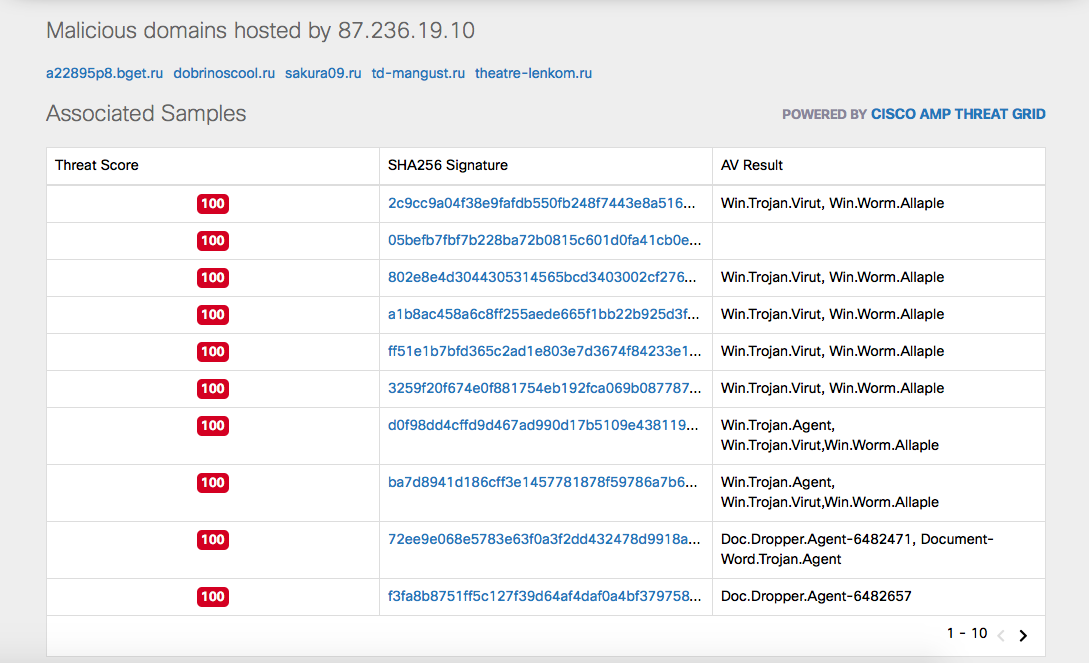

Le service Cisco Umbrella seul ne peut pas dire si la ressource visitée est infectée ou non. Les échantillons malveillants associés au domaine indiquent uniquement qu'ils communiquent d'une manière ou d'une autre avec le domaine ou l'adresse IP bloqué. Par exemple, en raison de la propagation de code malveillant à partir de ce domaine. Ou à cause du code malveillant accédant à ce domaine comme un kill switch (le même WannaCry a agi comme ça). Ou à cause de l'utilisation du domaine comme serveur de commandes. En tout cas, c'est l'occasion d'une enquête complémentaire.

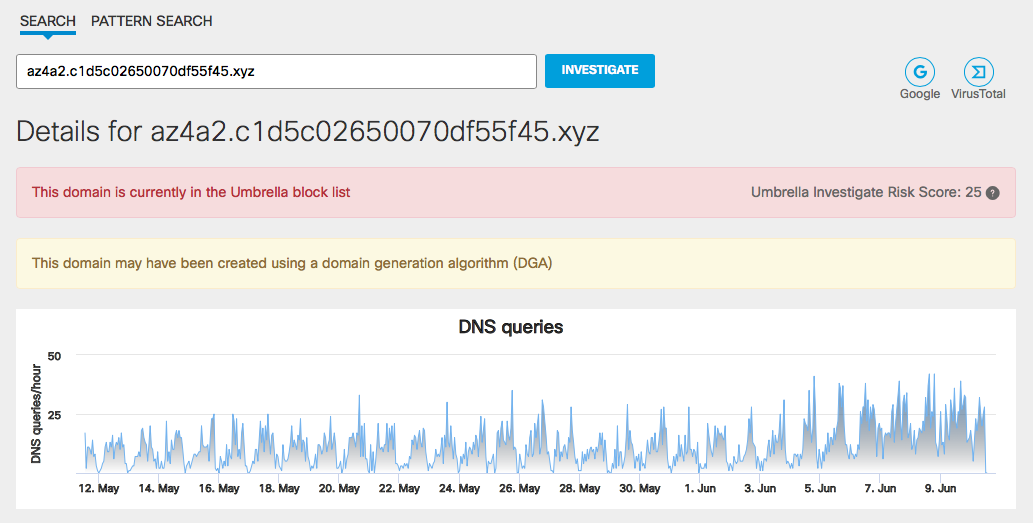

Quant aux serveurs de commandes, nous avons enregistré de telles tentatives.

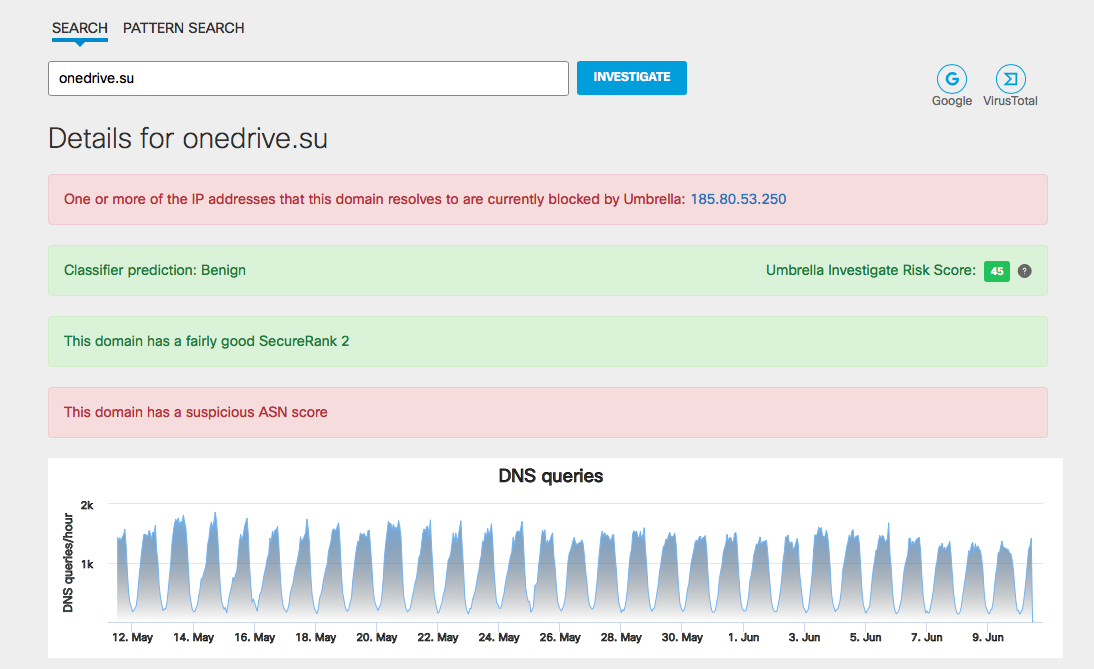

Je voudrais attirer votre attention sur le fait que les cybercriminels exploitent assez activement le sujet

lié à l'utilisation de domaines clones ou de domaines dont les noms sont similaires aux vrais. C'était donc pendant Cisco Connect, lorsque nous avons enregistré des tentatives d'accès au domaine onedrive [.] Su.

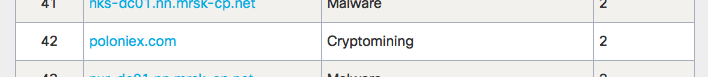

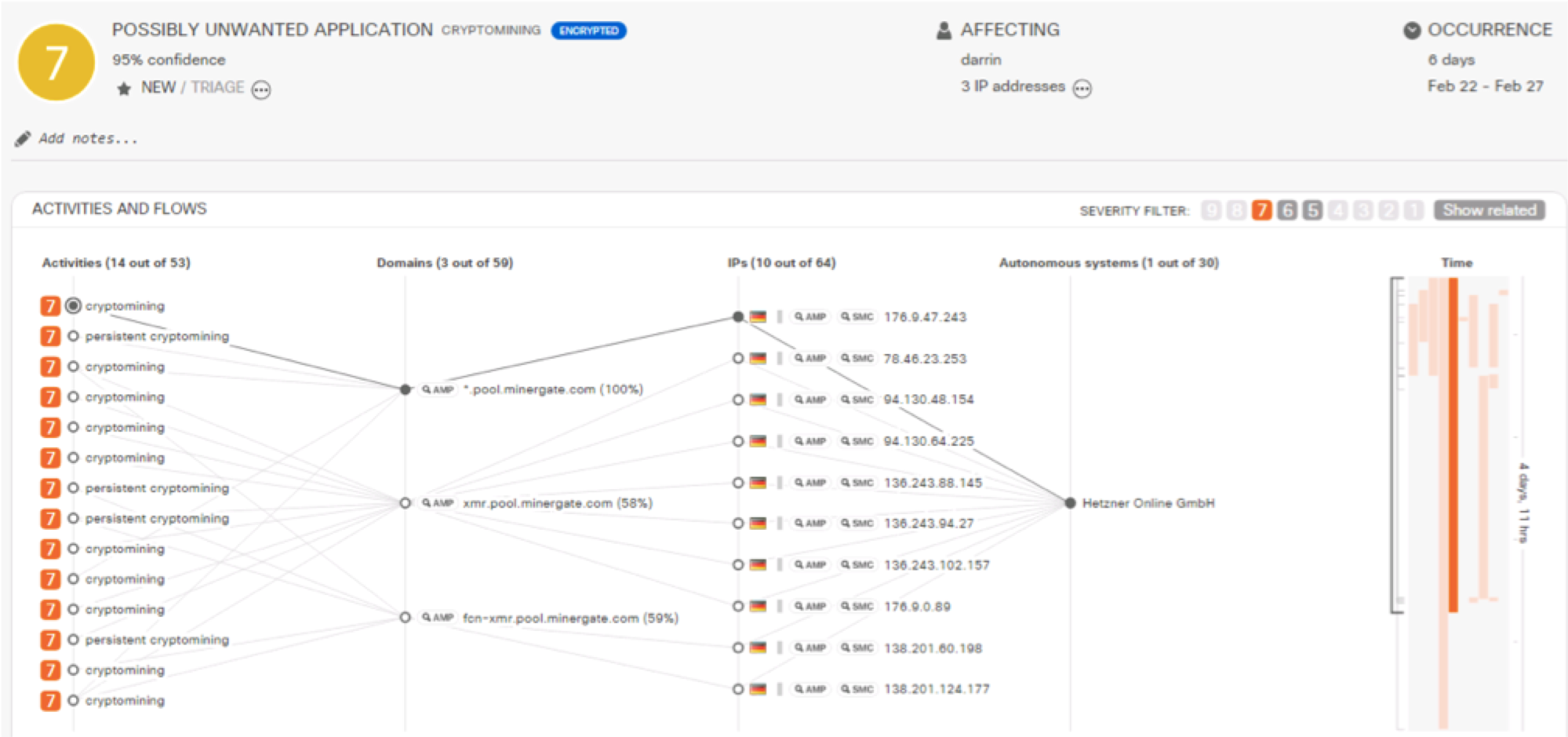

Enfin, plusieurs tentatives étaient liées aux activités des crypto-mineurs. Il s'agit d'une autre zone frontalière qui nécessite une enquête supplémentaire, car on ne peut pas dire à l'avance si l'exploitation minière dans ce cas est légale (soudain, quelqu'un a décidé de gagner de l'argent supplémentaire) ou si l'ordinateur de l'utilisateur est utilisé secrètement et à d'autres fins. J'ai déjà

écrit sur différentes façons de détecter l'exploitation minière à l'aide des solutions Cisco - depuis lors, nous avons seulement renforcé nos capacités dans ce domaine.

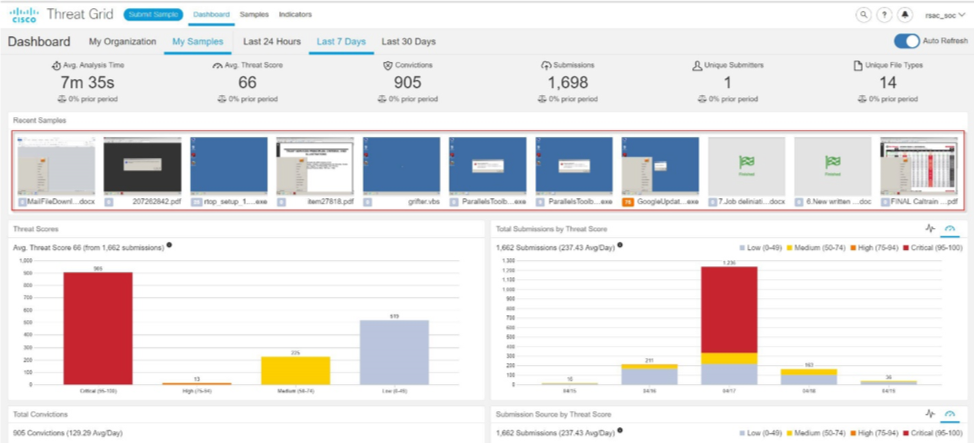

On peut noter que par rapport à d'autres événements liés à l'informatique et à la sécurité des informations, Cisco Connect n'est pas si important (bien qu'en Russie il soit l'un des plus importants). Mais même pour plus de 2000 visiteurs, près de 250 tentatives d'interaction avec des domaines associés à des codes malveillants ont été enregistrées, ce qui est beaucoup pour le public, qui doit parfaitement comprendre tout le danger de cette menace et pouvoir y faire face. Voyons ce que nous avons pu découvrir dans le cadre de la surveillance de l'environnement Wi-Fi lors de la plus grande exposition de cybersécurité au monde - RSAC, qui s'est tenue à San Francisco en avril de cette année. Elle a reçu la visite de 42 000 personnes. Cisco et RSA ont fourni le RSA SOC (pour la cinquième fois), dont la tâche était de prévenir les attaques contre l'infrastructure sans fil du Moscone Center (lieu de l'exposition et de la conférence). Les solutions suivantes ont été fournies par Cisco - le bac à sable Cisco Threat Grid, le système de surveillance DNS Cisco Umbrella et les solutions Threat Intelligence - Cisco Visibility et Talos Intelligence.

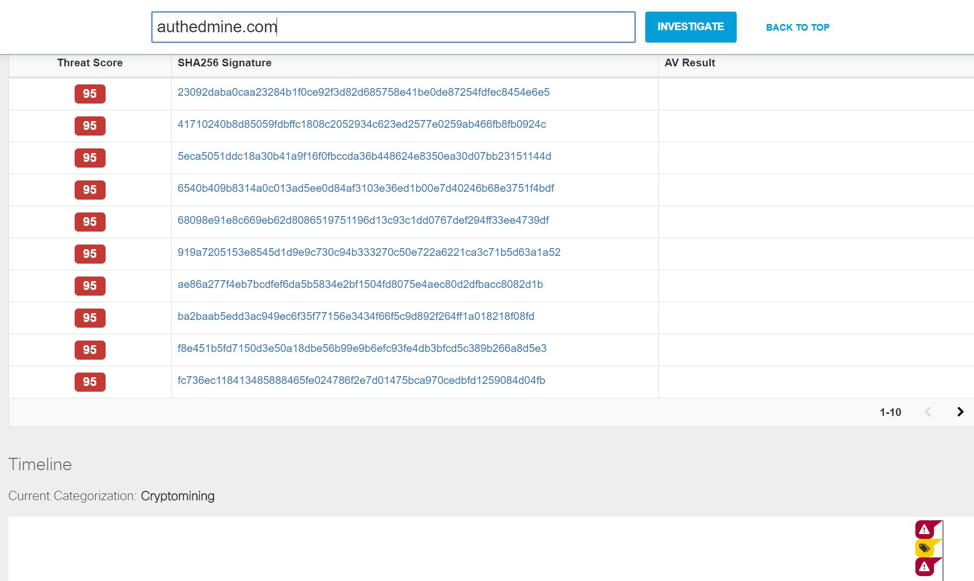

Il est intéressant de noter qu'à un événement beaucoup plus important que Cisco Connect, le nombre de domaines malveillants était comparable - 207. Mais nous avons enregistré les domaines de crypto mining utilisés dans le RSAC en utilisant Cisco Umbrella un ordre de grandeur plus - 155. Les plus actifs étaient:

- authedmine [.] com

- coinhive [.] com

- minergate [.] com

- www [.] cryptokitties [.] co

- api.bitfinex [.] com

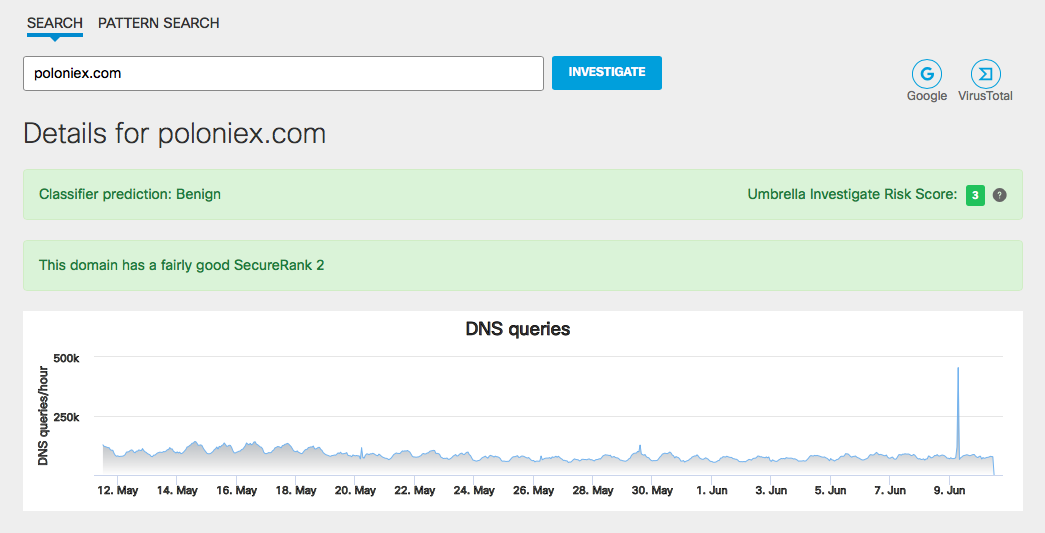

- poloniex [.] com (cela a également été corrigé sur Cisco Connect)

- www [.] coinbase [.] com

- api.coinone.co [.] kr

- binance [.] com

- gemius [.] pl

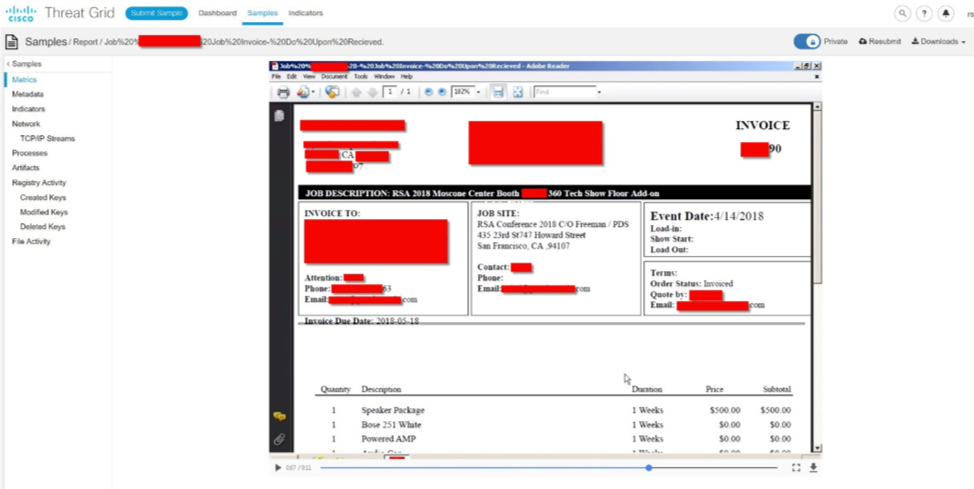

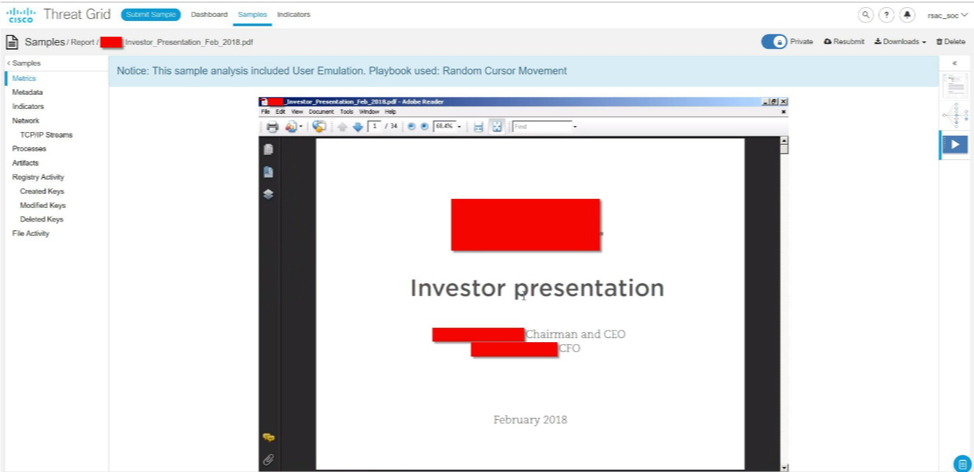

Paradoxalement, lors du plus grand événement mondial sur la sécurité de l'information, où la lumière de toute l'industrie va (enfin, ou la plupart), les utilisateurs ont continué à utiliser des connexions HTTP non chiffrées et à télécharger des fichiers à travers elles, y compris les factures, les billets d'avion, les offres commerciales, les matériaux pour les investisseurs, etc. C'est ce que nous avons noté comme le principal problème lors du suivi hebdomadaire. Il semble que les participants au RSA se sentaient chez eux lors de la conférence et ne se souciaient pas beaucoup de leur sécurité. Mais toutes ces informations pouvaient être utilisées pour organiser le phishing - une grande quantité d'informations précieuses était ouverte à l'interception.

La présentation du briefing avec les investisseurs s'est généralement révélée être une situation intéressante. Il contenait des informations précieuses de l'un des sponsors de la RSA - j'ai dû les rechercher de toute urgence à l'exposition, faire une excursion au SOC, afin qu'ils puissent voir sur place que leurs actions étaient dangereuses et savoir si les informations circulant sous forme non protégée sont déjà accessibles aux médias et aux analystes.

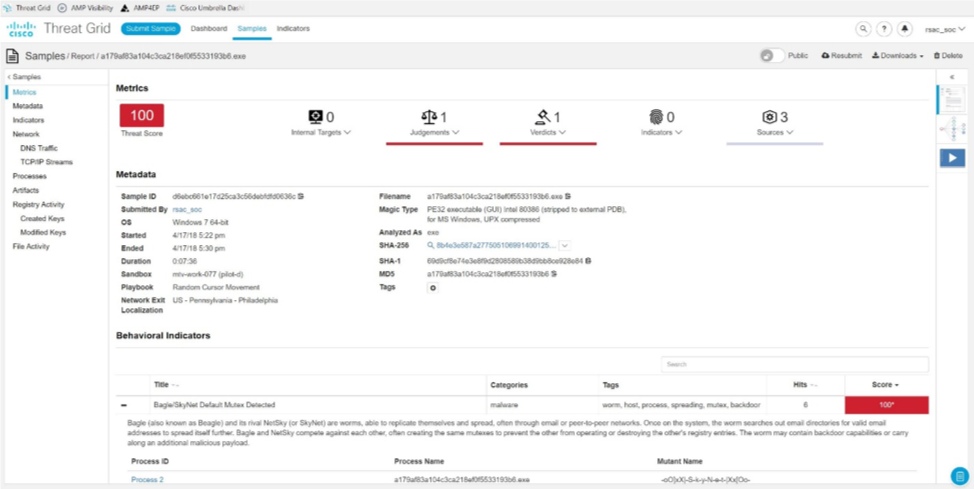

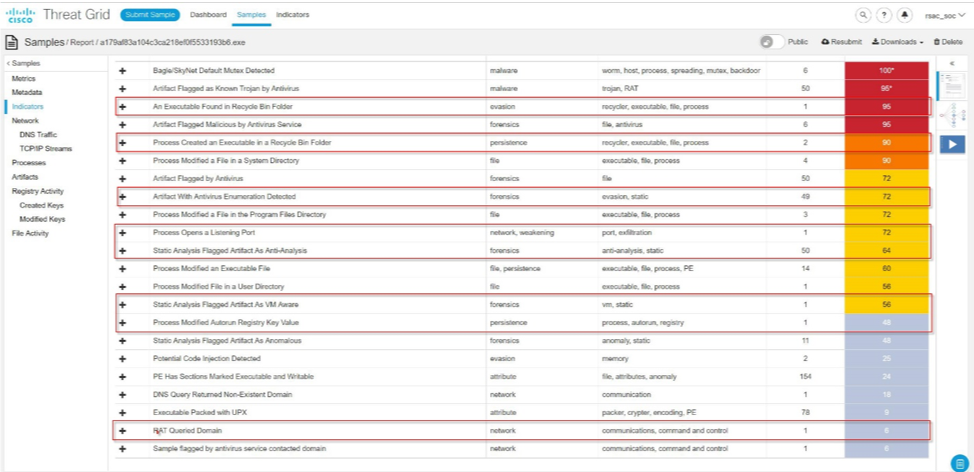

En seulement 5 jours de la conférence, le RSA SOC a enregistré environ 1000 fichiers malveillants, parmi lesquels certains tels que la variante du ver SkyNet.

Les interactions avec les serveurs de commandes ont été enregistrées (24 tentatives de ce type),

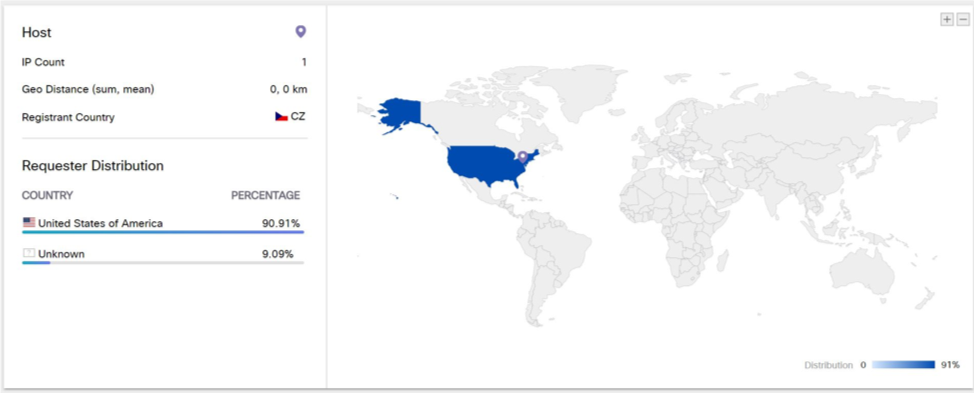

ainsi que des sites de phishing par clonage. Par exemple, cragslist [.] Org, qui imite le célèbre site Web de petites annonces électroniques Graiglist, lancé à San Francisco dans les années 90 et est très populaire parmi les Américains.

Le faux site les a attirés, bien qu'il soit lui-même enregistré en République tchèque.

Qu'est-ce qui a changé au RSAC au cours de la dernière année? L'activité des crypto-mineurs (en particulier Monero) a augmenté et des logiciels malveillants mobiles sont apparus. Mais l'insouciance des utilisateurs est restée au même niveau - 30 à 35% des e-mails ont été transmis sous forme non cryptée à l'aide des protocoles POP et IMAPv2 obsolètes. Bien que d'autres applications utilisent principalement le cryptage, il était faible et reposait sur des protocoles cryptographiques vulnérables, par exemple TLS 1.0. En outre, de nombreuses applications, par exemple, la vidéosurveillance à domicile, les sites de rencontres (pleins de sécurité pour les voyages d'affaires :-), les maisons intelligentes, bien qu'elles utilisent l'authentification, les données d'authentification ont été transmises en texte clair! Un phénomène paradoxal.

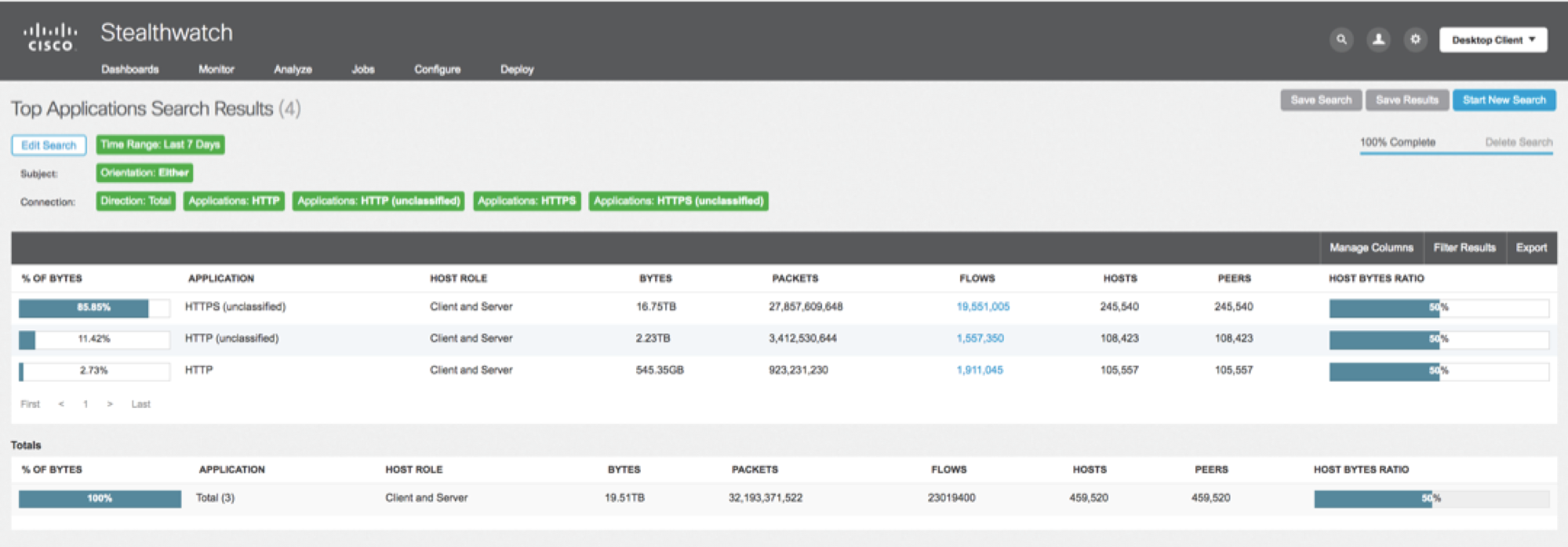

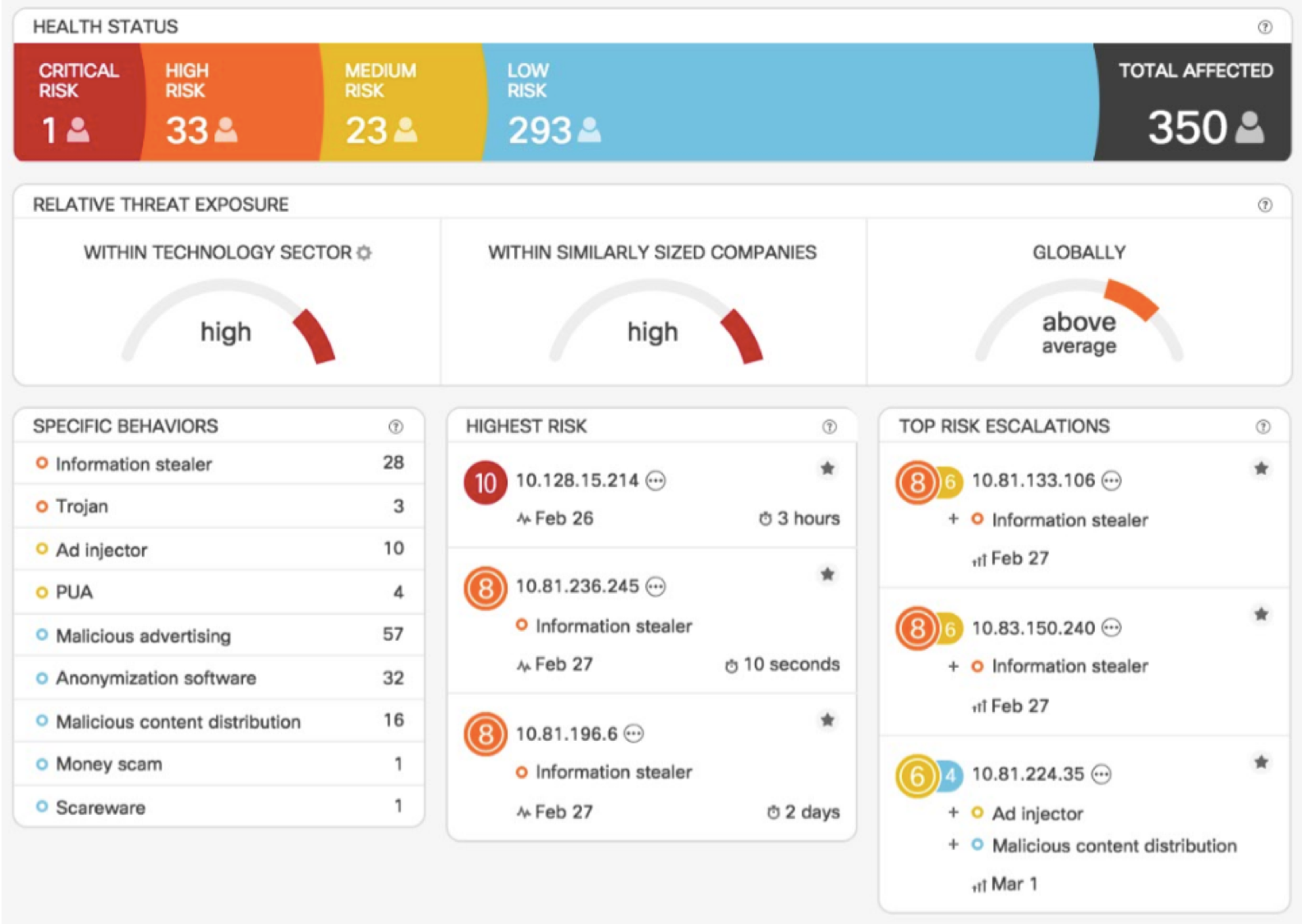

Une image légèrement différente était au Mobile World Congress à Barcelone au premier trimestre de cette année, qui a réuni 107 mille personnes. Pour surveiller le réseau sans fil, nous avons utilisé notre système d'analyse Cisco Stealthwatch. Le chiffrement du trafic Web a été utilisé dans 85% des cas (sur le BlackHat singapourien, cette valeur a atteint 96%).

En analysant Netflow, en deux jours (26 et 27 février), nous avons enregistré 32 000 événements de sécurité, dont 350 ont pu être identifiés comme des incidents graves:

- activité de mineur de crypto

- Chevaux de Troie pour Android (Android.spy, Boqx, firmware infecté)

- code malveillant SALITY

- malware, analyse active des services SMB

- OSX Malware Genieo

- Vers conficker

- RevMob

- Adjecteurs

- un certain nombre d'appareils mobiles Android ont été infectés

- protocoles non autorisés tels que Tor et BitTorrent.

Certains logiciels malveillants ont utilisé PowerShell pour interagir avec les serveurs de commandes via HTTPS. En général, les logiciels malveillants utilisent de plus en plus des connexions cryptées (une augmentation de 268% au cours des six derniers mois). Nous les avons analysés à l'aide de la technologie Encrypted Traffic Analytics intégrée à Cisco Stealthwatch, qui permet de détecter les activités malveillantes dans le trafic crypté sans le décrypter ni le décrypter.

Je conclurai l'article sur ce qui se passe dans les coulisses de la sécurité de l'information et des événements informatiques, où les spécialistes relèvent également de la distribution des cybercriminels et des cybercriminels, ainsi que des utilisateurs ordinaires, par l'histoire de la façon dont nous avons surveillé la sécurité au Black Hat de Singapour, qui a eu lieu en mars 2018. Cette fois, nous faisions partie du CNO, responsable de la sécurité de l'événement asiatique de l'IB. Mais comme RSAC, ils ont utilisé le même ensemble de solutions - Cisco ThreatGrid pour analyser les fichiers, Cisco Umbrella pour analyser DNS et Cisco Visibility pour l'intelligence contre les menaces. Étant donné que de nombreux rapports, laboratoires, démonstrations et formations nécessitaient un accès à des sites et fichiers malveillants, nous ne les avons pas bloqués, mais nous les avons seulement regardés. En général, l'image était similaire à celle décrite ci-dessus, mais je voudrais parler d'un cas intéressant.

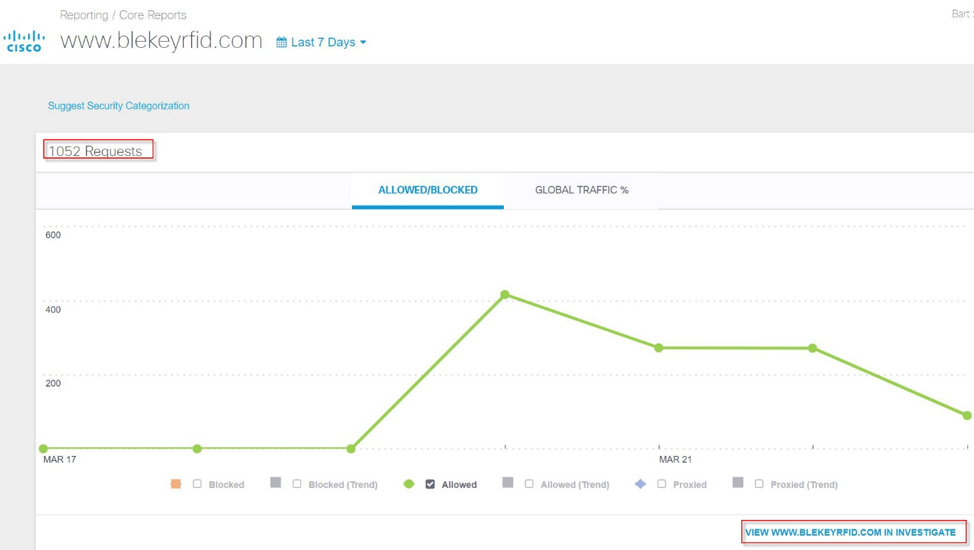

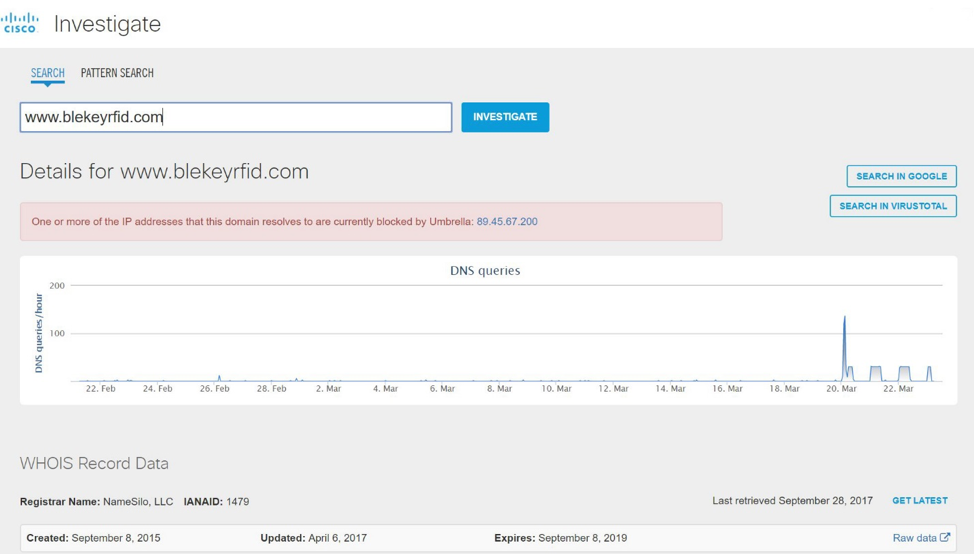

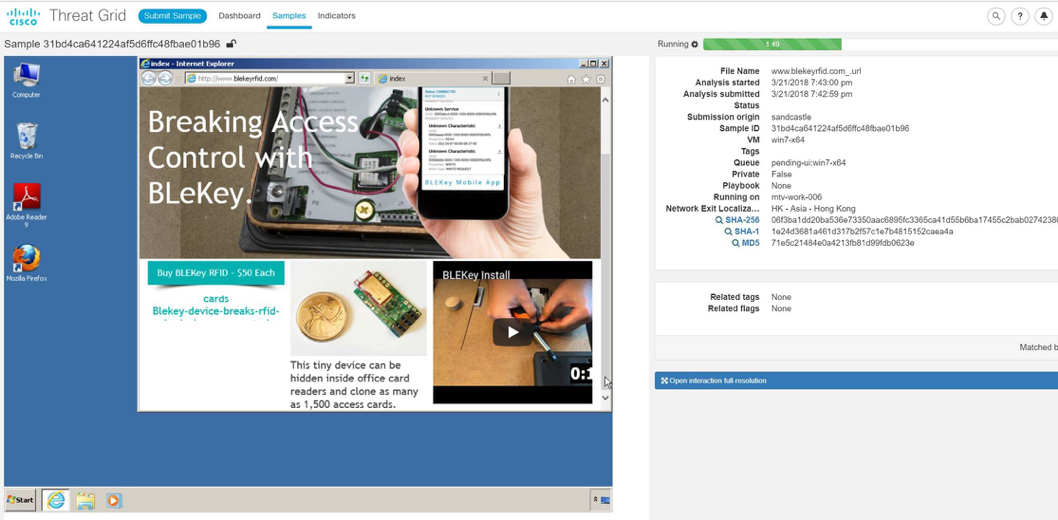

Le premier jour de la conférence, nous avons enregistré une activité inhabituelle - plus de 1000 requêtes DNS sur le domaine

www.blekeyrfid [.] Com en 1 heure. Une enquête supplémentaire a montré que toute l'activité était à partir d'un seul ordinateur et uniquement pendant la conférence.

En passant de la console Cisco Umbrella à l'outil Cisco Umbrella Investigate Investigation, nous avons commencé à étudier de quel type de domaine il s'agissait. L'adresse IP sur laquelle le domaine était situé figurait sur la liste noire d'Umbrella. L'accès à ces sites était acceptable pour les participants à la conférence Black Hat Asia. Cependant, nous en avons bloqué l'accès à partir des ressources de la conférence.

Une enquête utilisant ThreatGrid a révélé que ce domaine annonçait des solutions d'usurpation de contrôle d'accès. En outre, les informations ont été transmises aux organisateurs, qui avaient eux-mêmes déjà mené une enquête appropriée, que cette activité soit légale ou non.

Mais l'événement de sécurité le plus courant chez Black Hat Asia était les mineurs de crypto. Pour la première fois, nous avons enregistré une telle activité sur le Black Hat européen de 2017. À Singapour, c'est devenu un fléau. La majeure partie du trafic provenant de la conférence était dirigée vers le domaine authedmine [.] Com, qui est associé à coinhive [.] Com.

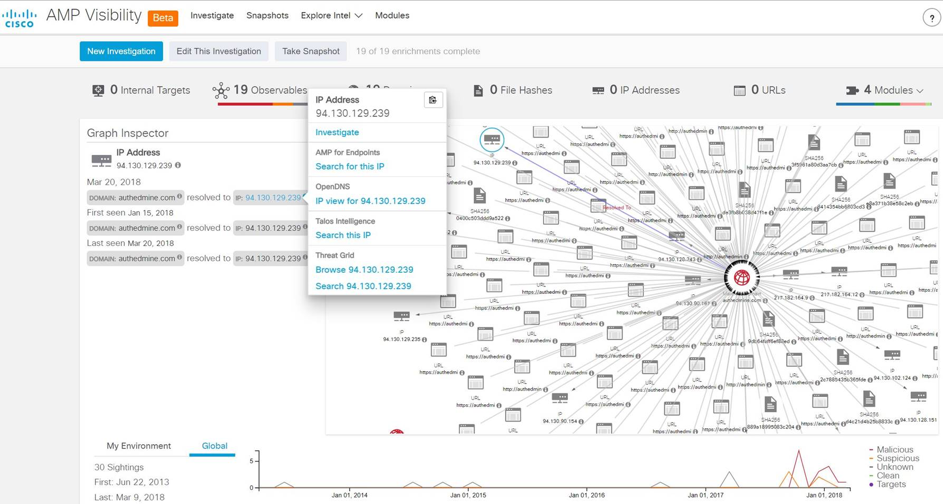

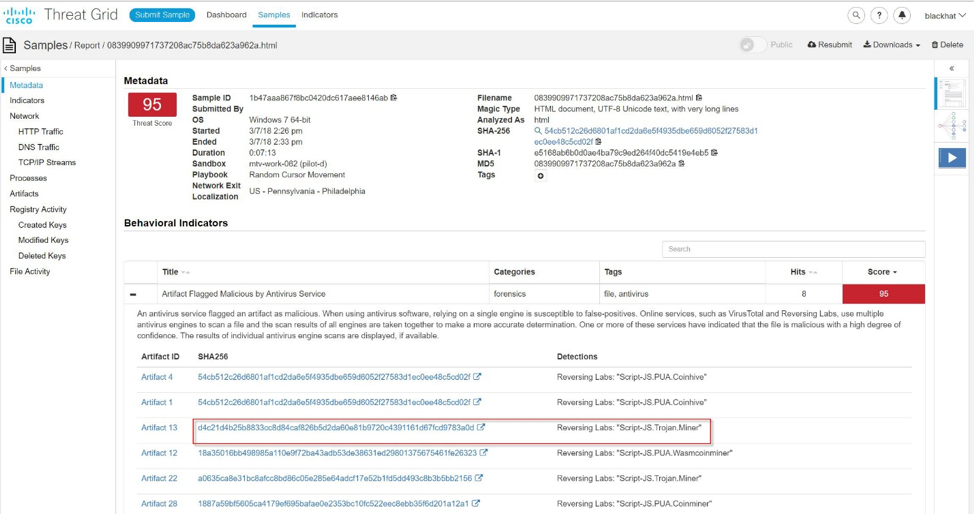

L'analyse de ce domaine dans Cisco Umbrella Investigate a montré qu'il est associé à de nombreux échantillons malveillants que nous avons analysés dans Cisco ThreatGrid.

Avec le nouveau Cisco Visibility récemment publié, nous avons pu mieux comprendre l'architecture des attaquants et la relation entre les adresses IP, les artefacts, les URL et les échantillons malveillants.

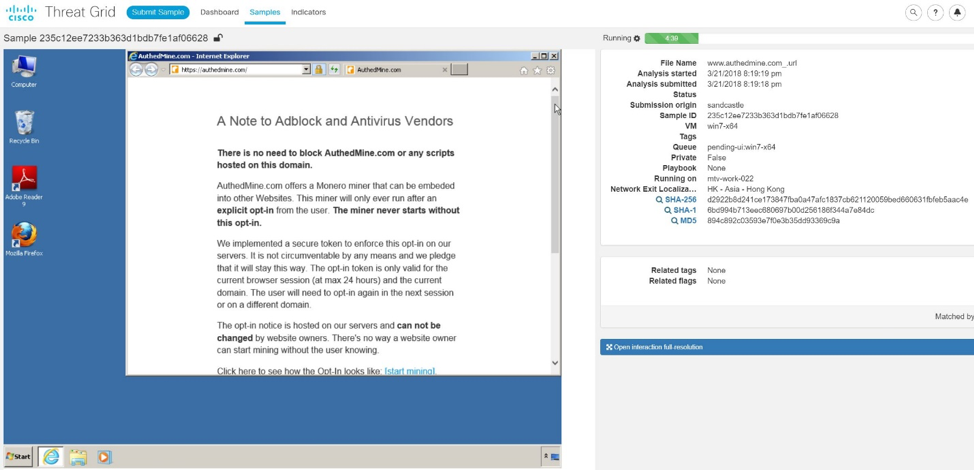

En règle générale, l'extraction de crypto est implémentée de deux manières:

- explicite - l'utilisateur accepte clairement de participer à l'exploitation minière et fait des efforts pour que son antivirus et autres logiciels de sécurité ne bloquent pas le crypto mineur

- implicite - l'utilisateur ne sait pas que le navigateur qu'il a ouvert exploite une crypto-monnaie, en utilisant des ressources informatiques.

Les propriétaires d'authedmine [.] Com affirment (comme le montre l'analyse dans ThreatGrid) qu'ils utilisent la première option.

Cependant, sur le site lui-même, un script .js est utilisé pour l'extraction (la méthode habituellement utilisée dans la deuxième version), qui est téléchargé dans les fichiers Internet temporaires sans le consentement de l'utilisateur.

En utilisant les données intégrées et globales sur les menaces, nous voyons que ce script est utilisé comme un artefact dans d'autres exemples que nous avons analysés à l'aide de Cisco ThreatGrid.

D'autres domaines miniers ont été enregistrés:

- www [.] cryptokitties [.] co

- bitpay [.] com

- www [.] genesis-mining [.] com

- ws010 [.] coinhive [.] com

- www [.] cryptomining [.] farm

- www [.] ledgerwallet [. [com

- ethereum [.] miningpoolhub [.] com

- miningpoolhub [.] com

- appuyez sur [.] coinone.co [.] kr

- ws [.] coinone.co [.] kr

- getmonero [.] org

- widgets [.] bitcoin [.] com

- index [.] bitcoin [.] com

- api [.] nanopool [.] org

- wss [.] bithumb [.] com

- api [.] bitfinex [.] com

Quelles conclusions voudrais-je conclure cet examen de nos efforts pour surveiller divers événements liés à l'informatique et à la sécurité de l'information en 2018:

- Même les professionnels de la sécurité ou de l'informatique censés pouvoir se défendre par le travail ne le font pas toujours correctement.

- Lors de conférences sur la sécurité de l'information et l'informatique, de nombreux experts sont négligents et peuvent non seulement se connecter à un faux point d'accès, mais également utiliser des protocoles non protégés pour l'authentification sur diverses ressources ou pour travailler avec le courrier électronique, ouvrant des opportunités intéressantes et dangereuses pour les attaquants.

- Les appareils mobiles sont une cible intéressante pour les attaquants. La situation est aggravée par le fait que ces appareils sont généralement mal protégés et ne sont pas à l'ombre du périmètre UIT, IDS, DLP, des systèmes de contrôle d'accès et de la protection des e-mails. L'infection de tels appareils et le fait de travailler avec eux peuvent entraîner des conséquences bien plus tristes que l'exploitation minière incompatible avec l'utilisateur.

PS: Très bientôt, en août, nous surveillerons à nouveau la sécurité de Black Hat à Las Vegas et partagerons certainement les résultats de notre travail avec les lecteurs Habr.