Apple a

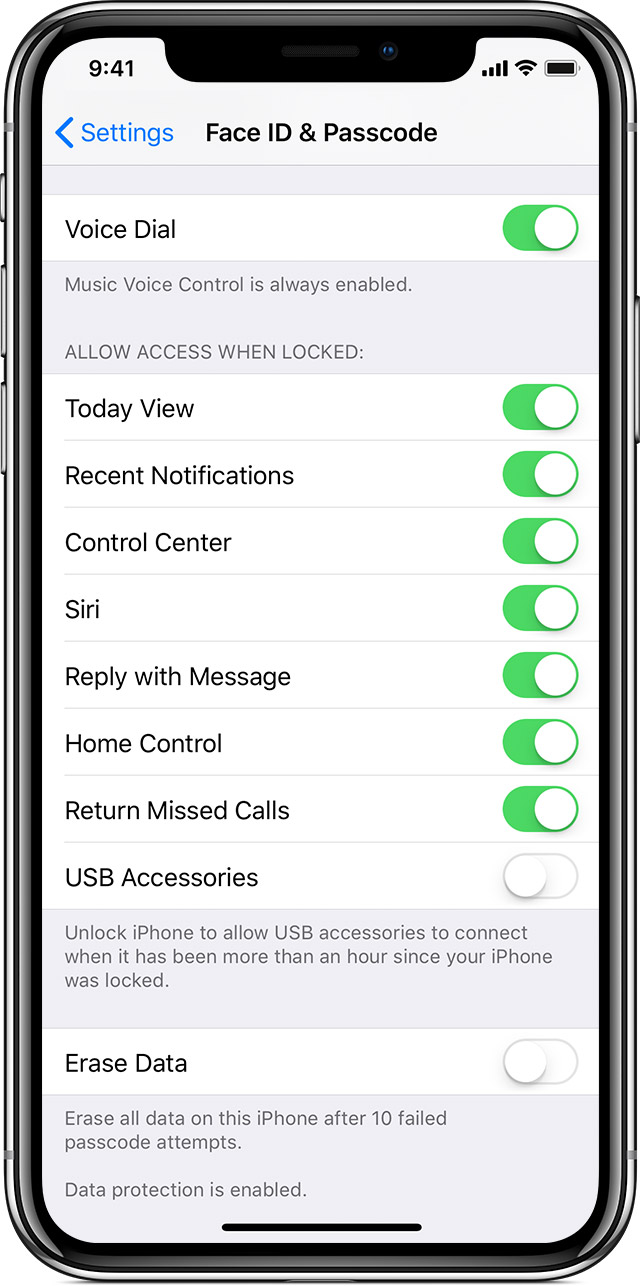

présenté au public une nouvelle fonctionnalité antivol de ses appareils fonctionnant sous iOS 11.4.1 et supérieur. Le principe de protection est basé sur la désactivation du transfert de données via le port Lightning de l'appareil une heure après le verrouillage de l'écran. Cela est fait afin de limiter la possibilité de connecter des appareils tiers à un smartphone à l'insu du propriétaire. La nouvelle fonction a été appelée mode restreint USB (dans les paramètres - accessoires USB) et, selon les représentants de l'entreprise, elle pourra augmenter considérablement la sécurité des produits Apple contre le piratage en cas de perte ou de vol de l'appareil.

En plus de l'impossibilité évidente d'établir une connexion avec l'appareil via le port Lightning, le nouveau système de protection a une autre caractéristique: le smartphone continue de se charger, mais devient complètement «stupide», c'est-à-dire qu'il n'est pas détecté par les autres appareils comme quelque chose de «intelligent» et ayant sa propre mémoire. Ainsi, avec la perte d'un iPhone verrouillé avec USB restreint, l'appareil se transformera rapidement en une brique banale qui ne peut être chargée que pour que le propriétaire puisse le détecter.

Pourquoi Apple améliore la sécurité de ses appareils

La société a pris la décision d'augmenter la sécurité de l'iPhone en 2014, lorsque le cryptage était activé par défaut dans iOS 8. Ensuite, les agences américaines d'application de la loi et d'autres services spéciaux ont perçu extrêmement négativement cette décision de l'entreprise. Outre le chiffrement, les appareils Apple bénéficient également d'une protection physique intégrée à l'architecture de leurs processeurs, à commencer par A7. Ce composant est appelé Secure Enclave (SE), il a un tampon et une mémoire communs avec d'autres cœurs de processeur ARM, mais ne dépend pas d'eux. C'est grâce à lui que les données sont cryptées sur la mémoire flash du smartphone, et la clé est l'UID, le mot de passe défini par l'utilisateur et les autres clés de l'appareil. Le processus est le suivant: SE génère une clé de 256 bits pour le cryptage AES basée sur ces clés et une clé spéciale disponible uniquement pour le module, ce qui élimine la possibilité de piratage en soudant les éléments sur la carte.

Mais ce n'est qu'un des niveaux de protection des données de l'iPhone. L'architecture de sécurité complète sous forme schématique est la suivante:

La documentation technique d'Apple sous la forme d'un guide complet sur ce sujet peut être trouvée

ici .

Déjà en 2016, les agences de renseignement américaines avaient une vraie raison de faire pression sur l'entreprise depuis Cupertino. Puis le smartphone iPhone 5C de Sayed Rizvan Farouk, l'un des terroristes qui a tiré sur le centre pour personnes handicapées de San Bernandino, est tombé entre les mains du FBI.

Ensuite, le FBI a présenté un certain nombre d'exigences pour Apple, qui concernaient la coopération avec le Bureau et d'aider à pirater l'appareil du criminel afin d'identifier ses éventuels complices et de prévenir d'autres attaques terroristes aux États-Unis. Il convient de noter que jusqu'à ce moment, Apple a volontairement collaboré avec les autorités: les spécialistes de la société ont aidé à casser plus de 70 iPhones de 2008 à 2013 à la demande des services de renseignement américains, mais cette pratique a été arrêtée après que la documentation secrète a été vidangée par Edward Snowden. Après cela, Apple a cessé d'aider le gouvernement.

Le jeu de tir sur smartphone de San Bernandino est littéralement devenu une pierre d'achoppement entre le FBI et Apple. Les premiers ont demandé de supprimer la restriction sur 10 entrées du code PIN, de fournir des outils de devinette automatique du mot de passe et de supprimer les restrictions sur la vitesse de saisie (après la cinquième tentative, le smartphone définit un délai pour entrer le code PIN en une minute, et après la neuvième - en une heure).

Les experts d'Apple se sont fermement opposés à travailler avec le FBI et ont souligné que la création de tels outils pour l'iPhone cible est impossible - à la réception du logiciel requis, le FBI pourra l'utiliser pour casser n'importe quel appareil. À cette époque, de nombreuses personnes se sont jointes au scandale entourant l'appareil terroriste, y compris des gens comme McAfee et Gates qui se sont exprimés. Tim Cook a

publié une lettre ouverte aux consommateurs, dans laquelle il soutenait que la demande du FBI était erronée et que la société devait créer une porte dérobée pour attaquer leurs appareils (

traduction complète de la lettre sur Habré ):

Plus précisément, le FBI veut que nous fassions une nouvelle version du système d'exploitation iPhone qui contourne plusieurs éléments de sécurité importants et l'installons sur l'iPhone qui a été restauré pendant l'enquête. Entre de mauvaises mains, un logiciel qui n'existe pas actuellement peut déverrouiller tout iPhone disposant d'un accès physique.

Les autorités disent que cet outil ne sera utilisé qu'une seule fois, sur un seul téléphone. Mais ce n'est tout simplement pas le cas. Une fois créé, il peut être utilisé à plusieurs reprises sur n'importe quel nombre d'appareils. Dans le monde réel, cela équivaut à une clé universelle qui peut ouvrir des centaines de millions de serrures - des restaurants et des banques aux magasins et maisons. Aucune personne sensée ne trouverait cela acceptable.

En conséquence, les forces de sécurité ont dû payer à des pirates inconnus une somme de 1 à 1,3 million de dollars pour accéder aux données sur l'iPhone de Faruk.

Après cet incident, la société Cupertino n'a pas été vue en collaboration avec les autorités et a continué d'améliorer la protection de ses appareils. Une autre fonctionnalité était restreinte par USB.

USB restreint n'est pas parfait

Immédiatement après la publication d'Apple sur la nouvelle fonctionnalité de protection des appareils sur le réseau, des informations semblaient indiquer que ce système pouvait être trompé et que le port Lightning pouvait être pleinement opérationnel dans certaines conditions. Un blog Elcomsoft a

publié un article de blog détaillé sur le fonctionnement et les astuces de l'USB Restricted. Ainsi, les spécialistes de la société disent que pour maintenir l’opérabilité du port de l’appareil et transférer des données à travers lui, il suffit d’utiliser n’importe

quel module

MFi , et dans ce scénario, les modèles «natifs» certifiés Apple et les répliques chinoises peuvent participer.

Pourquoi est-il si important de maintenir la fonctionnalité complète du port? Les organismes chargés de l'application des lois ont besoin de temps pour transporter, obtenir des mandats et travailler sur des appareils de piratage, et une restriction d'une heure empêche ces activités de se produire. Cependant, lorsqu'il est connecté à un iPhone avec la fonction restreinte USB activée, tout appareil MFi, la minuterie qui compte le temps à partir du moment du blocage s'arrête. Pour un effet à 100%, les experts recommandent de connecter une alimentation supplémentaire à l'iPhone pour éviter de décharger l'appareil, ainsi que de placer l'ensemble du «kit» dans le sac Faraday (cage). Le scénario fonctionne assez bien, car selon les statistiques, l'utilisateur moyen d'un smartphone déverrouille l'écran 80 fois par jour (c'est-à-dire toutes les 12 minutes lorsqu'il est éveillé 16 heures par jour).

Ce hack de vie ne fonctionne que si moins d'une heure s'est écoulée depuis le verrouillage de l'écran. Si vous essayez de connecter l'appareil MFi à un iPhone déjà verrouillé, le téléphone renverra un message indiquant qu'il doit être déverrouillé pour que le module fonctionne. Autrement dit, le processus de blocage de la transmission de données via le port Lightning ne peut être arrêté, mais pas inversé.

Certains considèrent les actions d'Apple contre les services de renseignement, si vous vous souvenez de la réaction aux exigences du FBI. Cependant, il est connu avec certitude de la possibilité de bootforce codes PIN à 4 chiffres pour l'iPhone, par exemple, en utilisant la

machine GreyKey , et les développeurs vendent leurs "boîtes" à tout le monde.

Pourquoi une manière si banale de tromper le minuteur restreint USB fonctionne-t-elle?

Tout appareil connecté via le port Lightning, s'il est plus complexe qu'un câble ou «cube» conventionnel, échange des codes ouverts avec le smartphone afin que le smartphone puisse déterminer ce qui lui est connecté. Cette fonction est particulièrement pertinente après le rejet complet du connecteur Jack 3,5 mm et l'apparition sur le marché de plusieurs adaptateurs pour tous les goûts et toutes les couleurs.

De toute évidence, les ingénieurs d'Apple n'ont pas pu faire un pas lorsqu'un appareil MFi sera obligé de s'éteindre une heure après le verrouillage de l'écran: nous parlons de stations de base sur lesquelles le smartphone peut être utilisé comme lecteur, d'adaptateurs pour cartes mémoire et même de banaux écouteurs filaires pour l'écoute la musique.

Peut-être qu'un tel défaut sera éliminé grâce à la compilation d'une liste blanche des appareils connectés qui peuvent recevoir la priorité et arrêter le temporisateur USB restreint. Maintenant, cela ressemble au scénario le plus probable. Dans le même temps, Apple pourrait une fois de plus devenir obsédé par ses propres produits et les utilisateurs de répliques chinois devront choisir: soit garantir la sécurité de leur appareil, soit utiliser des adaptateurs et des modules moins chers. Certes, il y a toujours un moyen radical - la transition vers la plate-forme Android.