Imaginez que vous

lisez un article dans Kommersant qu'un package complet pour les attaques contre les banques Pegasus a été rendu public sur Internet. Vous voudrez probablement savoir si vous avez également été pris dans la distribution et si du code malveillant se trouve sur votre réseau. D'une part, vous disposez d'un tas de journaux et d'événements de sécurité provenant de divers moyens de protection, et d'autre part, vous pouvez recevoir des informations sur les menaces dans le cadre d'un abonnement à tout service Threat Intelligence payant ou gratuit (par exemple, de BI.ZONE, State Security Service ou FinCERT). D'une part, vous avez beaucoup de données à analyser, mais vous ne savez pas si elles ont des traces de ce que vous recherchez. En revanche, vous avez des informations sur les traces (c'est-à-dire des indicateurs de compromis), mais vous ne savez pas à quel point elles sont applicables à vous. Vous devez combiner ces deux ensembles de données en implémentant ce que l'on appelle communément la chasse aux menaces ou en trouvant des traces d'attaques dans votre infrastructure. Voyons comment vous pouvez automatiser cette tâche avec la solution gratuite Cisco Visibility récemment publiée.

Vous ne savez pas par où commencer? Où chercher les traces d'une menace qui vous intéresse? Voici une feuille vierge et dans Cisco Visibility, elle ressemble à ceci:

Dans cette fenêtre, vous chargez tout ce que vous recherchez. Prenons l'exemple de TeslaCrypt (dans la vie réelle, au lieu de TeslaCrypt, vous substituerez toute autre menace dont vous aurez besoin pour trouver des traces ou prouver son absence pendant la chasse aux menaces). Vous devez d'abord rassembler tous les indicateurs de compromis pour lesquels vous utilisez les services Threat Intelligence existants. Par exemple, vous obtenez des données TeslaCrypt sur

le blog Cisco Talos . Vous avez 9 indicateurs devant vous - adresses IP, hachages de fichiers malveillants et domaines que le chiffreur déployé contacte afin de recevoir des commandes supplémentaires et de payer la rançon en crypto-monnaie. Vous chargez tous ces indicateurs dans Cisco Visibility:

Ici, vous devez faire une petite digression. Cisco Visibility fonctionne désormais avec les données de Cisco AMP for Endpoints, c'est-à-dire avec une solution de classe EDR (Endpoint Detection and Response) installée sur les ordinateurs personnels et mobiles exécutant Windows, Linux, MacOS, Android et iOS. Par conséquent, la chasse aux menaces avec Cisco Visibility est désormais effectuée sur les appareils d'extrémité, qui sont ciblés à 70% par les attaquants.

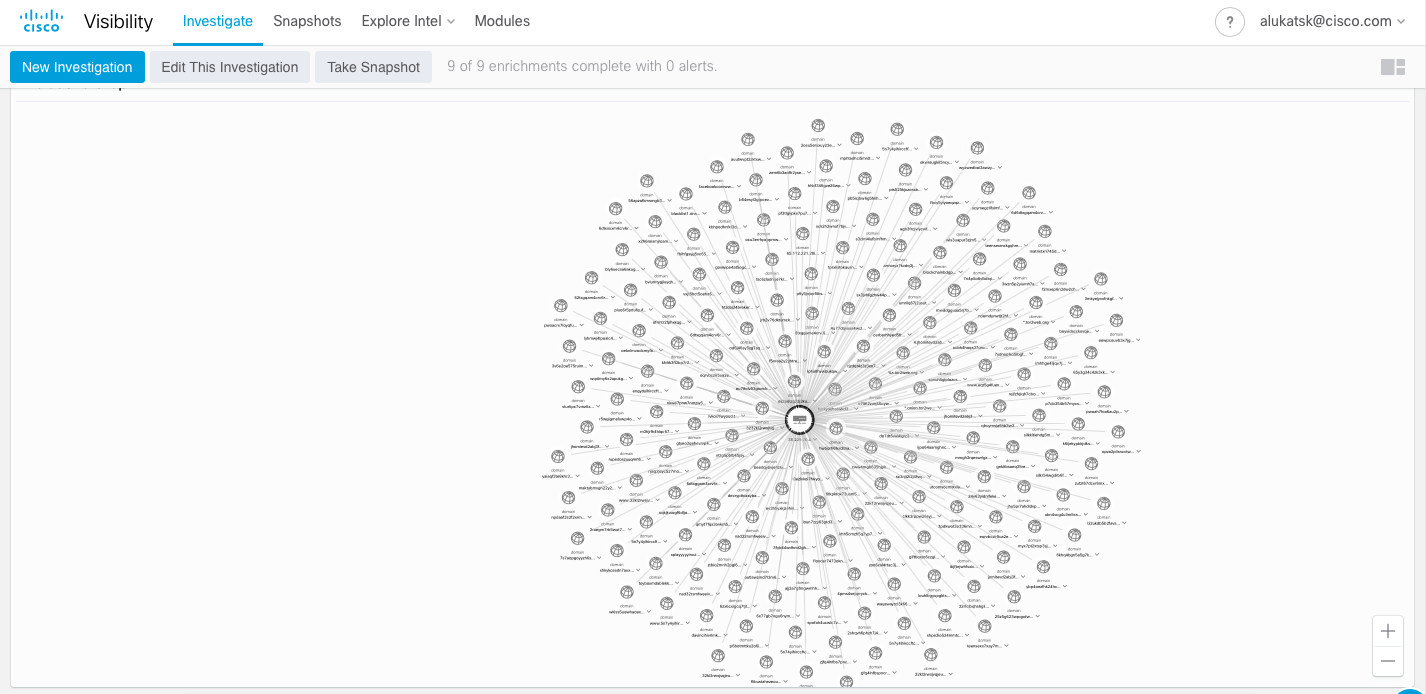

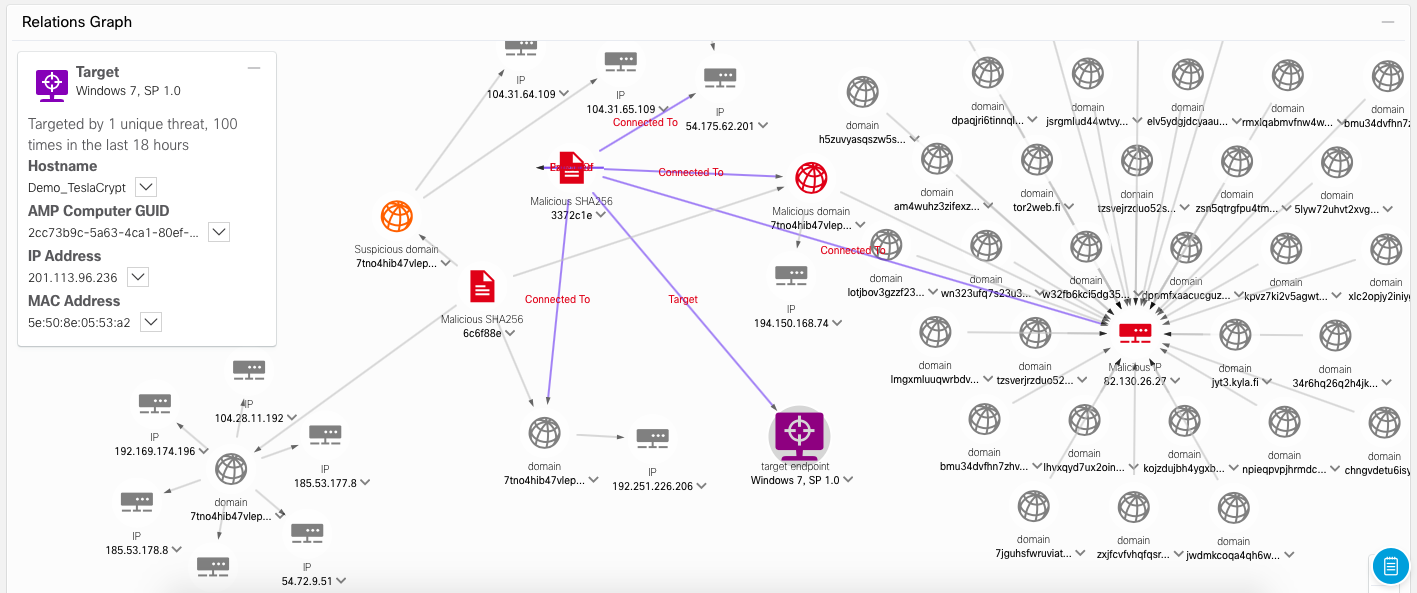

Que voyons-nous après le chargement des indicateurs dans Cisco Visibility? La zone principale de l'écran est occupée par le graphique des relations, qui reflète les interactions entre les indicateurs de compromis, les événements de sécurité collectés à partir de l'infrastructure du client et l'environnement externe. Vous pouvez mettre l'image à l'échelle pour avoir une idée générale de l'image de ce qui se passe.

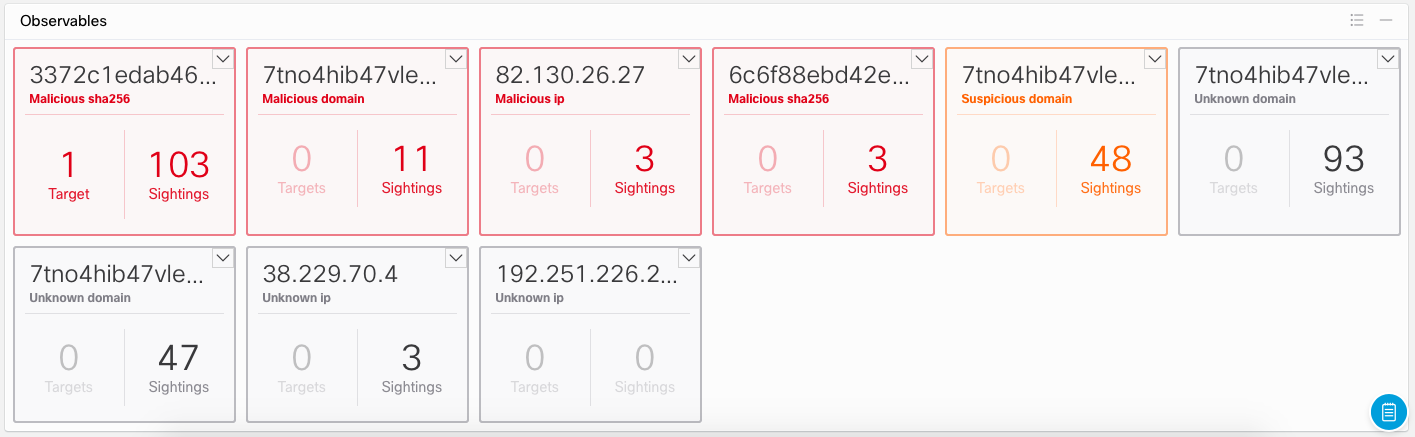

Au-dessus du graphique des interactions se trouve un panneau qui affiche un résumé de tous les points d'intérêt pour nous:

- Buts ou sacrifices. En cliquant sur ce champ, vous recevrez immédiatement une liste de tous les nœuds de votre réseau sur lesquels se trouvent les pistes que vous recherchez. C'est exactement ce dont vous avez besoin pour comprendre l'ampleur de la catastrophe et combien vous en avez souffert. Si aucun nœud n'est affiché ici, vous n'avez aucun nœud impliqué dans l'attaque.

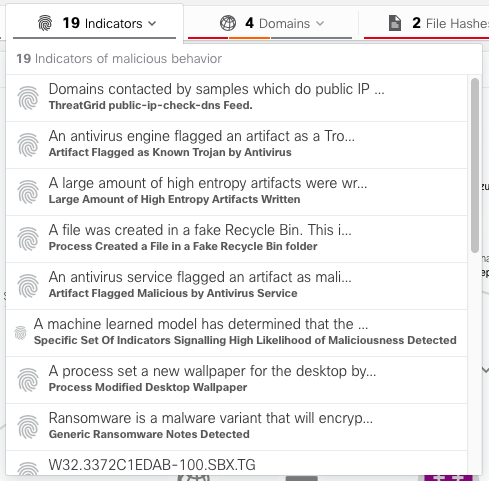

- Empreintes. En cliquant sur ce champ, vous obtiendrez une liste des pistes que vous recherchez, avec une coloration en surbrillance qui reflète le fait que ces pistes se trouvent dans les bases de données Cisco Threat Intelligence.

- Indicateurs. En cliquant sur ce champ, vous verrez les modèles de comportement trouvés dans votre infrastructure qui correspondent aux traces que vous recherchez.

- Domaines, hachages, adresses IP et URL. Ces champs affichent les traces correspondantes.

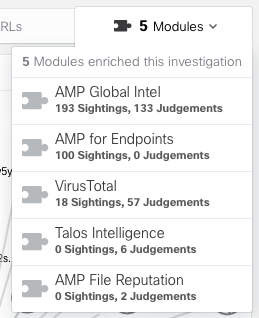

- Modules Cet élément de menu reflète la liste des modules à l'aide desquels les données ont été enrichies et des traces d'attaques ont été détectées. Il existe plusieurs de ces modules et ils incluent à la fois des solutions Cisco (par exemple, Cisco ThreatGrid, Cisco Umbrella, Cisco AMP Global Intelligence, Talos Intelligence) et des solutions tierces (par exemple, VirusTotal). La liste de ces modules s'allonge.

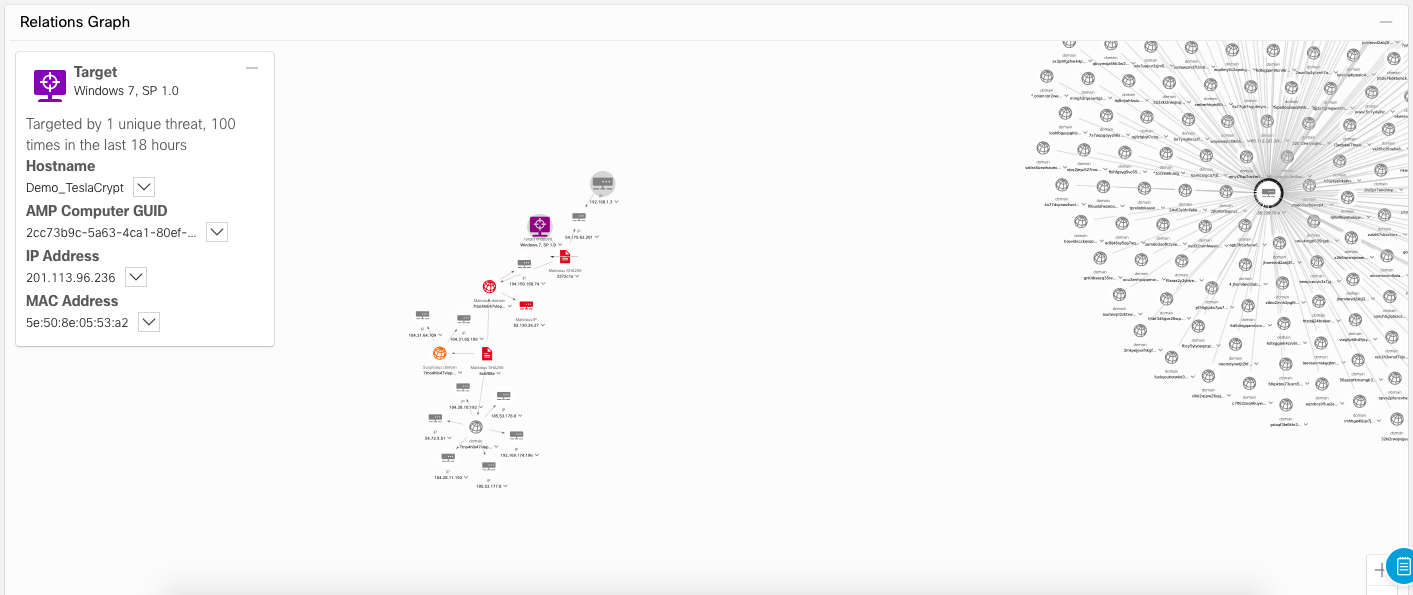

Etant donné que les agents AMP4E peuvent être installés sur des centaines et des milliers d'ordinateurs, nous ne nous intéressons pas à tous, mais seulement à ceux qui «sont passés sous la distribution» (s'ils l'ont fait, bien sûr). En cliquant sur le champ Cible, nous obtenons une liste des nœuds où des traces de la menace ont été trouvées. Dans notre cas, ce n'est qu'un nœud.

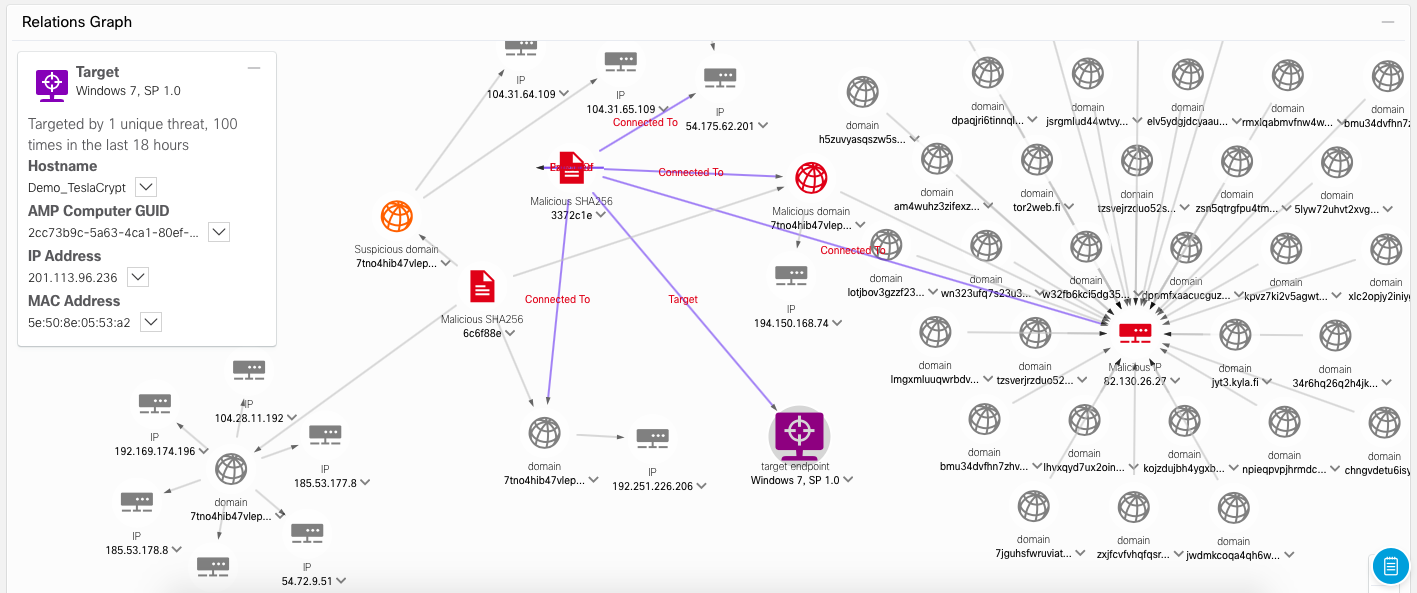

En cliquant sur le nom de ce nœud, on obtient immédiatement l'aire du graphe d'interactions, qui reflète toutes les connexions entre les traces souhaitées et le nœud compromis.

Il est immédiatement clair que seule une petite partie de l'infrastructure a été affectée, sur laquelle vous pouvez vous concentrer.

Les traces trouvées ont été enrichies à l'aide de divers modules, y compris des solutions tierces (dans ce cas, VirusTotal). Cela nous permet d'être plus confiants dans les résultats de l'analyse, puisque la confirmation des traces trouvées a été obtenue de diverses sources de Threat Intelligence. Dans ce cas, l'enquête a été enrichie de données TI provenant de 5 sources:

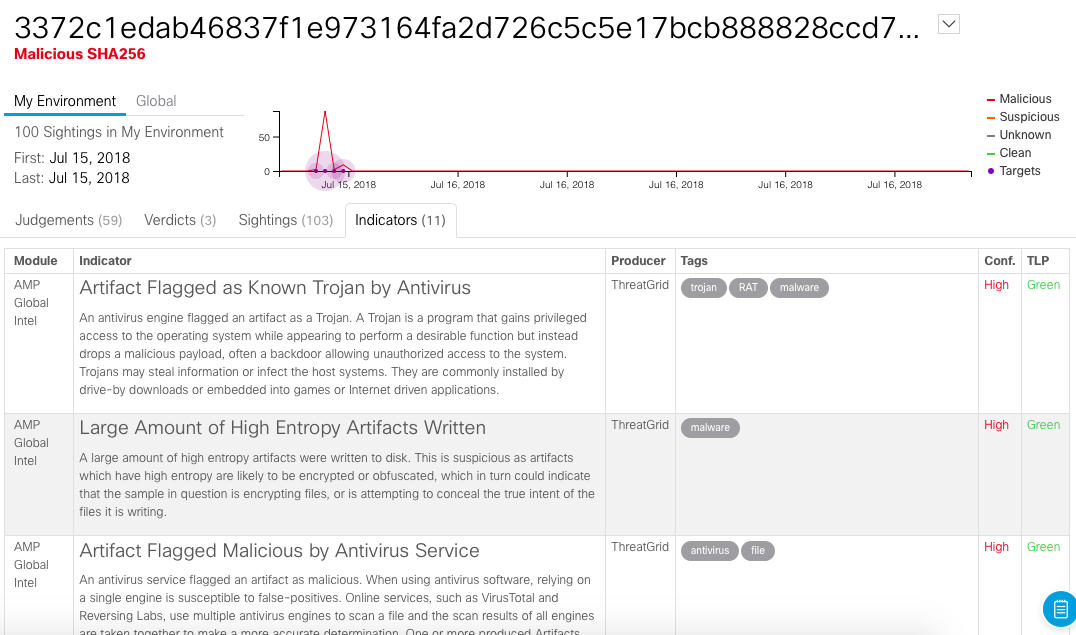

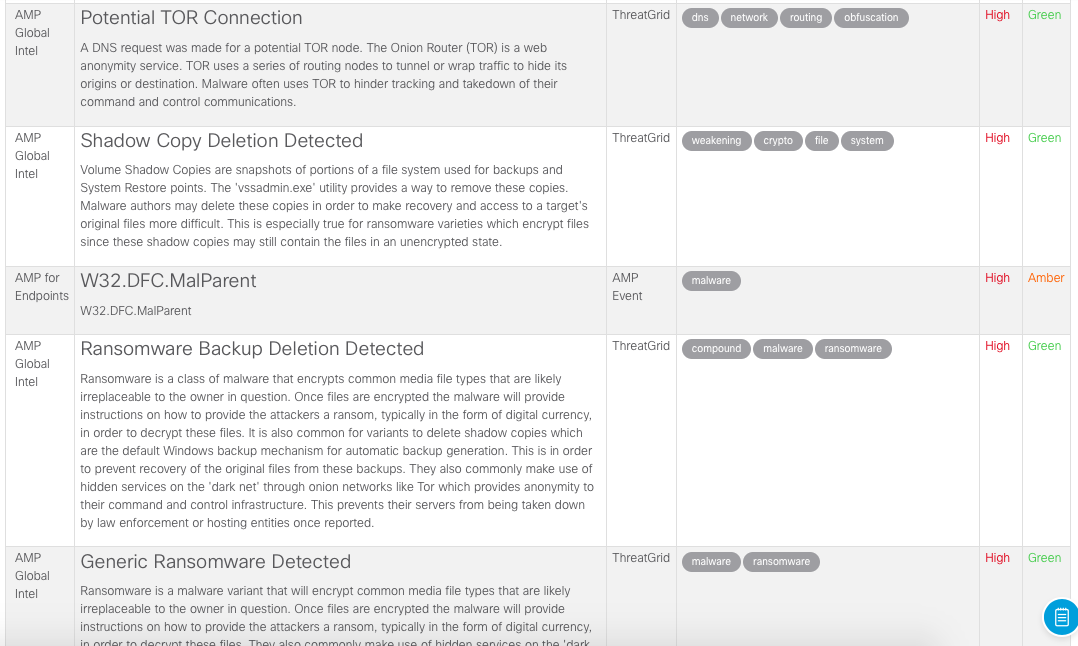

De nombreux indicateurs de compromis, c'est-à-dire des schémas comportementaux, ont été trouvés par rapport aux traces recherchées (19):

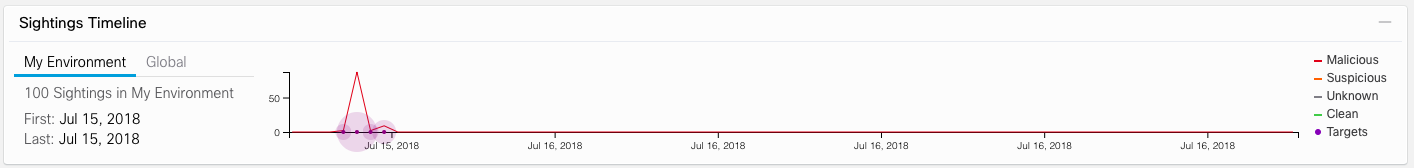

La zone de l'écran «Sightings Timeline» nous montre une chronologie reflétant deux problèmes importants - quand les traces ont été trouvées dans notre infrastructure locale et quand elles ont été trouvées à l'extérieur de l'entreprise, dans le monde (les 30 derniers jours sont affichés afin de ne pas conduire les analystes trop loin du moment actuel ) Une telle comparaison des deux chronologies nous permet de conclure si l'activité malveillante est globale (et nous venons de tomber sous des distributions comme beaucoup d'autres) ou si elle était focale, conçue spécifiquement pour nous.

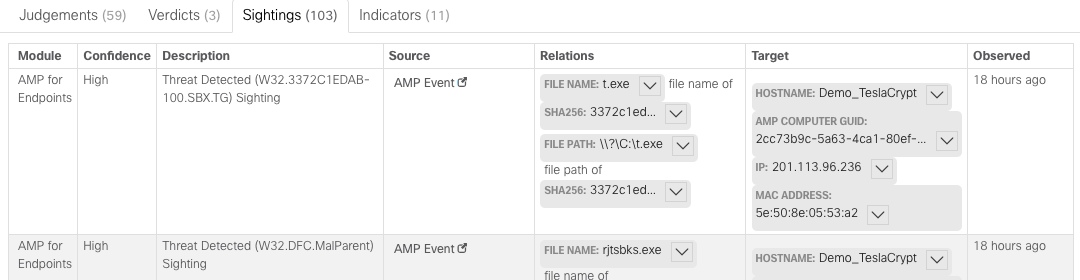

Tout en bas de l'écran, nous verrons une section où vous pouvez obtenir les détails de chaque piste, artefact, indicateur de compromis trouvé et opter pour une analyse plus détaillée. Veuillez noter que parmi toutes les traces que nous recherchons, nous n'en avons rencontré qu'une seule dans notre réseau - le hachage du fichier malveillant.

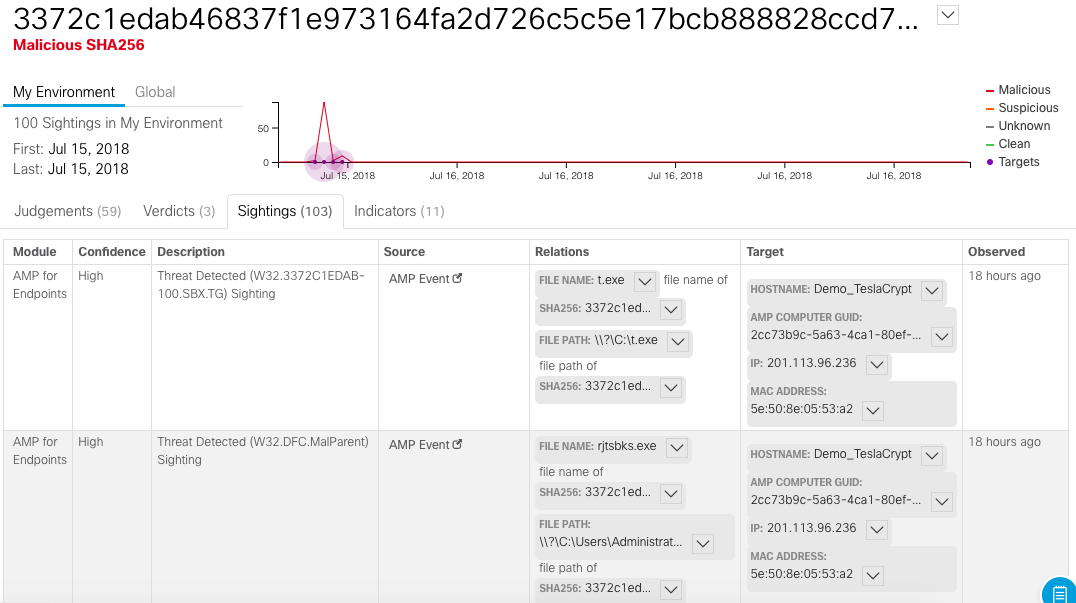

Par exemple, voici à quoi ressemblent les informations sur les fichiers malveillants détectés dans notre infrastructure avec le hachage correspondant. Cependant, il convient de prêter attention à un point aussi important. Pour chaque piste, nous voyons plusieurs onglets. Le premier d'entre eux est les jugements. On y trouve des références à divers modules qui ont «vu» ces traces à un moment donné. Par exemple, nous voyons que dans la base de données VirusTotal il y a un hachage correspondant et il est reconnu par différents moteurs antivirus. Est-ce à dire que cette menace se trouve dans notre réseau? Pas encore. Il s'agit peut-être d'un ancien malware qui n'est plus valide. Par exemple, dans le champ Expiration, il peut y avoir une note que cette trace a été enregistrée pour la dernière fois «dans la nature» il y a deux mois.

L'onglet Verdict (dernière phrase) est beaucoup plus important, ce qui nous permet de tirer une conclusion finale (en évaluant différentes données, dont le résultat pondéré est affiché sur l'onglet Verdict) sur la présence ou l'absence d'une menace dans notre infrastructure.

L'onglet Observations nous montre les artefacts par menace et où ils ont été découverts:

L'onglet Indicateurs affiche une description détaillée de chaque indicateur inhérent aux traces détectées:

Veuillez noter que nous avons une interaction avec Tor, la suppression des copies de sauvegarde, la reconnaissance antivirus et la création d'un grand nombre d'artefacts, etc. Dans nos bases de données Threat Intelligence, nous analysons environ 1000 indicateurs différents.

Après avoir reçu des informations sur les traces d'une attaque trouvées dans notre infrastructure, nous pouvons mener une enquête plus détaillée en utilisant les outils qui ont fourni les données initiales à Cisco Visibility. Par exemple, nous pouvons exécuter AMP for Endpoints afin d'obtenir une analyse détaillée d'un événement spécifique, ce qui a permis de détecter une menace.

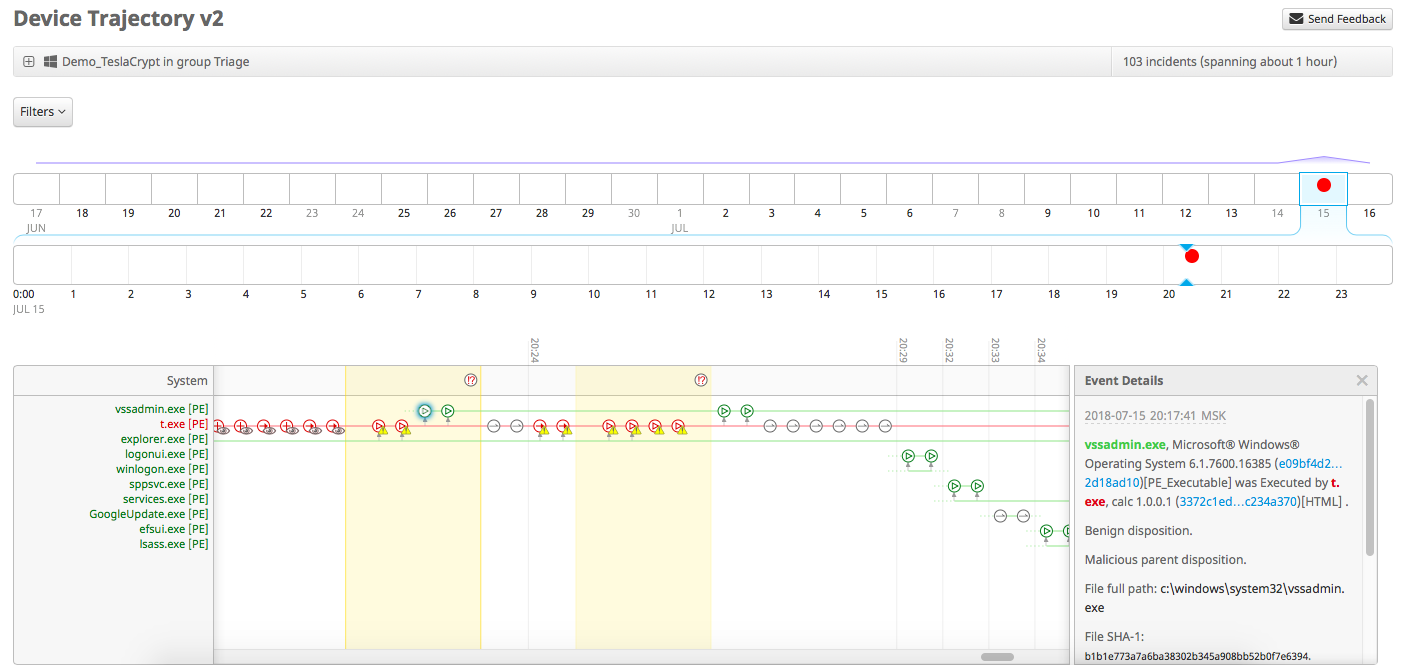

Nous voyons l'ensemble de ce qui se passe. Fichier malveillant créé par le processus explorer.exe à 20h00, heure de Moscou, le 15 juillet. Nous voyons où se trouve ce fichier et les valeurs de ses hachages selon différents algorithmes (SHA1 et MD5).

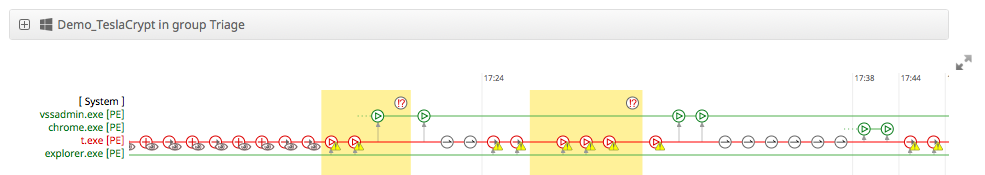

En utilisant la technologie de sécurité rétrospective et le mécanisme de visualisation de Device Trajectory, nous pouvons visualiser toutes les actions réalisées ou réalisées par le fichier qui nous intéresse. Dans ce cas, nous voyons que l'objet fichier t.exe créé par le processus explorer.exe a lancé l'utilitaire Windows complètement légal - vssadmin.exe, qui gère les clichés instantanés et, entre autres, est souvent utilisé par les chiffreurs pour les supprimer (de sorte qu'il ne peut pas être restauré données chiffrées). Si vous regardez la description de TeslaCrypt, nous verrons que ce chiffreur utilise vssadmin dans ses activités.

Soit dit en passant, nous avons récemment mis à jour le mécanisme de trajectoire des périphériques et maintenant, il semble un peu différent:

Dans l'exemple ci-dessus, le fichier t.exe n'a pas été bloqué et n'a pas été mis en quarantaine, bien que ce soit exactement ce que fait AMP for Endpoints dans la vie réelle. Mais pour les besoins de cet article, AMP4E fonctionne en mode audit, ce qui vous permet de surveiller les événements, mais pas de les bloquer. Soit dit en passant, si PowerShell était lancé à la place de vssadmin (également un outil d'administration système complètement légal), nous verrions cela et les paramètres de ligne de commande utilisés dans PowerShell.

Donc, en bref, cela ressemble à travailler avec Cisco Visibility tout en recherchant des traces de menaces dans l'infrastructure locale et en enrichissant les événements de sécurité existants avec des données provenant de diverses sources de Threat Intelligence.

PS: Cisco Visibility est basé sur le modèle Cisco Threat Intelligence (CTIM) que nous avons développé, qui, à son tour, est basé sur la norme de communication Threat Intelligence - STIX. Mais contrairement à STIX, le modèle CTIM ne se concentre pas sur la formalisation du format des données sur les menaces, mais sur le processus de collecte, de stockage et d'analyse de ces données. Sur la base de l'API Cisco Threat Intelligence (c'est un

projet open source et il peut être utilisé dans vos solutions), nous prévoyons d'élargir la liste des sources avec lesquelles nous travaillerons, à la fois en termes de réception d'événements de sécurité et en termes de réception de données Threat Intelligence. De plus, nous prévoyons d'ajouter à Cisco Visibility la possibilité de travailler non seulement avec des indicateurs atomiques de compromis (IP, hachage, domaine, URL), mais également avec des données de vulnérabilité (CVE), des programmes de configuration (CWE) et une base de données de modèles d'attaque (CAPEC) et une base de connaissances sur les méthodes, tactiques et procédures des attaquants (ATT & CK). Ce travail est en cours.

PPS: Au début de la note, j'étais un peu rusé. Cisco Visibility est en effet une solution gratuite, mais pour l'utiliser, vous devez au moins avoir Cisco AMP for Endpoints installé dans votre organisation (et où obtenir les données pour la chasse aux menaces?). Il est également souhaitable (mais pas nécessaire) d'avoir accès aux services Cisco Threat Grid (sandbox) et Cisco Umbrella (analyse DNS). Dans ces cas, il sera possible d'effectuer une analyse plus approfondie des menaces (traces et indicateurs) déjà dans les services spécifiés lancés depuis Cisco Visibility. Et bien sûr, vous devez avoir accès à des services Threat Intelligence externes qui s'intègrent à Cisco Visibility. Jusqu'à présent, il ne s'agit que de VirusTotal (mais nous ne sommes pas en reste et nous augmenterons leur nombre), accès auquel tout le monde peut accéder.