Un de mes amis m'a interrogé aujourd'hui sur l'hygiène du comportement numérique. J'essaierai d'esquisser brièvement les principes en suivant lesquels vous augmenterez votre niveau de sécurité sur le réseau.

Dans cet article, j'ai essayé de passer d'un conseil complètement banal à assez difficile à mettre en œuvre. Chacun doit décider par lui-même du niveau de sécurité qui lui est personnellement acceptable. Tout est exactement comme avec un coffre-fort: il y a un coffre-fort pour cent dollars, il y a un coffre-fort pour cent mille dollars. Il est insensé de garder des millions de dollars dans le premier et une poignée de petites choses dans le second.

Si vous avez des informations importantes et que vous avez peur de les perdre, et la simple pensée que ces informations peuvent atteindre vos ennemis vous fait peur, alors vous devriez penser à la sécurité des informations.

Eh bien, prendre la protection des données au sérieux lorsque les données ne coûtent rien est une perte de temps.

Principes de sécurité

Si vous souhaitez protéger vos informations, la première chose que vous devez faire est de comprendre les principes de base.

Si vous avez de l'expérience en matière de sécurité de l'information, passez audacieusement au chapitre suivant.

On peut trouver toute l'étendue à ce sujet dans le livre de Kevin Mitnik, intitulé The Art of Deception. Il existe un grand nombre d'histoires sur les problèmes auxquels les entreprises se sont heurtées parce qu'elles n'ont pas enseigné à leurs employés les principes de base de la protection de leurs informations.

Mais si vous donnez encore quelques conseils universels, ils seront comme ceci:

- N'utilisez pas de mots de passe simples: des mots de passe qui peuvent vous être associés ou trouvés dans le dictionnaire.

- N'utilisez pas les mêmes mots de passe pour différents services.

- Ne stockez pas les mots de passe en texte clair (un historique récent avec des documents google indexés par Yandex, il a montré).

- Ne communiquez le mot de passe à personne. Même le personnel de soutien.

- N'utilisez pas de réseaux Wi-Fi gratuits. Et si vous utilisez, soyez prudent et essayez de ne pas travailler sur des sites sans connexion https.

Vous en apprendrez plus sur le livre. De nombreuses histoires intéressantes y sont décrites, et bien que certaines d'entre elles soient déjà dépassées en raison des progrès, il est peu probable que l'essence elle-même cesse d'être pertinente.

"Qui a besoin de moi?"

Les gens posent souvent une telle question en matière de protection des données. Quelque chose comme: "Pourquoi les entreprises ont-elles besoin de mes données?" ou "Pourquoi un pirate devrait-il me casser?" Ne comprenant pas qu'ils ne peuvent pas être piratés. Le service lui-même peut être piraté et tous les utilisateurs enregistrés dans le système en souffriront. Autrement dit, il est important non seulement de respecter les règles de sécurité de l'information, mais également de choisir les bons outils que vous utilisez. Afin de le rendre plus clair, je vais donner quelques exemples:

Quand un peu aggravéIl y a quelques jours à peine, nous avons tous appris que l'application Burger King, située sur Google Play et l'Apple Store, enregistre tout ce que l'utilisateur fait. Et il n'y a absolument aucune donnée anonymisée, comme nous le disent les représentants du Burger King. Littéralement, tout est enregistré: comment l'utilisateur entre son prénom, son nom, son adresse et même les informations de sa carte de crédit. La vidéo est toujours enregistrée.

Pensez-vous que c'est la seule application qui capture tout ce que vous y faites?

AppSeeJe travaille pour une société de logiciels. Et nous avons eu quelques cas.

En février 2016, un client avec une application mobile est venu nous voir et a demandé d'y ajouter des fonctionnalités.

Nous avons regardé le code et avons vu que la chose analytique appelée AppSee était utilisée. Ils ont demandé au client d'y accéder et il a répondu qu'il ne savait pas lui-même d'où il provenait et qu'il n'y avait pas accès. Nous avons discuté avec le support pendant longtemps et avons passé beaucoup de temps à restaurer l'accès. Et ils ont vu que le développeur précédent avait configuré AppSee pour enregistrer des vidéos à partir de certains écrans. Et certains écrans étaient ceux où l'utilisateur saisissait des données de carte de crédit ou de paypal.

Crypter les mots de passeLe deuxième cas est celui où un client nous a présenté un projet assez important, sur lequel il y avait environ deux millions d'utilisateurs enregistrés. Nous avons commencé à travailler, le client nous a donné accès au code et à la base de données. Et dans la base de données tous les mots de passe des utilisateurs sous forme non cryptée.

Je pense que vous comprenez quelles pourraient être les conséquences si la base tombait entre de mauvaises mains.

Êtes-vous sûr que tous les services que vous utilisez sont très sensibles à la sécurité, ne fusionnent pas vos données et n'utiliseront jamais vos données contre vous? Je ne suis pas sûr.

Et le pire: que se passe-t-il si les services de stockage de mots de passe comme 1password, LastPass ne peuvent pas stocker vos mots de passe en toute sécurité? Et s'ils fuient? Personnellement, j'ai même peur d'y penser.

Solution possible

Comment puis-je voir une issue? À mon avis, c'est Open Source.

En utilisant des applications Open Source, vous obtenez un gros plus et un gros moins. L'inconvénient est le manque de soutien, tous les risques ne dépendent que de vous. Le plus est qu'aucun autre lien ne stocke vos données: vous excluez la possibilité que ce lien perde, vende ou compromet vos données. Bien sûr, l'Open Source n'est pas en soi une panacée, et ne garantit pas que le développeur ne mettra rien de mauvais dans le code. La confiance ne vaut que les projets dans lesquels une grande communauté.

Ensuite, je vais parler de ce que j'utilise personnellement.

Je sais que n'importe quel sujet qui commence à parler de ce qui est mieux: mac ou win, win ou linux, se glisse dans un débat futile. Veuillez ne pas le faire.

Le système d'exploitation n'est qu'un outil. Et il est peu probable que les professionnels affirment qu'il vaut mieux utiliser un tournevis ou un marteau. Pour chaque cas, ils trouveront l'outil le plus adapté. Traitons les systèmes d'exploitation et autres logiciels de la même manière.

Gestionnaire de mots de passe

Pas par hasard en premier lieu. Après tout, c'est la partie la plus importante de votre sécurité. Tout est stocké ici. Et, après avoir perdu l'accès au gestionnaire de mots de passe, vous pouvez obtenir un énorme tas de problèmes.

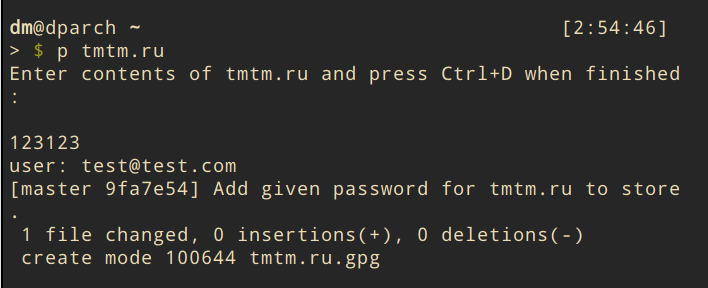

Comme je l'ai dit plus tôt, je n'ai aucune idée de ce qui se passera si tous mes mots de passe fuient. Par conséquent, j'utilise pass. Il s'agit d'un programme terminal dans lequel vous pouvez stocker vos mots de passe sous forme cryptée.

C'est pour tous les systèmes d'exploitation. Il existe des applications pour iOS et Android. Et il existe également des plugins pour Chrome et Firefox.

Le programme est complètement ouvert et gratuit, utilise la bibliothèque GPG gratuite. Il crypte chaque enregistrement avec votre clé GPG. À mon avis, c'est l'option la plus sûre.

Système d'exploitation

À mon avis, les systèmes d'exploitation open source sont les plus sécurisés. Il y en a beaucoup. Vous pouvez commencer par le plus facile à installer et à utiliser - Ubuntu. Mais personnellement, je ne l'aime pas vraiment car il propose divers services, tels que le concours de popularité, qui envoie des données aux développeurs.

De plus, ubunta a déjà miné un peu sa réputation, en utilisant la soi-disant «recherche d'espionnage» jusqu'à la version 16.04.

Personnellement, j'ai fait mon choix en faveur d'Arch Linux, bien qu'il soit plus difficile à installer. Bien qu'il y ait beaucoup d'analogues, je ne peux pas dire qu'ils sont pires.

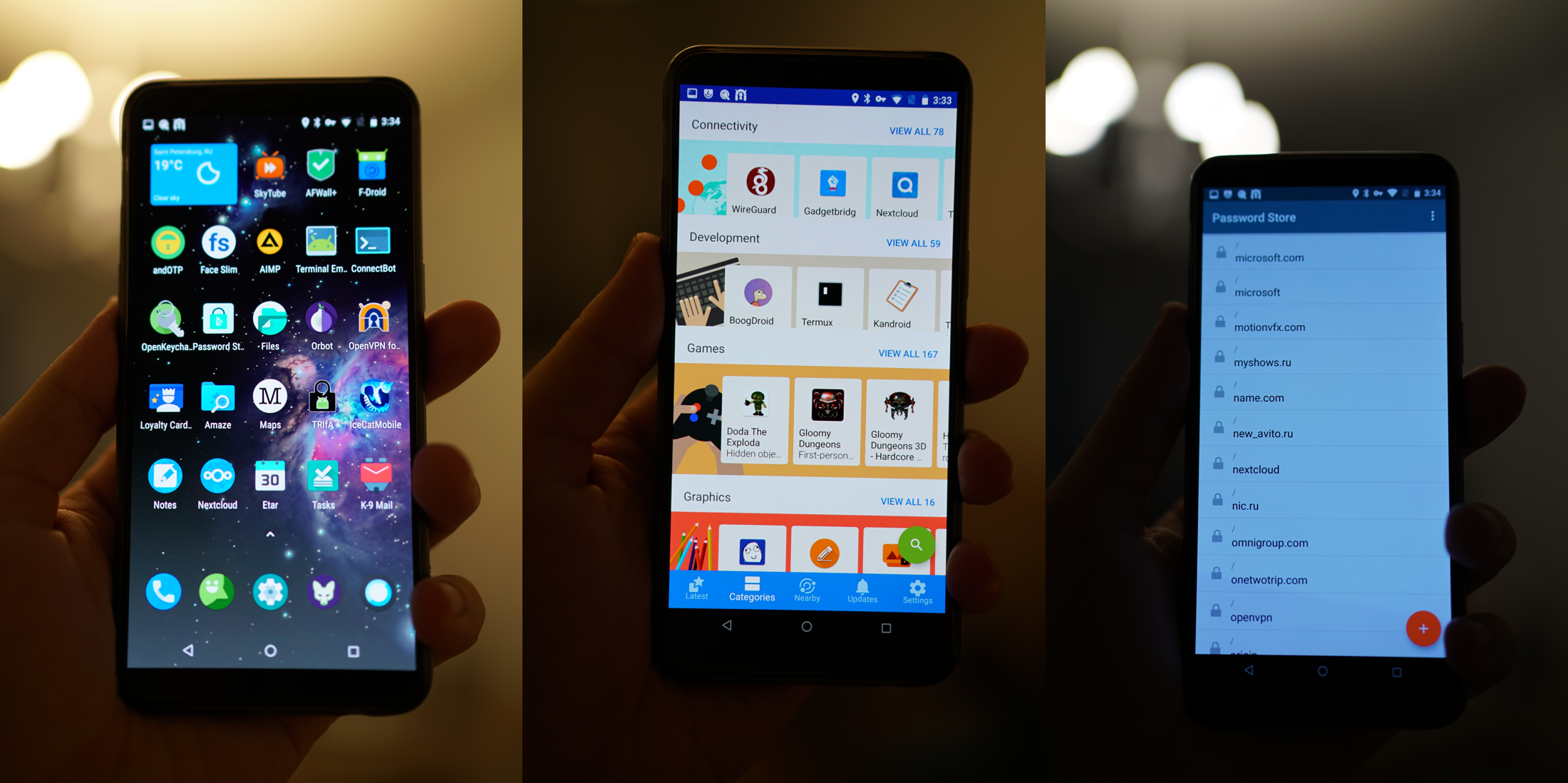

Smartphone

À mon avis, un excellent système d'exploitation open source est LineageOS. Il est très stable et mis à jour assez souvent. Maintenant, c'est un Android 8.1.0 très récent, qui fonctionne très bien. N'oubliez pas de verrouiller le chargeur de démarrage après l'installation.

Avec un système d'exploitation gratuit, je recommande d'utiliser un magasin de logiciels gratuit appelé F-Droid.

Pensez à la façon dont vous déverrouillez votre smartphone.

À mon avis, le déverrouillage au visage n'est pas une méthode très fiable, il y a un grand nombre de problèmes.

L'empreinte digitale est également une méthode assez controversée. En fait, si vous ne faites pas confiance à Google ou à Apple et n'utilisez pas leurs systèmes d'exploitation, mais déverrouillez en même temps les téléphones avec votre empreinte digitale, vous pouvez supposer que votre empreinte digitale est déjà compromise. Et vous ne pouvez plus utiliser une empreinte digitale pour protéger quelque chose d'important.

Stockage de fichiers

Au lieu de Google Drive ou Dropbox, j'utilise NextCloud sur mon serveur. Il y a plusieurs avantages.

- La sécurité Je suis sûr que personne d'autre n'a accès à mes données. Et même si cela apparaît, toutes les données sur NextCloud sont cryptées. Comme Dropbox, il a des clients pour tous les systèmes d'exploitation, y compris les mobiles.

- Souplesse. Je peux utiliser la quantité de stockage dont j'ai besoin. Je peux facilement faire à la fois 100 Go et 20 To.

- Plugins NextCloud propose des modules complémentaires assez pratiques. Tels que les notes, le calendrier, le gestionnaire de tâches. Et tout cela est synchronisé et fonctionne également sur un smartphone.

Navigateur

Probablement le même que dans les paragraphes précédents. Il est préférable d'utiliser des navigateurs open source: Firefox, Chromium, Brave, Icecat. En termes de facilité d'utilisation et d'autres caractéristiques, ils ne sont pas inférieurs au même chrome.

Moteur de recherche

Je n'aime pas vraiment le fait que le moteur de recherche en sache trop sur moi. Voici des exemples de ce que Google sait de vous.

myactivity.google.com/myactivitymaps.google.com/locationhistoryadssettings.google.com/authenticated?hl=enJe dois dire que Google est vraiment bon à regarder. Il existe peu d'analogues gratuits qui respectent votre vie privée. En fait, il n'y a que DuckDuckGo qui ne regarde pas parfaitement.

Chiffrement à la volée

Il existe des programmes comme TrueCrypt qui vous permettent de crypter vos informations à la volée.

TrueCrypt lui-même était considéré comme le plus fiable pour le chiffrement complet du disque ou la création de conteneurs. Mais ici, seuls les développeurs ont publié un message dans lequel ils ont conseillé à tous les utilisateurs de passer à Bitlocker. Dans ce message, la communauté a vu le soi-disant «témoignage du canari», c'est-à-dire une tentative de dire quelque chose sans rien dire et donnant un indice de leur manque de sincérité. Depuis, les développeurs ont toujours ridiculisé Bitlocker.

De plus, certains utilisateurs voulaient bifurquer le projet. Mais l'auteur de TrueCrypt a répondu brièvement et succinctement: «Je suis vraiment désolé, mais je pense que vous demandez l'impossible. Je ne pense pas que la fourchette TrueCrypt soit une bonne idée. »

Sur cette base, je pense que TrueCrypt, et tous ses analogues comme VeraCrypt, ne sont pas sûrs.

Je ne connais pas d'autres analogues. Bien que j'aie entendu parler de Tomb, j'ai toujours voulu l'essayer, mais mes mains n'ont pas atteint. Si vous pouvez conseiller quelque chose, écrivez dans les commentaires.

Ajouts importants

Chiffrer l'intégralité du disqueSavez-vous ce qui se passera si vous perdez votre ordinateur portable et qu'une mauvaise personne le trouve? Il l'allumera avec n'importe quel lecteur flash USB amorçable et accédera discrètement à toutes vos données.

Par conséquent, il est très important de crypter l'intégralité du disque. Ainsi, si vous perdez votre appareil, une personne ne peut pas y accéder.

Faire des sauvegardes (et les crypter)De même, il est important de ne pas perdre toutes vos données vous-même. Par conséquent, effectuez des sauvegardes. Et assurez-vous de les chiffrer. Eh bien, bien sûr, ne stockez pas de sauvegardes sur le même support.

Gardez une trace de l'accèsLorsque vous vendez vos appareils, n'oubliez pas de les supprimer de vos comptes. C'est très important.

myaccount.google.com/device-activitywww.dropbox.com/account/securitywww.icloud.com/#settingsGardez une trace du niveau d'accès dont vos applications et plugins ont besoin.

Il existe des situations lorsque vous installez une application, mais elle nécessite un accès complet au dossier Dropbox. Bien qu'il semblerait que cette application ne nécessite pas du tout un tel accès. Eh bien, dans les cas extrêmes, le type d'accès: «dossier d'application» lui suffirait. Ces choses pour Dropbox peuvent être vérifiées ici:

www.dropbox.com/account/connected_appsEt certaines applications nécessitent un accès à Google Drive. Je ne comprends pas très bien pourquoi ils ont besoin d'accéder à mes documents. Cela peut être vérifié sur ce lien:

myaccount.google.com/permissionsAuthentification à deux facteursUtilisez l'authentification à deux facteurs partout où vous le pouvez. Il s'agit d'une couche de sécurité supplémentaire très efficace. Il en existe plusieurs types.

- Mots de passe synchronisés dans le temps. À mon avis, l'une des options d'authentification à deux facteurs les plus courantes, les plus sécurisées et les plus efficaces. On vous montre un code QR que vous devez photographier avec l'application, et vous verrez une ligne avec votre mot de passe unique qui change toutes les 30 secondes. Je vous recommande de stocker en quelque sorte des photos de ces codes QR ou d'utiliser des applications qui peuvent exporter la base de données avec vos enregistrements.

- Clé matérielle FIDO U2F. À mon avis, c'est aussi une assez bonne option, mais je suis confus par certains points. Par exemple, il n'est pas clair que faire si cette touche se casse et cesse de fonctionner. Pourtant, c'est une technique, et toute technique se casse jamais. De plus, je ne comprends pas quoi faire si je le perds.

- Une liste de mots de passe à usage unique est une option décente s'il n'y a rien d'autre. Le problème avec cette option est que l'utilisateur stockera le plus souvent le mot de passe et la liste des mots de passe à usage unique au même endroit.

- Authentification SMS. Je n'aime absolument pas cette méthode, et j'essaie de ne pas l'utiliser, même si parfois elle ne fonctionne pas, car certains services ne la proposent que. Le problème est qu'il y a tellement de façons d'obtenir votre numéro de téléphone.