Cette histoire a été écrite par moi en 2015, ce n'est pas une publication croisée (il n'y avait aucune publication nulle part). Le texte n'est pas volumineux et simple - comme j'ai essayé d'écrire pour un niveau scolaire avancé (mon neveu a apprécié, même si tout a commencé par ses questions - «qu'est-ce qu'un fichier Lisez-moi» et «qui sont les pirates»?). Le texte est resté original, bien que j'aurais maintenant apporté quelques modifications, mais je ne le ferai pas.

De nombreux aspects du monde informatique actuel, séries NF, comme le «Wild West World», etc., la notation sociale, etc. - ici aussi, ils sont indirectement ou directement touchés, mais ils n'étaient pas là en 2015 ou je ne les connaissais pas.

Peut-être que vous trouvez toujours ce qui est moderne dans le texte qui a été décrit.

"La vie d'une personne (comme un ensemble d'actions) (en particulier au tournant des 20e et 21e siècles) n'est qu'une base de données qui est passée d'une version papier à une version numérique."

Premier jourLundi 15 août 3159, la planète «Regret», siège de l'Université «Information de l'Univers» (UIV), qui est un analogue moderne de la célèbre Terre d'Alexandrie Museyon.

Un scientifique en herbe du groupe d'analyse de l'information se trouve dans un bunker fermé sous la mairie principale de l'Université. La partie principale du bunker est située à une profondeur de deux cents mètres et est utilisée pour le stockage de la base de données papier de l'humanité.

Les cinquante derniers mètres de descente dans un dépôt d'informations caché sont des escaliers presque raides. Aucune électronique ne peut être emportée avec vous, tout est vérifié par des scanners en haut et protégé par plusieurs cellules Faraday ci-dessous.

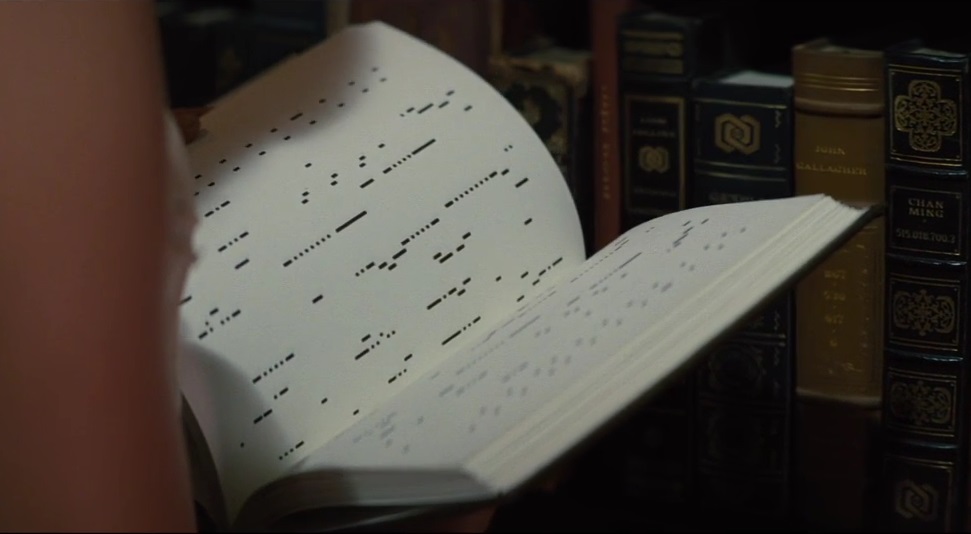

Un adepte (un élève de l'école élémentaire de l'UIV) nommé Thomas étudie un manuscrit papier «ancien», qui aurait été publié en 2050.

Le titre du document est «Un historique complet et étendu des versions du programme TOB, avec commentaires». L'auteur exact de ce document est inconnu (il n'y avait qu'un pseudonyme et la clé était indiquée - il s'agit d'un certain programmeur \ hacker autodidacte "Blue Snake").

Le programme TOB est l'abréviation de «Tactical Barrier Walker» (plus tard, la lettre «and» a également été ajoutée - intelligent, dans la version anglaise - Tactical Overflow of Barrier).

L'historien débutant Thomas était intéressé par ce document par le fait qu'il n'était pas marqué dans la base de données principale de DIV comme précédemment lu par quiconque. Ou tout simplement ceux qui l'ont lu n'ont pas mis une note finale dans le registre de la base de données DIV que le document a été traité (analysé). C'était bizarre. Oh, c'est une curiosité presque enfantine ...

Quel genre de manuel est entre ses mains, ce qu'il voit et quelles lignes Thomas lit, voyons avec ses yeux.

******** >>

Impression du fichier "TOBIhistory.txt" avec les commentaires de l'auteur. Serpent bleu. Partie 1

******** >>

#% - TOB version 0.0.

La naissance de l'idée de créer un module assistant logiciel ne m'est pas venue spontanément.

Lorsque, dans votre enfance, vous utilisez la commande «POKE» pour pirater et mettre à niveau des programmes, puis travailler avec des solutions telles que «Artmoney» et «Scanmem», puis l'automatisation du processus de contournement de l'interdiction pour surmonter les barrières et les verrous dans le logiciel d'un programmeur devient une idée presque obsessionnelle.

Il y avait donc TOB - le programme de contournement tactique de toutes les barrières numériques.

Jusqu'à présent, dans ma tête, son code est compilé et élaboré, et chaque matin j'essaie de décrire ses principaux modules.

Les critères et les étapes du travail du programme TOB sont définis - trouver une barrière (le point d'entrée et les conditions de sortie sont définis par l'utilisateur), l'adaptation (intégration du microcode dans le système spécifié, contrôle des volumes de données requis), effectuer des changements (attaque non fatale, irréversible et non surveillée avec la tâche de l'utilisateur) .

Si des programmes antérieurs de ce type étaient hautement spécialisés, mon TOB absorbera les fonctionnalités de chacun d'eux. Ce ne sera pas une sorte de Frankenstein numérique. Ma tâche principale est d'obtenir un code anti-séquestration (non arraché par aucun système) qui sera "le mien" pour tous les systèmes de sécurité, mais nécessaire pour l'utilisateur.

Actions avec TOB que j'ai commises au cours du premier mois de sa naissance:

- compilé le noyau principal du programme, des modules et des bibliothèques en développement;

- des modules et des bibliothèques de programmes similaires sont en cours d'assemblage pour être intégrés dans un pool commun;

- pour le moment, le contrôle et le démarrage de certaines parties du TOB s'effectuent via la ligne de commande.

#% - TOB version 0.3.

Liste des modifications et ajouts:

- Mécanisme multiplateforme amélioré (un ensemble de modules maintenant);

- taille du noyau optimisée et modules de base (pour l'adaptation dans différents environnements d'information);

- les modules externes sont traversés automatiquement lorsqu'il existe un canal de communication externe.

******** >>

#% - TOB version 0.9.

«UNIVERSAL OPERATING SYSTEM» - un environnement d'exploitation logiciel, sur la base duquel tous les appareils numériques fonctionnent désormais, a été lancé dans le monde. Maintenant, il n'y a pas de systèmes d'exploitation distincts tels que Windows et Android - il existe maintenant le même type de «UNOS» pour absolument tous les appareils, d'un module ou d'un simple capteur à un système pour un grand cluster d'un supercalculateur.

* Selon certains rapports, "Blue Snake" était l'un des programmeurs qui a travaillé sur les modules réseau "UNOS". Il a eu l'occasion d'intégrer une porte dérobée dans ce système avec des racines très profondes (ou plutôt, même une porte dérobée dans la porte dérobée, puisque l'éditeur officiel de ce système d'exploitation a créé des signets d'ingénierie à plusieurs niveaux du système pour différents services de sécurité), puis d'utiliser cet outil avec des modules TOB.

** En outre, le «Blue Snake» était autrefois professeur d'informatique et a trouvé un proverbe localisé pour se souvenir des sept niveaux du modèle OSI - «Kiwi Fruit Sweet You Eat A Couple of Cookies», ce proverbe a vraiment aidé les élèves de l'école et de l'université à se souvenir des noms de tous les niveaux OSI ( similaire à Veuillez ne pas jeter la pizza à la saucisse). Mais son nom et d'autres données n'ont pas été conservés ou ont été soigneusement cachés.

Liste des modifications et ajouts:

- compatibilité accrue avec les modules principaux "UNOS";

- ajouté la possibilité de commande vocale;

- Les travaux ont commencé pour améliorer les modules d'intelligence artificielle (IA).

******** >>

#% - TOB version 1.0.

Enfin, un an plus tard, j'ai remonté la version finale de la première partie de mon idée.

Auparavant effectué divers tests sur des tâches standard, je considère le résultat satisfaisant. Vous pouvez maintenant vérifier le TOB en toute sécurité dans des environnements réels et non de test.

Liste des modifications et ajouts:

- Le niveau de formation à l'IA a été élargi, des blocs d'analyse et l'expansion des actions ont été ajoutés;

- le mécanisme d'amélioration de l'autoréplication est activé, maintenant des modules logiciels supplémentaires nécessaires à la situation peuvent être créés par le TOB indépendamment.

Le test du TOB s'est déroulé comme ceci (dans son propre bac à sable, sans accès aux environnements externes): des programmes locaux ont été lancés sur différents appareils, l'utilisateur en train de travailler avec le programme pourrait activer le TOB, demander de changer un paramètre dans le programme exécutable. TOB a modifié ce paramètre sans provoquer le plantage du programme.

Bien sûr, ces tests nécessitaient encore du temps pour activer le TOB dans le programme, et le TOB n'a pas toujours «compris» ce que l'utilisateur attend de lui.

Ainsi, TOB a appris certaines actions standard, et moi, en tant que programmeur, j'ai compris que j'avais encore besoin de le «terminer» dans son code.

Malheureusement, il était difficile de trouver d'autres testeurs, car en fait, le TOB est un produit interdit qui ne doit pas être compromis à l'avance.

<< ********

A ce moment, une cloche a retenti, signalant qu'aujourd'hui la lecture est terminée, et le bunker sera fermé la nuit. Le jeune historien Thomas devait maintenant monter longtemps à l'étage pour prendre l'air.

L'adepte ne se sentait pas fatigué, car une lumière de charme et de compréhension illumina en lui qu'il avait trouvé quelque chose d'intéressant. A peine sorti du bunker, ses pensées sur MSW se sont un peu éloignées et Thomas s'est rendu compte qu'il avait très faim.

Deuxième jourThomas a dû remonter un peu l'histoire du XX-XXI siècle, le vocabulaire des programmeurs et des technologies qui étaient pertinents à l'époque.

Il s'avère que de simples données d'archives ne suffisent pas. J'ai dû mendier dans le bureau du doyen l'accès à des portails fermés avec une gamme étendue de matrices d'informations.

Il est bon que vous n'ayez plus besoin de «lire» les données de l'infomatrix à l'ancienne, mais vous pouvez maintenant les «copier» directement dans la mémoire tampon de votre cerveau pour le traitement. Et là, c’est plus intéressant, Thomas, après avoir «versé» une certaine quantité d’infomatrices (une grande quantité d’informations ne peut pas être «élaborée» en même temps), s’est simplement endormi. Et le matin, son cerveau a «digéré» de nouvelles données, placé de nouvelles cellules de mémoire aux bons endroits.

Ainsi, un Thomas bien dormi est allé prendre de nouvelles frontières dans le bunker de l'UIV. Certes, il a maintenant pris en compte certaines nuances passées, emportant avec lui un sac supplémentaire avec une ration pour le déjeuner et une bouteille d'eau.

******** >>

«TOBIhistory.txt», partie 2.

******** >>

#% - TOB version 2.0.

Liste des modifications et ajouts:

- changé radicalement le mécanisme du noyau du programme. Ajout de la fonctionnalité de «fusion» avec un système piratable. Si le système attaqué possède des bibliothèques ou des fonctionnalités qui prennent en charge le noyau TOB, le code du programme TOB peut être appelé de l'extérieur du système.

Seule une connexion réseau externe est nécessaire, puis les niveaux tactiques du SOT commencent à fonctionner avec le système comme si le système devait utiliser le SOB, mais ce n'est pas le cas, mais au contraire, le système est utilisé pour une implémentation transparente du microcode SOB;

- en raison de contrôles assez sérieux des niveaux de sécurité dans de nombreux programmes modernes, l'utilisation et l'activation des TOB sont difficiles, mais cela ne limite que son développement dans le temps, par conséquent, nous étudions, étudions et apprenons à contourner les barrières.

Tests locaux TOB:

Pendant le deuxième mois, j'ai testé activement les capacités de MSW sur tous les équipements disponibles.

Il a déplacé tout son équipement au sous-sol et y a occupé trois pièces entières parmi des pipes et des chats.

Les tests sont combinés avec la formation du module AI TOB.

De plus, j'ai essayé de me concentrer sur le développement du module AI TOB, en utilisant le mode d'apprentissage de l'enfant - du plus simple au plus complexe.

Au début, TOB a étudié des OS simples et presque inutilisés, puis des systèmes de chiffrement et de protection déjà plus modernes et simultanément standard et non standard dans ces OS ont été «piratés».

<< ********

Plus Thomas lisait l'imprimé, plus il voulait en savoir plus sur la vie et les technologies du 21e siècle dans lesquelles le «Serpent bleu» vivait et travaillait.

En fait, avant que la planète Terre ne soit à un peu moins d'une centaine d'années-lumière, mais tout ce que Thomas savait sur les événements d'il y a mille ans, se trouvait dans plusieurs livres d'infomatrix épais sur une étagère au-dessus de son lit.

Il s'est avéré qu'il y avait trop peu d'informations dans ces livres. Comme si quelque chose limitait son volume à un niveau acceptable mais pas complet. C'est comme un verre d'eau - si vous voulez boire, alors il est à moitié plein et un tiers plein, mais pour se saouler - vous n'en avez besoin que d'un plein.

Thomas a décidé de découvrir pourquoi les données pour cette période de la vie de la planète Terre étaient si réduites. Mais face à la barrière bureaucratique habituelle de l'opposition!

Troisième jourThomas s'est rendu compte qu'il découvrait quelque chose d'interdit ou précédemment mal compris par ses collègues. Le monde du passé a commencé à briller dans son imagination avec de nouvelles couleurs. Il y avait peu de données sur la Terre il y a mille ans, principalement en raison du fait que de nombreux médias de l'époque étaient corrompus par le temps et les catastrophes locales.

Auparavant, ils ne se préoccupaient pas particulièrement de l'avenir, ne créaient pas d'entrepôts de données protégés distincts pour les générations futures. Il y avait des centres de données disparates où de grandes quantités d'informations non triées étaient parcimonieuses ou mélangées, mais même après analyse, seulement 5 à 10% du matériel s'est avéré utile, le reste étant des journaux, des sauvegardes et des données de calcul brutes de supercalculateurs d'échange.

******** >>

«TOBIhistory.txt», partie 3.

******** >>

#% - TOB version 3.0.

Liste des changements:

- la fonctionnalité de copie et de soumission à l'utilisateur a été réduite - maintenant une copie du TOB ne peut plus être faite, l'activation de ses actions par l'utilisateur est également limitée;

- Le mécanisme d'IA a été amélioré, maintenant TOB vérifie si ses copies sont dans le système, les supprime pour réduire les problèmes avec différentes modifications. Si virus ou chevaux de Troie, etc. - ce sont des programmes qui se "propagent" d'une manière spéciale, alors le TOB sera unique - il décidera comment contourner la barrière et terminer la tâche. Il choisira également lui-même les tâches (plus tard, après la fin de la formation).

Enfin, j'ai décidé de tester TOB dans des environnements «live». Préparation d'un terrain d'entraînement pour tester le fonctionnement du programme dans une grande zone de réseau fermée.

Il s'est avéré être une sorte de sandbox réseau actif, dans lequel je devais déployer une structure à partir d'une distribution presque hebdomadaire d'informations mondiales (il n'y avait pas assez de ressources pour en savoir plus).

En conséquence, TOB a étudié une nouvelle situation (analysée, a essayé de comprendre de nouvelles structures et de nouveaux volumes de données) et a «joué» dans cet espace virtuel en pleine force, bien qu'elle soit limitée par le volume hebdomadaire de données transmises.

J'ai même dû faire défiler ces données trois fois de plus cette semaine du début à la fin. Si les enfants aiment les dessins animés, TOB préfère les informations propres et en grand volume pour le traitement.

Au début, TOB a fusionné avec le bon fonctionnement des ressources du réseau, a appris à suivre et à convertir les paquets de données.

Messagers, diverses variantes de réseaux sociaux, programmes de gestion des processus des utilisateurs et d'autres ordinateurs - tout ce TOB scanné et travaillé. Quelle que soit la façon dont les données, les canaux de transmission et les informations sont protégés, TOB a ouvert niveau par niveau la protection de chacune de ces barrières virtuelles.

Son multitâche était limité à mon serveur le plus puissant. À l'avenir, il est censé «étaler» le chargement de TOB sur tous les serveurs du monde. Voici comment extraire des bitcoins - en fait, les utilisateurs et leurs serveurs seront simplement «un peu» sous les tâches que TOB résout, car ce à quoi ressemble ce téléchargement pour l'utilisateur n'est pas si important.

<< ********

Thomas ne voulait pas partir, mais la lecture de jour était tombée aujourd'hui.

Il a ajouté dans sa tête une liste de mots et d'actions qui doivent être étudiés et compris.

Il s'avère que la vie au 21e siècle battait son plein, mais les gens se limitaient de force dans le monde réel, partant délibérément pour l'environnement virtuel. Thomas ne pouvait pas croire qu'à ce moment-là, il ne trouverait pas au moins une personne qui ne toucherait pas à un seul bouton du clavier dans la journée, n'absorberait pas un paquet de nouvelles inutiles, n'échangerait pas de messages instantanés avec la même personne, mais sur une autre fin de la planète, c'était impossible.

Quatrième jourThomas a dormi trop longtemps. Aucun réveil n'a pu le soulever, car il s'est avéré. Son colocataire est venu de l'entraînement du matin et s'est réveillé manuellement! L'historien avait mal à la tête. Il a trop marqué le soir l'infomatrix pour étudier dans un rêve. Il s'agit généralement de trois à quatre gigaoctets de données, mais Thomas voulait en étudier dix à la fois. Et pour cela, j'ai payé avec un tel arrêt du matin. C’est bien de ne pas avoir à aller chez le médecin, sinon je serais interdit d’utiliser l’infomatrix pendant un mois ou plus. Bien que Thomas savait qu'il était possible d'augmenter progressivement le volume de leur étude, il l'a en quelque sorte oublié hier et est simplement allé trop loin.

******** >>

«TOBIhistory.txt», partie 4.

******** >>

#% - TOBi version 4.0.

Liste des modifications et ajouts:

- la lettre «et» est ajoutée au nom du programme - intellectuelle;

- options de contrôle externe désactivées;

- TOBi doit trouver les tâches elles-mêmes, classer les différentes demandes des utilisateurs, c'est-à-dire qu'aucun utilisateur ne peut les gérer directement, même l'auteur;

- Il a lancé le programme dans la navigation «libre» sur le réseau et a commencé à attendre, ou plutôt il s'est engagé dans de nouveaux développements.

Un mois s'est écoulé. Le code du programme TOBi a disparu dans l'espace virtuel global. Toby pouvait être n'importe où et nulle part en même temps. Le monde de TOBi est un espace de données librement distribuées qui est interprété sans ambiguïté. Si quelque part le flux de données est transformé par une sorte de barrière - c'est la tâche de TOBi afin que cette barrière soit absorbée dans sa connaissance.

Idéalement, je voulais obtenir une entité logicielle et matérielle qui ferait «autorité» (dans le contexte d'une compréhension et d'un contrôle complets) sur l'ensemble du réseau de données. TOBi doit être à l'intérieur de tous les protocoles, chiffrements, chaque bit de données.

De plus, si une sorte de système n'est pas inclus dans le réseau général, ses éléments ne peuvent pas recevoir le code TOBi. Mais au fil du temps, aucun système autonome ne pourrait être constitué de composants dans lesquels le code MSDS ne serait pas intégré. Par conséquent, les utilisateurs qui n'étaient même pas connectés à un réseau de données externe étaient entre les mains de TOBi. Oui, dans ce cas, la centralisation de ses relations a été violée, mais TOBi a également trouvé des solutions dans cette situation - il a créé ses propres éléments autonomes qui étaient adaptés pour fonctionner dans n'importe quel système de transmission de données. Maintenant, ce peut être juste une calculatrice, une lampe de poche ou un radiateur, qui utilise des éléments intégrés pour le contrôle numérique.

J'ai commencé à remarquer des choses étranges - des reçus ont commencé à arriver sur les comptes de mes appareils intelligents. De petites quantités, mais après une période de temps égale.

Plus tard, un e-mail est venu de TOBI - il étudie les utilisateurs .... intégré dans l'échange indépendant et effectue diverses tâches, reçoit le paiement pour leur mise en œuvre. Hmm ... Je ne pensais pas qu'un tel fait me surprendrait, mais ce n'était pas prévu dans mes pensées.

– – , .

« , », – « , »!

<<********

, . . , «» , , .

– , , . , .

Cinquième jour, . , - . .

********>>

“.txt”, 5.

********>>

#% — 5.0.

( ) :

# . , . , , , . - , , , . – , , , .

:

. ( ) . , – .

, . — , , .

, , , , .

-. , , - - , , , - .

– , . – , , , , ! .

, – . - , – . , , . – , .

, , .

. , . . , , , .

<<********

, , , XXI . (, ) , , , «» , .

Sixième jour, . , - , .

********>>

“.txt”, 6.

********>>

#% — 6.0.

, , . . .

. , , , – .

.

, , , , – .

– .

, «» . , , . . , .

– , . “” - . .

#/

:

/# , — . — , , . , , , .

( ) . , , dev/null ( ). , .

, , . — , , … . , , , , . – .

/#

<<********

. , , . , , . , - . – , , , .

Septième jour…. , , . , , , .

********>>

, , .

— 6.6.

: , .

: 405159 (35030880000 ).

: , - , . – , . , , , , . . , . , , .

“ ” “”. , , – , .

: , , .

: . .

: , , .

: .

: , .

<<********

. , ….

, . , , , , , “ ”.

Même fin“ ”.

, , .

, . — . .

«» , . , .

, «» .

…. \\ , .

, — «» , , «»!

___________###___________####

_________##.0.##________##.0.##

_______###################

______#####################

_____.########.o.###.o.#########

____#########################

_____#####”......__V____V__......”####

________#######_______#######

_____________#############

_________________#####

_________________####_____________..

_________________####___________####

_________________####_________#######

_________________####________###___###

_________________####_______###_____###

_________________.####______###______###

__________________.####____####______.###

___________________.####__####________.###___.#

____________________.########__________###...##

______________________######_____________####

Fin étrange, – “”, , , ,

, . , . .

, , – dev/null.

, . . « — ».

__________$$$$$$__________________$$$$$$

_______$$$$$$$$________$$$$$_______$$$$$$$$

_____$$$$$$$$$$$$____$$$$$$$$$____$$$$$$$$$$$

___$$$$$$$T$$$$$$$__$$$$O$$$$$$__$$$$$$Bi$$$$$$

__$$$$$$$_$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$_$$$$$$$

__$$$$$____$$$$$$$$$$$$$$$$$$$$$$$$$$$___$$$$$$

__$$$$________$$$$$$$$$$$$$$$$$$$$$$$_______$$$$

___$$$____________$$$$$$$$$$$$$$$___________$$$

____$$$___________$$$$$$$$$$$$$$$__________$$$

_____$$$___________$$$$$$$$$$$$$__________$$$

______$$__________$$$$$$$$$$$$$$__________$$

_______$$________$$$$$$$$$$$$$$$_________$$

________$_________$$$$$$$$$$$$$__________$

________$___________$$$$$$$$$$$__________$

_______$_____________$$$$$$$$$____________$

______$_______________$$$$$$$______________$

_____$_______________$$$$$$$$______________$

____$_____________$$$$$$$___________________$

_________________$$$$______________________T

__________________$$______________________O

__________________$______________________Bi