Les systèmes DLP sont utilisés pour protéger les données confidentielles de l'entreprise et identifier les employés qui fusionnent ces données. Dans la plupart des cas, les ingénieurs d'implémentation rencontrent des incidents typiques comme ceux-ci sur les projets. Mais parfois, le système DLP détecte de manière inattendue des violations, dont la détection n'est même pas aiguisée.

Under the cut - une sélection des enquêtes les plus inhabituelles menées à l'aide de DLP.

Cas n ° 1: «Le soldat dort, le service est en marche»

De l'affaire: «La société X a commandé la mise en œuvre pilote de Solar Dozor. La zone pilote comprenait dix employés. Sur leurs ordinateurs, Endpoint Agent a été installé - un module pour surveiller l'activité des utilisateurs sur un poste de travail. »Pour une raison quelconque, le trafic provenait de seulement neuf ordinateurs, le dixième était «silencieux». Nous avons tout vérifié plusieurs fois, le résultat est un: l'agent est installé, l'état est actif, le système fonctionne bien, mais le trafic ne va pas. De plus, selon SKUD, une personne arrive à l'heure et quitte le travail, ce qui signifie qu'elle est définitivement au bureau.

Quelqu'un a plaisanté: "Peut-être qu'il dort juste là?" Ils ont ri, mais ont décidé de vérifier. Nous avons eu de la chance: un système de vidéosurveillance secret a été installé dans le bureau. Voici ce que nous avons vu: un employé vient travailler à l'heure, se rend à son bureau, met des lunettes noires et ... dort vraiment. Au milieu de la journée, il se réveille avec un réveil et va déjeuner, communique avec des collègues, donne des instructions, démonte même pendant un certain temps des papiers et travaille avec des contrats, puis revient dans son bureau et

travaille en dormant jusqu'à la fin de la journée de travail.

Il s'avère qu'une personne n'utilise pas d'ordinateur au travail, et donc le trafic ne passe pas. Étant donné que X est une grande organisation, sans système DLP dans un énorme flux de données, la direction n'a pas remarqué le problème.

Fait intéressant, cet employé travaille toujours dans l'entreprise X. Il ne va pas se quitter, mais il ne peut pas être renvoyé pour l'article: il arrive au travail à l'heure, ferme les tâches, car il les transfère à ses subordonnés. Et utiliser dans les enregistrements judiciaires des caméras de vidéosurveillance est illégal: ils sont installés pour la sécurité incendie, et non pour le contrôle des employés.

Cas n ° 2: «Donateur honoré»

Lorsqu'un employé soumet un certificat électronique ou un congé de maladie au service des ressources humaines, Solar Dozor prévient le service de sécurité. Le document peut être faux, il vaut mieux le vérifier.

D'après le dossier: «Un employé de la société Y a soumis un certificat de don de sang sous forme électronique. Lors de la vérification, l'agent de sécurité a constaté que le certificat est daté de demain: c'était jeudi sur le calendrier, et le sang a été «donné» demain. »Une enquête sur l'incident a commencé. Tout d'abord, nous avons vérifié l'authenticité des données sur la clinique et le médecin. Il s'est avéré que ni une telle organisation ni un tel spécialiste n'existe. C'était clair: le certificat était faux. Cela a été confirmé par l'analyse du trafic des donneurs: un jour plus tôt, il cherchait sur Internet où acheter un certificat de don de sang et a passé une commande sur l'un des sites. Comme l'a montré ACS, peu de temps après, il a brièvement quitté le bureau. Peut-être rencontrer le courrier?

En plus des données de violation, Solar Dozor enregistre également l'historique des communications des employés. Des informations intéressantes ont été trouvées dans les archives: le «donneur» a commandé et imprimé non seulement un certificat, mais aussi deux billets de train pour une ville voisine, le jour même où il «a donné du sang».

Il y a également eu un dialogue entre l'employé et son épouse. Vendredi, ils ont expliqué à quel point ce serait formidable de ne pas travailler et d'aller voir des parents. Ensuite, ils ont eu l'idée de contrefaire un certificat, car le donateur a droit à un jour de congé légal.

Cas n ° 3: «Vente avant vol»

Ce cas a été étudié grâce à la capacité de Solar Dozor d'analyser les domaines de service des photographies, qui contiennent des données sur l'appareil, la date de prise de vue et la géolocalisation.

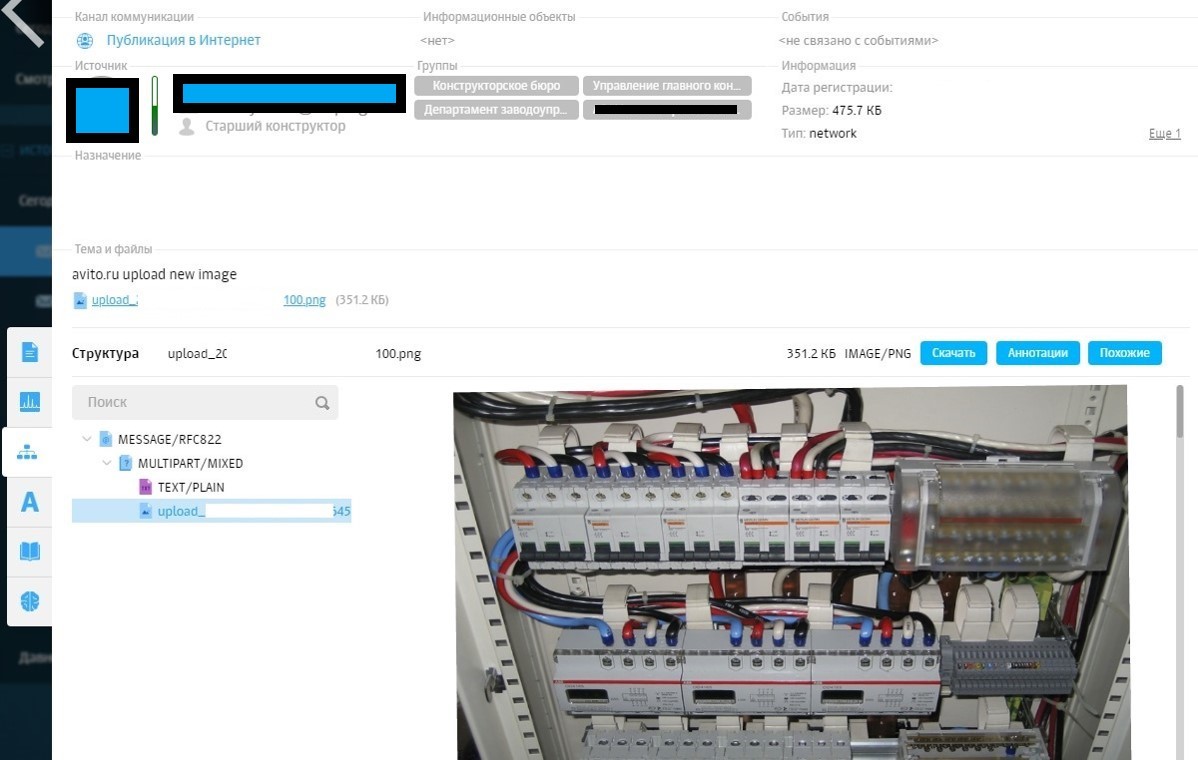

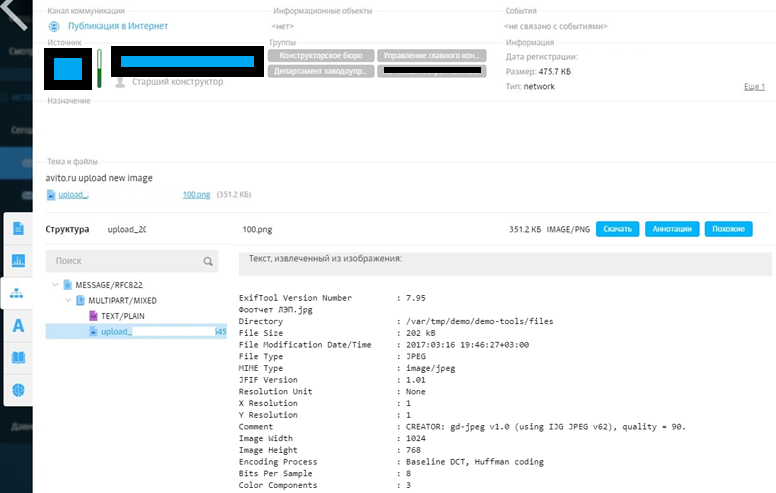

D'après les documents de l'affaire: «La société Z a mené une mise en œuvre pilote de Solar Dozor. Une activité suspecte sur Avito a été enregistrée depuis le poste de travail de l'un des employés. »Ce n'est pas en soi un crime: une personne pourrait chercher des appareils électroménagers, des vêtements, des affaires pour enfants. Néanmoins, nous avons décidé de jouer en toute sécurité: nous avons lancé le module Dozor File Crawler et analysé le contenu du poste de travail des employés. Entre autres, des photos de panneaux électriques ont été découvertes.

Ensuite, le client s'est souvenu qu'il y avait des cas de boucliers manquants dans l'entreprise. Des soupçons se sont glissés, mais davantage de preuves étaient nécessaires.

Nous avons trouvé la même photo des boucliers sur Avito, les avons téléchargés et comparé les champs de service. Le numéro de série du «suspect» coïncidait complètement avec le modèle et le numéro de série dans les champs de service des photographies. D'autres données étaient également identiques. Ainsi, sur le disque dur et sur Avito les mêmes photos. Dans les domaines de service, nous avons examiné la géolocalisation, noté les données dans le navigateur et trouvé les boucliers mêmes. Comme nous le pensions, ils étaient situés dans les locaux de la société Z.

Il s'est avéré que l'employé a affiché des annonces pour la vente de panneaux d'affichage et, lorsque l'acheteur était là, il a retiré l'équipement. Il réussit donc à vendre deux boucliers et entreprit la troisième tentative.

Cas n ° 4: «Pourquoi avez-vous besoin d'un antivirus? Tu es si belle

D'après les documents de l'affaire: «L'administrateur système de la société B a été plusieurs fois pris en flagrant délit, il est donc tombé dans le groupe de contrôle spécial. Solar Dozor a suivi toutes ses activités. Alors sa correspondance avec le secrétaire est entrée dans le service de sécurité. »Ce n'est pas la première fois qu'une fille se plaint qu'un ordinateur ralentit. Par correspondance, c'est clair: on parle d'un antivirus. Il est régulièrement mis à jour ou exécute une analyse, à cause de laquelle l'ordinateur commence à geler. L'administrateur système, sans même essayer de résoudre le problème, «souffle» simplement l'antivirus. Il est évident qu'il ne le fait pas pour la première fois.

Il semblerait que ce soit de la négligence, mais les conséquences sont très graves: la machine est vulnérable, un écart se crée dans le périmètre de l'entreprise, dont le gardien ne sait rien.

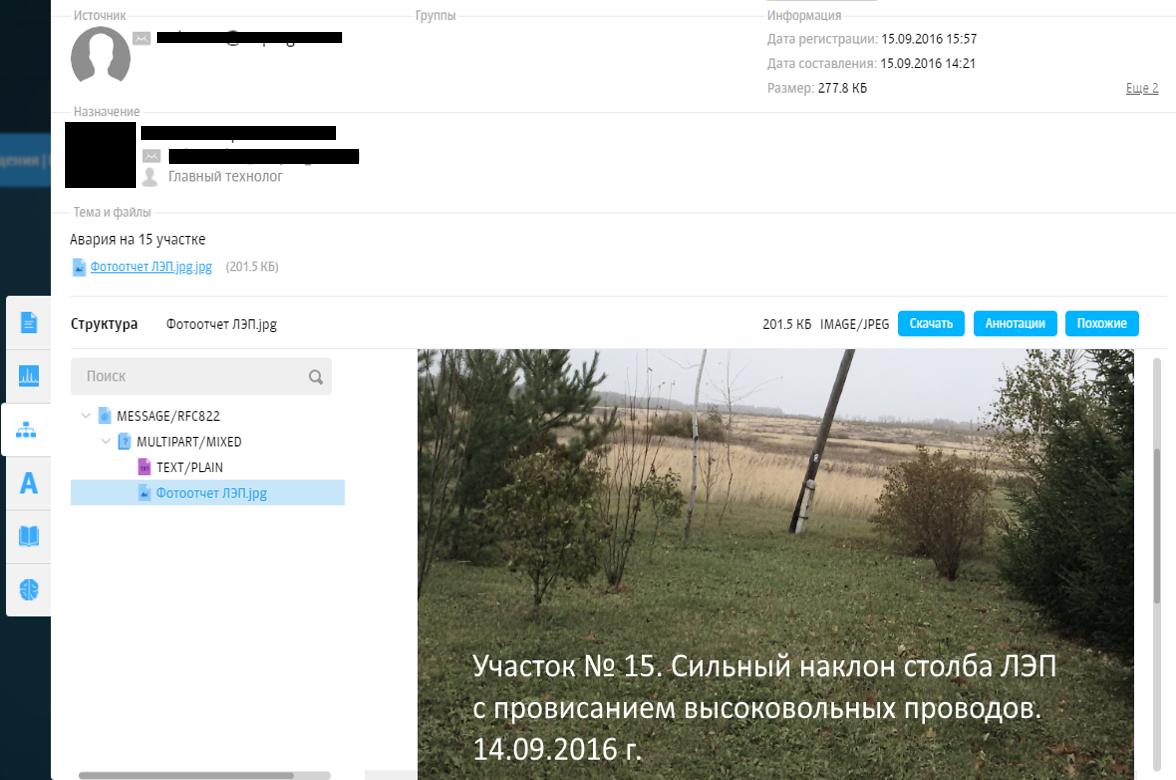

Cas n ° 5: contrefaçon de documents de réparation

D'après les documents de l'affaire: «A, une grande organisation, est engagée dans le support et la réparation des tours de transmission de puissance, des sous-stations et d'autres équipements électriques. Il a des inspecteurs qui se rendent sur les objets pour évaluer leur état. En cas de problème, ils le photographient avec un appareil photo de service et lancent une demande de réparation. Après cela, un contrat est formé, un appel d'offres est organisé et de l'argent est attribué. »Une demande a suscité des soupçons. L'agent de négociation des contrats était convaincu que le site était déjà en réparation il y a plusieurs années. Nous avons décidé de vérifier et examiné le champ de service de la photo envoyée.

Il s'est avéré que la photo a été prise il y a un an, les coordonnées du point ne coïncident pas avec celles indiquées dans la demande, le numéro de série de l'appareil photo ne correspond pas non plus au service. Très probablement, la photo a été prise sur Internet et n'était pas liée à des objets réels. À première vue, il n'est pas facile de comprendre un tel canular, car tous les pôles sur le terrain se ressemblent.

Les informations ont été transférées au service de sécurité du client. Au cours de l'enquête, il s'est avéré que l'appel d'offres avait été remporté à maintes reprises par la même entreprise, aucune réparation n'avait été effectuée et l'argent était simplement partagé.

Dans ces cas, il n'y a pas eu de cyberattaque ni de fuite d'informations confidentielles. Et pourtant, grâce à l'attention portée aux anomalies apparemment insignifiantes dans les actions des utilisateurs, il a été possible d'empêcher le vol, de révéler la falsification de documents, de détecter les employés malhonnêtes. Alors, n'ignorez pas les petites bizarreries signalées par DLP - parfois, elles ne signifient pas moins que des alertes directes sur une fuite.