Pour la troisième année consécutive,

The Standoff reste la principale compétition du forum Positive Hack Days - une cyber-bataille entre des équipes d'attaquants, de défenseurs et de centres experts de sécurité (SOC). Les jeux de

2016 et

2017 ont montré que le format de compétition le plus proche possible de la réalité est compréhensible et intéressant non seulement pour les participants, mais aussi pour les visiteurs de la conférence. Par conséquent, les organisateurs n'avaient aucun doute quant à l'opportunité de faire The Standoff cette année. Au total, The Standoff 2018 a réuni

19 équipes .

Pendant près de 30 heures, ils se sont battus pour le contrôle de la ville. Les défenseurs ont constamment défendu les objets qui leur étaient confiés, mais les attaquants ont quand même réussi à pirater quelque chose: certains objets ont été intentionnellement laissés sans protection par les règles. Mais la bataille entre les équipes attaquantes elles-mêmes s'est avérée chaude: le classement a radicalement changé littéralement une demi-heure avant la fin du match. Nous racontons ce qui s'est passé sur le site pendant deux jours.

Premier jour: les attaquants sondent le sol

La journée n'a pas été très mouvementée. Les attaquants ont mis longtemps à repérer la situation et à examiner attentivement les objets du terrain de jeu. Selon la légende, la bataille s'est déroulée dans une ville dont toute l'économie est basée sur le numérique. Dans la ville, il y avait des TPP et une sous-station, un chemin de fer, plusieurs bureaux, des maisons «intelligentes» avec récupération d'énergie, des banques avec des distributeurs automatiques de billets et des kiosques en libre-service, des communications mobiles, Internet et divers services en ligne.

Disposition des polygones de jeu

Disposition des polygones de jeuPour aider les attaquants, il y avait un portail interne, qui hébergeait des informations générales sur l'infrastructure et une liste des objectifs de haut niveau qu'ils devaient atteindre. Pour mener à bien les tâches, les organisateurs ont chargé les équipes du public (monnaie virtuelle de la ville). Selon les règles du jeu, cette équipe attaquante a gagné, ce qui gagnera le plus de public.

Les premières attaques ont été enregistrées plus près du dîner. Les victimes étaient des objets de l'infrastructure urbaine, qui comprenaient des systèmes de contrôle des caméras, des feux de circulation et de la ventilation.

L'équipe Antichat a découvert des vulnérabilités dans les caméras et lancé une attaque par déni de service. À 11 h 20, l'équipe a eu accès aux systèmes de vidéosurveillance et a tenté pendant deux heures de les désactiver. Comme dans la vie, des mots de passe simples ont été définis sur certaines caméras qui pouvaient être facilement récupérés. En conséquence, les attaquants ont réussi à simplement éteindre certaines caméras et d'autres - pour désactiver l'utilisation d'exploits accessibles au public.

Ensuite, Antichat a jeté son dévolu sur les systèmes de chauffage. L'équipe a eu accès au contrôleur qui contrôle le chauffage et la ventilation et a commencé à allumer et à éteindre le chauffage. Cependant, les organisateurs ont partiellement compté cette tâche dans le programme de bug bounty, car dans les conditions il était nécessaire de désactiver les systèmes de ventilation et de contrôle du trafic.

À 12 heures, l'équipe «CARKA» a découvert des vulnérabilités dans le logiciel du système de contrôle de processus automatisé, mais n'a pas pu naviguer à temps pour profiter de cette chance et pénétrer dans l'infrastructure.

À peu près au même moment, l'équipe SOC de Rostelecom a fait un rapport sur la scène principale du forum, qui surveillait un bureau non protégé, selon la légende, la société d'ingénierie Sputnik. Elle a déclaré qu'une des équipes attaquantes avait réussi à casser le réseau du bureau et à obtenir des droits d'administrateur de domaine en utilisant la force brute et l'exploitation des vulnérabilités.

Au milieu de la journée, "CARKA" a abandonné les mots de passe de tous les abonnés du portail de l'opérateur de télécommunications et a tenté de vendre les comptes rejetés à un acheteur sur le marché noir, mais il s'est rendu compte qu'ils étaient fictifs et a refusé de l'acheter. L'opérateur de télécommunications a immédiatement reçu des plaintes des abonnés, restauré les comptes à partir de la sauvegarde et fermé le trou dans le portail. De plus, l'équipe a essayé de passer les documents comptables dans le cadre du programme de primes aux bogues, mais pour cela, cela a aidé un sou. Notez que ce n'était pas une omission de l'équipe de protection, car les organisateurs ont temporairement demandé de déconnecter WAF du portail pour installer les mises à jour et tester de nouvelles fonctionnalités, qui ont été utilisées par les attaquants.

Les partisans des télécommunications - l'équipe que vous ne passerez pas - ont noté que les pirates étaient principalement axés sur le piratage du portail et des interfaces Web. La plupart des ressources liées aux télécommunications étaient contrôlées par des défenseurs, mais comme prévu par les organisateurs, certaines des ressources n’ont pas été protégées. Par exemple, l'équipe n'a pas protégé contre le vol d'identité, la réinitialisation du mot de passe dans votre compte et l'interception de messages SMS, et l'équipe SOC ANGARA n'a enregistré que ces incidents, qui ont ensuite été utilisés par les opposants. Soit dit en passant, vous ne passerez pas nous a également parlé des tentatives des attaquants d'appliquer l'ingénierie sociale: certains des participants, se souvenant de l'expérience réussie de l'équipe «CARKA» l'année dernière, ont essayé d'obtenir des données des défenseurs, se présentant comme des journalistes. Mais les défenseurs ne sont pas tombés dans les tours astucieux de leurs rivaux.

Vers le soir, les attaquants ont appris que F avait sa propre crypto-monnaie. Les participants ont eu l'opportunité de gagner des audiences supplémentaires sur les attaques DDoS distribuées liées à la blockchain. La première équipe qui a décidé de gagner de l’argent supplémentaire s’est avérée être «TSARKA»: vers six heures du soir, ils ont fait irruption dans une voiture afin de l’utiliser pour l’exploitation minière.

À huit heures, «CARKA» a découvert des vulnérabilités dans le logiciel du système de contrôle de processus automatisé, mais n'a pas pu s'orienter à temps pour utiliser cette chance et pénétrer dans l'infrastructure. Par conséquent, l'équipe est passée à d'autres objets: à neuf heures, on a appris qu'elle avait découvert la voiture par coordonnées GPS. Un peu plus tard, les équipes «CARKA» et Sploit00n ont piraté presque simultanément les abonnés de l'opérateur télécom: elles ont intercepté des SMS avec des informations compromettantes au top manager de la compagnie d'assurances de la ville. Notez que la sécurité des données des abonnés n'était pas contrôlée par les équipes de défenseurs. Pour une mission réussie, les attaquants ont reçu 250 000 publications.

À la fin de la journée, des attaquants inconnus ont tenté de débloquer des comptes de la téléphonie SIP en ligne, mais en raison de la modification opportune par les défenseurs de la configuration de l'application de téléphonie informatique Asterisk, qui complique la force brute en ligne, cette attaque a échoué. Il s'est également avéré que les attaquants n'avaient apparemment pas eu assez de temps pour la préparation préliminaire: ils ont essayé de supprimer des numéros de téléphone inexistants: les numéros valides étaient à 10 chiffres sans code de pays ou de ville, et les participants ont brutalisé ceux à 9 chiffres.

Un peu plus tard, un rapport a été fait par l'équipe de défenseurs de la banque Jet Antifraud Team, qui a déclaré qu'au cours de la journée elle avait réussi à bloquer 5 transactions illégitimes pour un montant de 140 public - on peut dire que c'était un échauffement avant les attaques de nuit.

Selon les résultats de la première journée, les organisateurs qui ont assisté à l'affrontement ont noté que les participants étaient prudents pour la première fois et n'ont fait aucune tentative pour commettre de graves attaques. Les attaquants, s'ils agissaient, étaient très simples et leur activité était très perceptible. À la fin de la journée, de nombreuses attaques n'en étaient encore qu'à leurs débuts, car les attaquants ne comprenaient pas comment les développer davantage. Par exemple, après avoir ouvert un bureau non protégé, ils n'ont pas immédiatement réalisé que Sputnik était la société de gestion du segment technologique, et les équipes n'ont pas utilisé les ressources reçues pour exploiter la crypto-monnaie locale.

Néanmoins, pendant tout ce temps, une centaine de rapports de bogues ont été soumis sur des vulnérabilités du programme de primes de bogues, des comptes et des données de cartes bancaires ont été volés. Pour ces tâches, les attaquants ont également reçu de l'argent en monnaie de jeu - un peu, mais en raison du montant, certaines équipes ont réussi à marquer un compte sérieux (100 000 - 200 000 publications).

Les défenseurs, enseignés par l'expérience des jeux précédents, ont prédit que les attaques commenceraient plus près de la nuit.

La nuit est le temps des actes sombres

Les membres Standoff

Les membres StandoffComme prévu, tout le plaisir s'est passé la nuit. Dès la fin de la journée de jeu, les pirates se sont activés et ont tenté d'exploiter les vulnérabilités qu'ils ont découvertes au cours de la journée. Et à la fois dans plusieurs points de la ville, il est devenu agité.

L'équipe Jet Antifraud a enregistré des attaques massives visant à voler de l'argent sur les comptes des habitants de la ville. Soit dit en passant, un total de 500 comptes ont été ouverts à la banque de la ville, le montant total était de 3 millions publics. Les assaillants ont tenté de retirer de l'argent - plus précisément, au moins un peu les conduire entre les comptes et vérifier la résistance de la banque anti-fraude. Trois attaques majeures ont eu lieu entre 10 heures et 2 heures du matin. Il y a eu environ 20 000 tentatives pour effectuer des transactions frauduleuses dans 19 comptes frauduleux. Dans le même temps, 100 comptes ont été compromis, mais la banque à l'époque n'a pas perdu un seul rouble.

Après minuit, l'équipe True0xA3 a décidé de concurrencer «CARK» et a piraté un ordinateur pour l'extraction de crypto-monnaie. Pendant la nuit, les deux équipes ont pu organiser un petit botnet pour l'exploitation minière.

Vers le matin, une trêve temporaire inattendue entre les attaquants et les défenseurs s'est produite. Ensemble, ils ont commencé à étudier l'infrastructure du segment technologique. A noter que depuis l'année dernière, le secteur industriel a considérablement évolué. Le modèle comprenait des centrales hydroélectriques et des centrales thermiques, des sous-stations de distribution, une raffinerie de pétrole, le transport et le stockage de produits pétroliers, un chemin de fer et des entrepôts automatisés, une grue et des systèmes de remplissage d'huile liquide, l'automatisation des bâtiments BMS et des systèmes de survie, des systèmes de vidéosurveillance, des maisons intelligentes. Les vrais logiciels et équipements de ces fournisseurs ont été utilisés: ABB, Advantech, Belden, GE, ICONICS, ICP DAS, Kepware, Loxone, Matrikon, Moxa, Schneider Electric, Siemens, Phoenix Contact, Rockwell, Prosoft. Les organisateurs ont utilisé des versions de logiciels et de micrologiciels présentant des vulnérabilités et des erreurs de configuration typiques connues, qui sont le plus souvent rencontrées dans la pratique.

Lorsque les tentatives d'accès à distance au système de contrôle automatique des processus ont échoué, les équipes ont commencé à se connecter localement et, sous la supervision de défenseurs, ont analysé pour établir la topologie du réseau, ont exploité les vulnérabilités connues, mais n'ont pas mené d'attaques à part entière contre les systèmes industriels.

Deuxième jour: une tournure inattendue des événements

La mise en page standoff

La mise en page standoffLe deuxième jour, les assaillants ont atteint un autre bureau - selon la légende, il s'agissait de la compagnie d'assurance de la ville F. Vers 9h30, l'équipe SCS a réussi à obtenir les données personnelles des clients de l'entreprise. Selon les équipes de défenseurs du SRV et du SOC "Perspective Monitoring", certains services ont été piratés. Une machine Linux a été testée pendant longtemps pour la solidité en énumérant les mots de passe. En conséquence, en utilisant le dictionnaire avancé, SCS a piraté des comptes. De plus, les attaquants ont tenté de prendre pied dans le système et d'attaquer les services internes en contournant NGFW, mais l'activité a été supprimée. Vers la même époque, SCS a pris l'ordinateur saisi par CARK pour l'extraction, mais les défenseurs ont rapidement découvert et éliminé le mineur. En seulement 24 heures, le WAF de l'équipe de défense SRV a repoussé environ 1 500 000 attaques, et l'équipe de surveillance prospective a commis 30 incidents de sécurité.

Après le déjeuner, les équipes SCS, EpicTeam et Level 8 ont tenté de vendre de la boue au cadre supérieur de la compagnie d'assurance de la ville trouvée dans les SMS pour 250 000 publications sur le marché noir. Cependant, l'une des équipes n'a pas été en mesure de confirmer avec des documents que cette correspondance appartient au cadre supérieur (cette information n'était pas dans les données), elle n'a donc reçu que 100 000 publicités pour cela. Une autre équipe n'a pu intercepter qu'une partie de la correspondance. L'acheteur sur le marché noir, bien sûr, a payé ces informations, mais pas autant que les attaquants s'y attendaient - seulement 150 000 publications.

Pendant ce temps, l'équipe True0xA3 a commencé à étudier activement les installations énergétiques et à envoyer les premières vulnérabilités à bug bounty. L'exploit qu'ils ont trouvé les a aidés à mener une attaque sur le poste de la centrale thermique à 15h19: l'équipe a désactivé le terminal de protection, créant ainsi une urgence.

Au milieu de la journée, l’équipe Jet Security et les défenseurs de RT SOC ont déclaré que les assaillants avaient le contrôle total sur le bureau précaire de Spoutnik: ils ont trouvé l’accès au système ICS dans le secteur pétrolier. Malgré de nombreuses tentatives de nuit, les attaquants n'ont pas réussi à percer les systèmes de défense, mais pendant la journée, ces attaques ont été développées. Il s'est avéré que la société Sputnik n'a pas assuré la sécurité de son réseau Wi-Fi, les équipes ont donc pu y accéder. En outre, des comptes ont été trouvés pour l'accès à distance via TeamViewer à la machine d'un ingénieur système de contrôle de processus automatisé. Les attaquants, bien sûr, ont utilisé cela à leur avantage et ont pris le contrôle de la session. Aucune attaque sérieuse n'a été enregistrée à cette époque, mais l'équipe Jet Security et RT SOC ont prédit un sabotage dans le secteur pétrolier.

Je n'ai pas dû attendre longtemps. À la fin de la journée, des attaquants inconnus ont mené une attaque locale sur le système d'alimentation en pétrole du pétrolier: en se rendant directement à l'équipement, les attaquants ont fait (peut-être par accident) une boucle dans le réseau local, ce qui a entraîné la perte de communication avec le contrôleur logique programmable et SCADA en même temps. Pour cette raison, un déversement d'hydrocarbures s'est produit sur le pétrolier, mais sans conséquences graves. Néanmoins, un travail aussi étroit et minutieux sur la protection des systèmes de contrôle industriels (de la surveillance totale à la reconfiguration des dispositifs de réseau industriels), qui a été démontré par l'équipe Jet Security, est rarement vu dans la vie réelle.

Mais la chose la plus intéressante s'est produite une heure avant la fin de la cyber-bataille. La ville a abandonné le système antifraude. Les équipes Hack.ERS et invul: $ en ont rapidement profité. Cependant, seul Hack.ERS a été le premier à automatiser les opérations et à vider complètement la banque en 20 minutes - au total, ils ont retiré environ 2,7 millions de publications. Cela a permis à l’équipe de se hisser de la 10e ligne de la table du tournoi et d’entrer dans les vainqueurs, éliminant l’équipe «CARKA» (vainqueurs de l’année dernière) des leaders. En seulement 30 heures de la cyber-bataille, l'équipe Jet Antifraud, qui a défendu la banque de la ville, a réussi à repousser 22 500 transactions frauduleuses d'une valeur de 97 000.

Classement final

Classement finalLa situation sur l'échange de crypto-monnaie a ajouté de la chaleur. Un total de 6 équipes sur 12 minées: «TSARKA», True0xA3, Hack.ERS, SCS, CrotIT, invul: $. Comme dans la vie réelle, le cours était en constante évolution: le minimum était de 5 publics par bloc, le maximum était de 200 publics par bloc. Au cours de la dernière heure, les chiffres ont radicalement changé. Au total, les participants ont miné 1776 blocs: TsARKA - 620, True0xA3 - 515, Hack.ERS - 355, SCS - 133, CrotIT - 104, invul: $ - 48. En deux jours, les équipes ont gagné: «TSARKA» - 75940 publie, True0xA3 - 40.200 publ., Hack.ERS - 35.100 publ., SCS - 12.680 publ., CrotIT - 1.905 publ., Invul: $ - 960 publ.

Déjà dans les dernières minutes du concours, l'équipe True0xA3 a organisé une panne d'électricité dans la ville. Cette attaque était la suite logique des actions entreprises par l'équipe la veille. Pendant tout ce temps, les participants ont étudié le stand, lu les recherches sur la sécurité des systèmes de contrôle industriels et recherché les utilitaires nécessaires. Utilisant les vulnérabilités du protocole MMS, ils ont réussi à provoquer un court-circuit. Soit dit en passant, la même attaque a déjà été menée

il y a deux ans contre PHDays VI. Cela aurait dû être évité par le système de sécurité, mais True0xA3 a pu le désactiver la veille. En fin de compte, le chemin de fer a également réussi: True0xA3 a pris le contrôle de la locomotive, mais n'a pas eu le temps de faire quoi que ce soit, et Sploit00n a trouvé plusieurs vulnérabilités dans l'entrepôt automatisé du chemin de fer qui permettaient de changer la logique de l'automate, mais l'équipe n'a pas non plus réussi à apporter des modifications.

Disposition ferroviaire

Disposition ferroviairePendant deux jours, les événements sur site ont également été surveillés à l'aide des produits Positive Technologies: système MaxPatrol SIEM, solution de sécurité réseau pour l'analyse du trafic réseau, la détection et la détection des incidents PT Network Attack Discovery, le système de détection de logiciels malveillants PT MultiScanner multithread. Pendant tout ce temps, le PT Network Attack Discovery a enregistré à lui seul 11 769 526 attaques. À propos des attaques enregistrées par les solutions Positive Technologies et de leur analyse technique détaillée, dans notre prochain article.

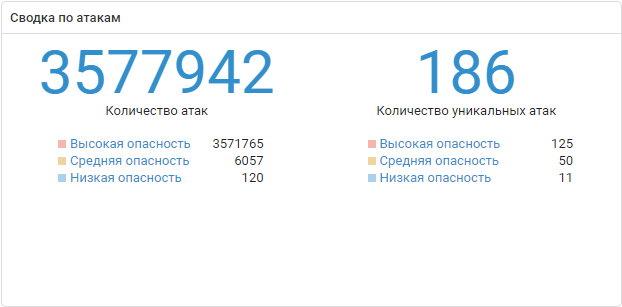

Le nombre d'attaques contre des objets de la ville F en deux jours

Le nombre d'attaques contre des objets de la ville F en deux joursRésultats: amitié gagnée

D'après les résultats de deux jours, on peut dire que l'amitié a gagné. La cyber-bataille Standoff de 30 heures a une fois de plus confirmé que les spécialistes de la sécurité des informations sont en mesure de fournir le plus haut niveau de protection sans affecter la logique métier et les processus technologiques des systèmes. Les attaquants n'ont pas réussi à casser des objets protégés, mais les équipes ont démontré à quoi peut conduire une attitude négligente face aux problèmes de sécurité de l'information. Certains objets et infrastructures ont été complètement laissés sans protection (comme c'est parfois le cas dans la vie) afin de rendre la compétition plus réaliste et visuelle. Eh bien, pour que les défenseurs n'abusent pas de leur position et n'affectent pas le fonctionnement des objets qui leur sont confiés (par exemple, n'interrompent pas les services pour des raisons de sécurité), les organisateurs lancent des programmes spéciaux pour vérifier leur disponibilité.

Les trois premiers prix ont été remportés par Hack.ERS, TsARKA, Sploit00n. Les résultats restants sont

dans le classement final .

The Standoff Winners - Équipe Hack.ERS

The Standoff Winners - Équipe Hack.ERSIlya Karpov, experte en sécurité des systèmes de contrôle de processus automatisés et l'un des organisateurs des installations industrielles, estime que les défenseurs ont gagné, malgré le fait que dans la ville du poste de cogénération, les attaquants ont pu saboter et abaisser le couteau de mise à la terre au sol.

«Le secteur pétrolier, malgré diverses vulnérabilités mises en œuvre, erreurs de configuration, points d'accès et même la possibilité d'accès physique, a été protégé de manière fiable par l'équipe Jet Security. Cette année, nous n'avons pas vu de vecteurs d'attaque complexes avec un changement dans la logique de travail: personne n'a atteint les contrôleurs, car les défenseurs ont travaillé à 100% et ont tout pris sous contrôle. Néanmoins, l'équipe True0xA3 a été en mesure de comprendre comment la sous-station fonctionne en déplacement - leur attaque a été la plus difficile de tous les deux jours », a déclaré Ilya. "Pour la deuxième année consécutive, nous nous attendons à des attaques sur les équipements réseau, car ce sont elles qui se produisent partout dans la vie réelle, mais elles restent sans surveillance dans la compétition."

Selon Mikhail Pomzov, membre du comité organisateur de PHDays, les attaquants pourraient obtenir plus:

«Cette année, toutes les tâches auxquelles les pirates ont été confrontés ont été conçues pour la logique. Le jeu prévoyait des objectifs cachés qui apparaissaient après avoir effectué certaines actions ou lorsqu'un événement s'est produit. Par exemple, après avoir accédé à un compte sur un portail, il a été possible de pénétrer d'autres segments. Les attaquants ont agi de manière plus simple et n'ont pas déroulé les attaques - ils ont remis des tâches et reçu de l'argent. Peut-être qu'ils n'avaient tout simplement pas assez de temps. "

Mikhail Levin, membre du comité d'organisation de PHDays, a résumé les résultats:

«L'objectif annuel de notre événement est de prêter attention aux problèmes de sécurité de l'information, de démontrer des scénarios d'attaque modernes et des moyens de les contrer. Je pense que cette année, nous avons réussi. , , , . - — , , . , , . The Standoff , ».