Les chercheurs en sécurité d'Armis ont

récemment annoncé que quelque 500 millions d'appareils IoT sont susceptibles d'attaquer par une nouvelle liaison DNS. Au cours de cette attaque, l'attaquant lie le périphérique de la victime au DNS malveillant, ce qui autorise par la suite un certain nombre d'opérations. Ainsi, l'attaque vous permet par la suite de lancer des processus malveillants, de collecter des informations sensibles ou d'utiliser un appareil IoT comme lien intermédiaire.

En bref, l'attaque elle-même se produit selon le scénario suivant:

- L'attaquant configure son propre serveur DNS pour le domaine malveillant.

- L'attaquant fournit à la victime un lien vers un domaine malveillant (le phishing, le spam IM, XSS, ou le camouflage d'un lien malveillant dans des publicités sur des sites populaires et complètement blancs sont utilisés à ce stade).

- Le navigateur de l'utilisateur fait une demande pour obtenir les paramètres DNS du domaine demandé.

- Le serveur DNS malveillant répond, le navigateur met en cache l'adresse.

- Selon le paramètre TTL dans la réponse du serveur DNS principal d'une seconde, le navigateur de l'utilisateur effectue une requête DNS répétée pour obtenir une adresse IP.

- Le DNS intrus répond avec l'adresse IP cible.

- L'attaquant utilise à plusieurs reprises un serveur DNS malveillant pour accéder à toutes les adresses IP d'intérêt sur le réseau attaqué afin d'atteindre ses objectifs (collecte de données, exécution de code malveillant, etc.).

De plus, le mécanisme d'attaque est expliqué en détail dans une vidéo de spécialistes Armis:

Les caméras IP sont les plus vulnérables aux attaques. Selon les experts, une attaque similaire peut être menée sur 160 millions de ces appareils. De plus, grâce à l'usurpation DNS, vous pouvez accéder à 165 millions d'imprimantes, 124 millions de points de téléphonie IP, 28 millions de téléviseurs intelligents, 14 millions de commutateurs, routeurs et points d'accès Wi-Fi et 5 millions d'appareils de diffusion multimédia.

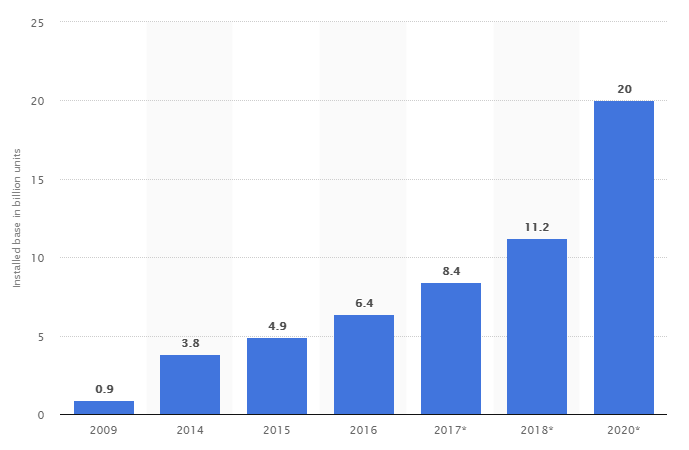

Selon la ressource Statista.com, le nombre d'appareils IoT connectés au réseau de 2009 à 2017 est passé de 0,9 milliard à 8,4 milliards. En 2018, il devrait atteindre 11,2 milliards d'appareils. D'ici 2020, 20 milliards d'appareils intelligents connectés au réseau sont prévus.

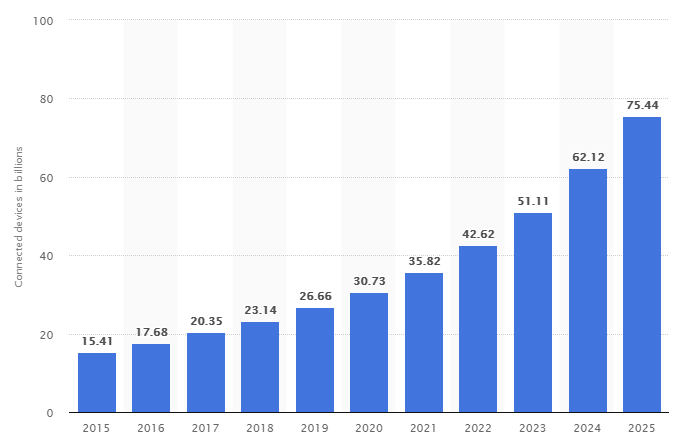

Il est important de comprendre que les données fournies se réfèrent uniquement aux

appareils réellement utilisés . Si vous regardez les données et les prévisions pour le nombre total d'appareils IoT connectés au réseau au moins une fois, les chiffres deviennent encore plus impressionnants:

Le problème de sécurité des appareils IoT n'est pas nouveau. En

2015 et

2017 , des articles pertinents sur la création de botnets à partir de caméras de surveillance ont été publiés sur Habré, et le plus célèbre d'entre eux était Mirai, un botnet qui

combinait plus d'un million d'appareils IoT en un seul réseau pour les attaques DDoS. Plusieurs années se sont écoulées depuis ces événements, et il est toujours impossible de distinguer un équipementier spécifique vulnérable ou le plus sûr: les appareils des deux géants technologiques, quelle que soit leur orientation vers le segment des consommateurs ou des entreprises, ou les appareils d'entreprises moins populaires, font l'objet d'attaques. .

Il est physiquement impossible de corriger la situation en déployant des correctifs sur les appareils, car il y a déjà trop d'appareils et les fabricants ne seront tout simplement pas en mesure de faire face à une telle tâche. De plus, les vendeurs ne sont pas intéressés par de tels événements, car ils entraînent exclusivement des coûts, dont la taille n'est pas comparable au profit de la vente d'un certain nombre d'appareils (les mêmes caméras IP, dont le coût est extrêmement loin d'être exorbitant).

Bien sûr, pour résoudre le problème décrit, il est nécessaire de créer une protection complète des informations autour des appareils IoT, ainsi que de surveiller leur activité par les administrateurs locaux.