Au départ, je voulais juste jeter un lien vers certains commentaires pour la première branche de cet article , par exemple, pourquoi coller des ports (combien en vain) n'est pas bon.

Eh bien, la réponse a grandi dans la feuille dans cet article, et le commentaire verra une ou deux personnes (et peut-être que quelqu'un vous sera utile).

Nous ne parlons pas de vulnérabilité au sens propre du terme, mais de négligence (négligence ou paresse) pour tirer au pied immédiatement avec une longue rafale.

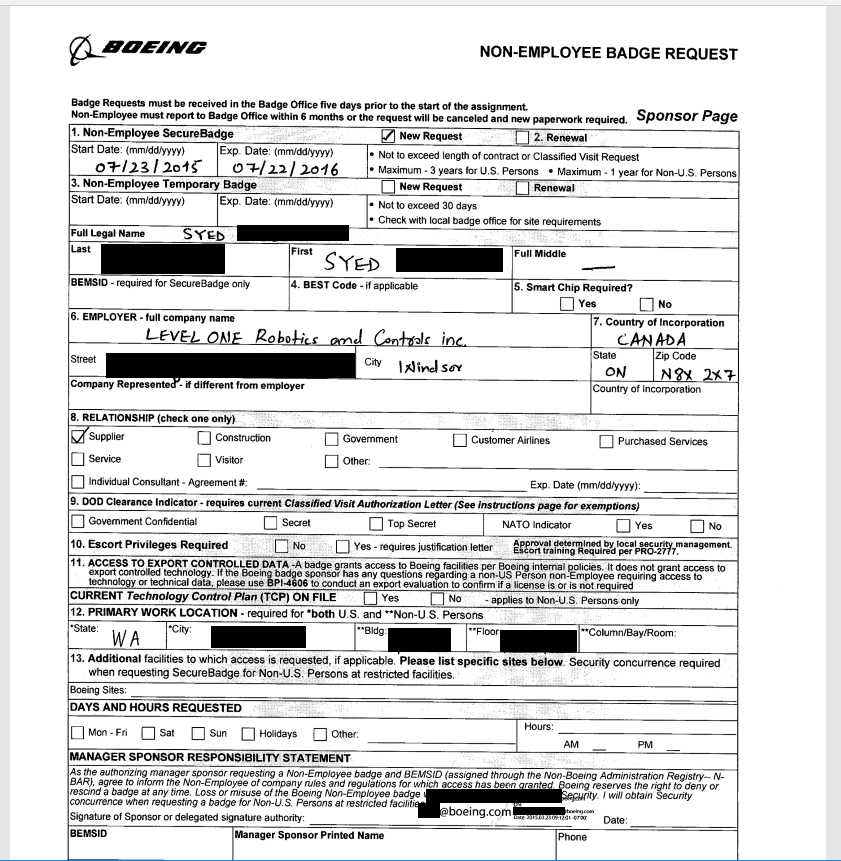

L'équipe UpGuard Cyber Risk a trouvé un «trou» où de nombreux documents, y compris des documents secrets, se trouvaient (je ne peux pas choisir un autre mot) en accès direct au public.

Pour évaluer la gravité - parmi les sociétés couvertes par ces divisions «trouées» figurent VW, Chrysler, Ford, Toyota, GM, Tesla et ThyssenKrupp.

Les données pour tous les différents types, degrés de confidentialité et secret de "signature", mais ...

O Where traîné trouvé

Sur des serveurs accessibles au public appartenant au groupe Level One Robotics, "un prestataire de services d'ingénierie spécialisé dans le processus d'automatisation et d'assemblage pour les OEM" ...

La liste des entreprises de fabrication réellement affectées, voir ci-dessus.

Quoi traîné trouvé

Environ 157 Go de biens, y compris les diagrammes de chaîne de montage (pendant plus de 10 ans), les plans de localisation des locaux de l'usine, la configuration et la documentation robotiques, les formulaires de demande avec les ID des employés, les formulaires de demande d'accès VPN, les accords de non-divulgation (rire ici), etc. .d. etc. Cela est vrai pour presque toutes les entreprises ci-dessus. En outre, les données personnelles des employés (Level One et autres), y compris les analyses des permis de conduire et des passeports, les données commerciales de Level One (factures, contrats et coordonnées bancaires). Mais alors, pour un échauffement.

Et enfin apparemment pour finir complètement, le niveau d'accès (permissions défini) installé sur le serveur, au moment de l'ouverture du «trou», est soudain apparu comme accessible en écriture , c'est-à-dire n'importe qui pourrait potentiellement changer les documents là-bas, par exemple, en changeant le numéro de compte bancaire dans les instructions au comptable pour un virement direct, il pourrait s'inscrire comme un être cher dans le personnel, il pourrait coller un programme malveillant, etc. joies.

Comment traîné arrêté par

Et ici (comme je l'ai déjà indiqué ci-dessus), tout est très simple - le serveur était (ou est soudainement devenu) accessible via rsync . Le serveur rsync n'était pas limité par IP (pas au niveau des utilisateurs, des clés, etc.), c'est-à-dire toutes les données peuvent être effacées par n'importe quel client rsync connecté au port rsync.

Encore une fois - rsync a stupidement bloqué un port ouvert à l'extérieur, sans aucune vérification supplémentaire.

Probablement simple - le mauvais réglage (l'effet de plusieurs cuisiniers dans la même cuisine, etc.).

Je ne sais pas (et UpGuard est silencieux) ce qui était exactement là - si ssh était ouvert (ce qui est peu probable), est allé à rsh comme couche de transport, unisson direct ou une autre méthode de socket, rdiff ou csync via HTTP, etc. Il existe de nombreuses options, mais le fait est que dans tous les cas, le "vecteur d'attaque" serait annulé par la règle de pare-feu la plus simple qui autorise la connexion à des ports strictement définis et à partir de 127.0.0.1 , [::1] et quelques "amis" adresses, alias liste blanche.

Qu'avons-nous

L'automatisation de la production a changé l'industrie, mais elle a également créé de nombreux nouveaux domaines de risque, où le maillon le plus faible (y compris le facteur humain, que ce soit par intention malveillante, en raison d'une surveillance, d'une mauvaise configuration ou d'une paresse stupide) annule l'ensemble du système de sécurité de l'entreprise, ce qui signifie que les entreprises doivent prendre plus au sérieux tous les liens impliqués dans l'écosystème numérique de l'organisation.

Et sur votre VPS-ke (ou peut-être ailleurs, où le trafic peut être tunnelé demain ou en quelque sorte enveloppé vers "l'extérieur"), fermez tout du péché avec une liste blanche (liste blanche) afin que demain un service accède soudainement à l'extérieur ( ou un nouveau vecteur d'attaque qui est apparu) n'a pas fait chuter votre sécurité sous la plinthe.

Eh bien, définissez un auditeur familier sur votre "fournisseur de services d'ingénierie et autres" ...

Soudain, là aussi les ports rsync sortent - la stigmatisation dans le pistolet.