Dans l'article, je vais vous raconter l'expérience de la création d'une interaction réseau entre des ordinateurs physiques et des machines virtuelles créées dans l'environnement VMWare Esxi 6.7. L'organisation du routage entre tous les appareils s'effectue à l'aide de Mikrotik CHR.

Et donc, commençons

Présentation

Dans certains cas, il est parfois nécessaire de combiner des machines physiques en une infrastructure réseau avec des machines virtuelles. Dans le même temps, assurez-vous que chaque espace d'adressage est isolé les uns des autres, mais donnez accès aux machines virtuelles partagées à partir de n'importe quel périphérique à l'intérieur de l'infrastructure.

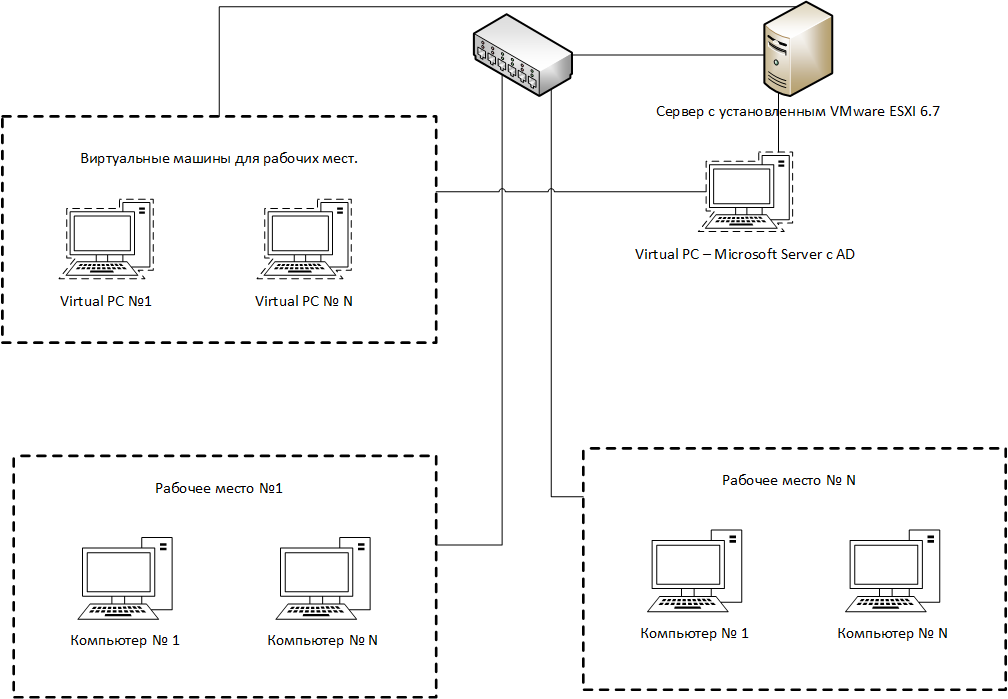

Je vais donner la topologie initiale.

Qu'avons-nous:

- Commutateur D-Link Des machines physiques et un serveur avec VMWare ESXI y sont connectés. Le commutateur lui-même est connecté à l'équipement supérieur de l'organisation.

- Une flotte de machines physiques.

- Un ensemble de machines virtuelles.

- Une machine virtuelle sur laquelle Windows Server et AD sont installés.

Défi

Il est nécessaire de combiner 2 machines physiques et 2 machines virtuelles en un seul espace d'adressage. En même temps, l'infrastructure générale de l'organisation ne peut pas être affectée. Chaque ensemble de machines doit être isolé les uns des autres, mais doit disposer d'un accès Internet et d'un accès à AD.

Implémentation

Dans un premier temps, nous commençons par placer les ports sur le commutateur auxquels les machines physiques sont connectées dans leurs propres VLAN, qui ne sont pas dans l'infrastructure de l'organisation. Le résultat est qu'il y a deux machines physiques dans chaque VLAN. Ensuite, nous mettrons tous les VLAN créés sur le serveur sur lequel VMWare est installé.

Sur le commutateur virtuel VMWare, nous obtenons la structure suivante:

Afin d'organiser le routage et le sous-réseau, nous utilisons Mikrotik CHR. Sur le serveur VMWare, nous avons divisé les VLAN créés entre les machines virtuelles et Mikrotik. Par conséquent, nous obtenons la vue suivante pour chaque VLAN:

La nouvelle topologie avec Mikrotik CHR est la suivante:

Par conséquent, les interfaces suivantes arrivent sur le routeur virtuel:

- Interface d'accès au réseau interne de l'organisation

- Interface avec de vraies adresses IP

- L'interface de chaque VLAN créé

Configurer Mikrotik CHR

Pour toutes les interfaces créées sur le routeur, ajoutez un commentaire et définissez un nom.

Interfaces/interface ethernet set [ find default-name=ether1 ] comment="VLAN ID 361 Uplink to Org" name=Class_VM set [ find default-name=ether2 ] comment="Interface Vlan 2025 Real_Outside" name=Real_Outside set [ find default-name=ether3 ] comment="Interface WSR_4001 for StudentWSR #1" name=WSR_4001 set [ find default-name=ether4 ] comment="Interface WSR_4002 for StudentWSR #2" name=WSR_4002 set [ find default-name=ether5 ] comment="Interface WSR_4003 for StudentWSR #3" name=WSR_4003 set [ find default-name=ether6 ] comment="Interface WSR_4004 for StudentWSR #4" name=WSR_4004 set [ find default-name=ether7 ] comment="Interface WSR_4005 for StudentWSR #5" name=WSR_4005 set [ find default-name=ether8 ] comment="Interface WSR_4006 for StudentWSR #6" name=WSR_4006 set [ find default-name=ether9 ] comment="Interface WSR_4007 for WinServerDC" name=WSR_4007 /interface list add comment="Interface List All Local Vlan" name=local_vm /interface list member add interface=WSR_4001 list=local_vm add interface=WSR_4002 list=local_vm add interface=WSR_4003 list=local_vm add interface=WSR_4004 list=local_vm add interface=WSR_4005 list=local_vm add interface=WSR_4006 list=local_vm add disabled=yes interface=WSR_4007 list=local_vm

Maintenant, pour chaque interface, nous pouvons définir notre propre espace d'adressage, dans chaque espace d'adressage le serveur DNS sera une machine virtuelle avec Windows Server et AD. Ainsi, chaque appareil peut être ajouté à l'AD créé. Dans AD, nous spécifions également le serveur DNS de l'organisation.

Adressage /ip address add address=*.*.*.*/27 interface=Class_VM network=*.*.*.* add address=10.0.35.1/29 interface=WSR_4001 network=10.0.35.0 add address=10.0.36.1/29 interface=WSR_4002 network=10.0.36.0 add address=10.0.37.1/29 interface=WSR_4003 network=10.0.37.0 add address=10.0.38.1/29 interface=WSR_4004 network=10.0.38.0 add address=10.0.39.1/29 interface=WSR_4005 network=10.0.39.0 add address=10.0.40.1/29 interface=WSR_4006 network=10.0.40.0 add address=10.0.41.1/29 interface=WSR_4007 network=10.0.41.0 add address=*.*.*.*/27 interface=Real_Outside network=*.*.*.*

Pour garantir l'isolement de chaque sous-réseau les uns des autres, nous allons créer une règle appropriée, mais en même temps fournir un accès au réseau où se trouve Windows Server with AD (chaîne directe). Nous interdisons également les paquets ICMP entre les réseaux (chaîne d'entrée).

Pare-feu /ip firewall filter add action=accept chain=forward in-interface-list=local_vm out-interface=WSR_4007 add action=accept chain=forward in-interface=WSR_4007 out-interface-list=local_vm add action=drop chain=input comment="Block ping between interface" in-interface-list=local_vm protocol=\ icmp add action=drop chain=forward comment="Block traffic between interface" in-interface-list=local_vm \ out-interface-list=local_vm /ip firewall nat add action=masquerade chain=srcnat out-interface=Class8_509_VM

Pour simplifier le travail, nous avons mis les interfaces nécessaires dans une liste, garantissant ainsi la commodité de la configuration du pare-feu.

Après tous les paramètres, nous obtenons la situation suivante du serveur DHCP:

Comme vous pouvez le voir, les machines occupent des adresses de certains réseaux.

Résumé

En utilisant le Mikrotik CHR virtuel, l'interopérabilité entre les machines physiques et les machines virtuelles est assurée. La séparation de chaque ensemble de machines dans son propre espace d'adressage permet d'isoler les objets créés.