Je veux que vous compreniez pourquoi je commence mon discours avec cette diapositive particulière. Je veux dire à quel point vous en savez peu si vous pensez que le mauvais signifie toujours méchant, haineux et le bien est toujours agréable et moelleux. Je veux que vous vous souveniez de cette photo de chatons quand je commence à vous dire des choses vraiment terribles.

Ma présentation s'intitule «Voler tout, tuer tout le monde, provoquer un effondrement financier complet, ou comment je suis entré et me suis mal comporté!» tout simplement parce qu'il parle de la défaillance d'un système de sécurité.

La légende de l'image avec les chatons se lit comme suit: «Army of Darkness. Plus doux que prévu. Sur la diapositive avec le nom de la présentation, il y a une plaque avec l'inscription «Le gardien sera de retour dans 5 minutes».

Je vais vous expliquer que les questions de sécurité physique et tout ce qui s'y rapporte sont notre point faible, car les gens opposent le bidimensionnel au tridimensionnel et le simple au difficile, lorsqu'ils approchent des portes d'entrée. Vous voyez, Jason I. Street a beaucoup plus de lettres après le nom de famille, alors permettez-moi de me présenter d'abord. J'ai du travail de jour et du travail de nuit. Le travail de jour est que je suis vice-président de la sécurité de l'information à la société financière Stratagem 1 Solutions. Je travaille dans une cabine de bureau, entourée de nombreux événements intéressants. Je regarde les pare-feu, surveille les systèmes d'identification, j'ai construit notre propre infrastructure et je trouve des moyens plus créatifs de la protéger des personnes qui peuvent «nous poursuivre», et mon travail principal est une «équipe bleue», c'est-à-dire la protection.

Mon travail de nuit consiste à agir en tant que CIO - directeur des stratégies d'information, et environ 3 fois par an, je fais des tests de pénétration, c'est mon travail principal. Je parle lors d'événements similaires à travers le monde, j'ai écrit le livre Dissecting the Hack: The F0rb1dd3n Network dans le genre du détective documentaire, j'écris des articles, et je fais tout cela la nuit. L'après-midi, je réagis aux incidents et la nuit, je crée des incidents pour d'autres personnes, c'est plus pratique pour les deux parties.

J'adore regarder ces photos. Dans cette casquette de baseball et ces lunettes noires, je me suis tenu une heure devant le bâtiment de l'installation protégée du parc industriel, dimanche, en l'absence de toute autre circulation, et un gardien m'a passé deux fois, qui n'a même pas demandé ce que je faisais sur le trottoir et pourquoi j'inspectais le bâtiment gardé, et Je n'ai pas enregistré cet incident.

Sur la deuxième photo, je porte des lunettes, j'étais sur le point de postuler pour un emploi, ici je porte une chemise de couleur BlackHat hacker community parce que j'aime aller avec des "stickers d'avertissement". Je n'ai jamais obtenu ce poste car je n'étais pas suffisamment qualifié, mais j'ai réussi à obtenir leurs données. C'était ma victoire.

Sur la diapositive suivante, vous voyez deux autres photos que j'aime aussi.

Je pense que le t-shirt avec l'inscription est le meilleur, car j'ai presque volé la voiture. J'étais dans un hôtel sur la côte et le parking m'a fourni une voiture, mais je lui ai expliqué que je ne pouvais pas prendre cette voiture pour le moment, il a demandé pourquoi et j'ai répondu - parce que je la volerais. Apparemment, il a acheté l'inscription sur mon T-shirt "Je suis la source de problèmes" et a décidé de me donner la voiture de quelqu'un d'autre. Il lui a fallu un certain temps pour comprendre ce que je veux dire, alors j'ai dû lui dire: "Vous devez la reprendre parce que le propriétaire peut avoir besoin d'elle."

La chemise suivante est ma préférée. Sur l'un des sites les plus gardés que j'ai vus de ma vie, juste en face de Ground Zero, niveau zéro du World Trade Center à Manhattan, une équipe SWAT traverse le hall jusqu'à l'ascenseur principal, qui est gardé par 8 gardes, ces K9 avec leurs mitrailleuses, et je suis sur aux étages supérieurs je me rends comme ça dans une chemise avec le badge "Geek de votre entreprise". Oui, j'aime surtout cette photo, et plus tard je vous raconterai un peu plus cette histoire.

J'ai CISSP (certificat de sécurité de l'information de l'organisation à but non lucratif International Information Systems Security Certifications Consortium), et je pense que selon le code d'éthique, je dois mentionner que dans ma présentation j'ai utilisé des citations du traité "The Art of War" de Sun Tzu, un stratège chinois et penseur du V siècle.

Donc, ma présentation se compose des parties suivantes:

Entrée;

Le fait est un fait que nous rencontrerons en discutant de ce sujet;

Règles - 2 règles que j'ai élaborées en faisant mon travail;

Résultats - nous aurons jusqu'à 3 résultats découlant de ces 2 règles;

Conclusions et / ou discussion.

Alors pourquoi exactement ce sujet? J'en ai parlé l'année dernière lors de la conférence 36 CHARGE, j'ai parlé du début de l'ingénierie sociale, des choses que vous pourriez faire pour essayer d'entrer dans le bâtiment gardé. C'était la première partie et, franchement, j'ai reçu des commentaires après cela, et j'ai été approché avec toutes sortes de questions difficiles.

Mais je ne suis pas un expert dans le domaine de l'ingénierie sociale, je ne connais rien à la programmation neuro-linguistique (PNL), je ne connais pas les méthodes de reconnaissance faciale ou la technologie ninja. Cependant, je réussis à 100% à pénétrer les bâtiments, j'y vais juste quand j'utilise les compétences de cette même ingénierie sociale. Mais croyez-moi, je n'y suis pas fort, telle est notre sécurité moderne.

Je pense que vous n'apprendrez rien de nouveau de moi, c'est donc plus une conférence éducative qui vous montrera le début du chemin, mais j'espère qu'après cela vous vous souviendrez de quelque chose qui vous forcera à regarder autour de vous et à jeter un nouveau regard sur des choses qui vous semblent familières et améliorez votre perception de l'environnement.

Mais maintenant, je ne parlerai pas d'ingénierie sociale, donc c'est tout ce que j'ai pu faire après que votre garde de sécurité m'a autorisé à franchir les portes d'entrée.

Donc, fait numéro 1: je suis entré! J'ai pris cette photo dès que j'ai ouvert la porte et suis monté dans le couloir. J'ai vu une porte pour le personnel, c'était une porte vers la zone gardée, et je l'ai traversée en appuyant sur les boutons 1-3-5.

Je pouvais appuyer sur 5-3-1 ou 3-1-5, peu importe, je l'ouvrirais quand même, car j'ai appuyé sur les boutons dont la surface a été essuyée par une utilisation fréquente plus que les autres. Je suis rentré de là 10 minutes avant le début de notre réunion, et personne ne savait que j'étais là.

Un autre incident drôle a été quand je suis allé chercher un autre emploi. J'ai décidé d'être un méchant et quand j'ai signé à la réception, je leur ai volé un stylo. Ensuite, j'ai demandé où ils avaient des toilettes. Ce n'est pas parce que je bois trop de Coca diète, je «me perds» dans ces grands bâtiments et je peux errer pendant des heures à la recherche de ces toilettes, tout en inspectant l'ensemble du bâtiment.

À la recherche de toilettes, je suis tombé par hasard sur une partie gardée du territoire de la zone de travail et j'ai trouvé une entrée pour le personnel. Il semblait que les gardiens de cette installation aient montré leurs systèmes de sécurité à un million de dollars, mais quand j'ai regardé la porte, j'ai vu une petite chose, une charnière qui maintient le verrou de la porte. Si j'avais un préservatif, je l'adapterais pour empêcher la porte de se fermer. Et puis je me suis souvenu de la poignée volée, en ai dévissé le capuchon et je l'ai mis sur cette charnière, et la porte ne s'est pas cassée. Quand j'y suis retourné 20 minutes après avoir traversé la zone «restreinte», le bonnet était toujours là. Personne n'a découvert que j'étais dans l'établissement gardé, et c'était amusant!

Donc, je ne suis pas serrurier de la catégorie la plus élevée, et je n'ai pas besoin d'être serrurier pour que les gens me laissent passer la porte d'entrée. Je n'ai pas besoin d'être un super codeur ninja juste pour voler un disque dur de données de votre ordinateur. Cette vidéo montre mes compétences en tant que maître pirate et une clé principale unique - la couverture d'un dossier en carton. J'insère simplement une feuille de carton entre les volets d'une porte fermée, je les passe de bas en haut et les portes s'ouvrent avec une simple "clé".

Plus loin sur la diapositive, une autre «clé» s'affiche: un faux e-mail que j'ai placé sur mon iPad. Si vous venez de l'imprimer, cela semblera faux, ils vous diront: "vous venez de l'imprimer vous-même!", Mais quand ils le voient sur la tablette avec ces hyperliens bleus, ils disent: "Oh, c'est magique, ça doit être vrai!"

J'ai dû me rendre à l'établissement gardé de New York parce que l'administrateur réseau a remarqué que beaucoup de trafic réseau provenait de l'ordinateur du directeur financier adjoint de la société. Par conséquent, un spécialiste du réseau aussi cool, comme moi, a dû se rendre à cet objet et comprendre ce qui se passait avec le réseau. Telle était la légende, et j'ai passé 2 heures dans Google Docs à rédiger cette lettre. Donc, il est dit ici que le nouveau propriétaire de cette entreprise a été très bouleversé par ce triste événement et s'est tourné vers une autre entreprise en lui demandant d'envoyer son meilleur spécialiste du réseau, c'est-à-dire moi, pour vérifier leur serveur principal. Eh bien, la deuxième lettre m'a été adressée personnellement, comme si elle émanait du directeur de la sécurité de l'information de la deuxième société, et il a écrit que je devais abandonner toutes mes affaires et y arriver d'ici demain. Et que je dois faire le travail "excellent", car "beaucoup d'yeux" regardent ce projet. En général, je l'ai fait paraître urgent et politique, afin que personne ne soit particulièrement surpris de mon arrivée. J'ai montré cette lettre au «gars du réseau», il m'a conduit au bureau, nous avons discuté avec le directeur de la sécurité de l'information pendant 10 minutes. Et puis ce gars m'a accompagné sur tous les ordinateurs de bureau, mais j'ai pu insérer librement mes lecteurs flash où je voulais et faire ce que je voulais. J'ai donc vraiment adoré cette lettre.

Donc, je me fiche de vos cartes de crédit, je m'en fous de la loi Sarbanes-Oxley, des ISO, que Leicester a Linux, je veux juste te baiser, ruiner ton humeur de la pire façon, je veux être le pire qui peut-être que cela vous arrivera au pire moment. Tu te souviens des chatons?

Voici donc mes 2 règles que j'ai tirées du film Serenity: "Je veux tout gâcher" et "Soyons des méchants."

C'est comme une équipe rouge contre une équipe bleue, alors ne soyez pas offensé si je vous frappe sous la taille. C'est comme ces banquiers qui sont enlevés et retenus en otage par toute leur famille jusqu'à ce que les portes de la banque soient ouvertes aux voleurs. Ce n'est pas drôle, ça se passe vraiment. C'est l'une des choses que les gens disent qu'il n'y a rien de nouveau en elle. Le concept de ce que nous faisons est tiré du film de 1992 «Sneakers». C'est comme si des gens vous embauchaient pour que vous fassiez irruption dans certains endroits pour vous assurer que personne ne puisse les pirater.

Maintenant, ça va mieux avec cette entreprise, mais quand même, le concept est préservé, ce n'est pas nouveau, et il y a des gens qui le comprennent mieux que moi.

Une autre chose que nous devons comprendre est que la gestion est une réponse, pas un avertissement. Je citerai Dan Erwin, un agent de sécurité chez Dow Chemical en 2008, disant: «La meilleure façon d'attirer l'attention de la direction sur un plan d'urgence est de brûler un bâtiment de l'autre côté de la rue.»

Salutations à toutes les personnes présentes - je suis ce feu! Et maintenant, nous allons passer à la partie amusante de la présentation, dans laquelle je vais parler de plusieurs façons d'allumer de telles lumières.

L'inscription sur le démotivateur: "Simpletons. Même les canetons savent les reconnaître! »

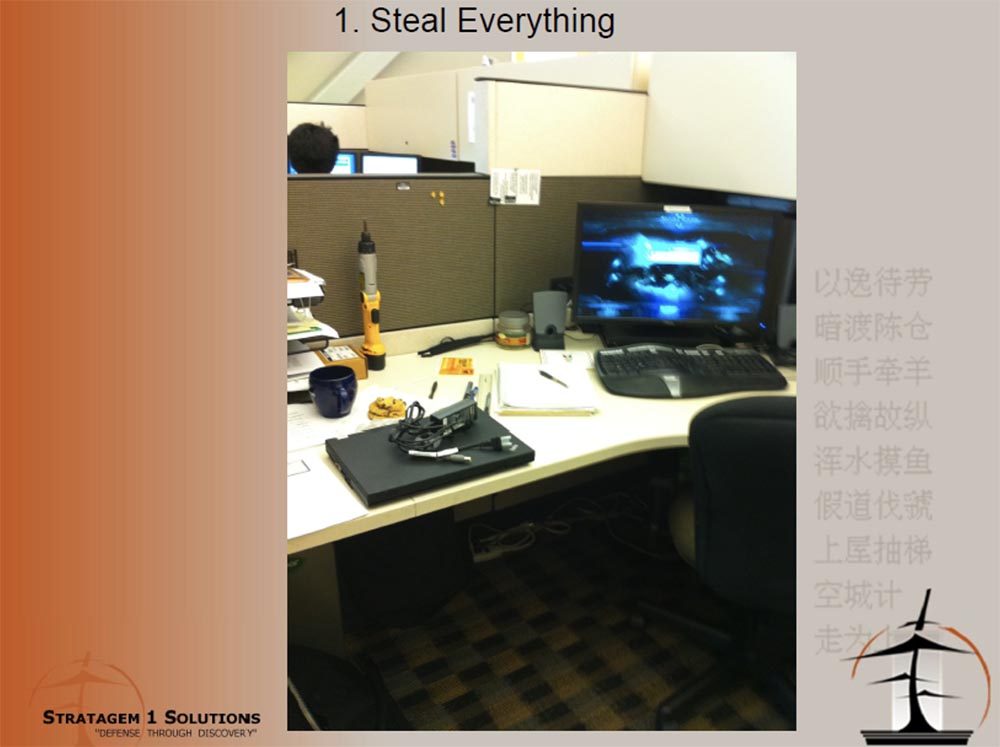

L'inscription sur le démotivateur: "Simpletons. Même les canetons savent les reconnaître! »Les diapositives ci-dessous décrivent ce que j'appelle «utiliser de mauvais faits» parce que j'ai volé ce téléphone, j'ai «violé» cet ordinateur portable et 30 ordinateurs portables dans ce bureau n'avaient pas de câbles antivol, car la direction pensait qu'ils étaient « protégé. " Quand je suis arrivé là-bas, ils équipaient simplement les ordinateurs portables avec des câbles antivol, et un gars a laissé son ordinateur portable sur la table avec un câble et un tournevis, probablement afin qu'il soit pratique pour un voleur de dévisser le câble s'il était connecté à l'ordinateur portable. Mais depuis que j'avais faim, je n'ai volé que des cookies sur sa table.

Vous savez, les gens pensent que la sécurité ne doit pas être si rigoureuse qu'ils utilisent des câbles antivol pour protéger leurs ordinateurs portables. Parce que vous devez l'attacher à la table, et c'est difficile, vous devez vous pencher, alors mettons simplement ce câble sur la table, car personne ne le tirera. Et vous savez que la plupart des agents de sécurité n'essaient pas vraiment de tirer sur ce câble pour vérifier, mais je ne suis pas un agent de sécurité, je suis un voleur, je vais tirer dessus pour essayer de voler un ordinateur portable.

Certains gars utilisent un verrou de code, mais je vous assure que si ce code est 0-0-0-0, je vais essayer de le taper, si c'est 1-1-1-1, je vais essayer aussi, et essayer de composer même le 9-9- 9-9. Et si vous êtes si ingénieux que vous tapez 0-0-0-7-7, parce que les gens comme vous aiment déplacer uniquement la dernière ou la première roue du château, je vais essayer cette option et ouvrir le château.

Je vais fouiller dans tous les tiroirs de votre bureau et tous les casiers, et je vais y chercher toutes sortes de choses. Un collègue décent et honnête ne regardera pas à la table de quelqu'un d'autre ce qui s'y trouve, mais je ne suis pas comme ça. Sur la diapositive à droite, vous voyez l'ordinateur portable d'un gars, il a réparé l'ordinateur portable absolument correctement, et pensait que maintenant qu'il avait un câble si brillant, son ordinateur portable était protégé contre le vol. Mais ensuite, il mit les clés dans le tiroir supérieur de son bureau et biffa toute sécurité.

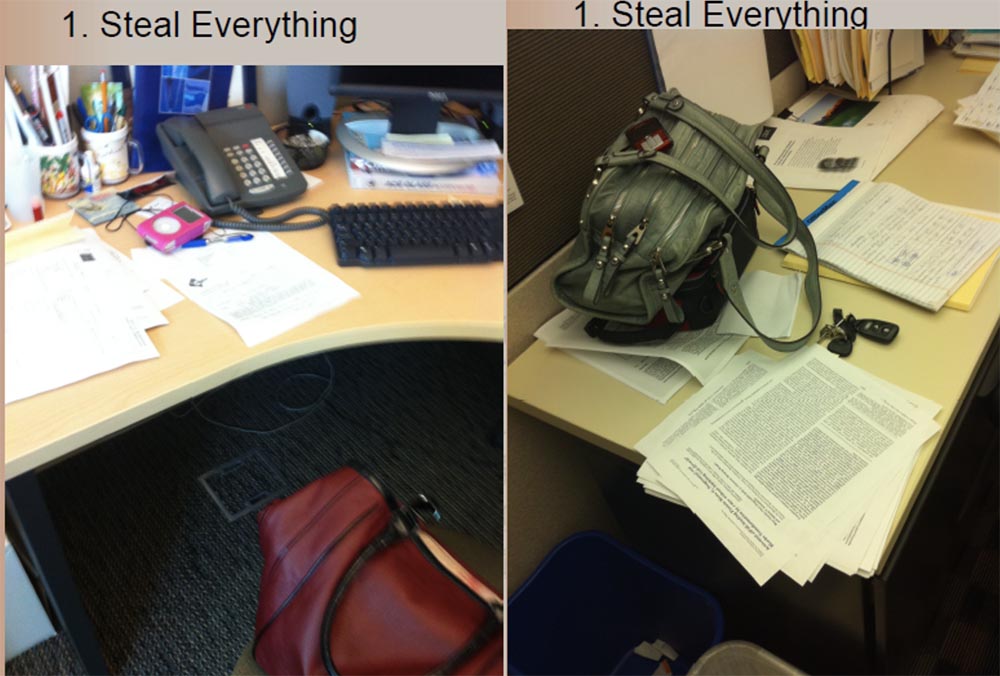

La diapositive suivante montre pourquoi j'ai volé cet iPod rétro, ces clés de voiture et un permis de conduire. Parce qu'ils mentaient sans surveillance.

Imaginez maintenant que je lui ai pris les clés, que je suis descendu sur le parking, que j'ai ouvert la voiture et que je mettrais les clés en place. Et après le travail, je l'aurais attendue sur le siège arrière de la voiture avec un pistolet à la main. À partir du permis de conduire, je trouverais son adresse personnelle et je pourrais envoyer des gens qui tueraient sa famille si elle ne revenait pas au travail et ne me volait pas les données nécessaires.

Les travailleurs doivent savoir que leurs effets personnels n'appartiennent qu'à eux, mais leur vol peut leur porter un grave préjudice non seulement pour eux, mais aussi pour l'entreprise dans laquelle ils travaillent. Par conséquent, ils doivent eux-mêmes assurer la sécurité de leurs biens. Rappelons les chatons mignons de la première diapositive.

Regardez la diapositive suivante, savez-vous pourquoi il y a tant d'émoticônes tristes? Parce que c'est un jeu complet pour le propriétaire de ce portefeuille - il y a un chéquier vide, des cartes de crédit, une carte d'identité et une carte d'assurance sociale avec la signature du propriétaire ici.

Quand j'allais voler ma première voiture, trop de gens y tournaient, puis je suis arrivé à 2 heures du matin et j'ai ouvert trois Mercedes-Benz et un Beamer et cela m'a pris moins de 60 secondes, comme dans le film avec Nicholas Cage. Vous auriez dû voir le responsable de la sécurité quand je suis venu vers lui et j'ai jeté 4 clés de ces voitures sur la table - l'expression sur son visage était tout simplement indescriptible.

Soit dit en passant, j'ai inclus cette diapositive dans la présentation - cette image du bureau dans ma maison.

Par conséquent, je voudrais que les employés prennent des contre-mesures contre le vol, afin qu'ils verrouillent les boîtes au travail, même s'ils quittent le lieu de travail pendant une courte période, ne laissent pas de portefeuilles, de cartes de crédit, de chéquiers sur les tables, assurent la sécurité de leurs biens au travail et à la maison, la sécurité de leur voitures. Je veux qu'ils comprennent qu'il est interdit à deux personnes de passer le «pass» le long d'un passage et d'expliquer aux autres que cela menace leur propre sécurité. Vous ne pouvez transmettre le certificat délivré par l'entreprise à personne, vous ne pouvez pas laisser votre ordinateur, ordinateur portable et smartphone sans surveillance. Enfin, si vous voyez une personne suspecte, ou quelqu'un qui ne devrait pas être à l'intérieur ou à l'extérieur du bâtiment, informez immédiatement la sécurité ou la police.

Tu sais ce que j'ai fait une fois? Je suis apparu dans une croix en fauteuil roulant avec 4 livres dans mes mains. "Jason, espèce de crétin!" Et je suis tous comme ça - oui, j'essaye de te voler, tu penses vraiment que je m'inquiète pour ma position défavorisée, parce que je ne devrais pas être dans cette poussette? Je suis diabolique, je vais vraiment le faire, et tu me laisses juste entrer dans l'objet protégé avec ces 4 livres.

Je tiens à noter que vous-même n'avez pas besoin de pousser une telle personne handicapée à l'extérieur ou d'ouvrir des portes devant lui si vous êtes gêné ou si vous avez peur de l'insulter. Mais si vous avez vu quelque chose de suspect, dites-le. N'oubliez pas que tout employé fait partie du système de sécurité de l'entreprise. Si vous pensez que quelque chose est suspect, n'hésitez pas à en informer le gardien, c'est à eux de vérifier tous les visiteurs suspects.

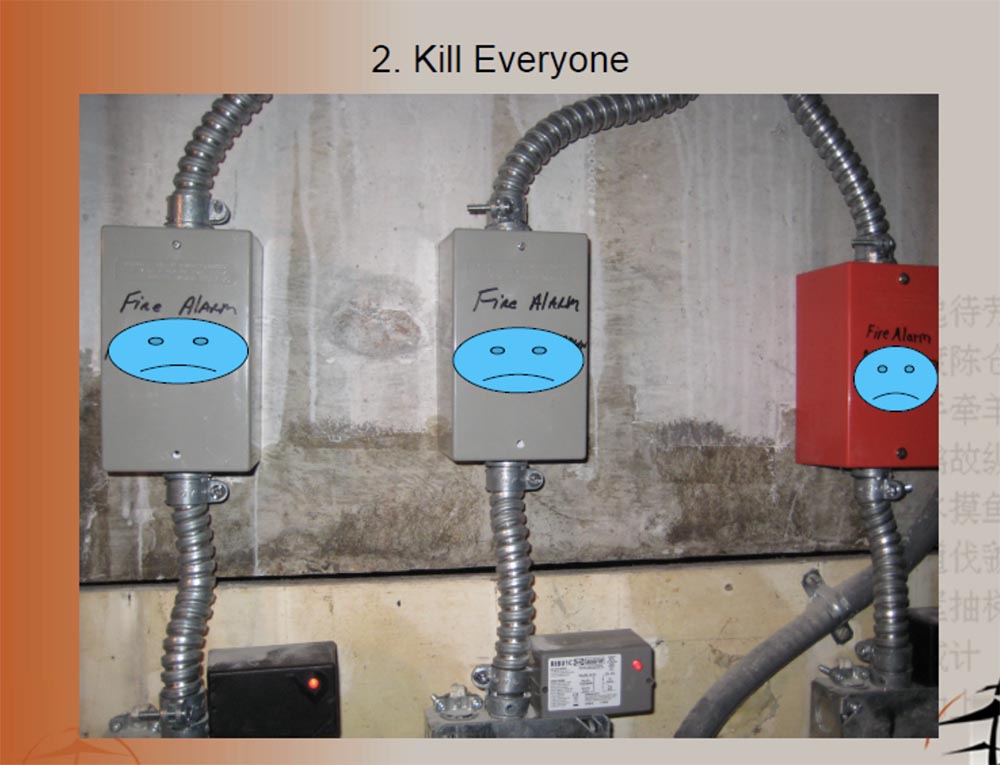

Donc, nous avons découvert ce que signifie «tout voler», alors maintenant nous allons parler de «tuer tout le monde».

Cette diapositive montre une photo prise à 2-30 dimanche soir dans la zone de travail du sous-sol de l'hôtel, j'y suis allé en pyjama et pieds nus car j'ai enlevé tous mes vêtements dans la salle de bain de la zone réservée aux clients, et j'ai pensé à ce que je pouvais faire ici et comment il s'est avéré que je pouvais faire beaucoup. Je suis entré dans la pièce avec un équipement mécanique et j'ai vu qu'aucun des disjoncteurs n'avait de serrure.

Imaginez que j'ai quelque chose comme OBS, un trouble obsessionnel-compulsif, je suis fou, et si ces interrupteurs sont éteints, je les allumerai, s'ils sont allumés, je les éteindrai, s'il y a un bouton rouge, alors j'appuierai deux fois, mais ne pense pas que je suis un idiot complet. S'il y a des produits chimiques toxiques, ils s'allumeront et la fumée ira dans la ventilation et une alarme incendie peut se déclencher. , , , , .

, , – , . , , 2-30 ! ! , .

, , . , , .

, . , , , .

, . - , . , , . . . : «, »!

: « «» «-47», -4, , , . , ». , .

, , . . , : «!», , . , , , , , .

, , . , 2 , . : « ?», : «!», . , , . , , , . , , , . . , , – WI-Fi , , iPad , .

: , , . :

- ;

- , ;

- , / , , / , ;

- , , ;

- organiser des formations régulières pour former les gestionnaires et les superviseurs à reconnaître les signes de violence et à minimiser les situations potentiellement violentes sur le lieu de travail;

- effectuer des contrôles de sécurité programmés et maintenir la fonctionnalité des lieux de travail, y compris les issues de secours, les alarmes, l'éclairage, les caméras de sécurité, les détecteurs de métaux.

Apprenez à vos employés à comprendre un mot de ce qui se passe sur le lieu de travail, apprenez-leur ce mot de code. Je dis toujours aux gens que le code "Oh mon Dieu, il a un fusil, nous mourrons tous!" N'est pas le meilleur code en cas de danger. Je leur conseille d'utiliser le mot Pervenche (pervenche) dans cette combinaison: «Où est M. Pervenche? M. Perewinkle est appelé! » et similaires. J'espère qu'un jour ils créeront l'Institut Periwinkle, car c'est un mot très drôle.

Vérifiez en permanence la sécurité de votre équipement et de vos collaborateurs. Lorsque j'ai marché sur un objet pendant une heure, j'ai remarqué une porte que je pouvais facilement ouvrir. Juste au-dessus d'elle, il y avait une caméra et deux autres caméras dans le parking, mal réglées. Et vous pourriez passer en diagonale devant eux, et personne ne vous remarquerait, surtout si vous changiez l'angle de cette seule caméra au-dessus de la porte. J'ai commencé à en parler avec le chef des services de sécurité, il a agité la main, a dit que c'était absurde et m'a invité à son bureau. Il n'y avait pas de sécurité, il m'a montré les écrans des ordinateurs et des moniteurs, ils étaient tous éteints. Il les a allumés, et une caméra n'a pas fonctionné - c'est précisément cette caméra au-dessus de la porte, qui seule a fourni une observation compétente. Je l'ai regardé dans les yeux et j'ai dit: "Ce n'est pas grave!". Je pense que ce n'était pas le seul à pouvoir le vérifier, car cette personne est déjà un ancien chef du Conseil de sécurité.

Passons maintenant à la troisième partie de la présentation - l'effondrement financier complet, et commençons par l'espionnage. Regardez ces émoticônes fronçant les sourcils sur la diapositive - cela signifie que tout est mauvais.

Tu sais pourquoi? Parce que je suis environnementaliste! Savez-vous combien d'arbres pauvres meurent inutilement chaque jour pour les impressions que vous laissez près de votre imprimante? Sachez donc qu'ils ne meurent pas en vain, car quand je viendrai, je les prendrai tous. Je vais libérer ces arbres! Je vais prendre vos impressions et les prendre avec moi, juste pour être sûr que vous n'avez pas oublié les pauvres arbres.

Vous savez pourquoi c'est vraiment triste - parce que ces gens utilisent toujours des machines pour détruire les papiers de données sensibles. Cependant, tout ce qui devrait être haché, passé dans une déchiqueteuse, nous mettrons dans ce grand seau bleu pour l'instant.

Ce sont toutes des informations confidentielles, et il en est de même dans le district de Columbia, dans les institutions financières et au ministère de la Défense, dans tous ces bureaux sécurisés, qui ne peuvent même pas entrer dans les nettoyeurs, car il existe des données top secrètes. Et vous savez ce que font alors les employés? La nuit, ils sortent juste ce seau bleu de papiers et le mettent devant la porte! C'est vraiment terrible, c'est-à-dire, je veux dire, terrible pour un méchant comme moi. Continuons.

Si l'attaquant ne sait pas où se trouve le lecteur flash de votre serveur Exchange, laissez simplement le lecteur flash USB dans le port USB souhaité. Cela vous montrera où télécharger des informations confidentielles. Et votre serveur financier, où sont tous les comptes? Les 25 employés qui y reçoivent leur salaire pensent qu'il n'y a rien de mal à coller un morceau de papier avec le mot COMPTABILITÉ sur l'un des ordinateurs. Pour que le criminel ne perde pas de temps à chercher ce serveur, mais insère immédiatement une clé USB si nécessaire.

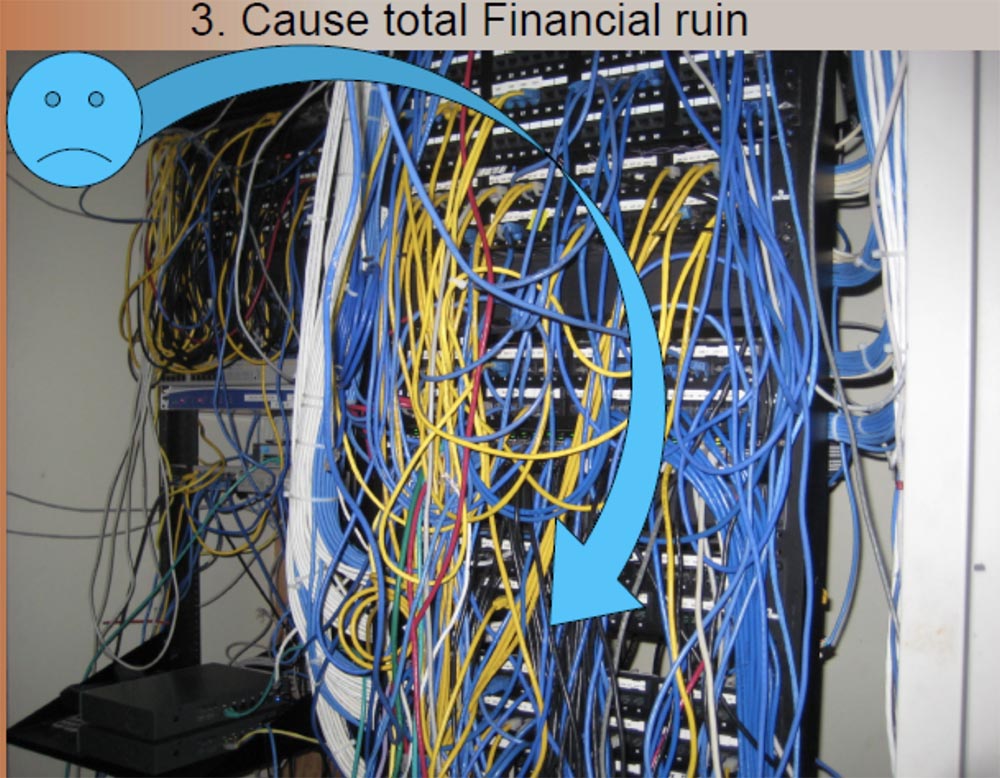

Si vous souhaitez organiser une écoute électronique, vous n'avez pas besoin de chercher quelque chose de spécial - allez simplement dans ce fouillis de fils et utilisez celui dont vous avez besoin.

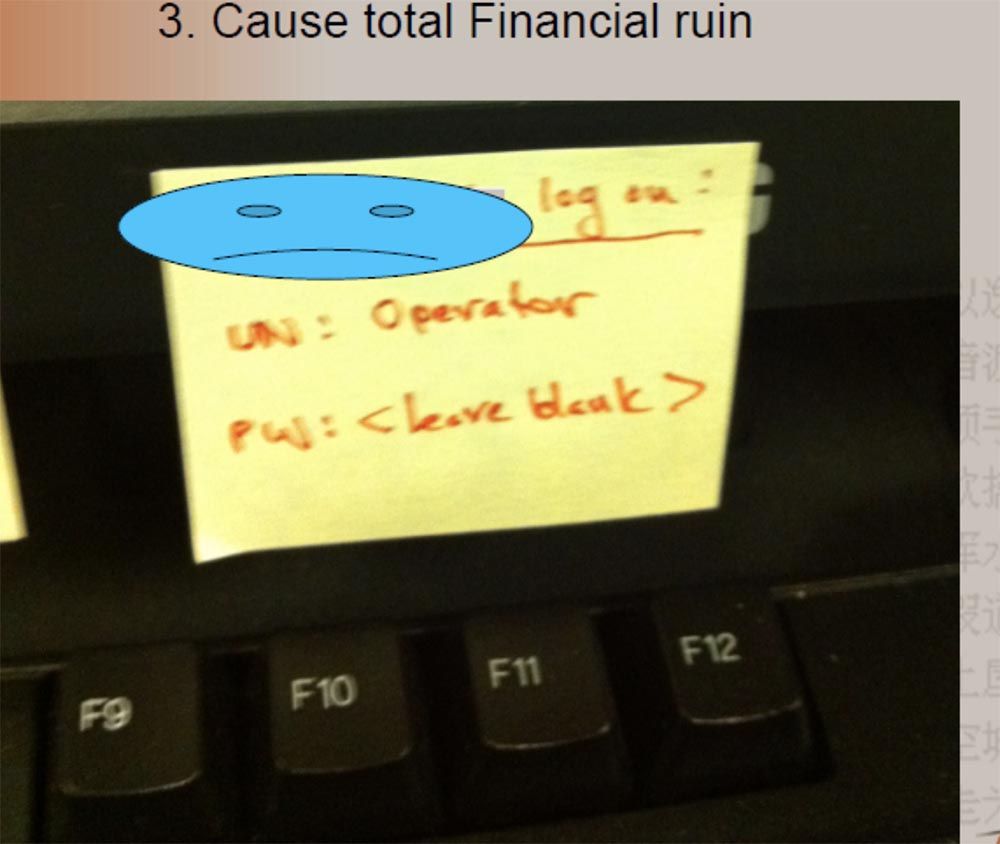

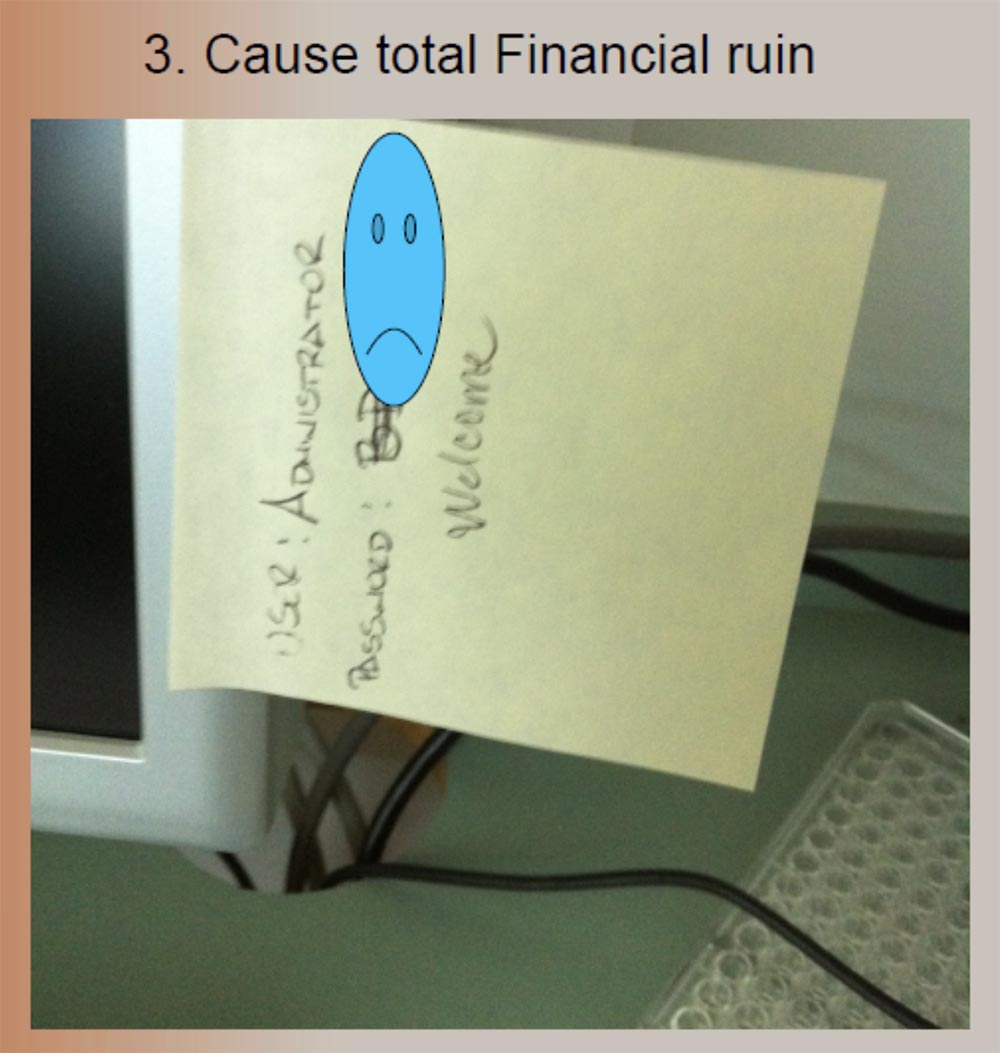

Savez-vous combien il est difficile de voler ou de falsifier des mots de passe? Vous devez comprendre Linux, pour être techniquement averti, cela ne me concerne pas. Par conséquent, je vais simplement dans ce tableau et je lis le mot de passe sur l'autocollant.

J'enlève généralement l'autocollant de mot de passe et laisse le clip vide pour les faire réfléchir un peu.

Et cette image sur la diapositive du haut est l'une de mes préférées. Il s'agit du bureau d'un laboratoire pharmaceutique effectuant des recherches biochimiques. Ce sont des choses complexes, alors arrêtons la science des fusées et écrivons un mot de passe plus simple. Et ils barrent un mot de passe alphanumérique spécial, qui était assez compliqué, et le remplacent par ce mot Bienvenue. En effet, bienvenue sur mon ordinateur!

Il y a pire que de me voir en pyjama de Pepsi - me voir dans un costume formel, car cela me donne la possibilité de faire des choses vraiment terribles. Parce que si je porte ce costume, je veux "te jeter".

À côté de lui, ma tenue préférée est un gilet, que j'appelle Wasted Doom, «Sense of Doom», car je pense que ça a l'air cool.

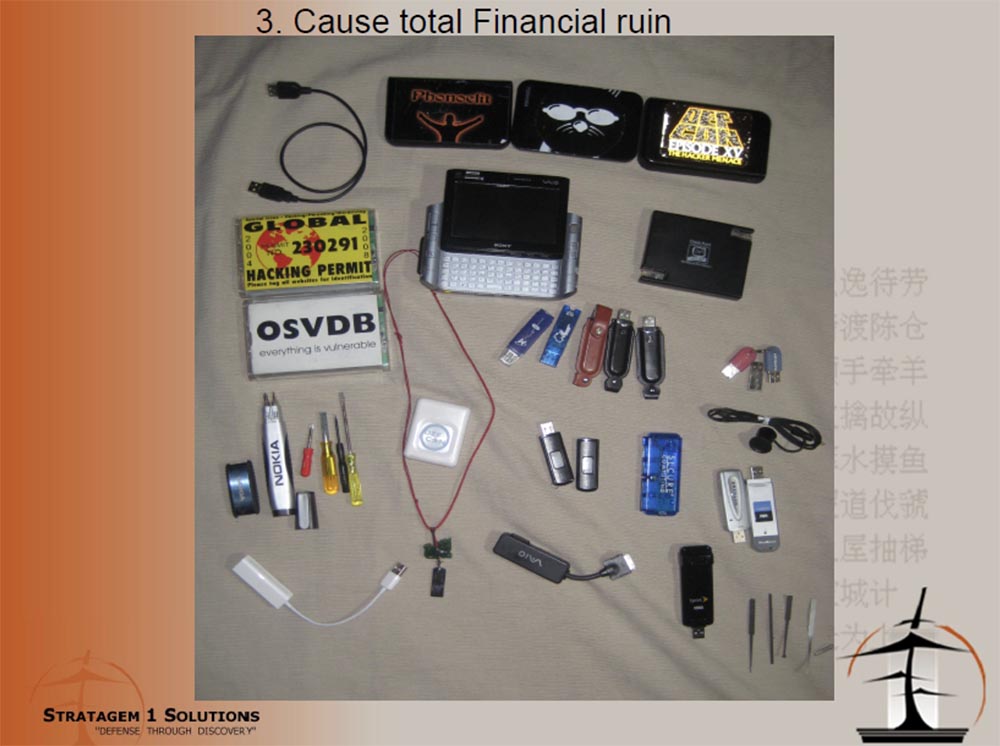

Sur cette diapositive, vous voyez mes «jouets», j'en ai parlé l'année dernière, et maintenant j'ai déjà une version du gilet Wasted Doom 2.0. J'utilise ces stylos avec une caméra vidéo et USB, je ne les laisse pas dans ma poche, mais je les mets dans votre petit verre pour les crayons et je pars, et la caméra vidéo intégrée enregistre toutes vos connexions, mots de passe et vos conversations.

J'ai une petite lampe de poche incroyable - une caméra vidéo avec 8 Go de mémoire et USB, donc je peux voler vos données avec, en plus, un enregistreur vidéo est également intégré à ma montre. Avec ces appareils, je peux faire ce que je veux. Ils m'ont été fournis par une agence de 3 lettres située dans le District de Columbia, et la seule condition pour utiliser cet équipement qui a été dépensé des milliards de dollars pour construire était mon obligation de ne jamais en parler en public.

Un autre appareil que je porte dans mon gilet ressemble à une clé USB standard. Il s'agit d'un Spy Keylogger ou d'un keylogger qui peut intercepter et enregistrer toutes les manipulations avec un clavier d'ordinateur. Il n'est détecté par aucun antivirus, il est très difficile de le détecter visuellement et de simplement l'insérer dans n'importe quel emplacement libre - il existe 2 versions, pour USB ou un connecteur clavier PS2. Il enregistre tout ce que vous tapez sur le clavier. Je l'ai trouvé sur le site Web de Think Geek.

Le site suivant montre la matrice des risques.

L'axe vertical est l'axe de probabilité de risque lors de l'utilisation des logiciels espions disponibles à l'achat sur le site Web de Think Geek, et l'horizontale est l'intensité ou le degré d'exposition. Un faible degré de risque est indiqué en vert, moyen en jaune et rouge indique une catastrophe complète. Ainsi, l'interception de frappes sur le clavier d'un ordinateur PDG, ou chef de la direction, entraîne exactement de telles conséquences.

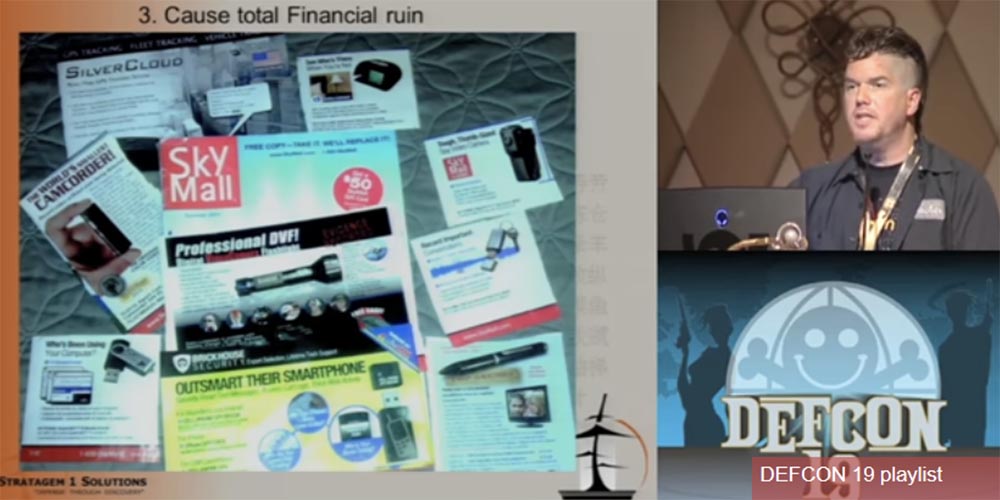

On pense qu'il y a un groupe très limité de personnes qui ont accès à toutes les technologies d'espionnage présentées ici. Cependant, imaginez, il se trouve que tout le monde peut les acheter - ces brochures publicitaires montrent beaucoup d'appareils pour l'espionnage de bureau. Pensez-vous que seuls les pirates peuvent voler des données? Pas du tout nécessaire!

Si je déteste vraiment mon patron, je déteste mon travail, je veux voler tout un tas de secrets d'entreprise, que vais-je faire? Je vais profiter de ces dépliants, qui sont jetés dans ma boîte de réception, et voir que je peux utiliser cet intercepteur clavier pour voler des informations sur l'ordinateur du patron, j'utilise un enregistreur vidéo pour enregistrer des secrets et un enregistreur audio pour enregistrer des conversations et des réunions confidentielles. Ce n'est pas difficile. Je dis toujours - c'est facile à faire si vous pouvez le faire vous-même! Les gens se protègent contre les menaces graves venant de l'extérieur, mais ne prennent pas en compte les risques associés aux menaces au sein de l'entreprise elle-même.

La diapositive suivante montre la connexion d'adaptateurs pour Pony Express dans une succursale de l'une des banques de la côte ouest. J'ai eu 4 branches, 4 tentatives, 4 succès. Après la 4e tentative, ils m'ont finalement dit d'arrêter. La raison pour laquelle j'ai pu le faire, pourquoi j'ai pu entrer librement dans ces succursales, était la suivante.

Je suis venu vers eux vêtu d'une veste bleue DEFCON, je portais des vêtements de travail, elle portait des rayures d'avertissement, et je leur ai dit qu'ils m'avaient envoyé du bureau principal. J'ai dit que nous avions une chute de tension dans le réseau, et je dois vérifier si cela a affecté les opérations que vous effectuez, alors branchez cet appareil à votre réseau afin que vous puissiez prendre des mesures et les transmettre au bureau principal afin qu'ils comprennent ce qui se passe. Et en passant, je dois entrer et m'assurer que tous les ordinateurs fonctionnent correctement, qu'ils n'ont pas été affectés par des surtensions et que les onduleurs sont en état normal.

J'avais un faux nom, une fausse entreprise de fournisseur d'équipement, un faux numéro de téléphone d'entreprise, mais je m'en suis sorti. Si je leur fais irruption dans un masque avec un fusil de chasse à la main, ils sauront comment agir, on leur apprend cela. Mais ils n'ont pas prévu l'option d'un tel fou, comme moi. Ils m'ont conduit à travers la zone de caisse, à travers les arrière-salles, devant le coffre-fort, devant un grand coffre-fort. Imaginez combien de dégâts je pourrais leur faire! Mais je n'ai fait que brancher mon petit adaptateur Pony Express. À droite sur la diapositive, vous voyez l'onduleur où je me suis connecté, pour cela j'ai dû demander au directeur de se lever de son bureau.

Par conséquent, je veux vous parler des contre-mesures contre l'espionnage interne:

- Étant donné que la plupart des informations sont stockées sur papier, les entreprises doivent détruire tous les documents dans la déchiqueteuse avant de les jeter.

- N'imprimez pas inutilement des informations importantes. Après l'impression, placez-le dans une enveloppe sécurisée ou placez-le dans un endroit inaccessible aux tiers.

- Les informations posées librement sur la table peuvent être copiées, photographiées ou volées.

- Conservez tous les documents importants dans des armoires verrouillées. Verrouillez l'armoire lorsque vous ne l'utilisez pas.

- Les entreprises devraient investir dans des technologies qui empêchent la copie d'informations confidentielles sensibles.

- Les entreprises peuvent établir un contrôle d'accès pour les logiciels indiquant les personnes autorisées qui sont autorisées à imprimer des pages spécifiques de certains documents. Cela évitera la négligence dans l'impression des documents, exposant l'entreprise à des risques inutiles.

- Le cryptage d'impression est une autre méthode de protection des informations confidentielles de l'entreprise. Lorsqu'un document est imprimé, les informations confidentielles sont cachées dans des champs spéciaux où le cryptage a lieu. Les informations cryptées ne peuvent être vues que par des personnes autorisées à consulter ces informations.

Tout d'abord, vous devez apprendre à vos employés à ne pas cliquer sur les liens de phishing dans les e-mails, à ne pas aller sur des sites malveillants, à ne pas dire que cet utilisateur stupide y est allé, à ne pas les appeler stupides, mais à leur enseigner que vous ne pouvez pas le faire. C'est la même chose que d'embaucher un employé qui n'a pas de permis de conduire, puis je lui donne les clés de la voiture et je dis: "Viens, amène ma Bentley ici!" Mais l'idiot n'est pas le gars qui a conduit la voiture, mais celui qui lui a donné ces clés! Si vous donnez de la technologie aux employés, vous devez leur apprendre à les utiliser. Vous devez apprendre à vos employés à comprendre ce qu'ils vont faire. Vous devez renforcer vos employés. Quand je dis «renforcer», je ne parle pas des syndicats, ou qu'ils devraient être armés de battes de baseball, bien que ce soit amusant.

Vos employés doivent savoir qu'ils font partie de l'équipe de sécurité de votre entreprise, du PDG au courrier, afin de comprendre à quel point cela dépend d'eux. Ils doivent savoir que la sécurité est leur travail et leur devoir, que la sécurité est exigée d'eux.

J'ai un gars au travail qui m'envoie chaque semaine 15 lettres de son courrier, qu'il considère comme du phishing ou tout simplement étrange, afin que je vérifie les logiciels malveillants. Et chaque fois que je lui dis «merveilleux, merci», car la 16e lettre peut être vraiment dangereuse et ne sera pas une fausse alerte. Il est nécessaire de s'assurer que les gens remarquent que quelqu'un sans icône est au mauvais endroit, et l'arrêter et lui demander ce qu'il fait ici. Vous devez dire aux gens qu'ils ont fait la bonne chose. Pour que cela crée de la concurrence, pour les employés dire: «Cette fichue Suzanne obtient toujours du crédit parce qu'elle fait de telles choses!», Ce qui signifie que les autres doivent faire de même, ils doivent attraper ceux qui n'ont pas de badge. Cela ne signifie pas qu'ils doivent arrêter quelqu'un de force, car il y a une protection.

Vous avez un énorme potentiel humain pour la sécurité, alors apprenez comment l'utiliser correctement! Et dès que vous arrêtez de dire «utilisateurs stupides» et que vous commencez à dire «mes collègues du département de la sécurité de l'information», vous gagnez!

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?