Je m'appelle Ken Westin, je vais vous dire ce que cela signifie d'être un cyber-harceleur professionnel

(le cyber-harcèlement est l'utilisation d'Internet pour rechercher une personne, un groupe de personnes ou une organisation) .

Je suis le fondateur de GadgetTrak, dans lequel j'étais hacker et PDG à temps partiel, et développeur d'outils techniques pour récupérer des appareils volés à des personnes. J'ai également créé un moteur de recherche pour rechercher des données EXIF dans des images.

Je ne travaille pas actuellement pour GadgetTrak et je suis actuellement analyste principal en sécurité chez Tripwire Inc., impliqué dans de nombreuses enquêtes, rassembler des informations sur les réseaux sociaux et d'autres sources, et envoyer des mauvaises personnes en prison.

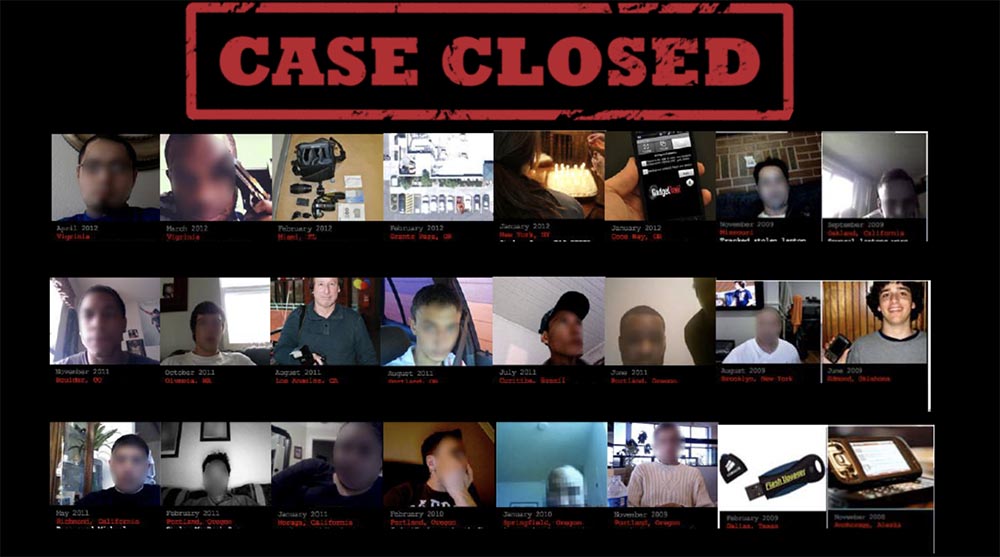

Cette diapositive montre le «Mur de la honte» - ce sont des photos de vraies personnes issues de véritables enquêtes auxquelles j'ai participé. Vous voyez beaucoup de photos prises par la webcam, j'ai délibérément brouillé les visages des assaillants pour les garder anonymes. Certaines de ces photos ont été prises à partir des appareils que j'ai retournés et non prises par une webcam.

Fait intéressant, pendant plus de la moitié du temps lorsque je suis allé à la police pour récupérer les appareils volés, ils m'ont demandé de m'aider dans d'autres opérations qu'ils ont effectuées. Plusieurs fois, il m'est arrivé d'aider dans des affaires liées à la drogue, au vol de voiture violent, au vol d'ordinateur portable. Certains de ces cas étaient liés à l'utilisation de chevaux de Troie qui utilisent des vulnérabilités virales, des programmes malveillants qui espionnent les gens, je vais en parler plus en détail lors de la présentation. J'ai développé des outils qui ont aidé à garder un œil sur les intrus tout en essayant de maintenir ma vie privée.

Vous pouvez imaginer qu’une partie de mon travail critique les gens qui ne comprennent pas que les méthodes d’espionnage que j’utilise sont utilisées pour résoudre des crimes et prévenir leurs graves conséquences.

L'écran montre une diapositive avec une citation d'un examen de la conférence Black Hat: "Je pense que vous devriez faire attention au côté éthique de l'application des technologies que vous êtes si heureux de démontrer."

Je tiens à noter que bon nombre des applications proposées sur le marché sont capables de faire des choses plus terribles avec les informations que celles que j'utilise pour retourner les appareils volés.

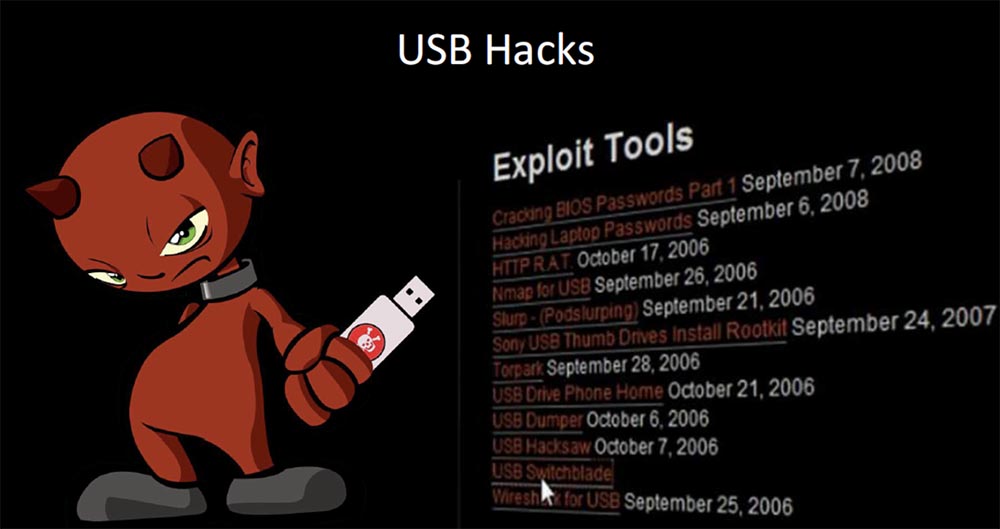

J'ai commencé à utiliser mes outils lorsque je travaillais pour une entreprise spécialisée dans le blocage de périphériques USB. C'était il y a très longtemps, en 2006-2008.

À l'époque, mon impact sur la sécurité était similaire à la façon dont un administrateur réseau tente de protéger ses serveurs Web et la gestion de son site. Je me demandais vraiment comment ces outils USB sont utilisés pour pirater les réseaux. Vous savez que l'accès au réseau de l'extérieur est assez difficile, mais étant un pirate paresseux, vous pouvez utiliser des périphériques USB pour casser le système et voler des données. J'ai donc commencé à travailler avec ces outils et j'ai même créé le site

usbhacks.com , où j'ai commencé à publier certains de mes outils, et la communauté des utilisateurs du site a commencé à se développer. Travailler avec certains membres de la communauté était vraiment intéressant et l'intérêt pour mes développements s'est manifesté des deux côtés de la loi.

Puis, pour la première fois, j'ai reçu un petit «appel» du FBI, mais ils ont tout de même compris mes intentions de faire le bien, pas le mal. À cette époque, personne ne discutait ni ne distribuait de tels outils pour les tests de sécurité. Mais maintenant, avec l'aide de ces outils, les administrateurs réseau peuvent vraiment vérifier leurs réseaux pour voir comment ils réagiront à ces outils de piratage.

De nombreux chercheurs en sécurité me demandent toujours ces outils, alors je fournis un lien vers mon site Web

usbhacks.com/USBHACKS.zip , où vous pouvez les télécharger, il suffit de configurer votre antivirus pour qu'il ne bloque pas ces programmes. Vous pouvez les adapter à vos besoins en modifiant certains scripts, et ils fonctionneront toujours.

Après avoir étudié ces périphériques USB, j'ai réfléchi à la façon de les utiliser, à les rendre plus conviviaux, à remplacer les logiciels malveillants «cheval de Troie» par quelque chose d'utile.

Habituellement, vous branchez une clé USB à l'aide de l'exécution automatique, exécutez le fichier binaire et pouvez collecter beaucoup d'informations. Vous pouvez faire beaucoup de choses si vous pouvez intercepter le hachage. Pour retourner des objets volés, je pense que vous le savez, vous pouvez obtenir une adresse IP, vous pouvez trouver l'adresse du réseau interne, vous pouvez déterminer la géolocalisation par cette adresse IP et savoir dans quelle ville il se trouve. Mais des informations plus utiles étaient le nom de l'ordinateur et le nom de l'utilisateur qui travaille avec ce système.

J'ai mis mon outil en ligne gratuitement. En fait, cela faisait partie de mon diplôme de maîtrise, une partie du système que j'ai construit, et j'étais curieux de savoir ce que les gens en feraient. J'ai été très surpris du nombre de personnes qui se sont intéressées à ma ressource et ont utilisé le gadget affiché sur la page principale du site. En 2-3 jours, environ 20 000 personnes s'y sont inscrites. Vous pouvez imaginer que tout cela est passé par un serveur central et vous pouvez activer le suivi à distance, car après avoir connecté l'appareil, il a envoyé des données au propriétaire. J'ai réussi à collecter une énorme quantité d'informations sur les appareils avec lesquels mon gadget fonctionnait.

La diapositive montre le texte de la lettre envoyée aux utilisateurs.

"Objet: vol de gadget: appareil détecté.

Le lecteur flash USB que vous avez signalé comme perdu ou volé était connecté à un PC et nous avons pu extraire les données suivantes du système pour enquête:

- adresse IP publique: xxx.xx.xxx.xxx,

- hôte: xxx.xx.xxx.xxx,

- adresse IP interne: xxx.xx.xxx.xxx,

- nom de l'ordinateur: XXXXXXXXX,

- nom d'utilisateur: xxxxx

Pays: USA

État: Oregon

Ville: Thialatin,

Code postal: 97062

Code Régional: 503

Latitude: 45,3653

Longitude: - 122,758 ”

Il ne s'agissait pas uniquement de périphériques USB, j'ai découvert que mon gadget fonctionne avec des disques durs externes et des périphériques GPS, car cela s'est produit comme la mise à jour des cartes. Il a travaillé avec l'iPod, et si pendant ce temps, ils n'ont pas réussi à changer le logiciel sur la tablette, alors il suffisait d'y connecter un lecteur flash USB et d'y accéder. Tout cela était très intéressant.

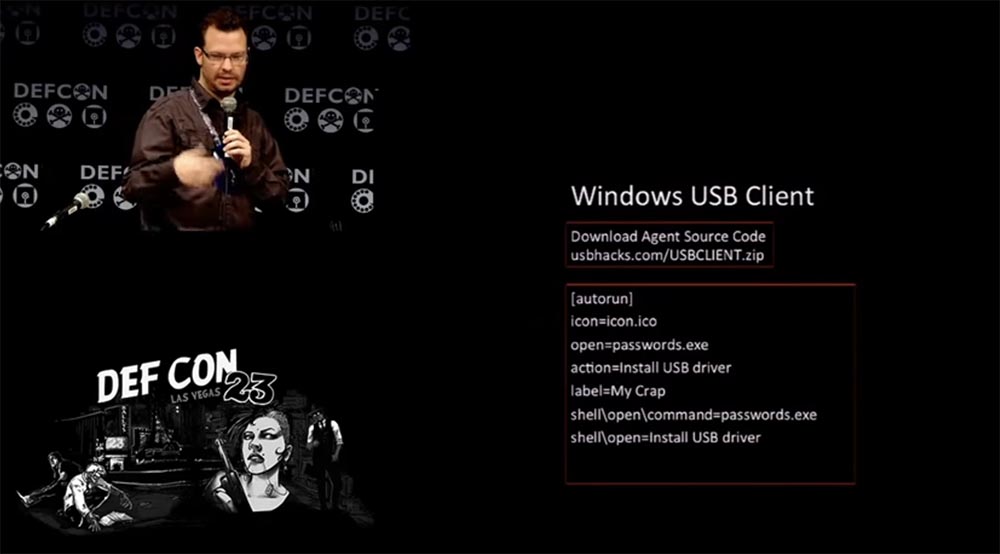

J'ai également créé un client USB pour Windows, dont le code est donné sur cette diapositive, et vous pouvez le télécharger sur

usbhacks.com/USBCLIENT.zip .

Il est écrit en C ++, a une exécution automatique et utilise la vulnérabilité du produit Microsoft qui existe à ce jour. Vous pouvez voir des ordinateurs exécutant Windows XP dans diverses institutions et centres médicaux qui sont toujours vulnérables à ce type d'attaque. Je donnerai quelques exemples plus tard. Et bien que nous sachions tous à quel point les périphériques USB sont vulnérables, même lors de la conférence BlackHat de cette année, de nombreuses personnes ont «jeté» un tas de leurs clés USB et ont été victimes de ces appareils espions à l'aide desquelles des données ont été volées de leurs systèmes . Et je ne suis pas sûr que si c'était l'un d'entre vous, il n'aurait pas saisi cette occasion.

Une autre chose que j'ai découverte est le problème avec l'obtention d'une adresse IP. La paternité d'une telle attaque est attribuée à la Chine, mais il est difficile de dire sans équivoque où elle a été inventée. Vous savez, les organismes chargés de l'application des lois n'aiment pas jouer avec les papiers, mais lorsqu'ils doivent traiter avec des adresses IP, ils doivent rédiger beaucoup de documents afin de recevoir une ordonnance du tribunal pour recevoir ces informations d'un fournisseur de services Internet (FAI).

De plus, il n'est pas possible d'identifier exactement qui se trouvait devant cet ordinateur ou un appareil volé pendant le crime. Vous pouvez déterminer le propriétaire de l'IP, mais il dira: "ce n'était pas moi!", Et vous ne prouverez rien. De plus, il peut changer l'adresse IP ou utiliser un anonymiseur. En raison de la connexion via le serveur proxy, la détermination de l'adresse IP n'est pas particulièrement précise.

En général, le processus de détermination de la propriété intellectuelle prend beaucoup de temps - de 2 semaines à 3 mois, et c'est un très gros problème.Par conséquent, lorsque vous recherchez des appareils volés, vous devez agir rapidement, surtout si le voleur tente de les protéger de la détection. Il convient de noter que les entreprises impliquées dans la recherche d'appareils volés utilisent généralement des méthodes d'enquête plus «audacieuses». La diapositive suivante montre l'iPod que j'ai recherché.

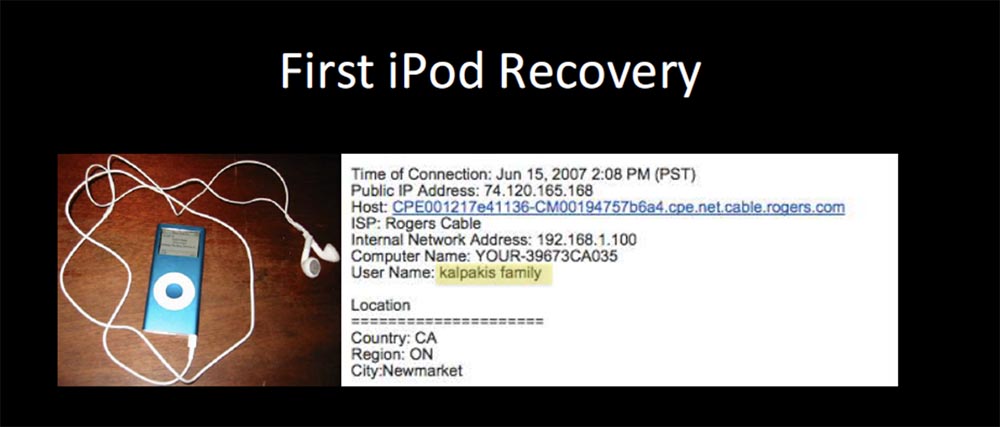

Il y avait beaucoup d'enfants qui ont installé mon gadget sur leurs tablettes. Une fois qu'un gars a volé une telle tablette à l'école, et quand il est rentré à la maison et l'a connectée à un ordinateur, mon appareil a rapidement déterminé toutes les données nécessaires, et c'était une bonne chance que le nom de l'utilisateur soit «Famille Kalpakis». Comme l'école n'avait qu'un seul enfant avec ce nom, l'école a réussi à lui rendre cet iPod.

Le sens de mon idée était que si un appareil volé pouvait être retrouvé, de nombreuses personnes refuseraient de voler de tels appareils.

J'ai également constaté que tous ces appareils pouvaient fonctionner en conjonction avec une caméra infrarouge de haute qualité qui capturait une image thermique. Je me suis tourné vers l'entreprise avec une proposition de faire un agent logiciel spécial pour eux, que nous pourrions utiliser pour protéger ces caméras, chacune coûtant environ 3000 $. C'était assez simple, car les caméras ont enregistré l'image sur une carte SD, et j'ai écrit un code spécial pour flasher la caméra.

Le sens de la protection était que si quelqu'un éjecte une ancienne carte de l'appareil photo et en insère une nouvelle, le code enregistré dans le firmware de l'appareil photo sera automatiquement installé sur cette nouvelle carte, ce qui contribuera à la bloquer. Cela a non seulement facilité la recherche de caméras infrarouges volées, mais a également permis de contrôler leur exportation illégale vers des pays étrangers. Par exemple, s'il avait été découvert qu'un tel appareil photo était connecté à un ordinateur quelque part en Iran, le vendeur de l'appareil photo aurait eu de gros problèmes.

De plus, l'agent logiciel a autorisé l'utilisation d'un fichier avec une image IR comme mot de passe, comme cette photo d'un chat.

De plus, je vais vous expliquer comment j'ai essayé de créer un client similaire pour les produits Apple. La difficulté était qu'il n'y avait pas de fonction d'exécution automatique sur Mac OS X, mais vous pouviez tromper les gens. La plus grande vulnérabilité que j'aime exploiter est la cupidité humaine et la stupidité. J'ai utilisé le script Apple, et vous vous demandez peut-être pourquoi? Parce que ces scripts sont plus fiables, ils conviennent à la plupart des applications pour l'axe "pomme". Il y a une application iTunes que j'ai essayé de tromper. J'ai placé mon cheval de Troie dans un fichier .mp3. Mais le fait est qu'OS X a cette fonctionnalité: si vous essayez de changer l'extension de l'application en écrivant à la fin de .mp3, le système lancera automatiquement l'extension .app à la fin du fichier afin que l'utilisateur sache qu'il s'agit en fait d'un programme, pas d'un fichier musical. .

Par conséquent, j'ai dû utiliser une chose telle qu'un homoglyphe - un symbole de largeur nulle, pour cela j'ai pris la lettre turque appelée "organique" et le système a laissé .mp3 à la fin de mon fichier, sans essayer de lui fournir un "queue" .app. La diapositive suivante montre le code utilisé dans mon script.

Il vous permet d'obtenir des informations sur le système, le nom d'utilisateur, le nom de l'ordinateur et d'autres informations lors de l'utilisation de l'application iTunes. Ce script vous permet de découvrir toutes les applications en cours d'exécution, et c'est cool, car vous pouvez écrire plusieurs scripts qui y seront intégrés et essayer de voler des données. J'ai demandé à iTunes de collecter les données dont j'avais besoin et de les envoyer sous forme de fichiers musicaux à mon URL, afin que je puisse écouter de la musique et faire de «mauvaises» choses contre elle.

La grande chose est que vous pouvez créer des scripts shell à partir de scripts Apple, mais soyez prudent si vous décidez de les exécuter sur votre système.

Sachez que les périphériques USB restent un vecteur d'attaque. On sait qu'avec leur aide le virus Stuxnet est entré dans le système des installations nucléaires en Iran et s'est propagé de la même manière aux équipements russes. Un logiciel malveillant - le ver W32.Gammima AG - a pénétré la Station spatiale internationale (ISS) à l'aide d'un périphérique USB en 2008.

En 2012, le centre de réponse aux incidents informatiques ICS-CERT des sites industriels et critiques a signalé que deux centrales électriques américaines avaient été blessées après qu'un employé avait amené une clé USB infectée par le virus. De nombreux ordinateurs utilisant Windows XP sont toujours sujets à de telles menaces, ce qui a été noté lors de la conférence Black Hat en 2015.

Une adresse IP est un moyen de détecter la perte, mais je dois traiter des informations provenant de nombreuses autres sources. Cette diapositive montre le «mur fou» que vous avez vu dans de nombreuses émissions de télévision dans lesquelles la police tente de résoudre le meurtre. Ils ont toutes les preuves, et ils tracent toutes ces lignes correctement, essayant de relier les preuves. C'est une sorte de réflexion que je suis. J'utilise également des outils tels que Multigo, cela automatise grandement ce processus. Je ne sais pas si vous l'avez déjà utilisé, c'est un assez gros outil et vous pouvez écrire tous les modules spécialisés pour vous aider à faire beaucoup de travail.

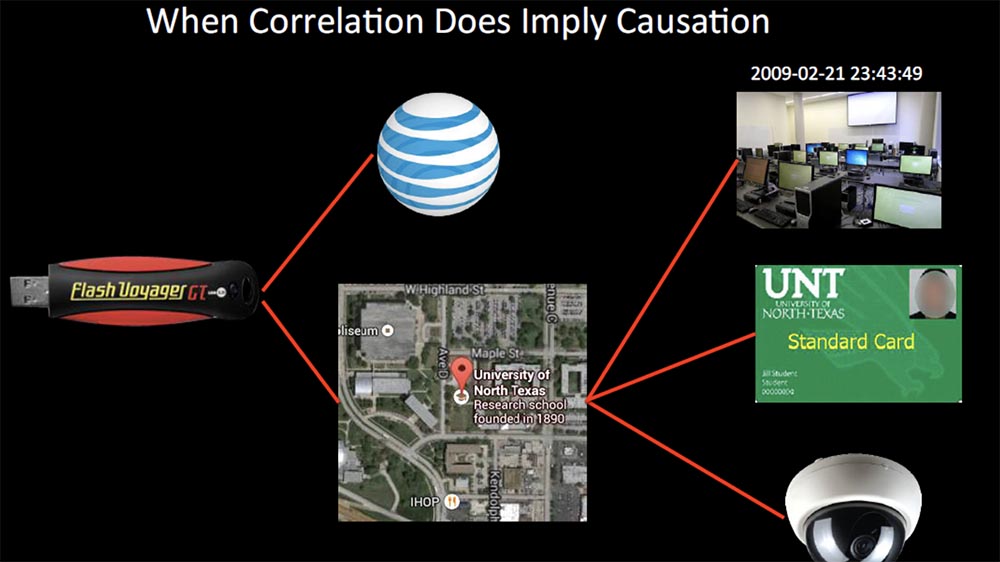

J'ai eu un cas avec le suivi d'un «lecteur flash» manquant. Nous avons pu obtenir l'adresse IP source, qui indiquait un nom d'utilisateur étrange qui ne nous permettait pas d'identifier une personne. Nous voulions le comparer avec les noms qui étaient dans la base de données des abonnés AT&T, mais vous savez comment c'est avec AT&T, dans trois mois, nous pourrions perdre la trace de ce «lecteur flash». Elle a été volée à un professeur et contenait des données sur des études importantes, mais nous n'avons pas pu convaincre la police d'utiliser toutes leurs ressources dans cette enquête.

Par conséquent, nous avons commencé à surveiller les connexions entre l'université et un laboratoire informatique spécifique, ce qui était utile car nous recevions également des informations du réseau interne. Elle nous a permis d'avancer dans l'enquête. Nous avons visité le département de sécurité informatique de l'université, profitant du fait que nous avions une adresse IP et un horodatage, et déterminé l'adresse interne de l'ordinateur sur le réseau. Cependant, il s'agissait d'un ordinateur «invité», qui ne permettait pas de reconnaître l'étudiant ID qui s'était connecté. J'ai commencé à poser des questions et j'ai découvert que pour avoir accès aux ordinateurs, il était nécessaire de scanner une carte d'étudiant, et le système de sécurité a des enregistrements pertinents à ce sujet.

Nous avons associé cela à un horodatage et obtenu une liste de tous ceux qui étaient dans cette pièce pendant le vol. Nous avons appris qu'il y a un an, plusieurs appareils de bureau ont été volés dans cette pièce, après quoi des caméras de surveillance ont été installées ici. Tout le monde ne sait pas que beaucoup de ces caméras stockent des données, qui sont également enregistrées dans un fichier journal. Nous avons découvert qui était dans cette pièce avec le professeur et nous savions que la sécurité était à l'extérieur de la pièce à ce moment-là. En conséquence, nous avons rendu le "lecteur flash" au professeur, nous n'avons même pas eu le temps d'effacer les informations qui s'y trouvent.

Je voulais également trouver des moyens d'aider à retourner les objets volés comme les ordinateurs portables. Tous les outils de recherche existants étaient principalement basés sur la détermination de l'adresse IP et l'identification de l'utilisateur, ce qui prenait beaucoup de temps. Des méthodes de mise en œuvre plus invasives ont été introduites, ouvrant la porte arrière du système, ce qui a permis d'installer des intercepteurs d'entrée de clavier. Cependant, de telles méthodes dans de nombreux cas ont rendu le système plus vulnérable pour les vrais pirates, car elles nécessitaient des modifications du logiciel d'origine.

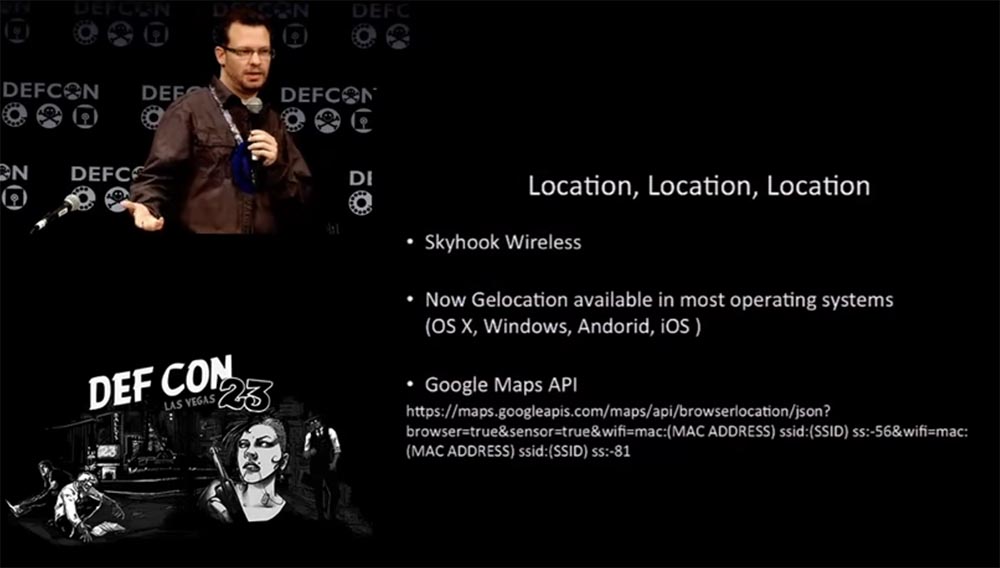

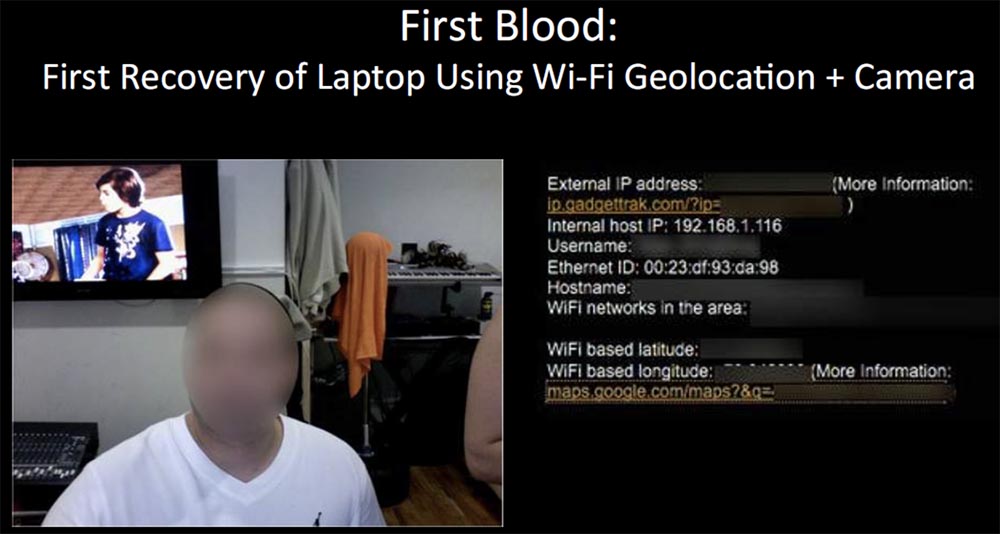

J'en suis venu à la conclusion que vous ne devriez pas recourir à des mesures aussi extrêmes, mais vous devez adapter les appareils existants dans les ordinateurs portables pour cela. Par exemple, je combinerais l'utilisation d'une webcam intégrée avec une géolocalisation basée sur le Wi-Fi. Vous savez, il y avait une entreprise qui fournissait des MacBooks avec des caméras, mais personne n'utilisait l'emplacement Wi-Fi. Lorsque le premier iPhone est sorti, il utilisait déjà cette fonctionnalité. J'ai travaillé avec le système Skyhook et il s'est avéré qu'il peut être déployé pour que nous puissions obtenir la géolocalisation en utilisant les informations de la caméra. C'était donc une sorte de «convertisseur de jeu» spécialement pour les forces de l'ordre.

Cependant, il y a quelques difficultés avec le fonctionnement de ce système. Ainsi, lorsque vous activez le suivi sur un serveur distant, il vérifiera si cet appareil a été volé et collectera de nombreuses preuves. Par exemple, pour suivre le mouvement d'un ordinateur portable vers un autre réseau avec un changement d'adresse IP, vérifiez l'événement d'ouverture de session, notez que l'emplacement d'enregistrement de l'appareil sur le réseau a changé, puis envoyez des informations.

Mais à cette époque, je ne voulais pas m'embêter avec des choses comme l'envoi de photos au serveur, vous pouviez donc aller directement à l'hébergement de photos Flickr, y créer un compte et prendre le contrôle de toutes vos données. Dans le même temps, vous recevriez un message de cette nature: «Nous avons déterminé que la personne illustrée ci-dessus sur la photo a tenté d'obtenir un accès non autorisé à votre ordinateur. Les informations ci-dessous ont été collectées sur votre MacBook manquant. " Cela a été suivi par des données sur l'adresse IP externe, l'hôte interne, le nom d'utilisateur, l'ID Ethernet, le nom d'hôte, le nom du réseau Wi-Fi et les coordonnées du point d'accès obtenues par géolocalisation.

, , .

, , , Wi-Fi, , 30 , .

, Skyhook wireless, – OS X, Windows, Android, iOS. , , Google Maps API. , .

Wi-Fi -. -, , «», , .

: «, , 10-20 ». : « ?» : « !», : « , !». - . , , -. «»: , , . , «», , , .

, « » . 3 , .

, . , . , , , . 4 5 . , , . , , , . 10 20 , , . , , , , , , .

. , «» , Russia. , «Russian pride». , , , .

, , . , , . 6 7 , , . , , , .

, . 2- , , , . , , , , .

. Myspace , Scion, , «» . eBay, .

, , . , , , , . .

, , , . , – , , . .

, . .

. , – . , , , , , , , . , , . , , , , , . . , .

, , IP- . , , . , , - , . , , .

, , , , , . « 8», .

:

. Washington Square Mall, . Sprint , , $500, .

, , , . GPS, . , , .

, « », , , , . , .

, , .

, , .

. , , , .

, , , Samsung Epic. , , Washington Square Mall, , .

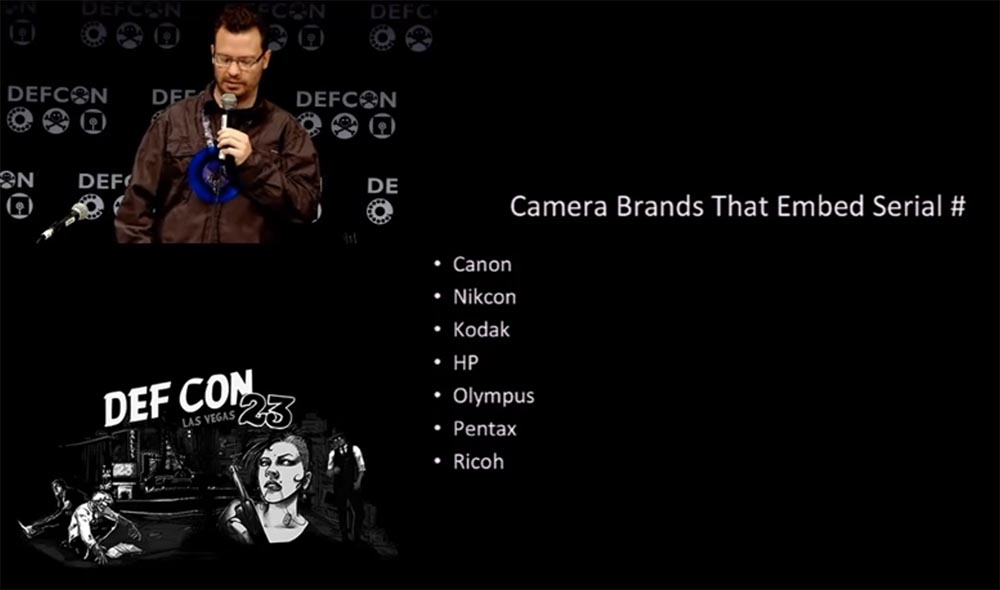

, GPS , , EXIF , . , , .

, , . EXIF , GPS- , , EXIF , . EXIF

www.sno.phy.queensu.ca/~phil/exiftool . ,

exifscan.com , EXIF. , EXIF . .

, , , . EXIF , , , . , , , , 10 .

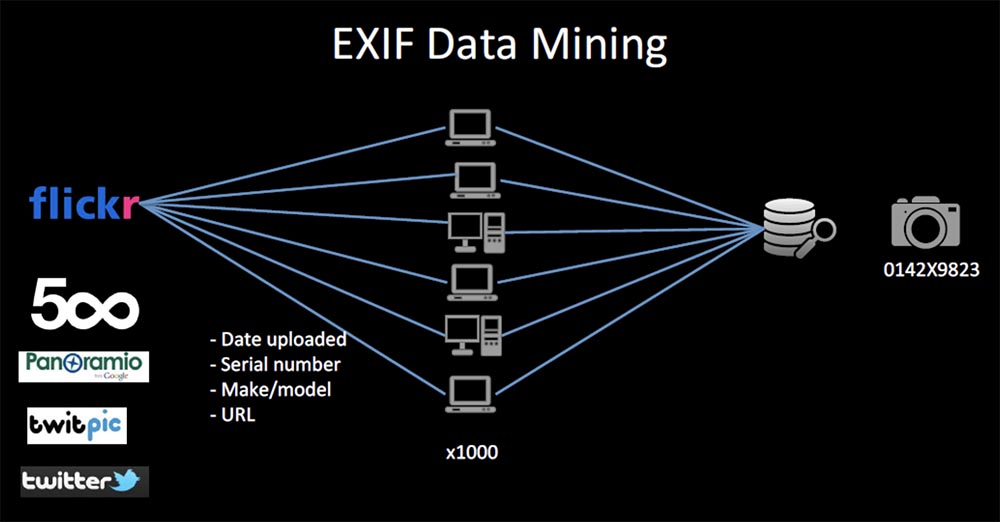

, . , - Flickr, , .

- , , CP usage. , , . , - SETI.

Flickr API Flickr, IP . IP-, . , Yahoo, 200 Flickr. , EXIF 4- .

, . .

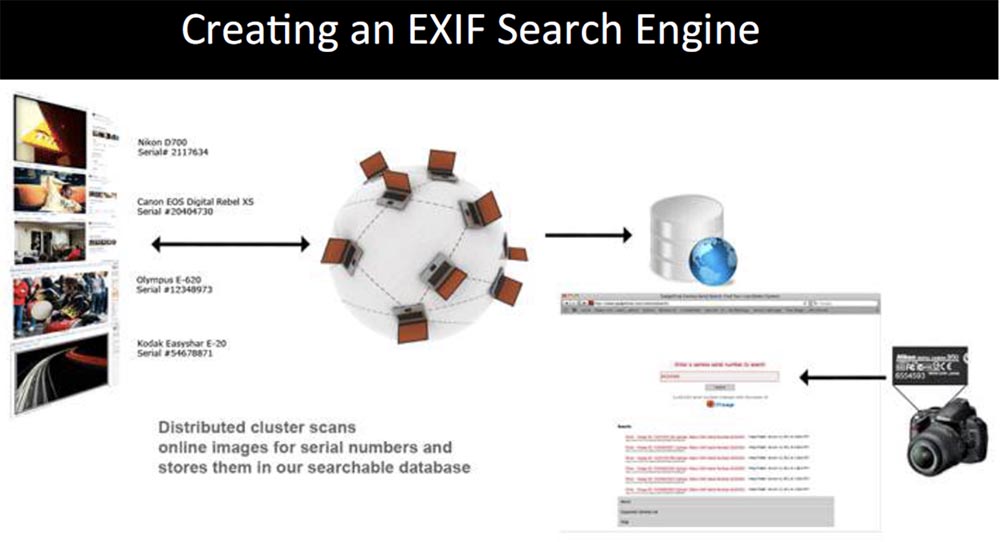

, «» EXIF, , , .

, , 3 - Flickr, , . , . , $9000 , .

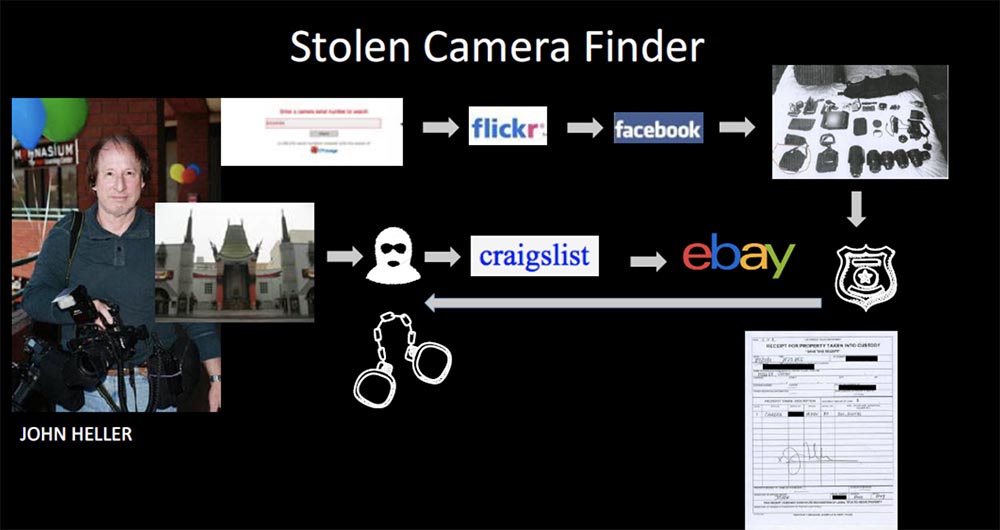

, 3 , Flickr , , Facebook , . -, , Craigslist, eBay , , . , eBay, . Craigslist , , , , , .

, .

, Craigslist ( Crimelist). - , , . , , , .

, , , . , , , , 110 .

, .

(3).

, . , , , , , , . , .

, « », , . , , , .

, - , . , , . , - SMS-, , , , 20 , .

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?