La faille du protocole Bluetooth est restée sans surveillance depuis plus d'une décennie, mais le tonnerre a encore frappé. Vérifiez vos appareils!

Les scientifiques israéliens Eli Biham Lior et Newman ont découvert une grave vulnérabilité cryptographique dans la spécification du Bluetooth standard. La brèche permet à un attaquant de mener une attaque

homme du milieu pour intercepter et remplacer les clés de chiffrement lors d'une connexion entre deux appareils. Le problème est dû à une vérification insuffisante des paramètres de sécurité et affecte la mise en œuvre du protocole dans les pilotes de périphériques des fournisseurs tels qu'Apple, Qualcomm, Intel et Broadcom, et bien d'autres.

Le numéro de vulnérabilité

CVE-2018-5383 ,

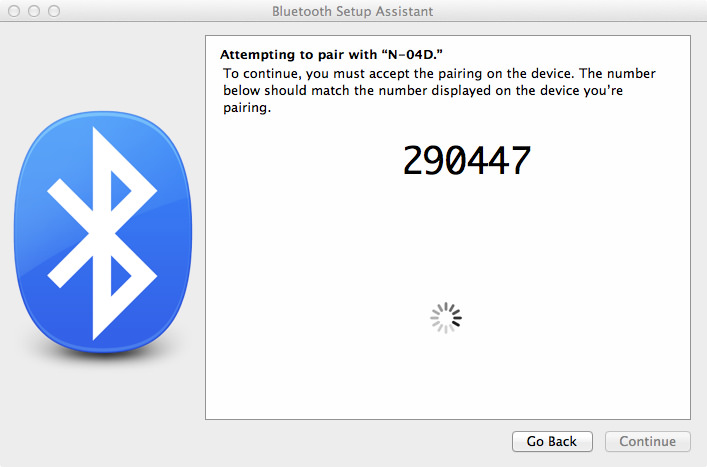

annoncé par Bluetooth SIG, permet potentiellement aux attaquants d'interférer avec le processus de couplage de deux appareils via Bluetooth.

Image digit.in

Image digit.in Comment les appareils Bluetooth s'associent

Au cours du processus de couplage, les appareils «s'entendent» sur la création d'une clé privée partagée, qui sera ensuite utilisée pour crypter les données. L'échange de données initial a lieu sur un canal radio non protégé dans le cadre du protocole

Diffie-Hellman à courbe elliptique (ECDH).

Pendant le couplage, les deux appareils établissent une relation, créant un secret partagé appelé clé de lien. Si les deux appareils stockent la même clé de communication, ils sont appelés couplés ou couplés. Un appareil qui souhaite uniquement communiquer avec un appareil couplé peut authentifier de manière cryptographique l'identifiant d'un autre appareil, en s'assurant qu'il s'agit du même appareil avec lequel il était précédemment apparié. Une fois la clé de communication créée, la communication via le protocole de communication sans

connexion asynchrone (ACL) entre les appareils peut être chiffrée pour protéger les données échangées contre les écoutes. L'utilisateur peut, à sa demande, retirer les clés de communication de l'appareil dont il est propriétaire, ce qui déconnecte la connexion entre les appareils. Par conséquent, le deuxième appareil de l'ancienne «paire» de l'appareil peut toujours stocker la clé de communication pour l'appareil avec lequel il n'est plus apparié.

Qu'est-ce que la vulnérabilité?

Des chercheurs israéliens ont découvert que dans de nombreux cas, il est trop facile de vérifier les paramètres de la courbe elliptique utilisée pour le chiffrement. Cette omission permet à un attaquant non autorisé dans la zone de réception de signal d'effectuer la substitution d'une clé publique incorrecte lors du couplage des appareils Bluetooth et avec une forte probabilité d'imposer une clé de session utilisée pour chiffrer le canal de communication.

Un périphérique attaquant doit intercepter l'échange de clés publiques, couper chaque transmission avant qu'elle ne soit reçue par la partie réceptrice, envoyer un accusé de réception au périphérique émetteur, puis envoyer le paquet de données malveillant au périphérique récepteur dans une fenêtre de temps étroite.

Cependant, si un seul des appareils connectés est vulnérable, l'attaque est susceptible d'échouer. Après avoir reçu la clé, l'attaquant peut intercepter, déchiffrer et apporter des modifications au trafic Bluetooth entre deux appareils vulnérables.

Image de arstechnica.com

Image de arstechnica.comL'exploitation de la vulnérabilité semble assez compliquée, mais bien réelle, surtout en combinaison avec l'ingénierie sociale et le faible niveau de qualification des victimes potentielles. Le pirate doit être situé dans une zone assez petite (plusieurs mètres) de réception fiable du signal Bluetooth des deux appareils attaqués. Cependant, en cas de succès, le pirate obtient le plus d'opportunités d'activité malveillante.

La cause de cette vulnérabilité est la présence dans la spécification Bluetooth uniquement de recommandations facultatives pour vérifier les clés publiques lors du couplage des appareils dans les modes Bluetooth LE Secure Connections et Bluetooth Secure Simple Pairing. Actuellement, le groupe Bluetooth SIG a déjà apporté des corrections à la spécification et introduit la procédure de vérification des clés publiques dans la catégorie des clés obligatoires, et ajouté la vérification de la conformité avec la nouvelle exigence dans les tests de certification.

Zone affectée

La vulnérabilité est présente dans les micrologiciels et les pilotes de divers fabricants, notamment:

mais non limité aux fournisseurs tels que Apple, Broadcom, QUALCOMM et Intel. Heureusement pour les utilisateurs de MacOS, Apple a publié un correctif de bogue le 23 juillet.

Dell a publié un nouveau pilote pour les

modules basés sur

Qualcomm qu'il utilise, tandis que la mise à jour d'urgence de Lenovo concerne les appareils dotés de

modules basés sur

Intel .

LG et

Huawei ont mentionné CVE-2018-5383 dans leurs bulletins de mise à jour mobile de juillet.

On ne sait pas encore si la vulnérabilité affecte Android, Google ou le noyau Linux de manière globale. Cela n'est pas mentionné dans le

bulletin de sécurité Google Android de juillet ni dans les bulletins antérieurs.

Bien que Microsoft ait déclaré que le système Windows n'était pas directement affecté, Intel a

publié des listes de nombreux modules sans fil dont les logiciels pour Windows 7, 8.1 et 10, ainsi que pour les ordinateurs basés sur Chrome OS et Linux, sont vulnérables.

Attention

Il convient de rappeler que si votre appareil mobile a plus de deux ou trois ans, il peut également être exposé à cette vulnérabilité et à d'autres vulnérabilités Bluetooth, mais être laissé sans correctif de sécurité du fabricant. Il est recommandé de ne pas garder Bluetooth activé en permanence sans besoin réel (ou mieux de ne pas l'activer du tout) et de coupler les appareils uniquement dans un environnement sûr.