Une histoire de coïncidence, de chance et de récompense.

Il y a deux ans,

dinikin a écrit un

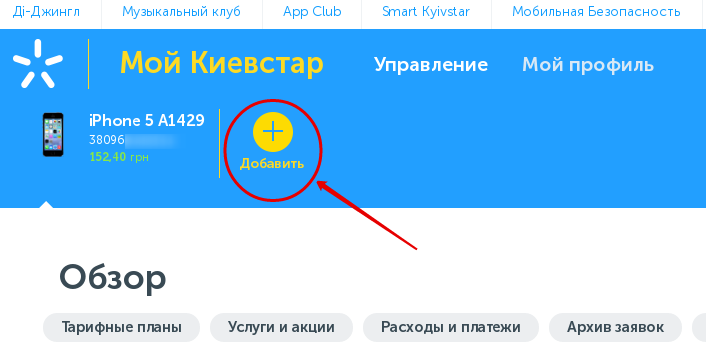

article sur la façon dont il avait découvert une vulnérabilité dans le

tableau de bord du plus grand opérateur de téléphonie mobile

d' Ukraine, Kyivstar. La vulnérabilité a permis d'ajouter n'importe quel numéro de téléphone Kyivstar à son compte sans vérification et de le gérer complètement:

- afficher le solde et les détails de l'appel;

- afficher le code PUK et le numéro de série de la carte SIM, ce qui vous permet de remplacer la carte SIM vous-même;

- ajouter de nouveaux services et modifier le plan tarifaire;

- et surtout, transférer de l'argent d'un téléphone à l'autre.

La vulnérabilité a été corrigée et l'auteur, en remerciement, a

reçu un énorme bonus en connectant 4 000 mégaoctets d'Internet pendant 3 mois.

Plus tard, l'

utilisateur de rewiaca habruble dans son article «

Pourquoi il n'y a pas de pirates blancs en Ukraine ou l'histoire du piratage de Kyivstar » a décrit la situation avec une récompense si généreuse plus émotionnellement.

Dans les commentaires, Vitaly Sultan,

Soultan , Chief Digital Officer Kyivstar a alors été noté,

promettant de se lancer prochainement chez Bug Bounty.

Et maintenant, après presque deux ans, Kyivstar

annonce le lancement de son propre programme Bug Bounty. L'une des premières phrases de l'annonce était la suivante:

Kyivstar a noté qu'ils avaient décidé de lancer le programme après avoir trouvé une vulnérabilité lors des tests bêta du système My Kyivstar mis à jour.

Comme vous pouvez le voir, la société est malhonnête, car c'est l'utilisateur Habrahabr.ru

dinikin qui a trouvé la vulnérabilité dans le système My Kyivstar.

Quelques parolesMême avant le lancement de Bug Bounty, j'ai trouvé sur le site Kyivstar la possibilité de recevoir des informations sur la solvabilité des clients de l'entreprise par numéro de téléphone, ainsi que si tel ou tel numéro est actif.

Et sachant combien l'abonné dépense, les personnes malhonnêtes peuvent utiliser ces numéros pour appeler, ou simplement collecter et vendre une base de données de numéros à distribuer.

Mais le programme de remboursement des vulnérabilités n'a été lancé que pendant 2 semaines, après quoi je suis passé en mode privé, et je n'ai pas eu le temps de les informer du problème (et ce qui se passe si vous envoyez un signal via des canaux de communication non destinés au dépôt de telles applications est décrit à la fin le même

post sur Kyivstar).

En discutant avec

w9w sur d'autres questions, il s'est avéré qu'il avait eu l'occasion d'envoyer un rapport au programme privé de Kyivstar. Il a été décidé d'essayer de transmettre le problème par l'intermédiaire d'un collègue. Mais pendant que je compilais une description et récupérais des captures d'écran, l'opérateur mobile a de nouveau ouvert l'accès à

Bug Bounty à tout le monde.

Par conséquent, j'ai indépendamment conçu le cas que j'ai découvert. Ayant reçu la réponse que cela fait partie de la logique de travail et que les risques ont été pris au stade de leur mise en œuvre, je n'ai pas argumenté.

Le soir, j'ai trouvé dans mon dossier Spam une lettre du domaine Kyivstar avec une pièce jointe HTML.

Et ici, le plaisir commence.Malgré le fait que le nom de l'expéditeur coïncide avec le nom de l'employé qui a répondu à ma précédente demande sur la plateforme Bugcrowd, l'e-mail n'est pas parvenu à la case qui a été utilisée pour l'enregistrement.

Après avoir vérifié la pièce jointe pour les virus, l'ouvrir avec un cahier et googler l'expéditeur, je ne pouvais toujours pas croire une telle coïncidence: il s'agissait de signets provenant du navigateur de l'ordinateur de travail de l'employé de Kyivstar.

Le plus grand opérateur de téléphonie mobile d'Ukraine a eu la chance qu'une lettre avec une pièce jointe du formulaire «Bookmarks_July.2018.html» ne soit arrivée nulle part (désolé pour la tautologie), mais pour quelqu'un qui comprend la valeur de ces données et les conséquences de leur perte.

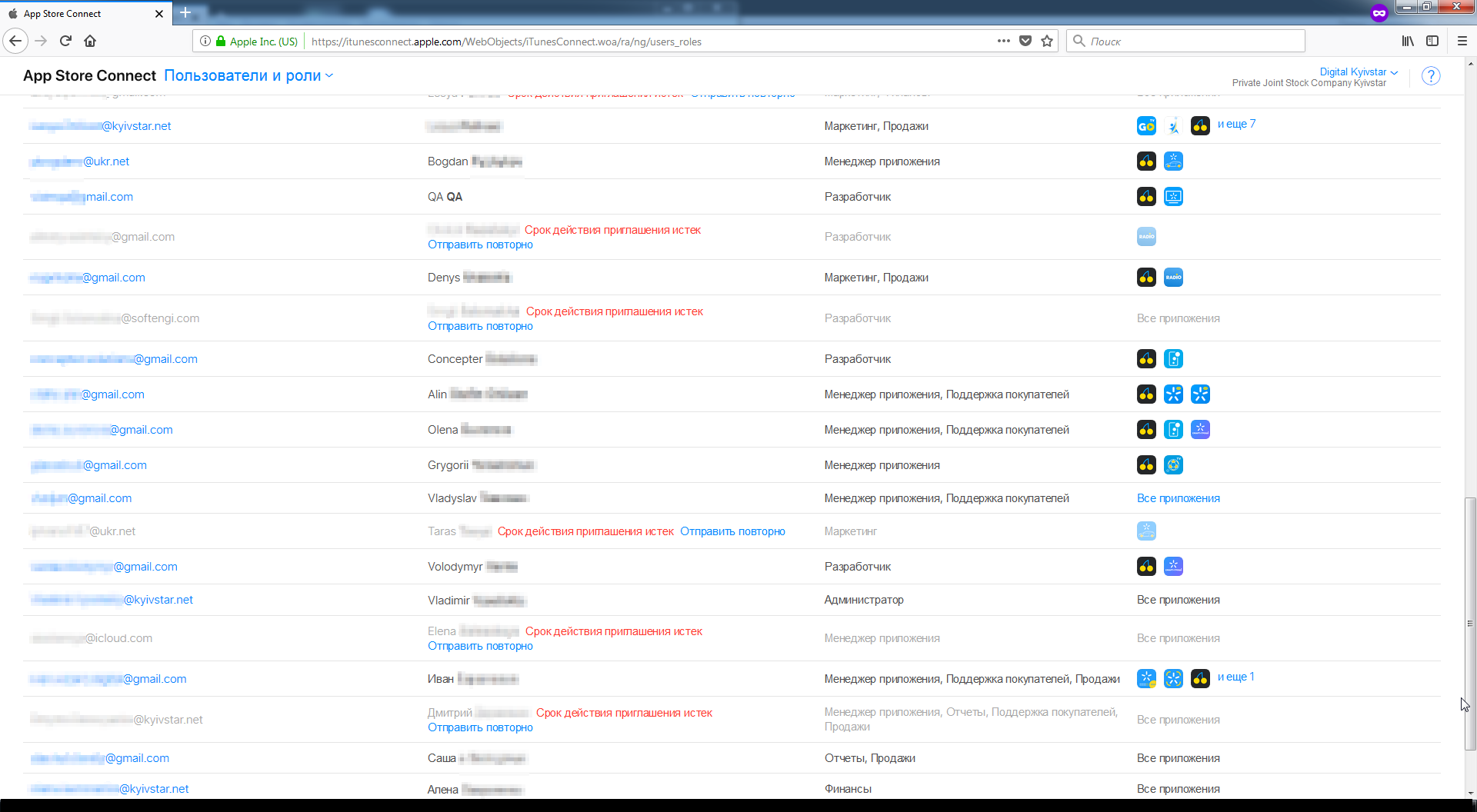

Il y avait au total 113 signets dans le fichier. Et parmi les différents liens, à la fois pour le travail (qui ne s'ouvrait pas à partir du réseau externe), et pas tellement, il y en avait un qui s'est ouvert, ce qui m'a ouvert les yeux pour cinq cents.

Le lien a conduit à un fichier non protégé, qui, entre autres, contenait les colonnes suivantes: "URL du service", "Login" et "Mot de passe":

(pour agrandir l'image, ouvrez-la dans un nouvel onglet)

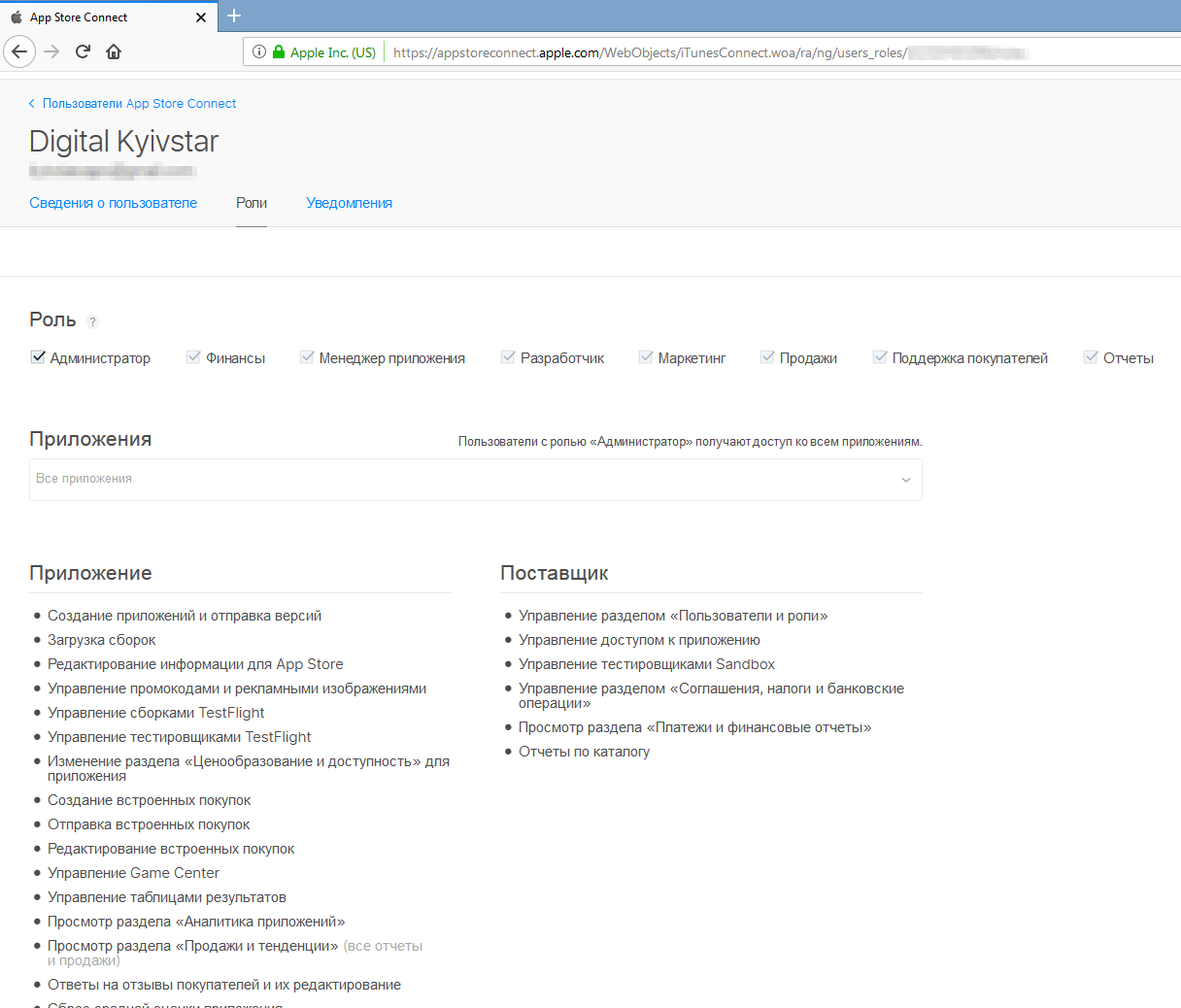

(pour agrandir l'image, ouvrez-la dans un nouvel onglet)En y repensant, que ce soit un faux ou un

pot de miel , j'ai essayé de me connecter à plusieurs des services, m'attendant à un obstacle sous la forme d'une authentification à deux facteurs. Mais elle était partie et je suis entrée. Connecté en tant qu'administrateur:

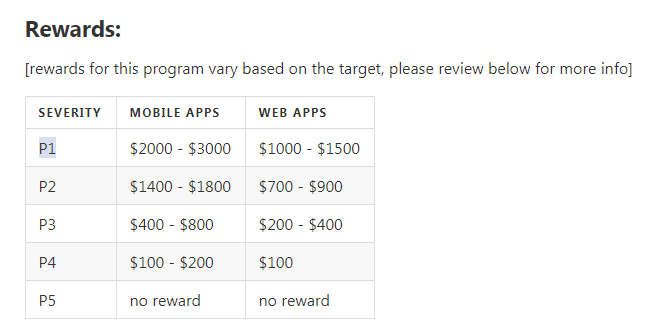

Comprendre que l'accès avec des droits d'administrateur est essentiel, le lendemain, j'ai rapidement créé et envoyé une demande à Kyivstar sur le même Bugcrowd. Plus tard, j'ai reçu un merci, des points de réputation et 50 $.

50 $ pour l'accès à des comptes d'une valeur officielle totale de plus de 5 800 $.

J'ai écrit que l'accès aux services de la liste avec des droits d'administrateur:

Services Web Amazon

Développeur Apple

Action mobile

App annie

Disqus

Développeurs Google

Centre de développement Windows

KBRemote

Jira

Smartsheet

Pushwoosh

TicketForEvent

Développeurs Samsung

CMS pour bigdata.kyivstar.ua et hub.kyivstar.ua

Gmail

Zeplin

Prezi

Bitbucket

il s'agit d'un problème critique, c'est l'accès à la quasi-totalité de la structure de l'entreprise et aux services qu'elle utilise.

En me fondant sur les dommages potentiels aux entreprises, à la réputation et aux clients, et en regardant simplement le tableau des récompenses Kyivstar, où mon signal a reçu la priorité P1 (Exposition des données sensibles: Données extrêmement sensibles - Divulgation des mots de passe), je m'attendais à plus:

La perte de l'accès à ces services de toute entreprise numérique est un coup dur pour les entreprises et la réputation. C'est bien pire qu'une simple vulnérabilité, c'est un accès complet. Ceci est une information utile Klondike pour tout criminel.

En utilisant un seul compte, par exemple, dans Apple Developer, un attaquant peut changer le nom d'utilisateur et le mot de passe et télécharger ses versions d'application ou simplement s'ajouter à l'administrateur, en laissant une porte dérobée.

Cependant, Kyivstar était catégorique: "Merci, voici 50 $ pour vous, cette découverte dépasse le cadre du programme."

Il est dommage qu'en raison de telles décisions des sociétés, les honnêtes gens réfléchissent à l'endroit où signaler de telles choses: via des canaux officiels comme moi, ou mieux pour trouver quelqu'un qui offre plus pour cette information. Les entreprises elles-mêmes poussent les gens à de mauvaises pensées et à de mauvaises actions.

Et le point n'est pas dans l'argent, mais dans le manque de respect de la société envers moi. Alors que dans l'une des banques, j'ai trouvé des opportunités de recevoir des reçus d'autres clients et que j'ai été payé un peu plus de 300 $ pour chaque opportunité que j'ai trouvée, il existe également des services de paiement qui ont payé moins de 20 $ pour la même vulnérabilité - et rien, je ne suis pas en colère contre les seconds, 500 UAH l'argent aussi. Mais ici ...

Je me trompais peut-être en espérant une plus grande récompense. Veuillez sélectionner dans les options d'enquête ci-dessous la rémunération correcte à votre avis dans cette situation. Vous pouvez exprimer votre opinion ici dans les commentaires.

PS: chaque règle a une exception.

UPD du 01/09/2019: réponses publiées aux questions posées par la lecture de cet article + nouveau problème Kyivstar - https://habr.com/post/435074/