L'actualité de l'année dernière concernant la machine à café, qui a infecté les ordinateurs de l'une des usines pétrochimiques européennes avec un virus ransomware, ainsi que d'autres cas fréquents impliquant des appareils électroménagers, des appareils robotiques, des drones et d'autres appareils et systèmes intelligents utilisés dans la ville, le bureau, les entreprises, la production et d'autres domaines dont nous entendons de plus en plus souvent parler les médias, par exemple:

- le robot ménager s'est allumé tout seul, est monté sur la cuisinière électrique, a poussé la casserole sur le brûleur et s'est brûlé, brûlant presque l'appartement de ses propriétaires;

- un agent de sécurité se noie dans la fontaine d'un centre d'affaires;

- un robot tondeuse à gazon qui s'est échappé d'un travail et a coupé un tuyau de carburant en cours de route;

- un robot chirurgien battant des patients pendant les opérations et serrant les tissus des organes internes avec sa main;

- contrôler les interceptions de véhicules aériens sans pilote;

- cas d'arrêt des appareils industriels responsables des systèmes de contrôle, de chauffage et de refroidissement;

- piratage de jouets, montres, bracelets de fitness et autres appareils portables et de bureau intelligents pour enfants,

tout cela nous fait réfléchir longuement sur le niveau de sécurité des systèmes et appareils intelligents que nous rencontrons au quotidien ...

Certains de ces cas peuvent être une simple défaillance des appareils intelligents, mais la plupart d'entre eux sont des actions malveillantes planifiées visant à obtenir divers avantages en raison des actions engagées.

À l'ère d'un grand nombre d'attaques de pirates et d'autres cybermenaces, il est nécessaire d'augmenter la sécurité de vos propres appareils et de ceux de votre entreprise. Et les entreprises devraient penser à la sécurité de l'utilisation de systèmes intelligents dans leurs processus commerciaux, dans l'industrie, la fabrication, la médecine, etc., principalement pour réduire les risques de défaillance simple des équipements dus à des interventions de tiers et bien sûr la protection des données d'entreprise et personnelles transmises et stockées.

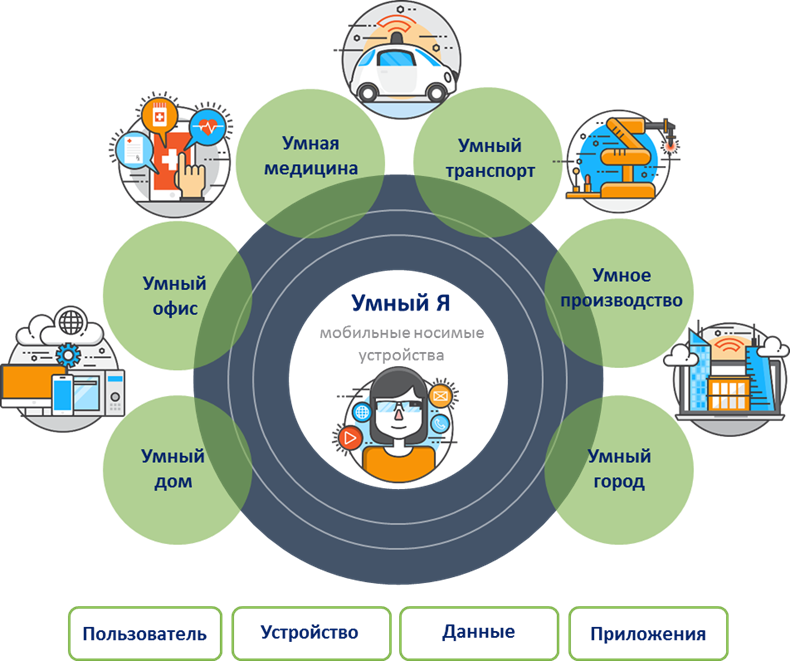

Des choses intelligentes nous accompagnent déjà partout: en ville, à la maison, au bureau, ainsi qu'en médecine, transport, fabrication, industrie, agriculture, logistique, électricité et autres domaines, et chaque année cette liste est renouvelée, et nous nous rapprochons de plus en plus Nous approchons d'un environnement «intelligent» mais pas encore sûr.

Dans le marché en croissance rapide de l'Internet des objets, l'une des technologies les plus prometteuses des prochaines années, les développeurs consacrent peu de temps et peu d'importance à la sécurité des appareils, concentrés sur le développement des systèmes eux-mêmes, afin de ne pas perdre leur niche sur le marché et d'être l'un des innovateurs dans ce domaine des produits et services.

Une telle course au développement et à la sortie d'appareils de plus en plus intelligents permet aux attaquants de se déployer correctement dans leur hypostase.

Aujourd'hui, je ne me concentrerai pas sur les types d'appareils IoT et leur sécurité en général, mais j'essaierai d'accorder une petite attention à la question de la gestion des comptes et de l'accès des utilisateurs à ces appareils et aux fonctionnalités dont les systèmes IDM auront besoin pour passer des applications aux choses.

Qu'est-ce que l'IDM pour l'IoT? Que devra-t-on considérer lors de la construction de systèmes IDM? Qu'est-ce qui nous attend dans un futur proche?

La mise en œuvre de l'IoT implique une interaction complexe entre les personnes, les choses et les services, ce qui implique rationnellement la nécessité d'assurer une vérification constante des comptes et la pertinence des droits d'accès entre les applications, les systèmes, les appareils / choses.

Crucial pour le succès de l'IoT, à la fois dans le consommateur et dans l'espace industriel, sera le fait d'une interaction transparente entre les appareils et les données transmises, le contrôle sur eux. Les solutions IoT devraient offrir un ensemble de contrôles d'utilisateurs et de contrôle d'accès qui peuvent déterminer correctement qui a accès à quoi, devraient être en mesure d'authentifier les utilisateurs, de vérifier les politiques d'autorisation et les droits d'accès.

Selon Gartner, une agence analytique de premier plan, d'ici la fin de 2020, 40% des fournisseurs de solutions IDM devront mettre à niveau leurs solutions pour travailler avec l'Internet des objets (IoT), contre 5% aujourd'hui.

QU'EST-CE QUI EST IMPORTANT?Application de comptes aux appareilsIl sera nécessaire de déterminer les attributs qui peuvent constituer, pour ainsi dire, l'identité de l'appareil. Vous devrez créer un schéma ou un modèle de données commun que les fabricants d'IoT pourraient utiliser pour rendre le processus d'enregistrement, de vérification et d'authentification simple et répétable. Lorsqu'un ensemble d'attributs est défini et assemblé à partir de l'appareil, ils devront être utilisés pendant le processus d'enregistrement de l'appareil. Pour certains appareils, l'enregistrement peut nécessiter une vérification unique supplémentaire, par exemple, pour confirmer que l'appareil lui-même est légal.

L'interactionL'interaction entre les personnes (de personne à personne) ne sera plus suffisante, il faudra établir d'autres relations entre appareils, choses, personnes, services et données), il faudra utiliser le principe de l'interaction plusieurs à plusieurs.

Certaines relations seront utilisées pour un accès temporaire aux données, tandis que d'autres seront permanentes / à long terme, comme «appareil intelligent humain» ou «production intelligente d'appareil intelligent». Ces interactions devront être enregistrées, vérifiées, puis annulées, si nécessaire.

Authentification et autorisationLes composants d'authentification et d'autorisation devront être appliqués à chaque étape du flux de données IoT. Les protocoles suivants sont désormais pris en charge: OAuth2, OpenID Connect, UMA, ACE et FIDO.

Gestion des droits d'accèsCréation et / ou gestion d'attributs: utilisateur et appareil - devra se produire à la fois au stade du chargement, de l'initialisation de l'appareil et au stade de l'enregistrement de l'utilisateur. Développement de normes dans ce domaine: LWM2M, OpenICF et SCIM.

Comme nous le savons, les systèmes de classe IDM traditionnels sont conçus pour délivrer des droits d'accès aux systèmes internes de l'entreprise dans le périmètre du réseau. L'évolution de la technologie IoT nécessite des solutions IDM plus dynamiques qui peuvent servir et connecter non seulement les utilisateurs internes, les clients et les partenaires, mais également les appareils et les systèmes intelligents, quel que soit leur emplacement, élargissant ainsi les possibilités de fournir une protection dans les conditions de la transformation numérique.