Des listes d'interfaces sont apparues dans MikroTik RouterOS depuis longtemps, mais par observation, tout le monde ne les connaît pas et ne les utilise donc pas.

La description

Qu'est-ce qui ressort clairement du nom - Liste des interfaces, identique aux listes d'adresses, uniquement avec les interfaces. Ne le confondez pas avec les ponts et les interfaces de délimitation, ce sont trois technologies différentes pour des tâches différentes. Cette fonctionnalité est apparue il y a environ un an et est présente dans toutes les versions actuelles (actuelles et correctives) de RouterOS 6.

La principale chose à retenir: les interfaces dans les listes restent indépendantes, le trafic ne commencera pas à les traverser (comme dans le cas du pont) et ne sera pas parallélisé (comme dans le cas de la délimitation), c'est ridicule pour vous, mais il y a des sages.

Listes standard

[Interfaces] -> [Liste des interfaces] -> [Listes]

Par défaut, il existe trois listes: toutes, aucune, dynamiques. Avec les deux premiers, tout est clair, la dynamique est actuellement peuplée à partir de certaines connexions ppp et Détecter Internet.

Option console:

/interface list print

Créez votre liste[Interfaces] -> [Liste des interfaces] -> [Listes] -> [+]

nom - nom

include - inclut les interfaces de la liste spécifiée dans la nouvelle liste

exclude - exclut les interfaces de la liste spécifiée de la nouvelle liste

Option console:

/interface list add name=test

Inclure un exempleLes interfaces suivantes sont disponibles pour accéder à Internet:

ether1-wan (véritable ip)

ether2-wan (véritable ip)

l2tp-vpn1 (ip gris)

l2tp-vpn2 (ip gris)

À partir des deux premiers, nous attendons des connexions entrantes de l'extérieur, à partir du second, s'ils le font, alors nous ne sommes pas intéressés.

Les interfaces ether1-wan et ether2-wan sont combinées dans une liste de wan. Lignes vertes.

Les interfaces l2tp-vpn1 et l2tp-vpn2 sont combinées dans une liste vpn. Lignes rouges.

La liste inet contient (inclut) wan et vpn. Lignes noires.

Maintenant, dans le pare-feu, vous pouvez diviser le trafic entrant (et passant du côté wan / vpn) avec wan et vpn et écrire des règles distinctes, et le filtre sortant (et passant du côté wan / vpn) ensemble (il y aura très probablement un banal établi, nouveau) via inet .

Un exemple est maladroit, mais je n'en ai pas d'autre.

Ajout d'interfaces

Vous pouvez ajouter n'importe quelle interface: ethernet, wlan, bridge, vlan, vpn, vif, ... Tout se fait depuis le menu principal [Listes d'interfaces].

Option console:

/interface list member add interface=ether1 list=test

Utilisation dans le filtre de pare-feu

L'application principale est de simplifier les règles du pare-feu, disons que vous avez un hub vpn et que vous devez configurer les règles pour le trafic passant, mais soyez aussi clair que possible.

Avant:

Vérifiez dans l'interface, envoyez à la chaîne-1.

Dans la chaîne 1, vérifiez l'interface, envoyez à la chaîne 2.

Dans la chaîne 2, nous avons établi les règles.

Et donc pour chaque interface. 4 connexions - 8 règles, 8 connexions - 16 règles. Les connexions sont-elles dynamiques? Vous pouvez sortir et utiliser tous les ppp, les jeter dans chain-1, puis revenir 'vous avez besoin d'interfaces supplémentaires de chain-1.

Maintenant:

Nous ajoutons toutes les interfaces à une liste et créons une règle avec la même liste d'entrée d'interface et la liste d'interface de sortie, qui se transfère en chaînes avec des règles de filtrage. Il est devenu nettement plus court.

Il y a un inconvénient dans ce schéma, si vous regardez le «plus tôt», alors pour chaque interface, les sous-réseaux d'adresses sont attendus sur l'interface, dans le nouveau schéma, vous pouvez conduire toutes les interfaces dans la liste d'adresses, mais les adresses des sous-réseaux ne seront plus clairement connectées aux interfaces.Un autre exemple est que vous avez plusieurs fournisseurs et que vous êtes trop paresseux pour dupliquer les règles de chacun:

Utilisation dans le pare-feu nat

Lorsque les listes d'interfaces viennent d'apparaître, sur le forum mikrotik s'est plaint du travail des listes d'interfaces en nat, maintenant il semble avoir été réparé. J'ai décidé d'enquêter

Banc d'essai:

Le schéma n'a pas suffisamment d'adresses pour le même

Le schéma n'a pas suffisamment d'adresses pour le mêmeRésultats:

Chaîne src-nat:

* mascarade - fonctionne. En fonction de l'interface de sortie, remplacez l'ip correspondante.

* src-nat - fonctionne. Remplace l'adresse IP spécifiée uniquement pour l'interface sur laquelle cette adresse IP est présente.

* même - fonctionne. De même avec src-nat.

Chaîne dst-nat:

* redirection - fonctionne.

* dst-nat - fonctionne. Y compris en combinaison avec la mascarade.

* netmap - fonctionne. Si vous l'utilisez au lieu de dst-nat. Lorsqu'il est utilisé comme prévu, il fonctionne également.

Utilisation dans le pare-feu mangle

Ça marche. Par exemple, si vous devez marquer tout le trafic entrant provenant des interfaces pour l'arborescence de files d'attente.

Utilisation dans les profils VPN

Nous rappelons un exemple avec vpn régional. La cinquième région a été ajoutée et vous l'ajoutez manuellement à la liste des interfaces, mais vous pouvez le faire plus facilement et spécifier dans le profil vpn quelle liste l'interface sera placée lors de la connexion, qu'elle soit contraignante ou créée automatiquement lorsque le client déconnecte l'interface de la liste supprimé. Pour le vpn sortant, cela fonctionne également.

[PPP] -> [Profils]

Tout va bien, mais il y a un bug (au moment de la publication, version RoS 6.42.6). Si vous avez créé une liaison et l'avez ajoutée statiquement à la liste spécifiée dans les profils, la connexion ne sera pas établie. Dans les journaux (serveur) sera quelque chose comme ceci:

Utilisation en bridge

Vous pouvez spécifier la liste des interfaces en tant que membre du pont, mais seules les interfaces capables de travailler sur la couche 2 (ethernet, wlan, bounding, eoip, ovpn-ethernet, ...) seront ajoutées, à l'exception des autres ponts.

Détecter Internet

La fonctionnalité est apparue dans la version actuelle du firmware et n'est pas encore prête à l'emploi.

[Interfaces] -> [Détecter intranet]

* Détecter la liste des interfaces - une liste avec les interfaces sur lesquelles les contrôles seront effectués.

* Liste des interfaces LAN - une liste à laquelle toutes les interfaces couche2 actives sont ajoutées. Obtenez le statut LAN.

* Liste des interfaces WAN - une liste à laquelle toutes les interfaces tunnels lte et vpn sont ajoutées. S'interface également avec le statut LAN qui n'a pas de serveur DHCP et à partir duquel l'adresse 8.8.8.8 est disponible. En plus de tout, mikrotik ajoutera un client DHCP à l'interface pour essayer d'obtenir automatiquement les paramètres.

* Liste des interfaces Internet - une liste des interfaces avec le statut Wan, si cloud.mikrotik.com opin0000 est disponible auprès d'eux. Revérifiant toutes les minutes, après 3 tentatives infructueuses, l'interface revient à l'état Wan. Modifiez l'adresse de vérification, ou les intervalles ne peuvent pas.

[Statuts d'interface] - résultats des tests.

C'est ainsi que cela devrait fonctionner, mais dans la pratique, les demandes de cloud.mikrotik.com ne sont pas envoyées. Nous attendons et espérons que: ils le répareront; supprimer les restrictions; ajouter la possibilité d'exécuter des scripts lors du changement de l'état de l'interface.

Autre

Dans la branche actuelle, MikroTik a décidé qu'il valait mieux utiliser la liste d'interfaces et maintenant les options suivantes sont configurées via des listes d'interfaces, au lieu d'interfaces spécifiques:

* [IP] -> [Voisins] -> [Paramètres de découverte]

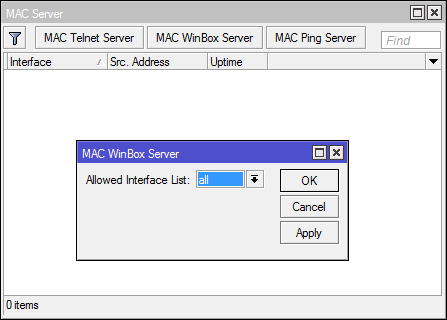

* [Outils] -> [MAC-Server] -> [Mac-Telnet Server] & [Mac-Winbox Server]

Après la mise à niveau, n'oubliez pas de reconfigurer.

Scripts et cli

Vous pouvez rencontrer une situation où l'une des interfaces de la liste devient inconnue (si vous supprimez l'interface avant de la supprimer de la liste) et je n'ai personnellement pas pu trouver un moyen de supprimer simplement (sans effacer la liste entière et en remplissant) une telle interface à l'aide de cli et de scripts. Si quelqu'un sait - écrivez dans les commentaires.

C’est tout. J'espère que dans le monde il y aura moins de configurations avec l'union d'interfaces en bridge afin de réduire les règles du pare-feu.