Mappage de données ou audit de données ou rapport d'audit de flux de données

En principe, peu importe comment on l'appelle si, par exemple, vous êtes un développeur de jeux en ligne et êtes prêt à découvrir qu'un cookie et une adresse IP en vertu du droit européen sont des données personnelles que vous traitez et qui, très probablement, ont été transférées à certains société de commercialisation en Russie sans attention. Peut-être que les données des clients potentiels accumulent de la poussière sur le disque dur d'un ordinateur portable cassé, qui était censé aller chercher des pièces de rechange, mais repose toujours paisiblement dans la boîte en carton d'une mère. Ou en ce moment, un spécialiste novice de votre équipe a facilement laissé un lecteur flash avec des données dans la voiture, après avoir couru dans le magasin pour cola après une réunion houleuse.

«

D'accord »

, dites-vous. "

Nous comprenons ce que vous voulez dire - les risques de perte et bla bla bla ."

«

Non seulement », je vais vous répondre.

Conformément au RGPD et, en principe, à la réputation plus chère de l'entreprise, cela ne devrait pas se produire. À moins bien sûr que vous n'ayez

20 millions d'euros supplémentaires pour payer une amende.

la

cartographie des

données ou d'un

rapport d'

audit de flux de

données - c'est la première étape vers la protection des données personnelles conformément à la législation européenne.

Mappage de données ou rapport d'audit de flux de données - un audit pour ceux qui sont sur le marché européen ou qui envisagent simplement d'y entrer. Et ici, quoi que l'on puisse dire, vous devrez très probablement traiter les données personnelles des résidents européens, et cela relève du règlement général européen sur la protection des données ou du règlement général sur la protection des données (RGPD).

Le mappage de données ou le rapport d'audit de flux de données est un processus amusant de détection des données perdues depuis longtemps, des entités étranges qui y ont accès et des programmes étranges qui, pour une raison sans précédent, y ont accès et apprécient votre travail avec grand plaisir.

Ci-dessous, je vous dirai comment effectuer le mappage des données et trouver les perdus (bien que je sois sûr que vous direz que vous n'avez rien perdu et que tout est sous contrôle).

Audit

Un audit doit être effectué dans un premier temps avant de commercialiser des produits sur le marché européen ou, si le produit est déjà sur le marché, puis sur la manière d'amener le processus de traitement des données au sein de votre entreprise aux normes établies par le RGPD. Tout le monde ne sait pas ce que sont les données personnelles, tout le monde ne sait pas combien de données seront traitées, tout le monde ne se souvient pas où les données sont stockées, combien et qui y a accès, et surtout, pourquoi elles y ont accès. L'audit répondra à toutes les questions. Le but du RGPD est de protéger les données personnelles. Et comment pouvons-nous les protéger, sans savoir quoi, où et contre qui protéger.

Détrompez-vous: les nettoyeurs essuient les tables avec des «cas», les employés sortent les clés USB et copient accidentellement les «anciennes» données, oubliant de les supprimer des ordinateurs personnels, les listes de clients potentiels «restent dans les nuages» sur des serveurs inconnus.

Ce que vous devez faire ou comment effectuer la cartographie des données

- Nous collectons des informations sur toutes les données possibles que vous avez stockées (téléphones, noms de famille, adresses, sites clients, e-mail, marque de voiture, etc.). Plus c'est mieux. Cela nous permettra de comprendre ce que nous avons généralement.

- Nous divisons les données en données personnelles et non personnelles. Cela est nécessaire pour le RGPD, car le règlement ne protège que les données personnelles.

- Nous déterminons dans quel format chaque type de données est stocké (sous forme électronique, papier ou mixte). Cela est nécessaire pour comprendre le degré de sécurité des données.

- Nous rappelons à qui et quelles données nous transmettons (aux employés, connaissances, sous-traitants, tiers pour le stockage, etc.). Cela est nécessaire pour savoir si nous les avons transférés légalement et ce qui peut arriver si un étranger les perd.

- Nous découvrons de quelle manière nous transférons les données personnelles à l'intérieur et à l'extérieur de l'entreprise (par téléphone, par e-mail, via le cloud, CRM, etc.). Il donne également un aperçu de la fiabilité de ces méthodes de transmission.

- Nous déterminons l'emplacement de l'emplacement des données (sur un serveur dans une entreprise en Russie, sur un serveur chez un agent de commercialisation en Australie, dans une boîte avec maman ou dans un dossier sur une étagère poussiéreuse). Cela est nécessaire pour comprendre la fiabilité de leur protection et, en principe, la légalité de se trouver dans un lieu particulier.

- Nous découvrons qui a spécifiquement accès aux données (meilleur nom de famille, par position). Souvent, l'accès aux données est accessible non seulement aux personnes qui, en service, devraient y avoir accès, mais aussi aux employés précédemment licenciés qui rédigent un plan de vengeance pour un licenciement abusif.

- À partir de la liste résultante, nous composons une chaîne de transfert de données. Qui, quand et pour quelle raison les a transférés à tel ou tel employé ou à un tiers. Cela est nécessaire pour déterminer la faisabilité et la légalité d'un tel transfert.

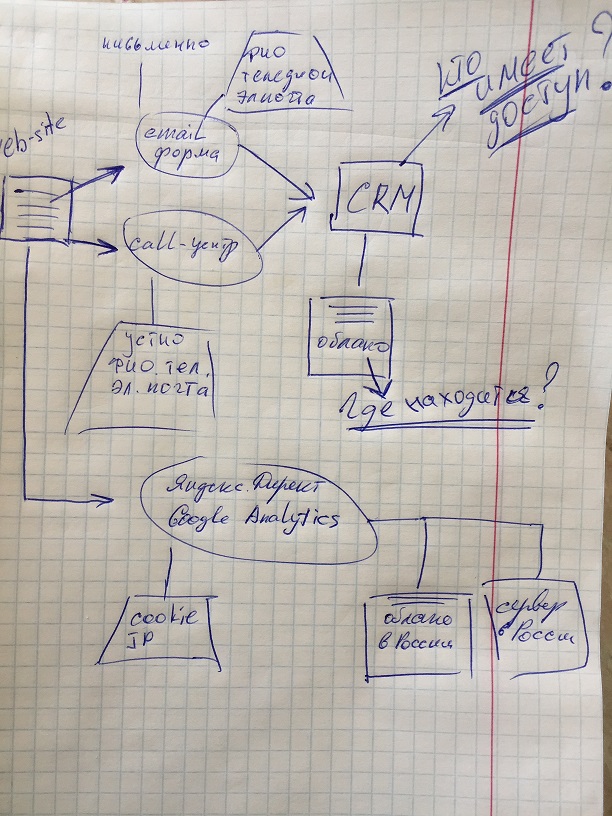

Ici se termine l'essentiel du travail et une carte du mouvement des données personnelles est tracée (je préfère la visibilité). Sur la photo, la première étape (un croquis très primitif) de la future carte.

En plus de ce qui précède, l'audit doit contenir une description complète des processus de réception, de transmission, de traitement et de stockage des données, ainsi qu'une indication des "faiblesses" et des moyens de les corriger. Maintenant, je ne vais pas aborder toutes les questions que, par exemple, nous découvrons également dans le processus de collecte d'informations, telles que la légalité de la réception des données, la disponibilité du consentement de la personne concernée pour leur traitement, la redondance ou le moment de leur stockage et de leur traitement.

Pour résumer

Le RGPD a incité les entreprises à prendre plus au sérieux les données personnelles, et la carte des mouvements de données ou la cartographie des données, ou le rapport d'audit des flux de données, comme vous préférez, montre non seulement l'image réelle du roulement des données dans l'entreprise, mais trouve également des données personnelles sur des ordinateurs portables perdus depuis longtemps qui accumulent la poussière dans la vieille boîte en carton de ma mère.

Audits réussis!