Y a-t-il eu violation de la sécurité de l'information de l'entreprise? Quelles menaces internes l'organisation a-t-elle? Comment et à quelle vitesse pouvons-nous détecter, bloquer ou arrêter une attaque? Dans cet article, nous allons vous montrer comment Splunk peut vous aider à trouver des réponses à ces questions.

Dans cet article, nous continuons la série d'articles sur les tâches pour lesquelles Splunk peut être utilisé et aujourd'hui nous en apprendrons plus sur la façon dont Splunk peut être utilisé pour analyser les événements de sécurité.

Dans les réalités d'aujourd'hui, les entreprises n'ont plus besoin d'une simple surveillance des événements traditionnels; elles ont besoin de solutions qui peuvent s'adapter aux menaces modernes, accélérer la vitesse de réponse aux incidents et leur permettre d'identifier et d'éliminer les menaces connues et inconnues.

Examinons de plus près les

tâches que Splunk résout pour la sécurité:

Surveillance en temps réel

Accélérer votre réponse est un défi dans les environnements informatiques complexes d'aujourd'hui. Splunk vous permet d'avoir une idée claire et visuelle de l'état de sécurité de l'organisation à l'heure actuelle, et contient également des paramètres pratiques pour les vues et la granularité des données jusqu'aux événements de base. L'utilisation d'une surveillance continue, de recherches statiques et dynamiques ou de corrélations visuelles pour déterminer les activités malveillantes réduit le temps de réponse. Et Splunk fournit également aux analystes des outils de définition des priorités pour répondre plus rapidement aux menaces de priorité plus élevée.

Détection des menaces complexes

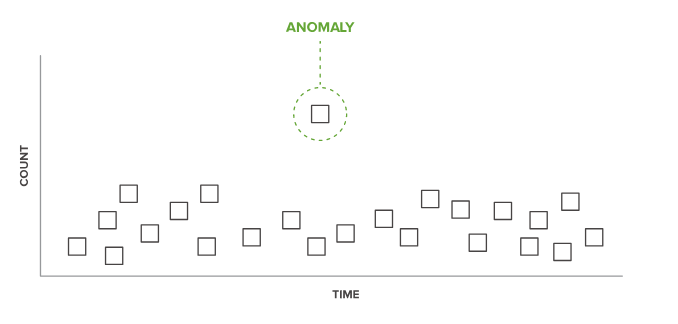

Avec Splunk, vous pouvez suivre les différentes étapes d'une menace complexe et combiner des événements connexes. Les relations sont déterminées par n'importe quel champ, n'importe quelle donnée et à n'importe quel intervalle de temps. Splunk permet aux analystes de sécurité d'utiliser des méthodes avancées d'analyse statistique et d'apprentissage automatique pour identifier les valeurs aberrantes et les anomalies qui identifient les menaces inconnues et complexes.

Menaces internes

Splunk est utilisé pour détecter les actes malveillants des employés et autres menaces internes avant le vol de données confidentielles, leur endommagement ou abus de pouvoir. En utilisant Splunk, vous pouvez identifier une utilisation abusive des autorisations, un comportement anormal, même si vous utilisez des comptes légitimes, des niveaux d'accès ou des sources. Par exemple, des sessions excessivement longues, une heure ou une entrée non standard. Et les données accumulées sur diverses actions des utilisateurs vous permettent de baser la recherche sur des données historiques. Splunk peut s'intégrer à Active Directory ou aux bases de données RH pour obtenir des informations sur les employés.

Enquête sur l'incident

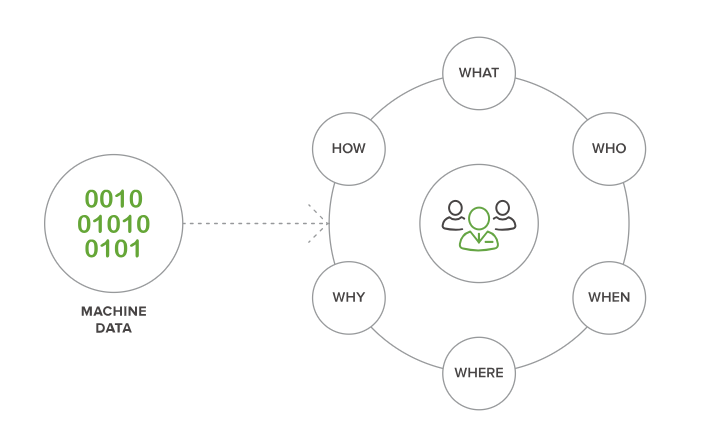

Splunk vous permet d'analyser les incidents pour déterminer les circonstances et l'étendue de l'incident. Ceci est réalisé en recherchant et en trouvant des corrélations par mots-clés, termes ou valeurs pour divers périphériques réseau, hôtes, lecteurs, etc. Pour les analystes de sécurité, cela fournit un contexte plus large de l'incident, ce qui aide à évaluer rapidement et mieux le niveau de menace, à déterminer les causes et les conséquences.

Automatisation de systèmes hétérogènes

Les architectures de sécurité incluent généralement différents niveaux d'outils et de produits. En règle générale, ils ne sont pas destinés à travailler ensemble et contiennent des lacunes dans les problèmes du travail des spécialistes de la sécurité dans l'établissement de connexions entre différents domaines. Splunk comble ces lacunes en fournissant une interface unique pour l'extraction automatique des données, qui vous permet de créer des analyses complètes et de répondre aux menaces dans les environnements avec des produits de différents fournisseurs.

Détection de fraude

En recherchant et en analysant des données en temps réel, en détectant et en enquêtant sur les émissions et les anomalies sur la base de données historiques, des actions frauduleuses peuvent être identifiées et l'impact et l'étendue de la fraude peuvent être déterminés.

Aperçu des solutions clés en main:

Sécurité d'entreprise Splunk

Splunk Enterprise Security (ES) est un système de gestion de la sécurité et de la gestion des événements d'information (SIEM) qui forme une image détaillée des données machine créées par diverses technologies de sécurité (réseau, points de terminaison, accès, logiciels malveillants, vulnérabilité). Avec Splunk Enterprise Security, les professionnels de la sécurité peuvent rapidement détecter et répondre aux attaques internes et externes. Cela simplifie les opérations de protection contre les menaces, minimise les risques et garantit la sécurité de l'entreprise. Splunk Enterprise Security optimise tous les aspects de la protection et convient aux organisations de toute échelle et de tout niveau professionnel.

Vous pouvez regarder la revue vidéo

ici.Les organisations du monde entier utilisent Splunk Enterprise Security (ES) comme SIEM pour la surveillance de la sécurité, la détection avancée des menaces, la réponse aux incidents et l'utilisation d'une large gamme d'applications analytiques pour l'analyse de la sécurité.

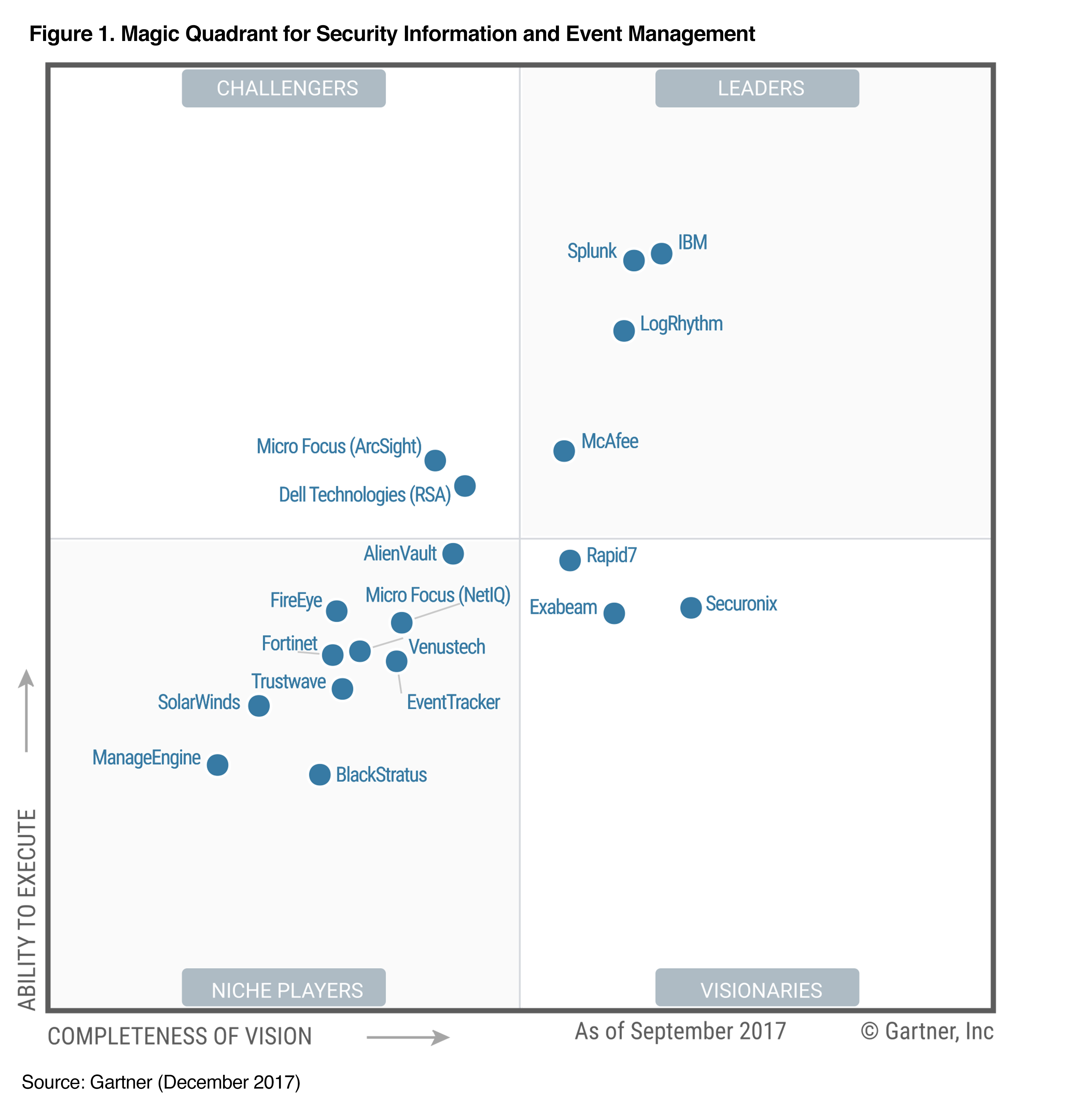

À l'automne 2017, Gartner a publié son quadrant magique pour le marché des solutions de sécurité de l'information et de gestion d'événements, où Splunk a été nommé l'un des leaders sur ce marché.

Analyse du comportement des utilisateurs Splunk

Analyse du comportement des utilisateurs Splunk

Splunk User Behavior Analytics (Splunk UBA) aide les entreprises à détecter les menaces cachées et les comportements anormaux des utilisateurs, des appareils et des applications à l'aide d'algorithmes d'apprentissage automatique, d'analyses de base du comportement des utilisateurs et de groupes de pairs. De cette façon, les organisations peuvent détecter les menaces persistantes avancées (APT), les infections de logiciels malveillants et les menaces internes. Splunk UBA fournit le flux de travail des analystes et développeurs de sécurité, nécessite un minimum d'administration et s'intègre à l'infrastructure existante pour détecter les menaces cachées.

Revue vidéo sur ce

lienConformité PCI

Splunk pour la conformité PCI (pour Splunk Enterprise) est une application Splunk conçue et maintenue par Splunk pour aider les organisations à répondre aux exigences PCI DSS 3.2. À l'aide de l'application, les performances PCI en temps réel et l'état de conformité sont analysés et mesurés. Il peut également identifier et hiérarchiser les domaines de gestion qui peuvent être nécessaires, et vous pouvez également vous adresser rapidement à tout rapport ou demande de données.

L'application fournit des requêtes de recherche, des tableaux de bord, des rapports, une infrastructure de réponse aux incidents et une intégration avec les informations sur les employés et les appareils pour vous donner une visibilité sur l'activité du système, des applications et des appareils liés à la conformité PCI.

Vous pouvez regarder la revue vidéo

ici.