Que vous demande le système lorsque vous allumez votre ordinateur, déverrouillez le téléphone, insérez une carte dans un guichet automatique ou accédez à une page d'un réseau social? Le système nécessite votre mot de passe. Cette étape de la protection des données, dont nous sommes nous-mêmes responsables pour la plupart, est très courante à notre époque. Et plus le mot de passe est compliqué, plus il est difficile de le récupérer, et donc plus il est difficile pour un attaquant d'obtenir vos données. Cependant, tous les utilisateurs n'abordent pas la création de mots de passe avec tout le sérieux nécessaire. Aujourd'hui, nous allons parler de l'exploration des mots de passe. Pourquoi les phrases secrètes ne sont-elles pas une constante pour nous, quelles variantes de tels systèmes étaient dans le passé et comment les scientifiques proposent-ils de vulgariser une telle variante de protection? Nous découvrirons cela et bien plus encore aujourd'hui. Allons-y.

Contexte«Date de naissance» anecdotique, «jour du mariage», «nom d'un personnage de livre préféré», etc. Pendant très longtemps, ils ont été les mots de passe les plus courants, mais certainement pas les plus difficiles.

Une légère digression lyrique. J'ai récemment regardé le film Keepers (2009). Vers la fin du film, les personnages principaux se dirigent vers le bureau du méchant pour obtenir des informations. Mais l'accès à l'ordinateur est protégé par mot de passe. Que faire? Se retourner et partir? Non, c'est juste un mot de passe, ce qui pourrait être plus simple.

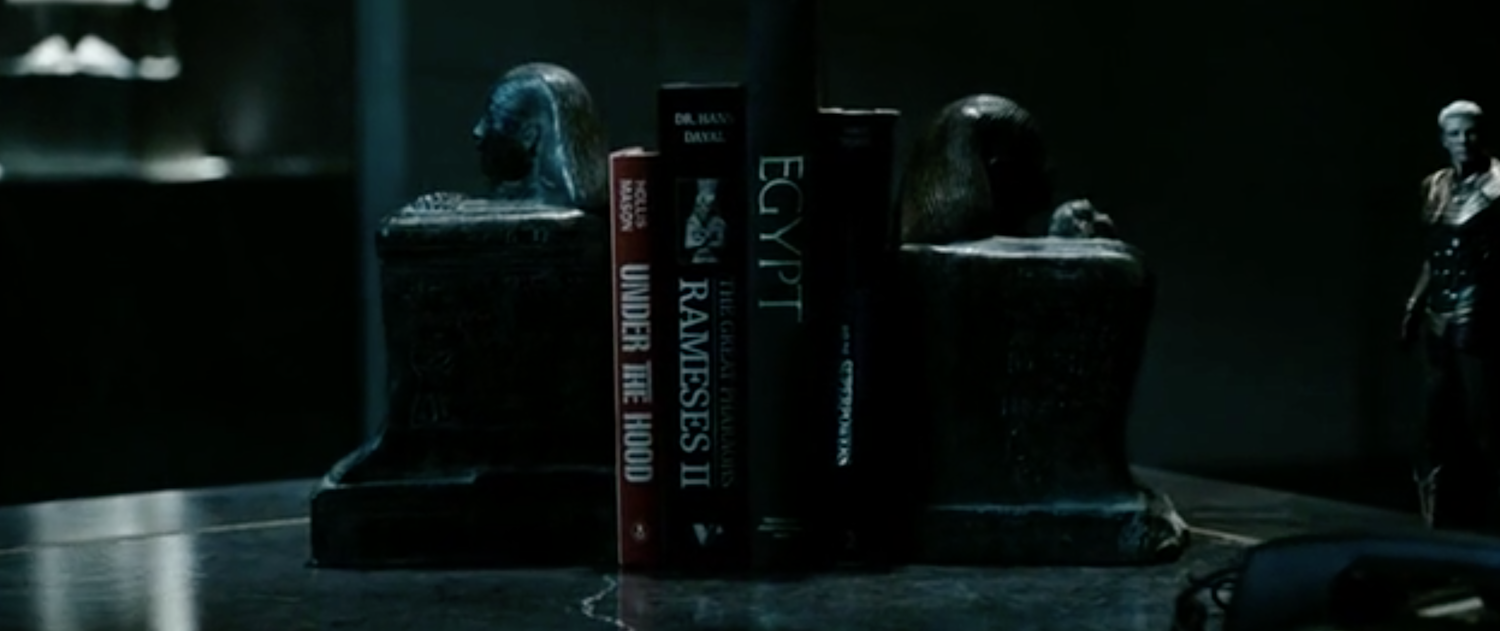

Remarque: ce bureau est situé dans le bâtiment de la Pyramid Corporation, et sur le bureau du méchant à côté d'un PC si important se trouvent des livres sur l'Égypte, les dieux locaux et les pharaons.

Ce moment du film "Keepers" (2009)

Ce moment du film "Keepers" (2009)Ainsi, le héros commence à récupérer un mot de passe en utilisant la méthode de piquer scientifique, mais en vain. Puis il regarde ces mêmes livres et voit Ramsès II. Bien sûr, c'était le mot de passe. Les héros obtiennent des informations et l'intrigue continue. Et maintenant, la question est - est-ce que le principal antagoniste de l'image, Adrian Weidt, considéré comme le plus intelligent de la planète, ne pouvait pas trouver un mot de passe plus compliqué et ne pas le laisser directement sur votre bureau? Ce sont toutes des conventions cinématographiques, mais cela ne diminue pas ma perplexité.

C'est regrettable, mais le fait est que beaucoup de gens ont précisément des mots de passe de ce niveau de complexité. Bien qu'il existe des systèmes de connexion qui «forcent» l'utilisateur à créer un mot de passe qui répond à certaines exigences: au moins 8 caractères, au moins 1 lettre majuscule, au moins 1 chiffre et plus. Cependant, vous devez admettre que watson et Watson99 ne sont pas si différents. Il y a ces utilisateurs qui prennent leurs données beaucoup plus au sérieux, et donc leurs mots de passe peuvent être à première vue un jeu de caractères désordonné. J'avais un collègue dont le mot de passe était composé de 15 à 20 caractères, et il l'a tapé comme s'il voulait jouer la chanson «Dans la grotte du roi de la montagne» sur le clavier.

Des paroles et des exemples amusants, passons aux affaires.

Il existe un mot de passe «spwaop», qui est plus difficile à retenir que la date de naissance, mais pas tant que ça. Ces mots de passe protègent beaucoup mieux les données, car ils compliquent le processus de piratage par la méthode de sélection, lorsque le pirate essaie toutes les options possibles. Pour un exemple simplifié, prenons trois chiffres - 123. Supposons qu'un mot de passe se compose de ces chiffres, mais dans quel ordre? Options: 123, 132, 213, 231, 312, 321. Il y a 6 options au total, donc choisir la bonne ne sera pas difficile. Si vous ajoutez un chiffre - 1 2 3 4, alors il y aura 24 options, ce qui complique le processus de sélection.

Cependant, il y a un problème - le facteur humain. Les chercheurs ont découvert que la propagation de mots de passe complexes est inhibée par les utilisateurs eux-mêmes. Beaucoup de gens pensent que de tels mots de passe sont trop compliqués à retenir. Si vos données sont importantes pour vous, souvenez-vous de 6 à 8 caractères - dites-vous et vous aurez raison. Cependant, il n'y a pas d'argument contre l'opinion des masses. Par conséquent, les scientifiques ont décidé de développer une méthodologie qui est devenue la base du système de connexion, permettant à une personne de créer des mots de passe complexes et, surtout, d'aider à se souvenir de ce mot de passe.

Je suis moi-même sceptique quant à ce type de recherche. Ils peuvent être considérés comme une perte de temps et de ressources, mais toute recherche, toute expérience ou expérience a le droit d'exister. De plus, ayant abandonné son attitude ambiguë face au problème du «trop paresseux pour se souvenir du mot de passe», il est néanmoins curieux de voir comment fonctionne le système lui-même développé par les chercheurs.

Avant ce développement, il y avait de nombreux prédécesseurs dont les systèmes de mots de passe étaient mis en œuvre à un degré ou à un autre, mais ne trouvaient pas de popularité auprès des utilisateurs en raison de la complexité, du faible niveau de sécurité, de l'étrange processus de création d'un mot de passe, etc.

Par exemple, il y avait un système Diceware (1995). Il y avait 7776 mots dans le dictionnaire système qui formaient la phrase secrète et tous n'étaient pas anglais. Le principe de sélection était basé sur l'utilisation de dés par l'utilisateur. Voici un exemple du site officiel de

Diceware :

Supposons que vous souhaitiez une phrase secrète de 6 mots, que nous recommandons à la plupart des utilisateurs. Vous devrez lancer des dés 6x5, c'est-à-dire 30 fois. Supposons que les chiffres suivants soient tombés:

1, 6, 6, 6, 5, 1, 5, 6, 5, 3, 5, 6, 3, 2, 2, 3, 5, 6, 1, 6, 6, 5, 2, 2, 4, 6, 4, 3, 2, 6.

Maintenant, écrivez tous les nombres en groupes de 5 lancers:

1 6 6 6 5

1 5 6 5 3

5 6 3 2 2

3 5 6 1 6

6 5 2 2 4

6 4 3 2 6

Comparez les 6 numéros reçus avec ceux qui correspondent au mot dans la liste, et vous recevrez:

1 6 6 6 5 fente

1 5 6 5 3 came

5 6 3 2 2 synode

3 5 6 1 6 dentelle

6 5 2 2 4 ans

6 4 3 2 6 wok

Votre phrase de passe: cleft cam synod lacy yr wok

Quels problèmes sont associés à cette méthode de génération de mots de passe? Il est bien évident qu'il y aura peu de gens qui voudront lancer des dés, écrire, puis rechercher et comparer des nombres avec des mots afin de créer simplement un mot de passe pour vous-même. Le deuxième problème était les mots eux-mêmes. À partir de l'exemple ci-dessus, vous pouvez comprendre que ce n'est pas une phrase, mais juste un ensemble aléatoire de mots. En conséquence, vous pouvez vous en souvenir, mais non sans effort. Même une enquête menée plusieurs années après l'avènement du système Diceware a montré que les utilisateurs le notaient à 1,71 point sur 5.

Une autre étude a montré que les mots de passe sont plus faciles à retenir non pas en réduisant le nombre de mots qu'ils contiennent, mais en réduisant les mots eux-mêmes. Comme dit le proverbe, si vous avez besoin d'un analogue du symbole "C", alors pourquoi avez-vous besoin du mot "dans le sens antihoraire" pour cela, si un simple "chat" convient également. Cela signifie qu'un mot de passe de 3 mots longs et un mot de passe de 6 mots courts auront le même degré de difficulté, mais ce dernier est plus facile à retenir.

Malgré toutes les lacunes, Diceware a encore gagné en popularité dans certains cercles et est toujours utilisé aujourd'hui.

La tâche principale des chercheurs modernes est de créer un système qui combinera tous les avantages de ses prédécesseurs, mais essaie d'éviter leurs problèmes et leurs lacunes.

Bases du systèmePour créer un nouveau système, il a été décidé de combiner certaines fonctionnalités des prédécesseurs:

- dictionnaire spécialisé et modèle de phrase;

- création par l'utilisateur d'une image mnémonique * ;

- masquage des données saisies.

Mnémoniques * - diverses méthodes et techniques pour augmenter le degré de mémorisation de l'une ou l'autre information.

Pour commencer, le dictionnaire

VOA Special English Word List a été utilisé, créé en 1959. Il s'adressait aux personnes dont l'anglais n'est pas la langue maternelle.

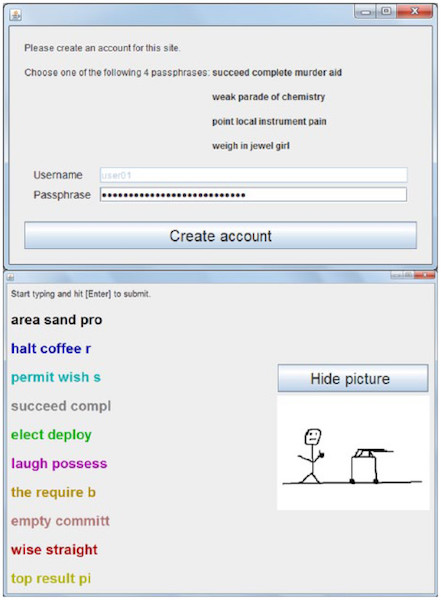

La simplicité des mots ne garantit pas que l'utilisateur aimera ces mots. Cependant, donner la possibilité de générer des phrases à l'infini signifie réduire le degré de sécurité. Par conséquent, le programme donne simplement à l'utilisateur 4 phrases aléatoires, parmi lesquelles il peut choisir celle qu'il aime.

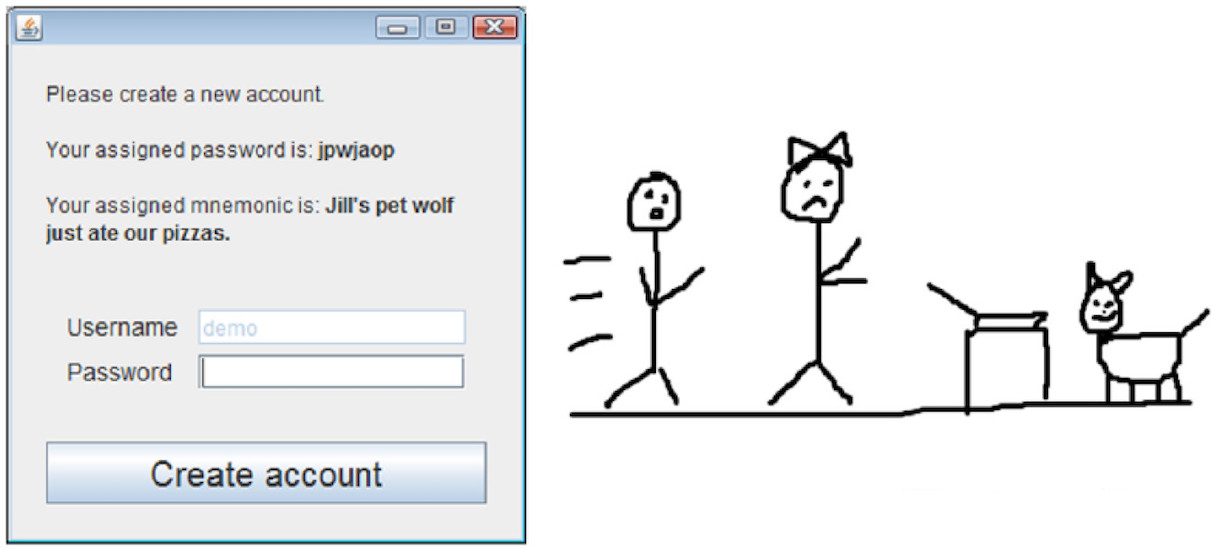

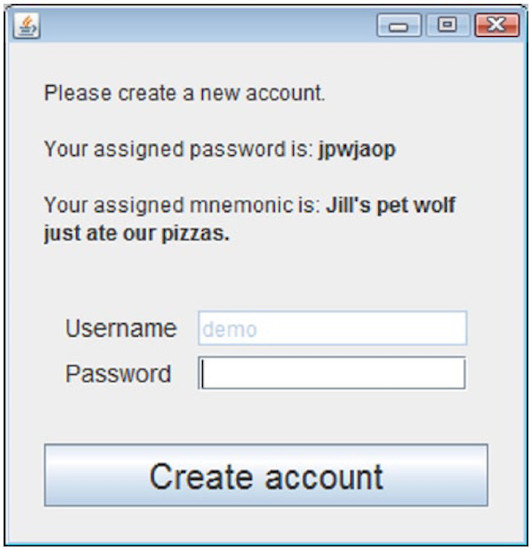

Image n ° 1: le programme donne à l'utilisateur une phrase, les premières lettres de chaque mot correspondent aux caractères du mot de passe utilisateur.

Image n ° 1: le programme donne à l'utilisateur une phrase, les premières lettres de chaque mot correspondent aux caractères du mot de passe utilisateur.Une autre implémentation petite mais utile était le dictionnaire explicatif. Afin d'être sûr que l'utilisateur comprend parfaitement la signification du mot dans la phrase secrète, lors du survol, une interprétation est émise.

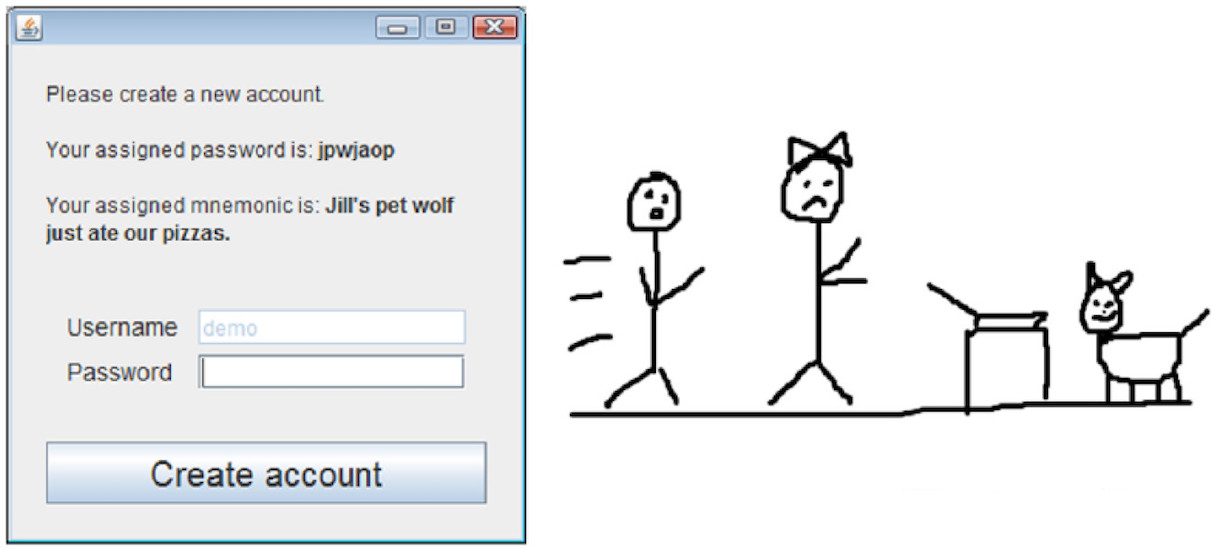

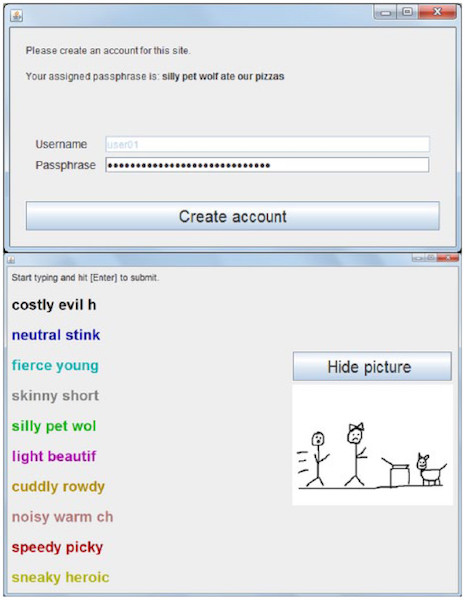

Le plus inhabituel, mais très efficace du point de vue des mnémoniques, a été l'introduction d'un simple éditeur graphique. L'utilisateur, sur la base de la phrase secrète reçue, pourrait créer une image qui devrait l'aider à se souvenir du mot de passe. Très peu conventionnel, je suis d'accord. Cependant, tout processus de visualisation, surtout si l'équivalent visualisé d'une phrase est créé par l'utilisateur lui-même, permettra de mieux se souvenir du mot de passe.

Image n ° 2: Une représentation graphique d'une phrase secrète. D'accord, si vous ne montrez que l'image, vous pouvez difficilement recréer le mot de passe lui-même. Cela n'est possible que pour quelqu'un qui connaît le mot de passe.

Image n ° 2: Une représentation graphique d'une phrase secrète. D'accord, si vous ne montrez que l'image, vous pouvez difficilement recréer le mot de passe lui-même. Cela n'est possible que pour quelqu'un qui connaît le mot de passe. Image # 3: masquage de mot de passe.

Image # 3: masquage de mot de passe.Déguiser un mot de passe est nécessaire principalement comme protection contre des témoins aléatoires qui pourraient voir comment vous créez un mot de passe. La manière la plus courante est «

* » (

astérisque ), qui apparaît dans le champ du mot de passe au lieu des caractères eux-mêmes. Dans la même étude, une autre option de déguisement a été introduite dans le système, fonctionnant sur le principe de «se cacher dans un endroit bien en vue». Comme vous pouvez le voir sur l'image n ° 3, il y a une liste de mots de passe, un seul d'entre eux est correct, et le reste est faux. Cette méthode, comme les statistiques l'ont montré, n'est pas pire que le masquage standard des astérisques (****).

Il y a une petite fonctionnalité. Les faux mots de passe sont constitués de mots de liste qui ne sont pas utilisés dans ce mot de passe. Lorsqu'un attaquant tente de saisir un mot de passe au hasard, le système reconnaît une tentative de saisie d'un «faux» et le bloque en envoyant des journaux et un avertissement concernant une tentative de piratage d'un utilisateur complet. La question est - et si l'utilisateur faisait simplement une erreur? Le fait est qu'une erreur dans la saisie d'un mot de passe et une tentative de saisie d'un faux mot de passe ont très peu de chances de coïncider. Malheureusement, il n'y a pas d'explications plus précises et raisonnées des chercheurs. Peut-être que le système ne bloque pas lors de la saisie des caractères initiaux d'un faux mot de passe, mais uniquement lors de la saisie du mot de passe complet. Mais c'est juste ma supposition.

Les chercheurs ont également ajouté des corrections de bogues au système. Étant donné que le dictionnaire n'est pas très volumineux, ces corrections sont effectuées avec précision et ne conduisent pas à des inexactitudes lors de la saisie d'une phrase secrète. En même temps, le script de correction d'erreurs fonctionne avec un vrai mot de passe et des faux, ce qui vous permet de maintenir le niveau de sécurité du système.

Configuration requiseLe degré de complexité du système a été fixé à 40 bits d'entropie. Pour augmenter le degré de sécurité, il suffit d'appliquer la technique d'extension de clé lorsque le mot de passe faible d'origine est exécuté via un algorithme qui rend la taille du mot de passe trop grande pour la force brute (énumération complète des options).

L'entropie de l'information * est une mesure de l'incertitude ou de l'imprévisibilité des systèmes.

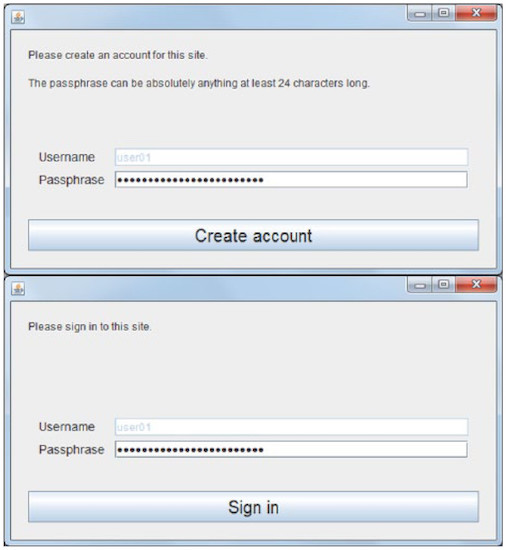

Le système de phrase secrète a 4 options. Vous trouverez ci-dessous des captures d'écran et une description de chacune d'entre elles.

Option I:

La phrase générée par l'utilisateur doit comprendre au moins 24 caractères (espaces compris). Il n'y a aucune autre exigence. Les mnémoniques ne sont pas utilisés et le masquage de mot de passe est standard (******).

24 caractères = 1 caractère x 4 bits + 7 caractères x 2 bits + 12 caractères x 1,5 bits + 4 caractères x 1 bit = 40,0 bits d'entropie.

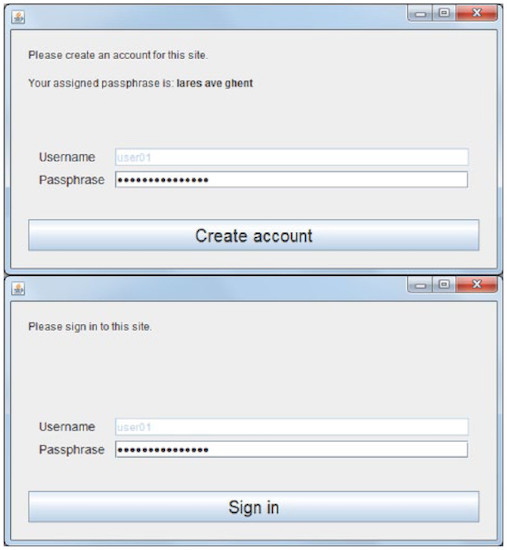

Option II:

La phrase est générée par le système et se compose de 3 mots choisis au hasard dans plusieurs listes (Diceware8k, la liste alternative de Beale et la liste 1Password étendue de l'anglais Diceware). Le nombre total de mots est de 10326. Les mnémoniques ne sont pas utilisés et le masquage de mot de passe est standard (******).

3 mots x log

2 10326 variantes de mots = 40,0 bits d'entropie.

Option III:

La phrase est choisie parmi quatre options proposées par le système, chacune composée de 4 mots. Comme base de mots, utilisez la liste spéciale anglaise, 1450 mots. Interprétation des mots appliqués. Il est possible de créer des images mnémoniques dans l'éditeur, qui s'affichent lors de la connexion. Correction d'un bug inclus. Et le masquage de mot de passe se fait en utilisant la fausse méthode.

4 mots x log

2 1450 variantes de mots - log

2 4 variantes de phrases = 40,0 bits d'entropie.

Option IV:

La phrase est générée par le système et se compose de 6 mots. Il est possible de créer des images mnémoniques dans l'éditeur, qui s'affichent lors de la connexion. Correction d'un bug inclus. Et le masquage de mot de passe se fait en utilisant la fausse méthode.

log

2 (151 x 151 x 155 x 61 x 78 x 66) combinaisons possibles = 40,0 bits d'entropie.

Donc, le système est théoriquement prêt. Vous devez maintenant le vérifier dans la pratique.

Tests pratiquesPour effectuer le test, les chercheurs ont réuni un groupe de personnes - 52 personnes (28 hommes et 24 femmes), dont l'âge variait de 20 à 61 ans.

4 variantes du système ont été distribuées aux participants via le

carré latin * .

Carré latin * - un tableau rempli d'éléments de l'ensemble afin que dans chaque ligne et colonne les éléments ne soient pas répétés.

Après une brève connaissance du but de l'étude, chacun des participants a dû créer une phrase secrète et une image mnémonique en 5 minutes. Après cela, le participant a rempli les questionnaires

NASA-TLX et

SUS .

<b> NASA-TLX </b> - Indice de charge de tâches de la NASA. (Exemple de questionnaire) <b> SUS </b> - Échelle d'utilisation du système. (Exemple de questionnaire) L'étape suivante consistait à utiliser les phrases secrètes générées. Les participants devaient se connecter à 4 comptes (4 variantes du système de connexion) créés par eux plus tôt. Le nombre de tentatives a été limité à cinq. Après chaque inscription, les participants ont de nouveau rempli les questionnaires NASA-TLX et SUS. Ils devaient également évaluer le degré de sécurité et la qualité globale d'une version particulière du système d'entrée.

Une semaine plus tard, les participants auxquels il était interdit d'enregistrer les mots de passe sont revenus pour repasser l'étape avec l'entrée des comptes.

Les participants sont également entrés dans le rôle de peepers. Ils ont été autorisés à s'espionner dans le processus de création d'une image mnémonique pour une phrase secrète. Après quoi, ils auraient dû essayer de deviner la phrase secrète elle-même.

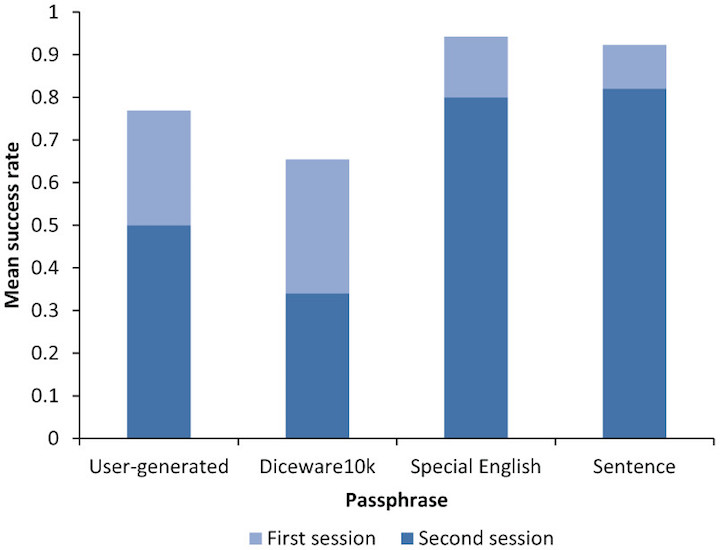

Résultats des tests et résuméUne analyse des résultats du test a montré que les deux dernières options pour le système d'entrée étaient les plus efficaces. 82% des sujets ont réussi l'étape de la ré-entrée des comptes sur la base de l'anglais spécial. A titre de comparaison: seulement 50% ont réussi la même étape avec succès lorsqu'un système était utilisé où l'utilisateur lui-même créait des phrases secrètes. Pour Diceware10k, le chiffre est encore pire - seulement 34%. Un tel saut significatif dans l'efficacité des nouveaux systèmes est associé à l'utilisation de la correction et du masquage des fautes de frappe par la fausse méthode.

Le graphique ci-dessus montre comment les indicateurs de performance d'un système particulier ont changé: bleu clair - la première connexion au système après la création du compte, bleu foncé - la deuxième connexion au compte. Comme nous pouvons le voir, c'est l'anglais spécial et les phrases secrètes en tant que phrases intégrales qui ont donné le meilleur résultat.

Cependant, 82% n'est pas le rêve ultime de notre temps, étant donné que nous parlons de systèmes visant à protéger les données. Les chercheurs affirment qu'ils ont intentionnellement surestimé le degré de difficulté à remplir les devoirs pour les sujets, alors qu'en réalité tout serait plus simple. Tout d'abord, les sujets devaient créer 4 phrases de passe de suite et s'en souvenir, avec ou sans aide mnémonique. Il était impossible, et pas nécessaire, d'écrire les mots de passe créés, car les sujets ont reçu une récompense (une carte-cadeau de 20 $) non pas pour le meilleur résultat, mais pour la participation elle-même. Je conviens que de telles mesures ne sont pas aussi claires et ne peuvent garantir qu'un des participants au test n'apprendra pas ses mots de passe uniquement pour afficher le meilleur résultat. Bien sûr, vous pouvez enfermer tous les participants dans des salles en verre sans accès au monde extérieur, puis, après une semaine, vérifier dans quelle mesure le système les aide à se souvenir de leurs mots de passe. Mais, bien sûr, ce ne serait pas très humain, même pour la pureté de l'expérience.

Dans tous les cas, les scientifiques vont effectuer des tests à l'avenir en tenant compte des facteurs d'erreur décrits ci-dessus afin de confirmer que leurs résultats "en laboratoire" n'augmenteront qu'en conditions réelles. Ils sont tellement sûrs de leur idée.

En ce qui concerne «l'espionnage», les résultats de toutes les variantes des systèmes ne diffèrent pas beaucoup. Comme prévu, masquer le mot de passe avec un astérisque et utiliser des phrases bidon étaient des mesures de protection tout aussi efficaces contre les regards indiscrets.

Les mesures du degré de protection contre le piratage des machines ont montré que le système avec des mots de passe utilisateur fait face à cette tâche pire que quiconque. En moyenne, le piratage d'une phrase secrète a nécessité 224 tentatives de recherche, ce qui représente environ 1000 tentatives de moins que les autres versions du système. Et l'indicateur d'entropie, comme la complexité du mot de passe, était 10 bits de moins que les autres options.

Une analyse de la sécurité contre les crackers (les personnes, pas les programmes) a montré un résultat inattendu. Dans ce cas, la variante des phrases secrètes utilisateur et Diceware10k en retard dans les indicateurs précédents s'est avérée être la plus protégée. Ici, la composante négative de l'assistant mnémonique apparaît. Les images créées par les utilisateurs pour améliorer la mémorisation des mots de passe ont aidé les crackers à trouver le bon mot de passe et, par conséquent, à commettre un accès non autorisé au compte. Cependant, le coefficient de vulnérabilité n'était pas si grand (de 0,4 à 0,6). En d'autres termes, si un attaquant espionne le processus de création d'un mot de passe protégé par un astérisque, il sera beaucoup plus facile pour lui de pirater un compte que s'il n'utilisera que l'image mnémonique.

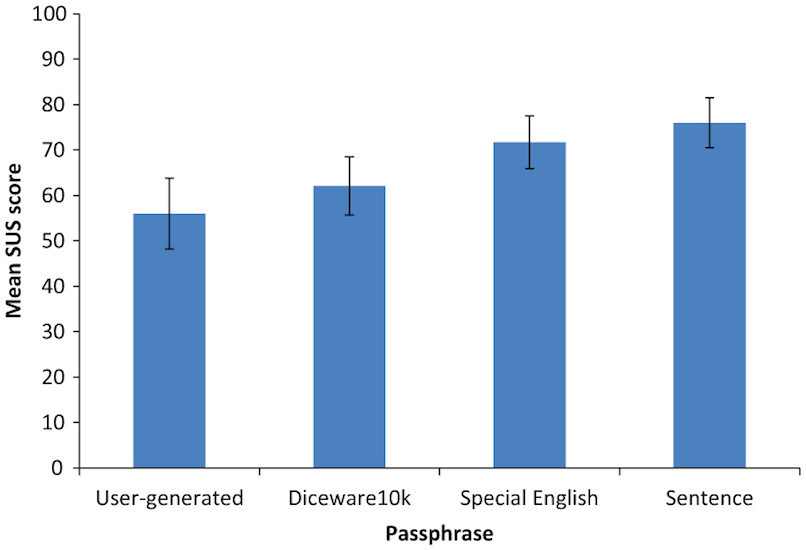

Ce graphique montre comment les sujets ont évalué 4 options pour le système d'entrée. La meilleure option était avec des phrases logiques. La pire option était lorsque les sujets eux-mêmes créaient leurs phrases. C'est très remarquable, car on pourrait supposer que la création d'une phrase à votre goût devrait augmenter le degré de mémorisation, si je puis dire. Cependant, les instructions du système, dans ce cas les phrases générées par celui-ci, étaient mieux mémorisées. Une évaluation complètement opposée était attendue, car selon les statistiques recueillies précédemment, la plupart des répondants considéraient la génération d'un mot de passe par le système lui-même comme quelque chose de compliqué et ennuyeux.

Les chercheurs pensent que leur système a pu éviter de telles épithètes grâce à un assistant mnémonique et un script pour corriger les fautes d'orthographe.Pour une connaissance plus détaillée des détails de l'étude, je recommande de lire le rapport des scientifiques.Épilogue, - . , . , - , . , - . - , . , , , . : , . , -. , 4 6 , .

, . , , , . , , , . , , , .

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

3 mois gratuits lors du paiement d'un nouveau Dell R630 pour une période de six mois -

2 x Intel Deca-Core Xeon E5-2630 v4 / 128GB DDR4 / 4x1TB HDD ou 2x240GB SSD / 1Gbps 10 TB - à partir de 99,33 $ par mois , uniquement jusqu'à fin août, commandez peut être

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?