Dans le film culte du début du deux millième, "Password" Swordfish ", un pirate talentueux doit récupérer un mot de passe en une minute. Un ami l'aide à cela, qui tient soigneusement un pistolet sur sa tempe et une blonde capricieuse, cachée sous la table. Que dois-je faire s'il n'y a pas de tels amis à proximité et que je dois trouver un mot de passe? Par exemple, pendant les tests de pénétration ...

Un petit mais important avertissement: si l'approche proposée dans l'article n'est pas utilisée dans le cadre de projets de tests de sécurité, vos actions peuvent facilement tomber sous le coup de l'article 272 du Code pénal de la Fédération de Russie (accès illégal aux informations informatiques).

Afin de trouver une stratégie efficace de devinette de mot de passe, un pirate informatique éthique devrait essayer d'entrer dans la tête des utilisateurs et des administrateurs.

Quels facteurs influencent notre choix de mots de passe?

Vous pouvez nommer au moins les trois éléments suivants:

- facilité de mémoire;

- les restrictions sur le choix du mot de passe imposées par le système;

- le nombre de personnes utilisant ce mot de passe dans leurs activités.

De quoi les utilisateurs peuvent-ils facilement se souvenir?

Considérez les choses dont nous nous souvenons le plus facilement:

1) Ce qui est devant mes yeux.

Sous nos yeux, les marques de commerce des moniteurs, ordinateurs portables, souris et claviers d'ordinateur, les inscriptions «mot de passe» apparaissent le plus souvent. On dit que le choix par le directeur de campagne électorale d'Hillary Clinton d'un mot de passe aussi trivial que «mot de passe» a désastreusement affecté les résultats des élections américaines.

2) C'est important.

Important pour une personne:

- souvenirs agréables et dates connexes: par exemple, la date du mariage;

- relation: nom d'un être cher. Napoléon choisirait une jolie josephine;

- propriété: marque de voiture. James Bond ne voulait pas se changer et choisir aston, et s'il le faisait, alors bmw;

- affection: nom de l'animal. Emil de Lenneberg immortaliserait le surnom de son petit ami: svinushok;

- rêve: des vacances dans un lieu précis. La fille capricieuse du film choisirait probablement le merveilleux bali;

- travail: nom de l'organisation ou son type. Les frères Lehman feraient un choix clair: la banque.

- intérêts: sports, collection, musique. Eh bien, qui n'aime pas les beatles?

3) Ce dont les doigts se souviennent:

- figure géométrique sur le clavier: qwerty;

- séquence de caractères: 12345678.

4) Quel type de système / site:

- nom du système;

- mots associés au processus métier qu'il automatise. Par exemple, à l'été 2015, il y a eu une fuite de mots de passe d'utilisateurs qui aiment aller à gauche à la recherche de satellites chauds et de compagnons sur le site Web d'Ashley Madison. Parmi les mots de passe se trouvent souvent des options telles que: 67lolita, 68cougar, love69pussies, lovesex.

En 2014, il y a eu une grosse fuite de mots de passe Gmail, Yandex et Mail.ru. Les listes de mots de passe ont été analysées par varagian dans l'article "Analyse des mots de passe divulgués Gmail, Yandex et Mail.Ru" et vous pouvez voir que les utilisateurs sélectionnent les mots de passe exactement selon le schéma considéré.

Comment les restrictions de protection par mot de passe affectent-elles le choix des mots de passe par l'utilisateur?

Pour protéger les utilisateurs dans de nombreux systèmes, les développeurs ont fourni un mécanisme de politique de mot de passe qui, malheureusement (heureusement pour les pirates éthiques), n'est pas toujours utilisé. Tenez compte des limites et de la manière dont elles sont mises en œuvre / gérées par les utilisateurs créatifs.

Restrictions de stratégie de mot de passe typiques:

- longueur du mot de passe (généralement au moins 8);

- utilisation de caractères dans divers registres;

- l'utilisation de combinaisons de lettres et de chiffres;

- utilisation de caractères spéciaux;

- interdiction d'utiliser le mot de passe précédent.

Il n'est pas difficile de trouver un mot de passe de plus de 8 caractères, mais l'utilisation de caractères dans différents registres est déjà difficile, car vous devez vous rappeler quel caractère de votre mot de passe était en majuscule. La solution la plus évidente et la plus probable: choisissez le premier ou le dernier caractère.

Si le système vous oblige à ajouter des nombres, alors les utilisateurs sont un peu plus inventifs:

- Ajoutez des nombres au début ou à la fin. En règle générale, de un à 4. En conséquence, il peut s'agir d'un seul chiffre, comme dans le mot de passe commun "Password1", s'il y en a deux, alors l'utilisateur choisira probablement une année ou un âge, comme dans le mot de passe "68cougar" de notre exemple érotique. S'il y a trois chiffres, alors il peut simplement s'agir de la séquence «123». Si l'utilisateur veut ajouter 4 chiffres, alors ce sera une année en pleine orthographe: «Alexander2018».

- Remplacez les lettres par des chiffres similaires: A = 4, E = 3, I = 1, O = 0. Les utilisateurs particulièrement créatifs peuvent utiliser pleinement l33t

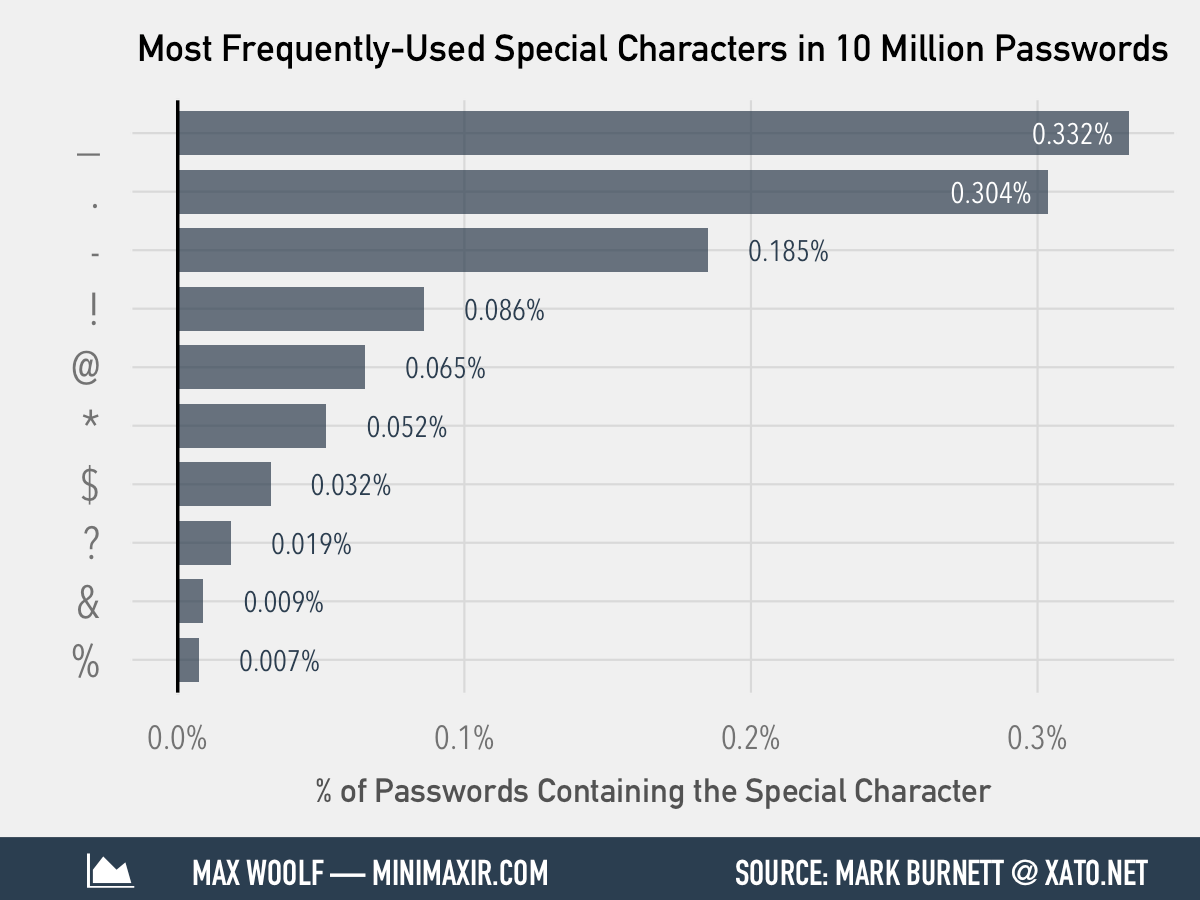

S'il est nécessaire d'utiliser des caractères spéciaux, les utilisateurs utilisent généralement l'un des caractères spéciaux les plus connus, comme le montre l'illustration suivante:

Rien n'est plus ennuyeux que d'interdire l'utilisation de l'ancien mot de passe, et les utilisateurs ont appris à contourner cette restriction en apportant des modifications minimales, par exemple en augmentant le nombre à la fin de leur mot de passe de 1: c'était "Alexander2018", il est devenu "Alexander2019".

Comprendre ces petites astuces d'utilisateurs, il est assez simple pour un pirate éthique de restreindre la liste des mots candidats pour un mot de passe.

Nombre d'utilisateurs de mot de passe

Si le mot de passe sera utilisé par de nombreux utilisateurs, par exemple, les administrateurs système ou les étudiants dans la salle de classe, alors, en règle générale, il est spécialement rendu pas très compliqué (par exemple, en faisant correspondre le nom du compte), et laisse souvent la façon dont il a été défini par le fournisseur par défaut.

Stratégie de mot de passe

Après avoir traité les nuances de la sélection des mots de passe par les utilisateurs, nous pouvons également développer une stratégie de sélection des mots de passe lors des tests de pénétration.

Nous fixons les conditions initiales:

- Nous effectuons des tests de pénétration (piratage éthique exclusivement);

- il existe des systèmes avec un mécanisme d'autorisation pour une paire login-mot de passe;

- Nous voulons compromettre le nombre maximum de comptes d'utilisateurs dans le nombre maximum de systèmes;

- Nous considérons uniquement la sélection de mot de passe en ligne (nous ne considérons pas le craquage des hachages).

Étape 1. Définition des noms de compte d'utilisateur

Pour une autorisation réussie, un mot de passe ne suffit généralement pas; vous devez également connaître le nom du compte. Nous allons trouver comment l'obtenir.

Option 1. Obtention d'une liste de comptes utilisant une vulnérabilité dans le système.

Par exemple, un contrôleur de domaine Windows peut être configuré pour permettre à un utilisateur anonyme de récupérer une liste de comptes d'utilisateurs.

N'importe qui peut vérifier son contrôleur de domaine pour cette opportunité, par exemple, en utilisant l'utilitaire de ligne de commande rpcclient de Scanner-VS :

- Nous sommes connectés au contrôleur de domaine et à la demande d'entrer le mot de passe, appuyez simplement sur Entrée:

rpcclient -U "" IP_controller_domain_address - Exécutez les énumérateurs de commande intégrés

rpcclient $> énumérateurs

Option 2. Formation d'une liste basée sur "l'intelligence" et l'analyse.

Les noms d'utilisateur, même dans les petites organisations, sont définis par les administrateurs en fonction d'une norme. Les options les plus courantes: la première lettre du nom + prénom: adorofeev, la même chose, mais par le point a.dorofeev, nom complet + nom de famille: alexander.dorofeev. De plus, les noms des comptes internes coïncident souvent avec le compte de messagerie, de sorte que la règle de génération d'un nom d'utilisateur peut être déterminée simplement par «google» les adresses des employés qui apparaissent sur Internet, et une liste complète peut être créée sur la base de la liste des employés qui peut être obtenue à partir de l'annuaire téléphonique interne, ainsi que les réseaux sociaux. Dans un cas extrême, vous pouvez former des combinaisons des noms et prénoms les plus courants selon les règles les plus courantes de création de noms de compte.

Option 3. Les comptes les plus courants et les entrées par défaut.

De nombreux systèmes ont des comptes par défaut. Il s'agit au minimum d'administrateur ou d'administrateur. Dans certains systèmes, il y en a beaucoup, donc dans Oracle DBMS vous pouvez trouver SYSTEM, SYS, ANONYMOUS, CTXSYS, DBSNMP, LBACSYS, MDSYS, OLAPSYS, ORDPLUGINS, ORDSYS, OUTLN, SCOTT, WKSYS, WMSYS, XDB. Par conséquent, il est logique de consulter les manuels des administrateurs système que vous souhaitez tester.

Souvent, dans les systèmes, il y a des comptes qui sont très faciles à calculer, par exemple, si l'entreprise a une classe de formation, alors la probabilité d'avoir des comptes d'enseignants et d'étudiants est assez élevée. Et combien de systèmes dans lesquels, quelqu'un n'a pas créé de compte de test?

Étape 2. La sélection initiale des mots de passe

En comprenant quels comptes dans quels systèmes de l'infrastructure informatique testée nous prévoyons de compromettre, nous pouvons déterminer la séquence des systèmes pour l'attaque:

| Non. | Classe de systèmes | Comptes | Mots de passe |

|---|

| 1 | Contrôleur de domaine | Comptes d'employés, administratifs, typiques. | Le plus courant. |

| 2 | Applications métiers | Comptes d'employés, administratifs, typiques. | Le plus courant. |

| 3 | SGBD | Comptes d'employés, administratifs, typiques, par défaut. | Le plus courant, par défaut

|

| 4 | Systèmes et services spéciaux: sauvegarde, ftp, etc. | Administratif, par défaut. | Le plus courant, par défaut. |

| 5 | Équipement de réseau actif | Administratif, par défaut. | Le plus courant, par défaut. |

Si le verrouillage du compte est activé sur les systèmes après plusieurs tentatives infructueuses (en règle générale, ils sélectionnent le chiffre 5) et que le temps de test est limité, et que nous ne pouvons pas définir de délai entre les tentatives de réinitialisation du compteur, il est logique de «parcourir» tous les utilisateurs, vérification des mots de passe probables suivants:

- qwerty;

- Nom du compte correspondant

- vide.

Étape 3. Extension de la zone d'influence

Après avoir récupéré les mots de passe des comptes, la première chose qu'un pirate éthique doit faire est de se connecter et de voir à quoi il a accès.

Si l'accès au système de fichiers est obtenu, vous devez rechercher les fichiers suivants:

- fichiers de configuration pouvant contenir des informations sur les adresses IP et les comptes;

- sauvegardes du système, images du système d'exploitation pour «rouler» sur de nouvelles machines. Vous pouvez souvent en extraire des hachages de mot de passe;

- Scripts SQL qui contiennent également souvent des informations utiles.

Les mots de passe et les comptes sélectionnés pour un système doivent être vérifiés pour les autres, car les utilisateurs, y compris les administrateurs, aiment utiliser les mêmes mots de passe sur différents systèmes.

Remarque pour un pirate informatique éthique: dans les grandes organisations, il existe souvent des environnements de test qui utilisent des données récupérées à partir d'une sauvegarde pas si ancienne de la base de données du système de combat. Dans le même temps, les environnements de test sont généralement mal protégés, par exemple, il peut y avoir plusieurs comptes d'administrateur et mots de passe simples. La compromission d'un tel système conduit au fait que les spécialistes des tests ont accès aux hachages de mot de passe utilisateur, qui sont souvent pertinents pour un système de combat.

Outils et dictionnaires de mots de passe en ligne

L'outil classique pour deviner les mots de passe en ligne est l' utilitaire de ligne de commande thc-hydra , et pour les pirates et administrateurs éthiques qui aiment le confort, cette fonctionnalité avec une interface intuitive est disponible dans notre complexe Scanner-VS :

De plus, la clé de la réussite de la recherche de mots de passe est la disponibilité de dictionnaires bien écrits, mais cela pose des problèmes. Les dictionnaires fournis avec les outils modernes d'analyse de la sécurité intérieure ne contiennent pas toujours des ensembles de mots vraiment utiles. Par exemple, incluez un dictionnaire standard distribué avec un utilitaire gratuit. Bien sûr, la solution est simple, mais pas très efficace. Comment pouvez-vous imaginer un utilisateur russe choisissant des mots de passe tels que football, cutiepie, maganda ou mustang. Combien de propriétaires heureux de Ford Mustang sont dans la ville russe moyenne? Parfois, ils incluent un merveilleux dictionnaire, basé principalement sur les mots de passe laissés par défaut, mais oublient complètement les utilisateurs ordinaires et leurs mots de passe préférés.

Nous avons décidé de corriger cette situation gênante et compilé nos listes de mots de passe, qui sont désormais disponibles non seulement pour les utilisateurs de notre complexe de test de sécurité Scanner-VS, mais aussi pour tout le monde sur le site Web de notre solution dans la section Mots de passe :

Listes de mots de passe:

- TOP-157

- TOP-25

- Séquences de nombres

- Les dates

- Séquences de clavier

- Noms masculins communs

- Noms féminins communs

Listes de comptes:

- Mens personnalisé: première lettre du prénom + nom

- Mens personnalisé: Première lettre du prénom + période + nom de famille

- Mens personnalisé: prénom + point + nom

- Femmes personnalisées: première lettre d'un prénom + nom

- Féminin personnalisé: première lettre du prénom + point + nom de famille

- Femme personnalisée: prénom + point + nom

Conclusion

Le hacker du film "Password Swordfish" a eu de la chance et, malgré les distractions et le style de travail chaotique, il a pu récupérer un mot de passe et rester en vie. En utilisant une approche structurée, les pirates éthiques augmentent leurs chances de succès dans les tests de pénétration et comptent moins sur la chance. Cette approche fonctionnera tant que les mots de passe sont choisis par des personnes.