Actuellement, MikroTik ne dispose pas de solutions ou de protocoles empilables pour la synchronisation matérielle et la commutation d'appareils. Il n'y a pas beaucoup de solutions avec plusieurs lignes électriques. Par conséquent, si vous aviez la tâche de faire de la redondance matérielle, alors MikroTik a très, très peu d'options (et elles fonctionneront loin de ce qu'elles veulent), l'une d'entre elles est vrrp.

Ce que vous devez dire sur VRRP

VRRP (Virtual Router Redundancy Protocol) est une norme ouverte pour combiner un groupe de routeurs en un seul routeur virtuel pour augmenter la disponibilité. Wikipedia dit "passerelle par défaut", mais en fait, il peut s'agir de n'importe quel routeur.

MikroTik prend en charge deux versions du protocole vrrp (v2 et v3), en 3 versions il y a un support pour IPv6, mais l'authentification ne fonctionne pas (au moins, elle est écrite sur le wiki).

Lors de la création de l'interface vrrp, vous devez spécifier l'ID du routeur virtuel (VRID), il peut prendre des valeurs de 0 à 255. Un vrai routeur peut faire partie de plusieurs routeurs virtuels VRRP.

Chaque routeur dans VRID doit être défini sur Priorité. Le routeur avec la priorité la plus élevée sera sélectionné comme maître et deviendra le détenteur de l'adresse IP virtuelle (l'adresse où les autres périphériques du réseau communiqueront avec le routeur).

Le routeur maître une fois par seconde (peut être modifié) envoie des messages sur son activité à l'adresse de multidiffusion 224.0.0.18 (IPv6: FF02: 0: 0: 0: 0: 0: 0: 12) 00: 00: 5E est spécifié comme mac destinataire: 00: 01: XX (IPv6: 00: 00: 5E: 00: 02: XX), où XX est la représentation hexadécimale de VRID.

IP virtuelle - l'adresse du routeur virtuel, configurée sur l'interface vrrp.

Un routeur virtuel peut avoir plus de deux routeurs, tandis que la norme est ouverte et, en théorie, vous pouvez utiliser des équipements de différents fournisseurs.

Quelques commentaires supplémentaires

VRRP n'est pas responsable de la synchronisation de la configuration ou de l'état de la connexion. De plus, MikroTik ne dispose pas d'outils intégrés pour une telle fonctionnalité. Vous pouvez intercepter les modifications à maîtriser via le journal, créer un fichier avec des sections modifiées, utiliser la récupération pour envoyer des fichiers à la sauvegarde, qui vérifiera les fichiers par minuterie et les exécutera. Ou utilisez un serveur diff tiers, qui comparera une fois par jour la configuration et téléchargera les modifications dans la sauvegarde, mais tout cela dépasse le cadre de vrrp.

L'application principale des schémas décrits ci-dessous est l'utilisation de deux (ou plus) routeurs alimentés par des lignes électriques différentes (indépendantes) avec une commutation transparente en cas de problème sur l'une des lignes.

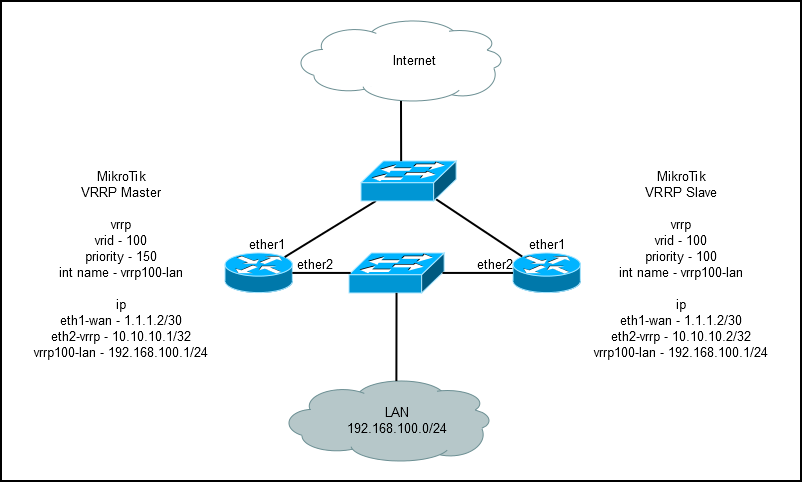

Schéma 1. Réservation avec deux prestataires

Configuration préliminaire du maître MikrotTik:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=1.1.1.2/30 interface=eth1-wan /ip route add distance=1 gateway=1.1.1.1 /system identity set name=vrrp-master

Configuration préliminaire de Mikrotik Backup:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=2.2.2.2/30 interface=eth1-wan /ip route add distance=1 gateway=2.2.2.1 /system identity set name=vrrp-backup

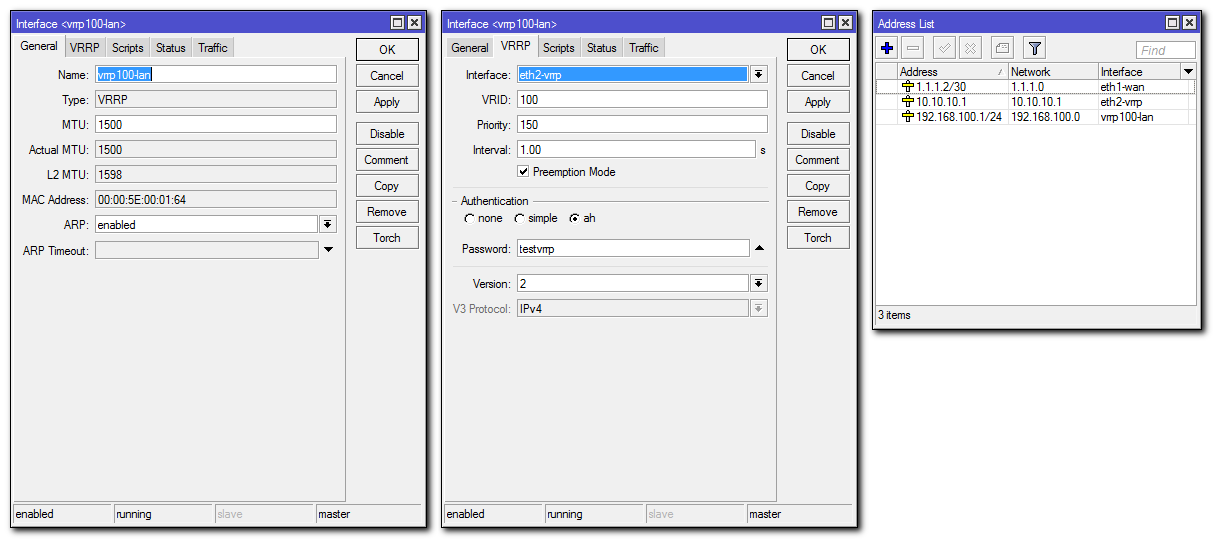

Ajout de vrrp à vrrp-master:

[Interfaces] -> [VRRP] -> [+]

nom: vrrp100 (tout possible)

interface: eth2-lan

VRID: 100

Priorité: 150

Auth: ah

Réussite: testvrrp

Version: 2

VRRP s'exécute sur l'interface LAN, il est donc logique de définir l'authentification pour se protéger contre le sabotage.

Ajout d'une adresse IP de service:

[IP] -> [Adresse] -> [+]

interface: eth2-vrrp

adresse: 10.10.10.1/32

Dans cette configuration, il n'est pas nécessaire d'utiliser les adresses / 32 car l'adresse de sous-réseau de travail et les adresses de service vrrp ne se croisent pas. Lorsque vous utilisez des adresses du sous-réseau de travail (par exemple, 192.168.100.251 - maître; 192.168.100.252 - sauvegarde), l'utilisation de / 32 est une condition préalable, sinon vous pouvez avoir une route ECMP vers le sous-réseau lan et tout fonctionnera très mal.

Si le service et les adresses réelles correspondent, il existe une autre fonctionnalité. Un routeur sur lequel l'adresse IP virtuelle sera configurée sur une interface réelle, quelle que soit sa priorité, est considéré comme maître.

Ajout d'une adresse IP fonctionnelle:

IP virtuelle dans la terminologie VRRP.

[IP] -> [Adresse] -> [+]

interface: vrrp100-lan

adresse: 192.168.100.1/24

Option console:

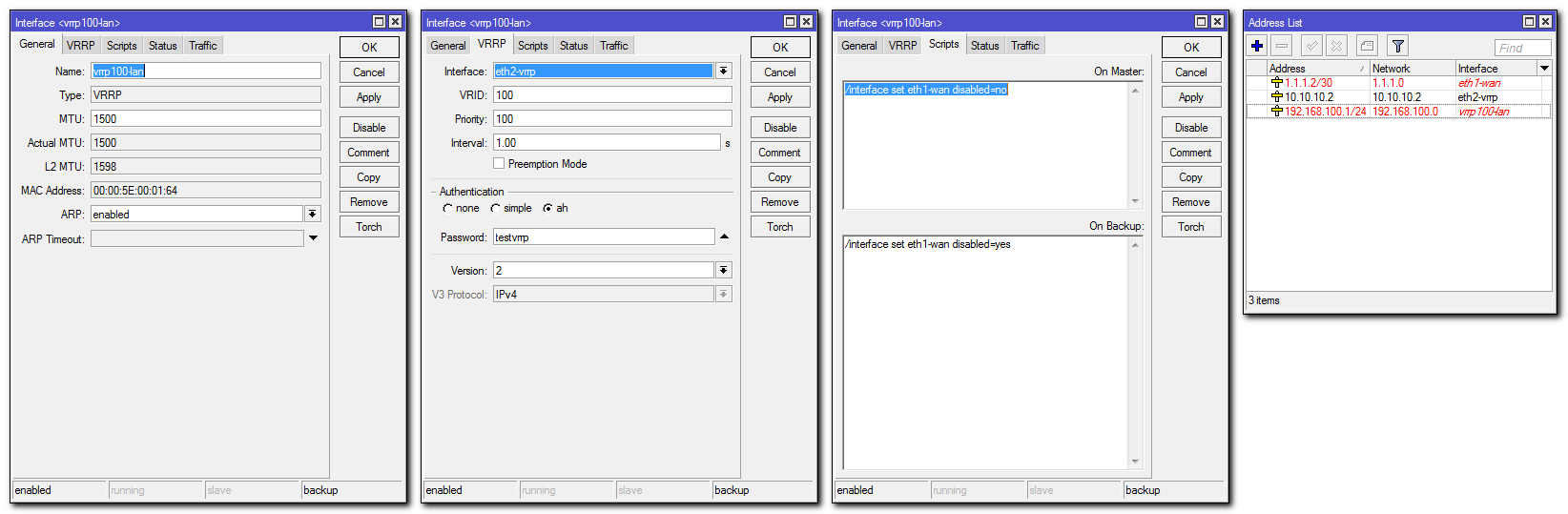

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan password=testvrrp priority=150 version=2 vrid=100 /ip address add address=10.10.10.1/32 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan

Ajout de vrrp à vrrp-backup:

[Interfaces] -> [VRRP] -> [+]

nom: vrrp100-lan

interface: eth2-vrrp

VRID: 100

Priorité: 100 (inférieur à maître)

Mode de préemption: désactivé

Auth: ah

Réussite: testvrrp

Version: 2

Mode de préemption - réglage pour le routeur de sauvegarde. S'il est activé, le routeur ne rendra pas le contrôle au routeur avec une priorité élevée lorsqu'il apparaît sur le réseau.

Ajout d'une adresse IP de service:

[IP] -> [Adresse] -> [+]

interface: eth2-vrrp

adresse: 10.10.10.2/32

Ajout d'une adresse IP fonctionnelle:

[IP] -> [Adresse] -> [+]

interface: vrrp100-lan

adresse: 192.168.100.1/24

Option console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan password=testvrrp priority=100 version=2 vrid=100 preemption-mode=no /ip address add address=10.10.10.2/32 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan

Après la configuration, la coordination aura lieu - les routeurs échangeront bonjour et décideront de la priorité la plus élevée.

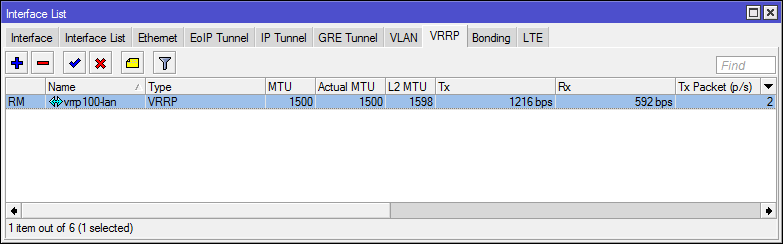

État Vrrp-master ([R] unning, [M] aster)

Statut vrrp-backup ([B] ackup)

Ci-dessus, j'ai essayé de nommer les interfaces aussi clairement que possible afin qu'il n'y ait pas de confusion lors de l'ajout de règles de pare-feu, etc. L'interface vrrp100-lan est responsable du réseau local. L'interface eth2-vrrp est responsable du trafic technique vrrp. Si vlan est utilisé sur l'interface LAN, il doit être configuré sur l'interface vrrp.

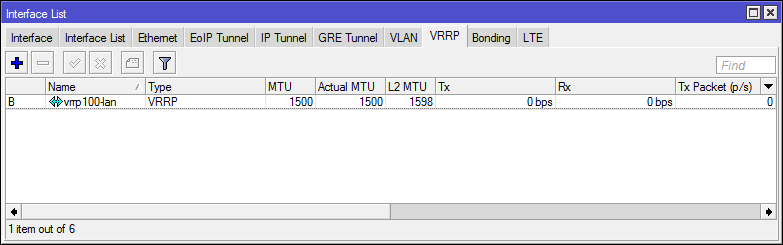

Schéma 2. Réservation et équilibrage avec la participation de deux prestataires

Le schéma précédent fonctionne bien, mais l'un des fournisseurs est suspendu et n'est presque jamais utilisé, vous pouvez corriger la situation en utilisant plusieurs itinéraires par défaut sur le réseau. Vous pouvez distribuer divers routeurs par défaut aux utilisateurs à l'aide de DHCP, ou en les pilotant avec de l'électricité statique. Dans tous les cas, la configuration n'est pas flexible. Mais cet exemple montre bien le fonctionnement du routeur dans plusieurs routeurs vrrp virtuels.

Nous prenons le schéma précédent comme base et ajoutons une interface vrrp supplémentaire.

Sur vrrp-master:

Option console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp200-lan password=testvrrp priority=100 version=2 vrid=200 preemption-mode=no /ip address add address=192.168.100.2/24 interface=vrrp200-lan

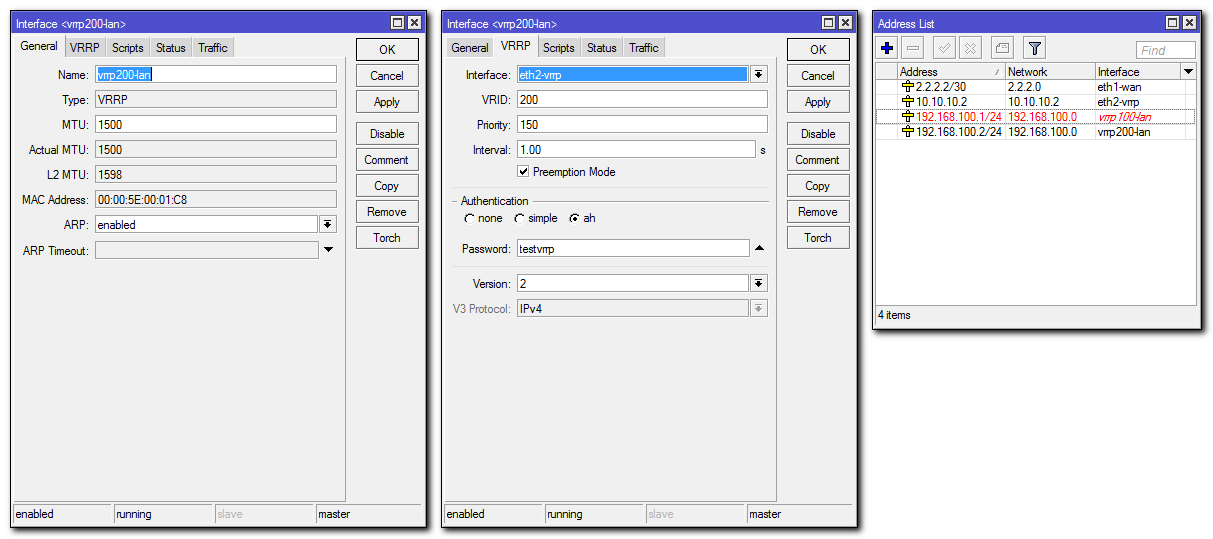

Sur vrrp-backup:

Option console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp200-lan password=testvrrp priority=150 version=2 vrid=200 /ip address add address=192.168.100.2/24 interface=vrrp200-lan

Il n'est pas tout à fait approprié d'utiliser la terminologie maître / sauvegarde car maintenant les deux routeurs sont simultanément tous deux en relation avec différents vrid.

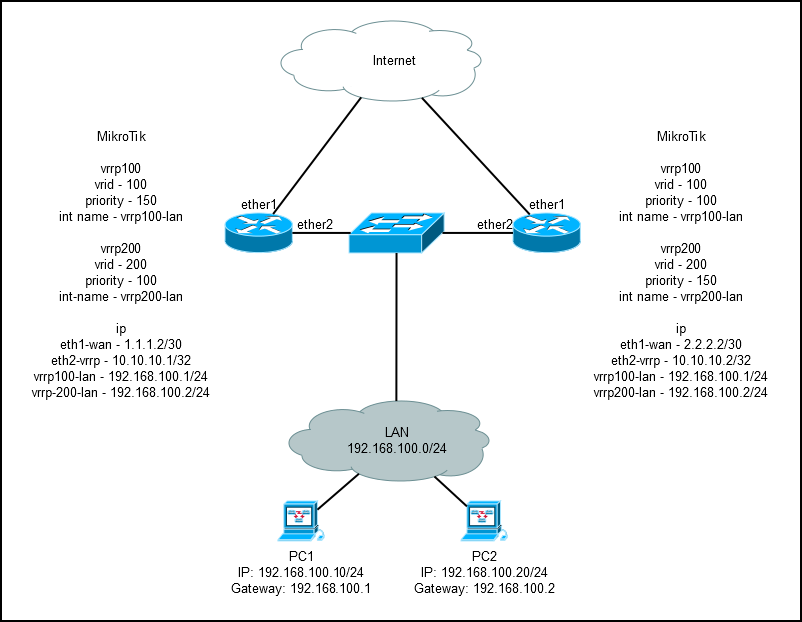

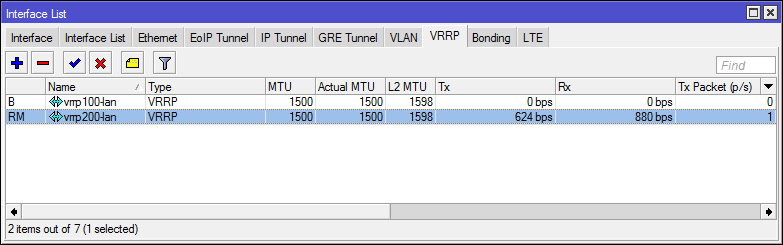

Résultat pour vrrp-master:

Résultat pour vrrp-backup:

Schéma 3. Réservation avec la participation d'un prestataire

Configuration préliminaire de MikroTik Master:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=1.1.1.2/30 interface=eth1-wan /ip route add distance=1 gateway=1.1.1.1 /system identity set name=vrrp-master

Configuration préliminaire de Mikrotik Backup:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan disabled=yes set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=1.1.1.2/30 interface=eth1-wan /ip route add distance=1 gateway=1.1.1.1 /system identity set name=vrrp-backup

Important: sur mikrotik vrrp-backup, l'interface eth1-wan est désactivée par défaut.

La configuration de base VRRP est similaire au cas avec deux fournisseurs.

Configuration de vrrp-master:

Avec vrrp, tout est similaire.

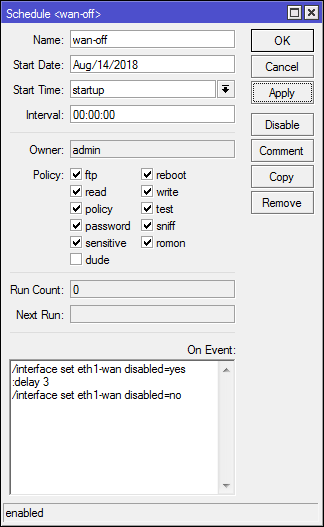

Mais un script supplémentaire apparaît dans [Système] -> [Planificateurs], qui, une fois chargé, désactive l'interface WAN pendant quelques secondes. Cela évite les collisions (si mac a été changé en sauvegarde) ou une interdiction du commutateur opérateur.

Option console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan password=testvrrp priority=150 version=2 vrid=100 /ip address add address=10.10.10.1 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan /system scheduler add name=wan-off on-event="/interface set eth1-wan disabled=yes\r\ \n:delay 3\r\ \n/interface set eth1-wan disabled=no" policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-time=startup

Configuration de vrrp-backup:

Tout est similaire, mais des actions apparaissent dans les scripts vrrp pour changer l'état eth1-wan.

Et sheduller est ajouté, ce qui désactive eth1-wan au démarrage (si nécessaire, vrrp le tournera sur lui-même).

Option console:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan on-backup="/interface set eth1-wan disabled=yes\r\ \n" on-master="/interface set eth1-wan disabled=no" password=testvrrp preemption-mode=no version=2 vrid=100 /ip address add address=10.10.10.2 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan /system scheduler add name=wan-off on-event="/interface set eth1-wan disabled=yes" policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-time=startup

Si le fournisseur restreint l'accès à mac, n'oubliez pas de le changer sur l'interface du routeur de sauvegarde.

Dans ce schéma, nous avons un point faible - un commutateur devant les interfaces WAN. Il est possible de convenir avec le fournisseur qu'il vous conduira deux fils et qu'ils seront connectés à différents segments de son réseau avec transfert vlan, etc. Ou ... mettez un tee - shirt passif , mais c'est de la pornographie terrible et au début de l'un des routeurs, il y aura quelques collisions, mais il est fonctionnel (si vous n'activez pas eth1-wan sur le routeur de sauvegarde avec vos mains).

Et bien sûr, vous pouvez utiliser vrrp sur l'interface wan (si les paramètres sont statiques), mais l'installation d'un commutateur supplémentaire ou les négociations avec le fournisseur ne peuvent pas être évitées.

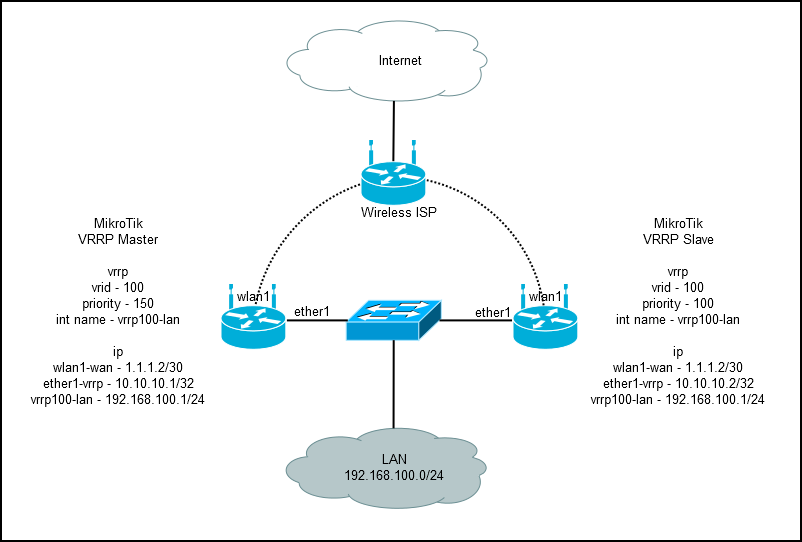

Schéma 4. Réservation avec la participation d'un fournisseur WISP

Il peut vous sembler que vrrp est un étrange malentendu que vous ne pouvez pas penser à utiliser en dehors du laboratoire sans béquilles. En fait, il existe un schéma, il est très similaire au précédent, mais construit sur des ponts sans fil.

Le fournisseur dispose d'un pont en ap (de préférence avec une large zone de couverture). Côté client, il y a deux plaques (par exemple, SXT avec un éther) espacées dans différents mâts (ou coins du bâtiment), qui sont alimentées par différentes lignes électriques, mais fournissent un accès Internet pour le même sous-réseau.

Les paramètres sont complètement similaires au schéma précédent, seule l'interface wan deviendra wlan1 et l'interface lan ether1. Les plaques peuvent être configurées aussi statiquement que possible et tout le trafic peut être contrôlé sur un appareil supplémentaire derrière elles. Il s'agit d'un système anti-vandalisme totalement fonctionnel, sans interaction supplémentaire avec le fournisseur.