Nous voulons partager notre expérience avec les serveurs 1cloud. Nous ne voulons blâmer personne, nous voulons simplement exposer le problème au public afin que les employés de 1cloud aient la motivation de mener une analyse détaillée de ce problème.

Tout a commencé avec le fait que ces derniers mois sur les serveurs Windows 1cloud, nous avons commencé à remarquer une charge anormale, mais n'y attachions pas beaucoup d'importance, car les serveurs Windows étaient principalement utilisés pour effectuer diverses petites tâches telles que l'utilisation d'un navigateur et de tout autre programme, et surtout pas il y avait un désir de savoir ce qui était là et comment.

Mais l'autre jour, il y a eu une situation très désagréable et insultante de la part des employés de 1cloud, qui nous a incités à publier cet article. Nous utilisons le serveur 1cloud depuis environ 1,5 à 2 ans, nous n'avons pas violé les règles d'utilisation des serveurs. J'ai été désagréablement surpris lorsque je me suis connecté à mon compte et j'ai vu que les 40 de nos serveurs étaient bloqués avec une note «Le serveur est bloqué par l'administrateur. Raison du blocage: force brute. ".

J'allais écrire au support et j'ai vu un nouveau message du service de support technique, qui disait:

Bonjour

Une activité réseau anormale a été enregistrée à partir de votre serveur IP 111.111.11.111: tentatives de connexion à un grand nombre de serveurs arbitraires sur le port 22 (SSH)

Le serveur a peut-être été piraté. Vous devez résoudre rapidement le problème.

S'il n'y a pas de réaction à cette demande, le serveur sera déconnecté du réseau.

En raison d'une erreur de l'employé ou d'un problème avec le système de gestion des serveurs, les 40 serveurs ont été éteints au lieu d'un problème et ils n'étaient pas disponibles pendant une journée. Le support a reçu le message suivant:

Les serveurs sont déverrouillés, ils s'allumeront automatiquement. Selon les instructions internes, un serveur problématique devait être déconnecté, cet incident sera étudié.

Veuillez, afin d'éviter de telles situations, répondre plus rapidement au traitement.

Veuillez également signaler l'élimination d'un problème avec le serveur.

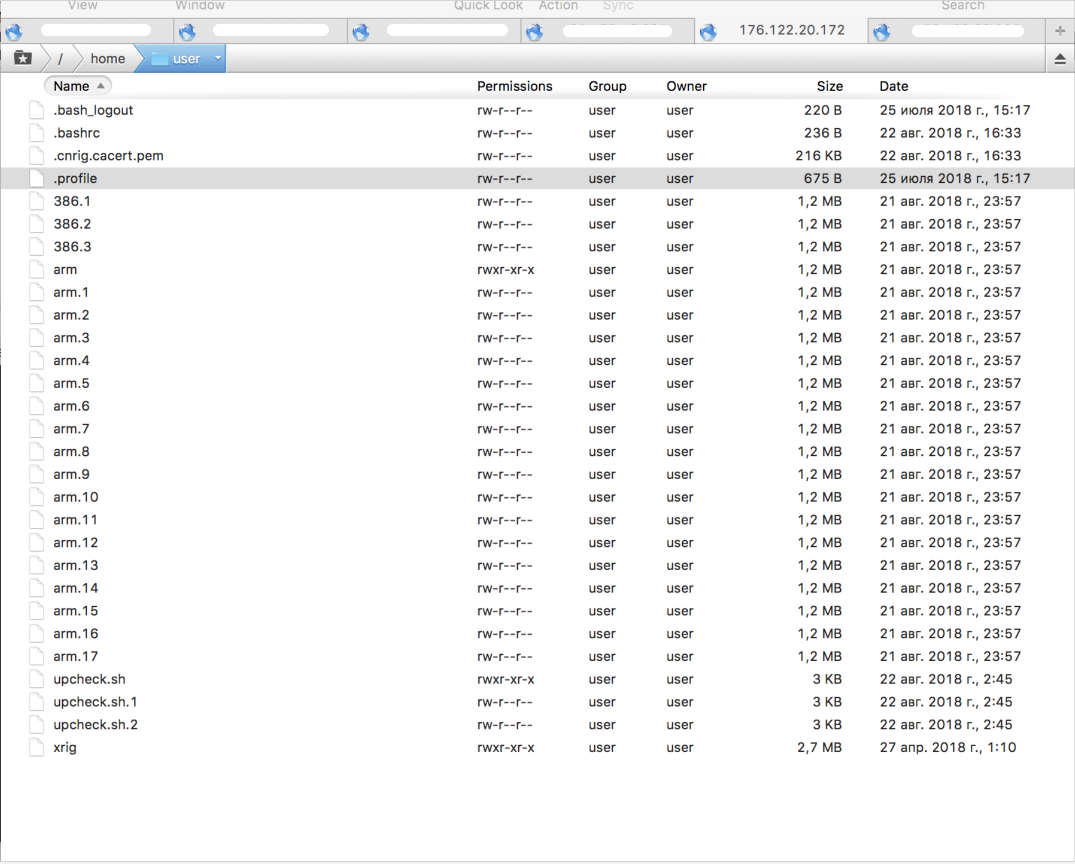

C'est bien sûr une situation désagréable, mais cela arrive, pensais-je, et nous avons commencé à comprendre le problème qui a provoqué le blocage des serveurs. Les serveurs ne se sont pas allumés automatiquement, comme on nous l'avait promis, et j'ai dû démarrer manuellement tous les serveurs, mais c'est une bagatelle par rapport au problème principal. Connecté au serveur, et a immédiatement remarqué la chose étrange que nous nous sommes connectés via ssh pour la dernière fois le 20 août, et divers fichiers malveillants ont été téléchargés sur le serveur le 21 et le 22. Il s'est avéré que lors de la création de chaque serveur sur 1cloud, un utilisateur "utilisateur" douteux est ajouté, dans le dossier dont un tas de fichiers malveillants ont commencé à apparaître à l'avenir, y compris le mineur xrig.

Ils ont commencé à appeler le support, ont expliqué la situation, ont demandé quel type d'utilisateur «utilisateur» est ajouté lors de la création du serveur et quels fichiers malveillants sont créés dans ses dossiers. Le responsable du support technique a tenté de nier que l'utilisateur «utilisateur» a été ajouté automatiquement lors de la création du serveur et a affirmé qu'il n'avait rien à voir avec cela. Nous avons créé un nouveau serveur pour le test, sur lequel l'utilisateur «utilisateur» était également immédiatement présent, mais jusqu'à présent sans fichiers malveillants, car les logiciels malveillants ne sont pas injectés sur le serveur immédiatement, mais après une journée ou plus. L'employé du support technique n'a pas pu donner de réponse claire sur la provenance par défaut de l'utilisateur «utilisateur» sur le serveur nouvellement créé.

Ils ont grimpé pour regarder les journaux, il s'est avéré que quelqu'un, connaissant le mot de passe, s'est connecté à l'utilisateur "utilisateur" et a téléchargé des fichiers malveillants sur le serveur pour le minage et la force brute. Je tiens à préciser tout de suite que les clients 1cloud ne reçoivent pas le mot de passe de l'utilisateur utilisateur.En outre, le responsable du support technique m'a obstinément soutenu que même un tel utilisateur n'était pas sur leurs serveurs et ne l'a jamais été, bien que nous ayons vu de tels utilisateurs sur tous les serveurs pendant toute la période. utilisation des serveurs.

Nous croyons, et tout indique que l'un des employés de 1cloud (j'espère vraiment que ce n'est pas un guide), a commencé à chasser dans le noir, en installant des mineurs et des logiciels malveillants sur les serveurs de leurs clients, pour lesquels, incidemment, nous payons de l'argent. Dans les premiers jours suivant la création d'un serveur, quelqu'un s'y connecte via l'utilisateur "utilisateur", tout en connaissant son mot de passe, et prend le contrôle de votre serveur. Peut-être que c'est de la brute, dites-vous, mais non, malheureusement, les journaux montrent que ce n'est pas brute, à savoir l'autorisation ordinaire sans sélection de mot de passe. Avant d'entrer dans le serveur sous l'utilisateur "utilisateur", les journaux montrent une tentative de connexion aux utilisateurs utilisateur, admin, ubuntu, ubnt, test et osmc une fois, puis se connectent avec succès en utilisant l'utilisateur "utilisateur".

Aug 20 03:46:59 debian8x64 sshd[1328]: Invalid user test from 219.135.136.144

Aug 20 03:46:59 debian8x64 sshd[1328]: input_userauth_request: invalid user test [preauth]

Aug 20 03:46:59 debian8x64 sshd[1328]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:46:59 debian8x64 sshd[1328]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:02 debian8x64 sshd[1328]: Failed password for invalid user test from 219.135.136.144 port 1072 ssh2

Aug 20 03:47:02 debian8x64 sshd[1328]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:03 debian8x64 sshd[1330]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:03 debian8x64 sshd[1330]: Invalid user debian from 219.135.136.144

Aug 20 03:47:03 debian8x64 sshd[1330]: input_userauth_request: invalid user debian [preauth]

Aug 20 03:47:03 debian8x64 sshd[1330]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:03 debian8x64 sshd[1330]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:05 debian8x64 sshd[1330]: Failed password for invalid user debian from 219.135.136.144 port 8178 ssh2

Aug 20 03:47:05 debian8x64 sshd[1330]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:06 debian8x64 sshd[1332]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:07 debian8x64 sshd[1332]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144 user=root

Aug 20 03:47:09 debian8x64 sshd[1332]: Failed password for root from 219.135.136.144 port 14224 ssh2

Aug 20 03:47:09 debian8x64 sshd[1332]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:10 debian8x64 sshd[1334]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:10 debian8x64 sshd[1334]: Invalid user debian from 219.135.136.144

Aug 20 03:47:10 debian8x64 sshd[1334]: input_userauth_request: invalid user debian [preauth]

Aug 20 03:47:11 debian8x64 sshd[1334]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:11 debian8x64 sshd[1334]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:13 debian8x64 sshd[1334]: Failed password for invalid user debian from 219.135.136.144 port 21466 ssh2

Aug 20 03:47:13 debian8x64 sshd[1334]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:15 debian8x64 sshd[1336]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:15 debian8x64 sshd[1336]: Invalid user osmc from 219.135.136.144

Aug 20 03:47:15 debian8x64 sshd[1336]: input_userauth_request: invalid user osmc [preauth]

Aug 20 03:47:15 debian8x64 sshd[1336]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:15 debian8x64 sshd[1336]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:16 debian8x64 sshd[1336]: Failed password for invalid user osmc from 219.135.136.144 port 28516 ssh2

Aug 20 03:47:17 debian8x64 sshd[1336]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:18 debian8x64 sshd[1338]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:18 debian8x64 sshd[1338]: Invalid user ubnt from 219.135.136.144

Aug 20 03:47:18 debian8x64 sshd[1338]: input_userauth_request: invalid user ubnt [preauth]

Aug 20 03:47:18 debian8x64 sshd[1338]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:18 debian8x64 sshd[1338]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:20 debian8x64 sshd[1338]: Failed password for invalid user ubnt from 219.135.136.144 port 34656 ssh2

Aug 20 03:47:20 debian8x64 sshd[1338]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:22 debian8x64 sshd[1340]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:22 debian8x64 sshd[1340]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144 user=root

Aug 20 03:47:24 debian8x64 sshd[1340]: Failed password for root from 219.135.136.144 port 40882 ssh2

Aug 20 03:47:24 debian8x64 sshd[1340]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:25 debian8x64 sshd[1342]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:25 debian8x64 sshd[1342]: Invalid user admin from 219.135.136.144

Aug 20 03:47:25 debian8x64 sshd[1342]: input_userauth_request: invalid user admin [preauth]

Aug 20 03:47:26 debian8x64 sshd[1342]: Failed none for invalid user admin from 219.135.136.144 port 47736 ssh2

Aug 20 03:47:26 debian8x64 sshd[1342]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:27 debian8x64 sshd[1344]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:27 debian8x64 sshd[1344]: Invalid user test from 219.135.136.144

Aug 20 03:47:27 debian8x64 sshd[1344]: input_userauth_request: invalid user test [preauth]

Aug 20 03:47:27 debian8x64 sshd[1344]: pam_unix(sshd:auth): check pass; user unknown

Aug 20 03:47:27 debian8x64 sshd[1344]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=219.135.136.144

Aug 20 03:47:29 debian8x64 sshd[1344]: Failed password for invalid user test from 219.135.136.144 port 50546 ssh2

Aug 20 03:47:29 debian8x64 sshd[1344]: Connection closed by 219.135.136.144 [preauth]

Aug 20 03:47:30 debian8x64 sshd[1346]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:31 debian8x64 sshd[1346]: Accepted password for user from 219.135.136.144 port 56492 ssh2

Aug 20 03:47:31 debian8x64 sshd[1346]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:33 debian8x64 sshd[1350]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:33 debian8x64 sshd[1350]: Accepted password for user from 219.135.136.144 port 60134 ssh2

Aug 20 03:47:33 debian8x64 sshd[1350]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:35 debian8x64 sshd[1354]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:35 debian8x64 sshd[1354]: Accepted password for user from 219.135.136.144 port 4485 ssh2

Aug 20 03:47:35 debian8x64 sshd[1354]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:38 debian8x64 sshd[1358]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:38 debian8x64 sshd[1358]: Accepted password for user from 219.135.136.144 port 9509 ssh2

Aug 20 03:47:38 debian8x64 sshd[1358]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:42 debian8x64 sshd[1362]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:42 debian8x64 sshd[1362]: Accepted password for user from 219.135.136.144 port 15833 ssh2

Aug 20 03:47:42 debian8x64 sshd[1362]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:43 debian8x64 sshd[1346]: pam_unix(sshd:session): session closed for user user

Aug 20 03:47:44 debian8x64 sshd[1366]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:44 debian8x64 sshd[1366]: Accepted password for user from 219.135.136.144 port 19619 ssh2

Aug 20 03:47:44 debian8x64 sshd[1366]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:46 debian8x64 sshd[1370]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:46 debian8x64 sshd[1370]: Accepted password for user from 219.135.136.144 port 23935 ssh2

Aug 20 03:47:46 debian8x64 sshd[1370]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:48 debian8x64 sshd[1374]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:49 debian8x64 sshd[1374]: Accepted password for user from 219.135.136.144 port 28277 ssh2

Aug 20 03:47:49 debian8x64 sshd[1374]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:51 debian8x64 sshd[1378]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:51 debian8x64 sshd[1378]: Accepted password for user from 219.135.136.144 port 31735 ssh2

Aug 20 03:47:51 debian8x64 sshd[1378]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:53 debian8x64 sshd[1383]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:53 debian8x64 sshd[1383]: Accepted password for user from 219.135.136.144 port 36097 ssh2

Aug 20 03:47:53 debian8x64 sshd[1383]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:47:55 debian8x64 sshd[1388]: reverse mapping checking getaddrinfo for 144.136.135.219.broad.gz.gd.dynamic.163data.com.cn [219.135.136.144] failed - POSSIBLE BREAK-IN ATTEMPT!

Aug 20 03:47:56 debian8x64 sshd[1388]: Accepted password for user from 219.135.136.144 port 39885 ssh2

Aug 20 03:47:56 debian8x64 sshd[1388]: pam_unix(sshd:session): session opened for user user by (uid=0)

Aug 20 03:48:16 debian8x64 sshd[1350]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:19 debian8x64 sshd[1354]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:22 debian8x64 sshd[1358]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:25 debian8x64 sshd[1362]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:27 debian8x64 sshd[1366]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:29 debian8x64 sshd[1370]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:31 debian8x64 sshd[1374]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:34 debian8x64 sshd[1378]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:36 debian8x64 sshd[1383]: pam_unix(sshd:session): session closed for user user

Aug 20 03:48:38 debian8x64 sshd[1388]: pam_unix(sshd:session): session closed for user userIl n'y a qu'une seule conclusion à cela: aujourd'hui, le serveur 1cloud n'est pas sûr à utiliser pour héberger des projets importants, car vos données peuvent être perdues en raison du fait qu'une taupe est entrée dans 1cloud, ce qui a laissé un trou dans les modèles de système d'exploitation. Pour le moment, nous avons réussi à découvrir que cette vulnérabilité est définitivement présente dans le modèle Debian 8, laissez les employés de 1cloud vérifier le reste eux-mêmes, nous avons déjà fait assez pour les informer de cette vulnérabilité.

Après de longues conversations téléphoniques avec 1cloud, nous n'avons pas pu obtenir d'explication intelligible sur ce qui se passait. Nous nous sommes excusés à contrecœur auprès de nous et avons déclaré qu'ils auraient supposément une fois engagé le remplacement des modèles de système d'exploitation et en auraient exclu tout ce qui n'était pas nécessaire. La question se pose, les gars, quel supplément devez-vous supprimer des modèles de système d'exploitation? Vous ne vous souciez pas de vos clients? Comment pourriez-vous vendre un serveur avec une violation similaire à des milliers de vos clients stockant des téraoctets de données importantes sur ces serveurs? Il n'y a qu'une seule conclusion: Cloud n'apprécie que le profit, les données clients n'ont aucune valeur pour eux! 1cloud les gars, si vous pensez que je me trompe - prouvez-moi le contraire!

Nous sommes ouverts à la communication, chers employés de 1cloud, si vous avez des questions - écrivez un ticket. Nous sommes prêts à discuter de cette situation, mais uniquement avec une personne compétente, et non avec un employé du support qui a obstinément essayé de nous prouver que vous n'ajoutez aucun utilisateur avec le nom "utilisateur" lors de la création du serveur. Nous sommes également prêts à fournir toutes les données nécessaires pour aider à mettre fin à la vente des serveurs 1cloud vulnérables une fois pour toutes!