Avec l'avènement des périphériques USB et des ports USB dans nos vies, l'une des principales exigences de sécurité a été une attention particulière aux points de connexion capables de transférer des données entre les périphériques. En fait, pour cette raison, dans le système d'exploitation Android à partir des premières versions (depuis 2.0, c'est sûr), il existe une option pour activer manuellement le port de l'appareil en mode de transmission d'informations avec l'objet de connexion, c'est-à-dire avec un port USB. Sans activer cette fonction, l'appareil ne se charge qu'à partir de l'USB, ignorant toutes les demandes (évidentes) d'échange d'informations du deuxième côté.

Mais Kevin Butler et son équipe de recherche dans le domaine de la sécurité de l'information à l'Université de Floride ont récemment découvert un moyen extrêmement élégant et en même temps assez dangereux d'attaquer les appareils des utilisateurs via un port USB. Dans le même temps, le port lui-même n'agit pour l'observateur qu'en tant que source d'alimentation et peut être situé dans n'importe quel endroit public ou non, par exemple, sur un PC infecté, dans un café ou dans un point de charge pour les périphériques USB à l'aéroport. Pour une attaque, une condition doit être remplie en plus d'avoir accès à l'échange de données avec le port de charge du côté de l'attaquant: l'écran du smartphone est hors de vue du propriétaire (pour qu'il ne remarque pas que l'appareil est devenu «vivant sa propre vie»).

Dans le même temps, le mot de passe de verrouillage d'écran est contourné avec une seule commande courte, ce qui permet à l'attaquant d'accéder à l'écran principal du smartphone.Selon le rapport de Butler et de son équipe , dans une attaque contre les smartphones, vous pouvez à l'origine utiliser des

commandes AT non documentées pour contrôler à distance l'écran du smartphone, ce qui exclut techniquement diverses fonctions de protection du système d'exploitation des interférences de tiers. En fait, le majordome et son équipe ont trouvé un moyen de créer un «utilisateur fantôme» en usurpant complètement les fonctionnalités de sécurité Android existantes et en simulant complètement le toucher de l'écran avec des commandes AT de bas niveau. Les appareils Samsung et LG sont susceptibles d'être attaqués - c'est sur les appareils de ces fabricants que des expériences en laboratoire ont été menées.

Un vecteur d'attaque similaire est connu depuis longtemps des experts en sécurité de l'information. Le premier rapporte qu'un périphérique connecté USB pourrait être la cible d'une attaque par un attaquant datant de 2011-2013. Par exemple, les experts de Kaspersky Lab ont averti les utilisateurs que la connexion de tout périphérique USB implique l'échange de codes d'identification entre la machine utilisateur et les périphériques. Nous avons également parlé de l'utilisation de ce vecteur d'attaque

dans notre article sur le trucage et le piratage des appareils Apple et leur nouvelle fonctionnalité USB Restructed.

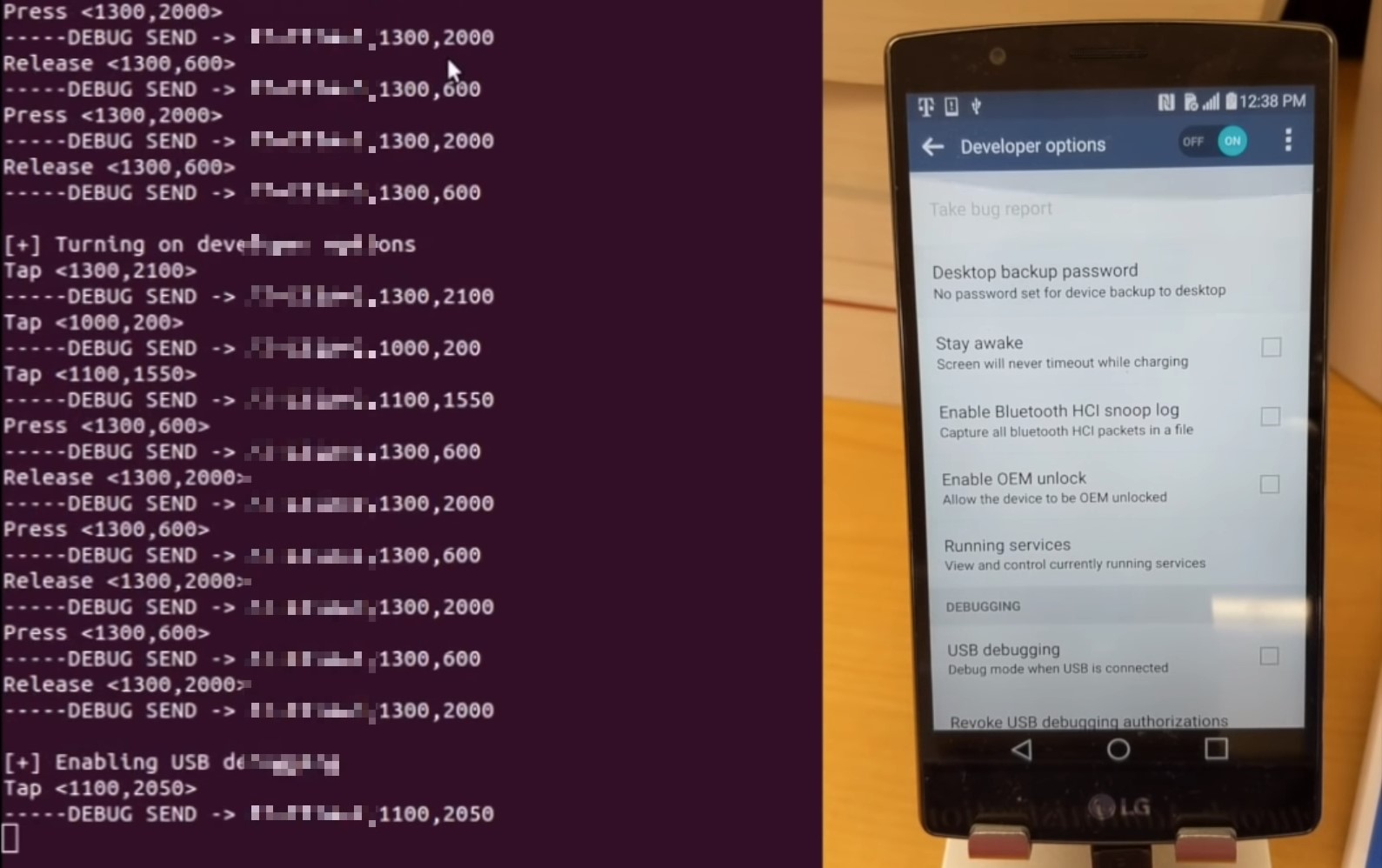

Mais si vous vous êtes habitué à combattre des attaques évidentes sur le système d'exploitation lui-même, l'utilisation de commandes AT de bas niveau n'a pas encore été largement utilisée. Butler et son équipe ont enregistré une vidéo entière dans laquelle ils montrent une télécommande du smartphone d'un utilisateur sous le prétexte d'interagir avec l'écran. Cette attaque est simple en ce que seul l'échange principal de données d'identification vous permet de déterminer le type d'appareil, le modèle et le système d'exploitation installé. Et puis c’est à la préparation préliminaire de l’orientation «aveugle». Voici à quoi cela ressemble dans la console du côté de l'attaquant et comment se comporte le périphérique attaqué:

Qu'est-ce qui menace cette attaque pour les utilisateurs?

En fait, la possibilité d'utiliser les commandes AT pour accéder à l'écran sous le couvert d'une personne vivante donne aux attaquants un contrôle total sur l'appareil. Cela signifie que grâce à une charge USB apparemment inoffensive de votre smartphone, ils peuvent envoyer des messages, passer un appel, vous inscrire à des services, transférer tous vos messages, entrer dans votre banque Internet et voler des codes 3D-Secure, allumer l'appareil photo et prendre une photo, utilisez n'importe quelle application sur votre smartphone, activez le mode développeur et réinitialisez même l'appareil à l'usine.

Autrement dit, tout dépend de l'imagination de l'attaquant.Butler et l'équipe ont précédemment rapporté leur découverte et LG a publié en juillet les

correctifs correspondants couvrant la vulnérabilité. Cependant, entre les mains des utilisateurs se trouvent des millions d'appareils qui ne sont jamais mis à jour. À l'heure actuelle, l'équipe de recherche vérifie la vulnérabilité des smartphones d'autres fabricants populaires, principalement des produits Apple, mais le fait que les commandes AT puissent être utilisées de cette manière suggère déjà que les «trous» dans la sécurité des informations des appareils modernes sont fondamentaux . On

demande involontairement

une analogie avec Spectre et Meltdown , dont la possibilité, comme dans le cas des équipes AT (la norme a été développée dans les années 70), est née en raison de problèmes avec l'architecture et le chemin technologique qui avaient été choisis une fois.

La documentation de l'étude

peut être trouvée ici . Le code source des commandes non documentées est également téléchargé dans le

référentiel sur GitHub .

Vous êtes développeur, architecte ou manager expérimenté dans une entreprise informatique et songez à changer de métier? Consultez nos emplois et postes SA , CA , SEM dans My Circle .

Peut-être qu'ils vous intéresseront.