Ce moment intelligent où vous avez écrit un condensé prophétique. Le dernier problème concernait les risques de sécurité dans Android, en particulier les vulnérabilités telles que Man-in-the-disk, ainsi que le comportement antisportif (tout pour l'argent) d'Epic Games, qui refusait d'héberger Fortnite sur le Google Play Store. Le 25 août, le solitaire s'est réuni: Google avec sa boutique, Epic Games avec sa version bêta de Fortnite, et même la vulnérabilité de l'homme dans le disque est entrée dans une relation intime, donnant lieu à un scandale de taille moyenne.

Initialement, il a été dit que les joueurs techniquement avertis de Fortnite, ne trouvant pas la version Android dans le Google Play Store officiel, iraient la chercher ailleurs et installeraient quelque chose de mal sur le smartphone. Si vous allez maintenant sur l'appstore depuis votre smartphone et cherchez Fortnite là-bas, Google vous montrera même un message spécial, comme dans l'image ci-dessus, afin que vous n'installiez pas d'applications de clonage depuis la boutique. Mais, il s'est avéré que l'installateur Fortnite lui-même est vulnérable - non seulement complètement horrible dans le scénario, mais quand même.

La vulnérabilité a été découverte le 15 août par Google, les détails techniques ont été publiés dans leur

bugtracker . Le problème est identique à celui de Check Point (qui a été discuté plus en détail dans le

résumé numéro 31 ). Tel qu'appliqué à Fortnite, cela se passe ainsi: l'utilisateur télécharge le programme d'installation à partir du site, dont la seule tâche est de trouver et d'installer le jeu lui-même.

Le programme d'installation télécharge et enregistre le fichier du jeu dans la mémoire externe. Toute application qui a également accès à la mémoire externe peut remplacer ce fichier. Le programme d'installation démarre alors l'installation du jeu, ne soupçonnant pas qu'il démarre déjà quelque chose de mal: l'authenticité du fichier téléchargé n'est pas vérifiée. De plus, vous pouvez rendre le faux Fortnite automatiquement, sans en informer l'utilisateur, accéder à des données privées. Lorsque l'application utilise une version spécifique du SDK, le téléphone ne demandera même pas l'autorisation à l'utilisateur (qui est toujours approuvé par défaut dans la plupart des cas).

Le problème est résolu simplement: vous devez enregistrer le programme d'installation dans la mémoire interne, où seule l'application qui les a créés a accès aux fichiers. En fait, c'est ce qu'a fait Epic Games, éliminant la vulnérabilité en deux jours. Les chercheurs de Google ont informé le développeur le 15 août que le 17e problème avait été résolu. Sept jours plus tard, le 24 (vendredi soir), en pleine conformité avec les règles de divulgation des vulnérabilités que Google suit, les informations ont été publiées dans le domaine public.

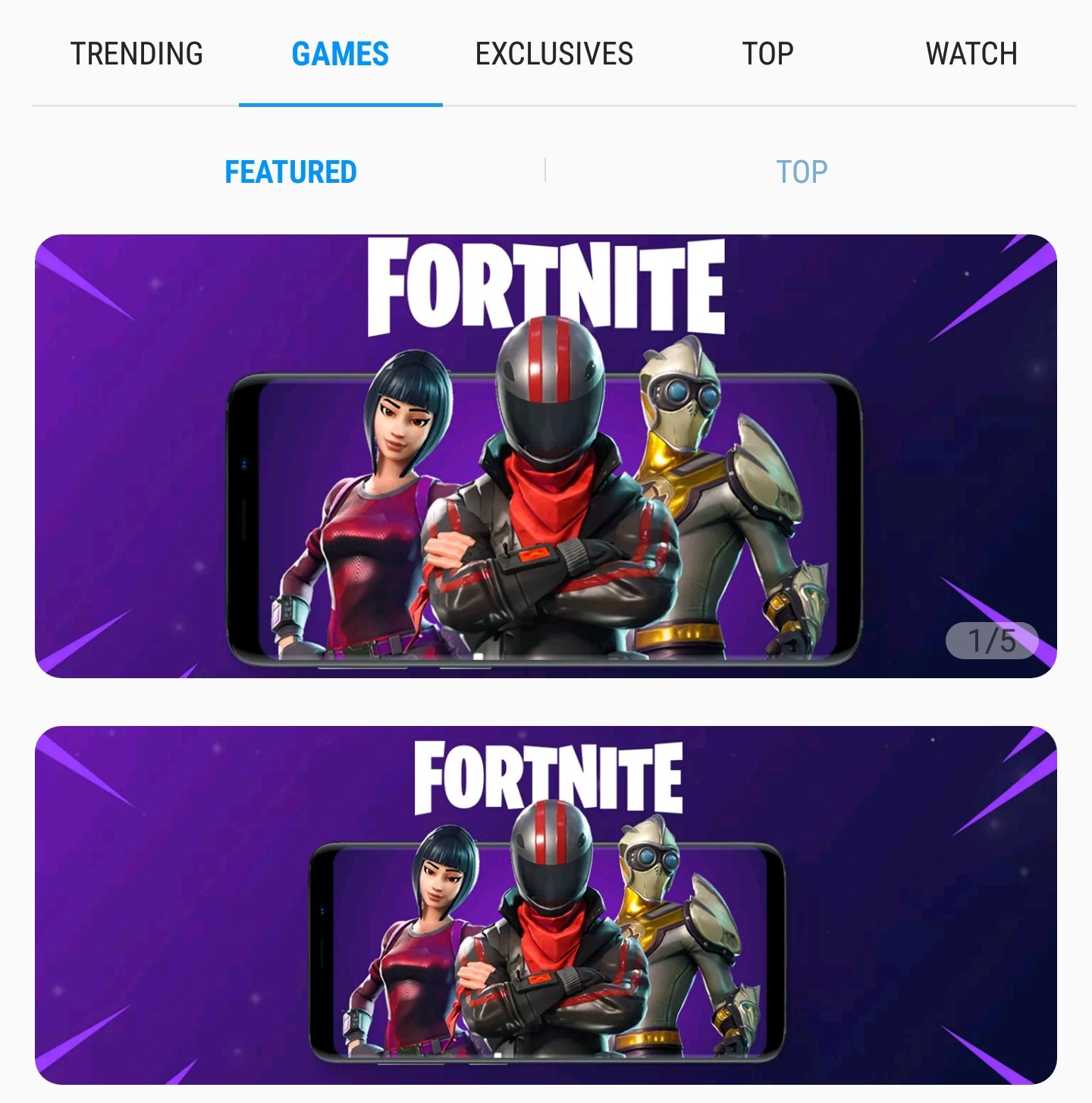

L'essence du scandale est simple: un conflit d'intérêts s'est produit du côté de Google. La société prend 30% des ventes dans les applications publiées sur Google Play. Epic Games ne prévoit pas de mettre Fortnite dans la boutique officielle, afin de ne pas payer ces frais. Le jeu est déjà populaire - la promotion supplémentaire fournie par la plate-forme Google elle-même n'est pas requise. Bien sûr, le développeur du jeu a expliqué cette décision non pas par un problème monétaire, mais par «une volonté de développer des canaux de distribution alternatifs» ou quelque chose comme ça. Bien que la version Android du jeu soit présentée comme une version bêta sur le site Web d'Epic Games, dans la boutique d'applications Samsung, elle est disponible comme ça et annoncée avec deux bannières publicitaires à la fois, c'est sûr.

En correspondance avec Google, les représentants d'Epic Games signalent une solution au problème, mais demandent de ne pas publier d'informations sur la vulnérabilité jusqu'à l'expiration de la norme pour les normes de divulgation responsable des informations pendant quatre-vingt-dix jours. Google refuse: s'il existe un correctif et qu'il est accessible aux masses, il est inutile de le cacher. En réponse, le PDG d'Epic Games, dans un commentaire sur Mashable,

accuse Google d'être irresponsable.

Qui a raison? Google n'a pas enfreint ses règles relatives au traitement des informations de vulnérabilité dangereuses. Les commentaires dans le bugtracker indiquent à juste titre que si l'application était distribuée via Google Play, il n'y aurait aucun problème - vous n'auriez pas à clôturer un jardin avec un "installateur d'installation". D'autre part, Google aurait dû être au courant de la situation de conflit, et qui cause des problèmes aux autres entreprises en publiant des informations vendredi à sept heures du soir? La vulnérabilité est-elle si dangereuse? Il s'avère que l'utilisateur devrait déjà avoir une application sur le smartphone qui a de mauvaises intentions - à travers le code Fortnite troué, voler des données personnelles.

L'expérience suggère qu'il n'y a pas de bagatelles insignifiantes dans la sécurité de l'information. Dans toute autre situation, ce serait un échange normal d'informations: nous avons trouvé un problème, vous l'avez résolu, tout va bien. Ici, la discussion sur la vulnérabilité de routine a été immédiatement politisée. Cette histoire concerne davantage le manque de confiance. La prochaine fois, quelqu'un trouvera une vulnérabilité dans le logiciel, la signalera au fabricant et il fera délibérément glisser les réponses, demandera des informations supplémentaires et n'admettra pas que le trou a été fermé depuis longtemps. Dans une atmosphère aussi «saine» et «amicale», la probabilité de tirer sur les jambes ne fera qu'augmenter.

Que s'est-il passé d'autre?Kaspersky Lab a enquêté sur la nouvelle campagne Lazarus (qui aurait attaqué Sony Pictures en 2014), et il y a une sorte de film d'action difficile: il cible Mac OS X pour la première fois, utilise un cheval de Troie sophistiqué fourni par un faux site d'échange d'échange à vendre

fausses crypto-monnaies. Brièvement écrit en russe

ici , en détail en anglais

ici .

OpenSSH a corrigé la vulnérabilité pas si grave (fuite involontaire de noms d'utilisateurs) qui était présente dans le code depuis 19 ans depuis la sortie de la toute première version du progiciel. Qualys

affirme que la

fermeture n'était pas intentionnelle - le problème a été découvert non pas avant la mise à jour du code, mais après.

Google a été

poursuivi pour avoir suivi des utilisateurs lorsqu'ils ne le souhaitaient pas, à la suite d'une récente

enquête de l' Associated Press. Il s'est avéré que la désactivation du positionnement ne le désactivait pas complètement.

Avertissement: Tout est très compliqué, et cela ne devient pas plus facile. Soyez prudent et prudent.