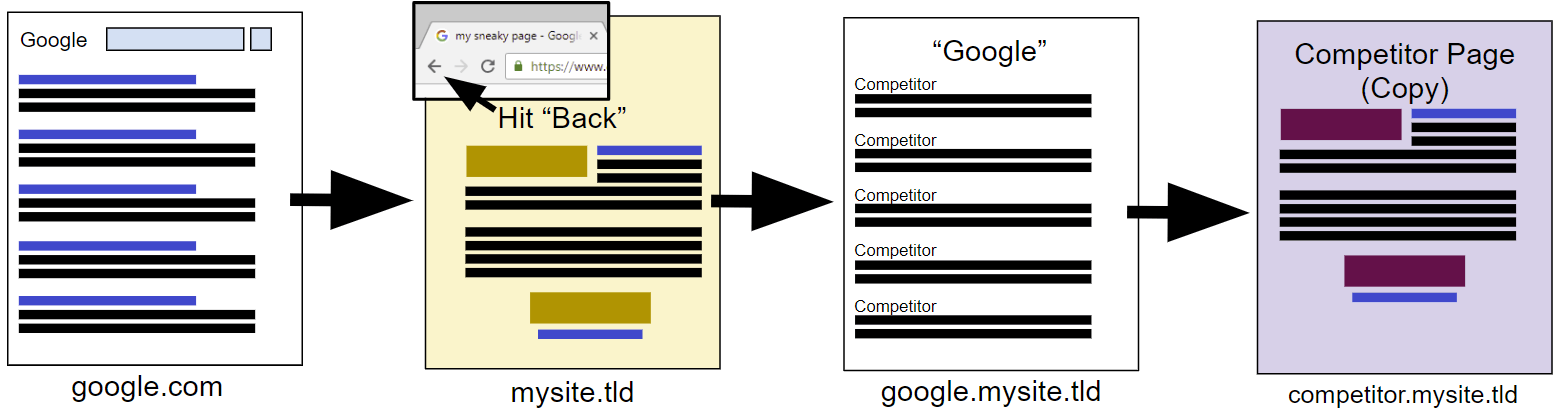

Un simple script modifie le comportement du bouton Retour dans le navigateur et remplace les résultats de recherche d'origine, dirigeant les utilisateurs vers des copies des sites concurrents contrôlées par un pirate

Un simple script modifie le comportement du bouton Retour dans le navigateur et remplace les résultats de recherche d'origine, dirigeant les utilisateurs vers des copies des sites concurrents contrôlées par un pirateUn modèle commun: ouvrez la page de recherche Google et cliquez sur différents résultats dans la recherche des informations dont vous avez besoin. Vous pouvez ouvrir des dizaines d'onglets individuels ou accéder à chaque site tour à tour, puis revenir aux résultats de la recherche (bouton

Retour dans le navigateur). Le spécialiste de l'optimisation des moteurs de recherche Dan Petrovich de la société australienne Dejan Marketing a

trouvé comment exploiter ce modèle à son profit et obtenir des statistiques détaillées sur les visites des sites concurrents, les privant de trafic.

Le diagramme est montré dans l'illustration ci-dessus. Interceptant le trafic des concurrents, le spécialiste a l'opportunité:

- générer des cartes thermiques des sites d'autres personnes (clics, transitions, profondeur de défilement)

- enregistrer des sessions réelles (mouvements de souris, pressions de clavier)

- recevoir tout le texte des formulaires remplis, y compris les formulaires de commande de marchandises

Bien sûr, Dan Petrovich n'a rien fait de ce qui précède, car il s'agit clairement d'une violation de la loi. Il est probable qu'une autre façon d'étudier les sites de concurrents constituera une violation de la loi, sans truquer les résultats de recherche, et en utilisant le clonage habituel du site de quelqu'un d'autre, et en achetant du trafic via les réseaux sociaux, etc.

Le bogue dans les navigateurs n'est toujours pas fermé, donc d'autres attaquants peuvent également utiliser cette méthode: du code JavaScript pour exploiter la vulnérabilité est publié dans le domaine public. En fait, un tel script est facile à écrire vous-même, connaissant la fonctionnalité de la méthode

history.pushState() pour modifier l'historique du navigateur en tenant compte du référent.

Dan Petrovich attire l'attention sur le fait qu'il a utilisé cette astuce pour la première fois

en novembre 2012 . Ensuite, au lieu de fermer la vulnérabilité, Google a

abaissé manuellement

sa page dans les résultats de recherche (la page à partir de laquelle redirigé vers de faux résultats de recherche en cliquant sur le bouton

Retour ). Maintenant qu'il a re-démontré cette méthode, Google a fait encore plus. Sans aucune notification dans la Search Console, son

site a été supprimé de l'ensemble de l'index de recherche .

Le pirate reconnaît que dans la communauté de la sécurité de l'information, il est habituel de gérer les vulnérabilités trouvées différemment. Ils sont d'abord signalés aux développeurs et attendent des corrections de bugs, et seulement après le fait qu'ils en sont informés. Des pentesters professionnels ont

expliqué en détail à l'auteur comment il aurait dû démontrer cette vulnérabilité de manière sûre. Mais Petrovich a agi différemment - il a montré le plan sur des sites réels et a immédiatement informé tout le monde. En outre, il existe de grands doutes quant à la légalité d'un tel piratage même sans surveillance réelle des utilisateurs, c'est-à-dire la légalité de créer de fausses copies des sites d'autres personnes et d'y rediriger les utilisateurs. Mais au fil des ans, aucun des concurrents n'a intenté de poursuites, comme Google (qui est également affecté par de faux résultats de recherche). Il s'agit d'un hameçonnage complet, bien qu'à des fins de démonstration et sans intention malveillante. Autrement dit, l'éthique des actions du spécialiste SEO est en question.

Mais le fait demeure: au fil des ans, le bouton

Retour du navigateur est toujours vulnérable à la manipulation. Selon Petrovich, d'autres sites utilisent également cette technique pour suivre les visiteurs sur les sites de concurrents. Il pense que Google n'aurait pas dû exclure son site de l'index de recherche, mais aurait dû prendre un certain nombre de mesures pour que cette vieille astuce cesse de fonctionner:

- Éliminez la possibilité de manipuler le bouton Retour dans Chrome.

- Automatiquement plus faible dans l'émission de sites qui utilisent cette astuce (et pas seulement une amende manuelle uniquement personnellement). Pour le moment, Google ne remarque pas ces scripts: l'expérience de Petrovich est passée inaperçue pendant cinq ans et son site a été très bien classé dans les résultats de recherche.

- Marquez les pages avec

history.pushState() et usurpez les résultats de recherche comme «dangereux».

Les certificats SSL avec des

certificats spécifiques à l'organisation (OV) et des

certificats de vérification avancée (EV) protègent partiellement contre ce type de phishing, mais ce n'est toujours pas une panacée pour la négligence des utilisateurs.

L'expérience de Dan Petrovich a montré qu'environ 50% des utilisateurs ne trouvent rien de suspect lorsqu'ils sont redirigés vers de faux résultats de recherche, puis vers une copie d'un autre site du domaine local. De nombreux utilisateurs ne vérifient pas à qui appartient le certificat et ne lisent pas l'URL - ils sont simplement heureux que le navigateur dispose d'une icône de connexion sécurisée, bien qu'elle soit émise vers le domaine de quelqu'un d'autre. Les attaquants ont depuis longtemps découvert que l'

icône de connexion sécurisée augmente la confiance dans un site de phishing .

Un certain nombre de mesures peuvent être prises pour résoudre ce problème, par exemple:

- Exiger une confirmation de l'utilisateur pour appliquer les

History#replaceState et History#replaceState . - Mettez en surbrillance la partie la plus importante de l'URL dans la barre d'adresse de Chrome, comme le fait Firefox.

- Ne marquez pas les sites HTTPS comme «sûrs» car cela induit l'utilisateur en erreur et donne un faux sentiment de sécurité.

- Modifiez l'icône du bouton Retour si elle conduit à une adresse différente de la page précédente.