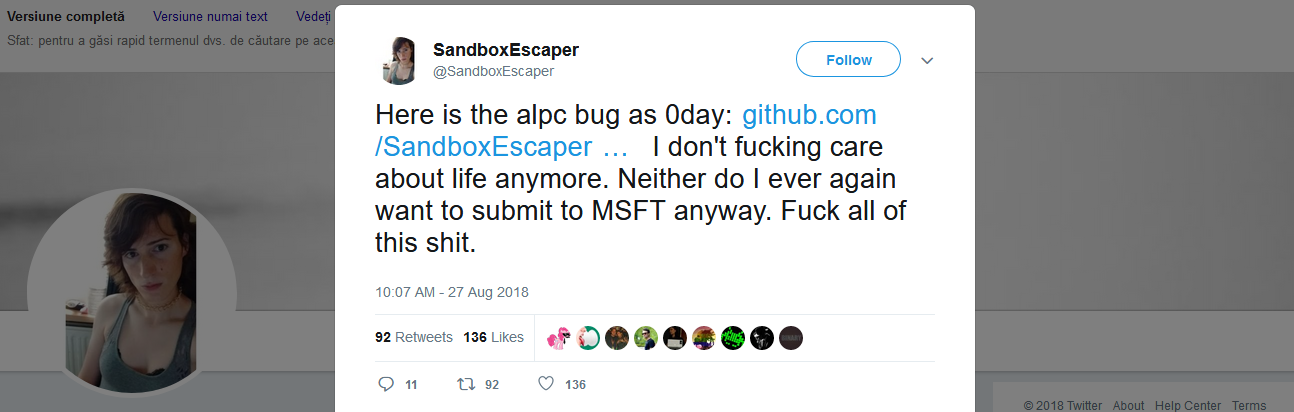

L'un des chercheurs en sécurité a publié des informations sur une vulnérabilité dans Windows

sur Twitter .

La vulnérabilité est une escalade de privilèges sur le système local, qui permet à un attaquant d'augmenter le niveau d'accès du code malveillant lancé depuis un compte utilisateur ordinaire au niveau du compte SYSTEM avec un accès complet.

→

Article originalWill Dormann, un ingénieur CERT / CC, a confirmé la vulnérabilité et a émis hier un

avertissement officiel

CERT / CC .

Dormann dit que le Planificateur de tâches Windows est plus vulnérable, ou plutôt l'interface Advanced Local Procedure Call (ALPC).

L'interface ALPC est un mécanisme interne de Windows qui organise l'interaction entre les processus. ALPC permet à un processus client exécuté sur un système d'exploitation de demander un processus serveur exécuté sur le même système d'exploitation pour fournir des informations spécifiques ou effectuer une action.

Un utilisateur avec le surnom SandboxEscaper a également publié un

code GitHub

PoC démontrant l'utilisation de l'interface ALPC afin d'accéder au niveau SYSTÈME sur un système Windows.

Il est très probable que les créateurs de logiciels malveillants seront intéressés par ce code PoC, car il permet aux logiciels malveillants d'accéder facilement à l'administration sur les systèmes attaqués, en utilisant un exploit plus fiable que de nombreuses autres méthodes existantes.

SandboxEscaper n'a pas informé Microsoft de cette vulnérabilité, ce qui signifie qu'il n'y a pas de correctif pour l'écart détecté. Actuellement, les utilisateurs de tous les systèmes Windows 64 bits sont concernés.

Le prochain ensemble prévu de mises à jour de sécurité que Microsoft publie traditionnellement tous les deuxièmes mardis du mois est prévu pour le 11 septembre.

Après avoir révélé la vulnérabilité, le compte Twitter a été supprimé.

UPD (d'un traducteur) Qui veut des détails techniques et ne veut pas entrer d'holivars sur le thème de l'identité de genre, veuillez aller

ici