Le livre de Neal Stevenson, Cryptonomicon, à propos duquel nous avions publié un blog, décrit divers types de fuites d'informations via des canaux tiers. Il y en a des pratiques, comme

l' interception de

van Eyck , et purement théorique, pour un mot rouge: suivre les mouvements d'une personne le long de la plage de l'autre côté de l'océan, construire une carte de la ville par la façon dont ses habitants surmontent un trottoir aux intersections (maintenant cela peut être mis en œuvre avec des accéléromètres, seulement des trottoirs couper

et renommer partout les

bordures ). L'interception de Van Eyck, cependant, est également une chose difficile - reconstruire l'image sur l'écran en utilisant le rayonnement électromagnétique du moniteur n'est pas facile, surtout si vous ne simplifiez pas la vie de l'attaquant et n'imprimez pas d'énormes lettres dans le mot.

Le 21 août, des scientifiques d'universités des États-Unis et d'Israël ont publié un travail qui met en œuvre une idée similaire: comment reconstruire une image en suivant le rayonnement d'un moniteur. Ce n'est que comme canal latéral de fuite de données qu'ils ont utilisé un son assez facile à utiliser. Cela vous est probablement arrivé aussi: si vous placez les fils de manière incorrecte ou si vous obtenez une combinaison infructueuse d'un moniteur et de haut-parleurs, vous commencez à entendre un grincement désagréable qui change également en fonction de la direction du défilement du texte avec la souris. Le travail est consacré à l'analyse de tels rayonnements sonores. Les scientifiques ont réussi à «voir» un gros texte sur le système attaqué, à identifier le site qu'ils ont visité et même à jeter un œil au mot de passe tapé sur le clavier à l'écran.

Compte tenu d'autres découvertes dans le domaine des attaques contre les canaux secondaires, nous nous dirigeons peut-être avec confiance vers le moment où ce domaine de recherche se transformera non seulement en qdɐɓǝvɐʞ, mais aussi toutes nos idées sur la confidentialité numérique.

Sources de l'article d'aujourd'hui:

nouvelles en russe,

description détaillée

en mots humains en anglais et

travaux de recherche originaux.

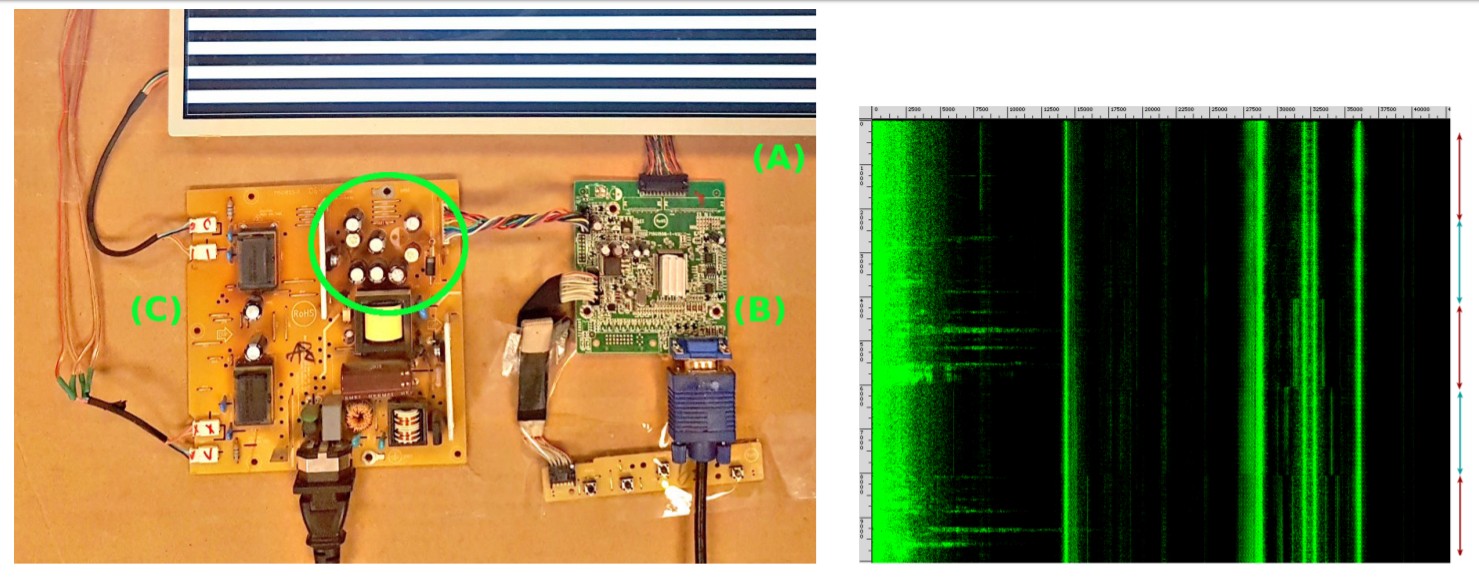

Initialement, les chercheurs voulaient déterminer s'il y avait une sorte d'échappement sonore du moniteur dans la situation la plus simple pour les fuites, lorsque des bandes noires et blanches sont affichées à l'écran. L'installation pour "écouter" ressemblait à ceci:

Un microphone et un préamplificateur de très haute qualité ont été utilisés, mais une carte son conventionnelle a été utilisée pour capturer le signal.

Ici, vous pouvez voir comment les rayures sur le moniteur génèrent un motif clair, à la fois dans la région des ultrasons et dans la plage audible. L'image de gauche montre que les chercheurs ont vérifié qu'ils traitaient précisément le son et non le rayonnement électromagnétique, qui a été accidentellement imposé aux fils, à un ordinateur portable ou à un préamplificateur. Tout est dans les meilleures traditions du capitaine: si vous fermez le microphone avec un chiffon, le son disparaît. Différents moniteurs ont été essayés - des produits les plus récents aux produits de 16 ans, avec différents types de rétro-éclairage. D'une manière ou d'une autre, le «bruit» a été publié, il ne reste plus qu'à extraire un sens de cette pollution sonore.

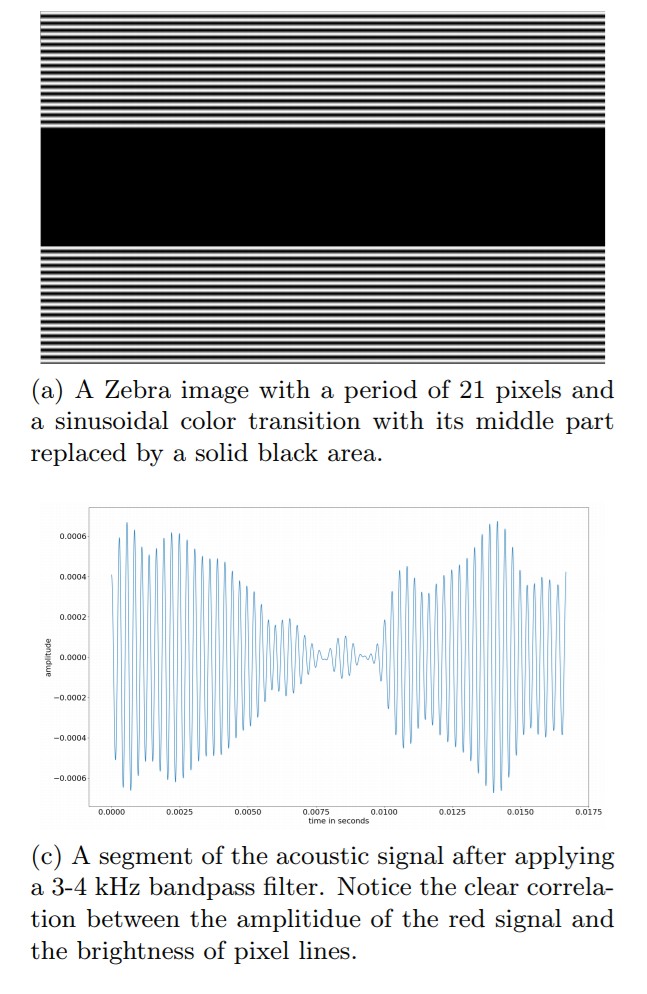

Oh oui, au début, ce serait bien d'identifier, et qui, en fait, fait du bruit. Pour ce faire, l'un des moniteurs a été démonté et a pu localiser la source: il s'est avéré, l'alimentation. La fréquence de rayonnement varie en fonction de la taille de l'image, de la taille d'un élément individuel (à l'origine tenté de dessiner un échiquier) et du taux de rafraîchissement des images. Puis ils ont commencé à changer l'image, en insérant, par exemple, un rectangle noir entre des rayures noires et blanches. L'amplitude du signal a donc diminué là où le moniteur n'avait pas besoin d'afficher quoi que ce soit à l'écran.

À ce stade, les scientifiques ont été confrontés à de nombreuses difficultés, à commencer par la fréquence de rafraîchissement de la trame «flottante», qui, bien que légèrement différente de la référence 60 hertz. Les difficultés ont été héroïquement surmontées. De plus, il s'est avéré qu'il n'est pas nécessaire d'utiliser un microphone de haute qualité pour enregistrer le rayonnement. Assez couché sous l'écran du téléphone. Ou des webcams avec un microphone, qui est généralement vissé sur l'écran. Ou même un haut-parleur intelligent à proximité de Google ou d'Amazon. Dans tous les cas, les signaux nécessaires à l'analyse ont été conservés.

Mais pour l'analyse des données, des algorithmes d'apprentissage automatique ont été utilisés, plus précisément des réseaux de neurones convolutifs. Pour la formation, nous avons utilisé une combinaison d'une capture d'écran de l'écran et d'un enregistrement d'une demi-seconde de son effectué dans l'intervalle de temps correspondant. En conséquence:

- Presque garanti (avec une probabilité allant jusqu'à 100%), il s'est avéré intercepter le mot de passe entré à l'aide du clavier à l'écran.

- Avec une probabilité élevée (88–98%), il était possible de reconnaître le texte affiché sur le moniteur.

- Avec une grande précision (à partir de 90,9%), il a été possible d'identifier le site Web affiché, l'un des 97 de la liste des plus visités.

Et maintenant, le texte est en petits caractères. Toutes les expériences d'une manière ou d'une autre ont leurs limites. Par exemple, le mot de passe entré sur le clavier à l'écran était uniquement composé des lettres de l'alphabet anglais. Le texte reconnu avec une forte probabilité - il s'agissait de lettres d'une hauteur de 175 pixels. La chose la plus importante: pour mener à bien cette attaque, il est conseillé de voler un moniteur la nuit, de former un réseau neuronal dessus, puis de le renvoyer pour que personne ne le remarque. Le fait est que la précision de l'identification des données diminue fortement même lors du remplacement du moniteur par un modèle voisin dans la lignée du même fabricant.

Mais c'est un travail de recherche, les auteurs n'avaient pas vraiment besoin de suivre quelqu'un, l'essentiel est de montrer l'opportunité. Et si vous commencez à faire des hypothèses déraisonnables (par exemple, que quelqu'un va maintenant développer ce sujet en application pratique), la situation s'avère, ahem, intéressante. Si vous êtes une personne si importante qu'elle peut vous espionner à travers le même microphone, il s'avère qu'elle peut espionner. De plus, il n'est même pas nécessaire d'attacher un bug: le smartphone «préparé» de la victime capturera les données audio nécessaires. Avec une forte probabilité, quelque chose d'intéressant sera volé sur votre écran lors d'une conférence téléphonique sur Skype. Et les enregistrements disponibles de votre voix peuvent être analysés ex-post pour le contenu de l'écran à proximité.

Quelles méthodes de protection sont recommandées? Isolez la composante «sondage» du moniteur avec des

oreillers , induisez un bruit supplémentaire qui perturbe l'algorithme, soudez l'alimentation pour qu'elle fasse peu de bruit. Utilisez des polices d'analyse spéciales, résistantes aux analyses indirectes! La liste des méthodes de défense selon le degré de paranoïaque se rapproche des caractéristiques de l'attaque elle-même. Disons le traditionnel: jusqu'à présent, c'est plus une théorie qu'une pratique. Comme une attaque sur des canaux tiers via le

réseau . Comme

Spectre en général.

Il est possible qu'avec le temps, toutes ces petites réalisations de la science et de la technologie gagnent une masse critique et changent radicalement notre monde, changent de paradigme et explosent (comme si ce n'était pas littéralement) Internet. Ou ils ne changeront pas et n'exploseront pas, restant des expériences purement techniques. Nous observons toujours.

Avis de non-responsabilité: les opinions exprimées dans ce recueil ne coïncident pas toujours avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.