Des chercheurs de

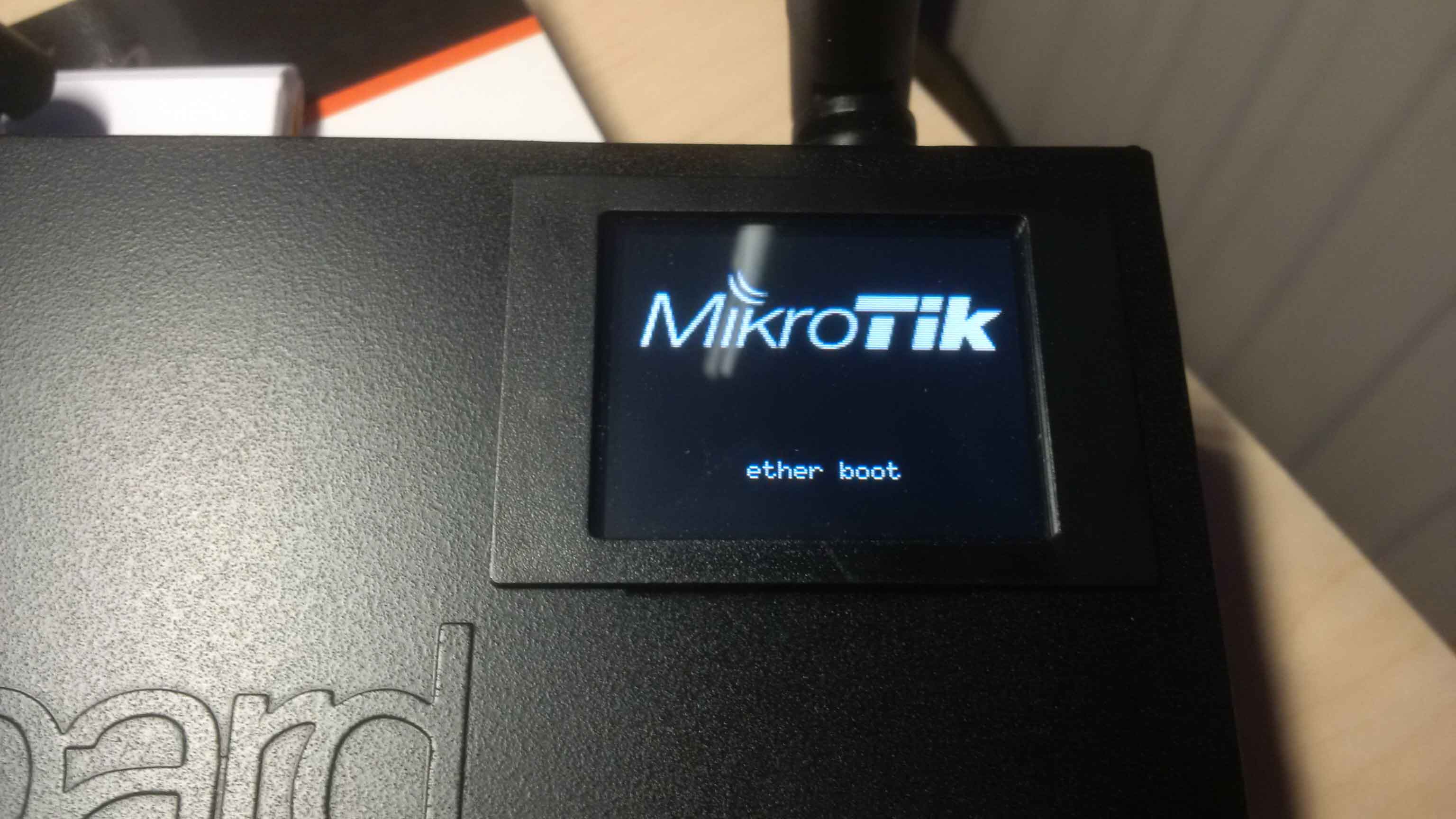

Netlab 360 en Chine ont annoncé la découverte de milliers de routeurs infectés par des logiciels malveillants fabriqués par la société lettone MikroTik. La vulnérabilité utilisée par les attaquants a été découverte en avril, et la société elle-même a

déjà publié un correctif pour résoudre le problème.

Mais des milliers de routeurs restent vulnérables et maintenant, puisque personne ne met à jour son firmware - de nombreuses entreprises et utilisateurs privés ordinaires ne font tout simplement pas attention à cet aspect. Quant au nombre total de routeurs, environ 7,5 mille appareils ont été compromis (ce que les experts ont trouvé). En général, environ 370 000 routeurs fonctionnent toujours sur le réseau, dont la vulnérabilité dans le logiciel n'a pas encore été corrigée.

Les attaquants collectent des données utilisateur à partir d'appareils compromis, redirigeant les informations reçues vers leurs serveurs. Soit dit en passant, environ 239 000 routeurs sont transformés en proxys SOCKS 4, qui sont facilement accessibles.

Quant à MikroTik, il fournit des équipements et des logiciels sans fil, fournissant des systèmes aux entreprises et aux particuliers. Les appareils de la société lettone sont activement utilisés par les grands fournisseurs de services réseau. La plupart des appareils de ce fabricant sont physiquement situés au Brésil et en Russie. Beaucoup d'entre eux sont aux USA.

Soit dit en passant, les Chinois ne sont pas les premiers à prêter attention au problème des routeurs Mirotik - plus tôt, des représentants de la société Trustwave ont attiré l'attention sur l'attaque de logiciels malveillants sur ces appareils. Une vulnérabilité dans le logiciel du périphérique réseau est devenue connue après la fuite de Vault7. Initialement, les attaquants ont injecté Coinhive JavaScrip sur la page d'erreur cousue dans le routeur, puis toutes les requêtes Web ont été redirigées vers cette page. Mais les développeurs du premier malware pour les routeurs ont fait une erreur et ont bloqué l'accès aux pages externes pour les requêtes déjà exécutées à l'aide d'un appareil piraté.

La deuxième attaque

découverte par l'équipe Netlab 360 a transformé des périphériques réseau piratés en un réseau proxy malveillant utilisant le protocole SOCKS4 pour un port TCP non standard (4153). Et l'accès dans ce cas est ouvert uniquement pour les appareils d'une plage très limitée d'adresses IP, 95.154.216.128/25. Presque tout le trafic a été dirigé vers 95.154.216.167, une adresse liée à un service d'hébergement situé au Royaume-Uni.

On ne sait toujours pas pourquoi les rotomères fissurés sont utilisés. Peut-être afin de rechercher d'autres appareils vulnérables.

Quant au nouveau problème avec MikroTik, dans ce cas un renifleur basé sur le protocole TZSP est utilisé. Il est capable d'envoyer des paquets à des systèmes distants à l'aide de Wireshark ou de ses analogues. Les 7 500 routeurs compromis mentionnés ci-dessus ont redirigé le trafic réseau, principalement FTP et e-mail. Une petite quantité de données liées au contrôle à distance des périphériques réseau, mais pour une sélection restreinte d'IP, a également été remarquée. La plupart des paquets de données sont acheminés vers un fournisseur IP du Belize.

Ce n'est pas la seule attaque de ce type. Le mois dernier,

on a découvert un groupe de cybercriminels qui exploitaient une vulnérabilité dans les routeurs d'un autre fabricant - Dlink. Dans ce cas, les cybercriminels pourraient modifier à distance les paramètres du service DNS du routeur afin de rediriger l'utilisateur de l'appareil vers la ressource créée par les pirates eux-mêmes.

Les vulnérabilités sont affectées par des modèles de routeur tels que DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B et DSL-526B. Il a déjà été mentionné ci-dessus que peu de personnes suivent la mise à jour logicielle des routeurs, sauf pour les organisations où cela est d'une importance cruciale (et pas toujours), afin que les routeurs compromis puissent fonctionner très longtemps sans détecter de problème. L'attaque d'août contre Dlink visait des clients des deux plus grandes banques brésiliennes - Banco de Brasil et Unibanco.

Les attaquants ont truqué des sites bancaires et redirigé les utilisateurs vers des copies. En conséquence, des victimes sans méfiance ont saisi des données d'accès et ont ainsi transmis ces informations à des cybercriminels.