Je salue tout le monde et je vous remercie d'avoir fait ma présentation pour conclure la conférence DEFCON de cette année. J'apprécie vraiment cela et j'essaie de ne pas vous décevoir. Mon nom est Matt Weir, je suis un étudiant diplômé à la Florida State University. Avant de commencer à parler directement de la fissuration des mots de passe, je tiens à dire que je travaille avec une très bonne équipe et que je nomme ses membres dès maintenant. Voici mon chef, le professeur, le Dr Sidir Eggrvol, qui a contribué à ma présentation et le professeur Breno de Medeiros. Je voudrais également remercier l'Institut national de la justice et le Centre national de recherche criminelle sur les cols blancs pour avoir financé mes recherches.

Je l'apprécie vraiment car cette aide a donné un peu de légitimité à mes recherches. Parce que quand je suis allé au conseil scientifique pour approuver le sujet de ma recherche, j'ai entamé la conversation avec le fait qu'il est dédié au piratage des mots de passe. Ces mots ont provoqué une réaction indignée, j'ai donc dû expliquer ce qui était nécessaire pour, par exemple, attraper et poursuivre des agresseurs d'enfants et d'autres criminels de ce type.

Par conséquent, le but principal de mes recherches est d'aider la jurisprudence.

Les organismes chargés de l'application des lois sont assez forts en cryptage, donc je n'allais pas les aider avec ça, je n'aurais tout simplement pas assez de cerveaux pour ça. J'ai décidé d'enquêter sur les problèmes liés aux attaques contre les utilisateurs, car c'est beaucoup plus facile que de casser des chiffres complexes. Je voulais développer un meilleur modèle de création de mots de passe dans la vie réelle, puis l'utiliser dans une stratégie pour créer des mots de passe résistants aux attaques.

La première chose dont nous avons besoin est d'avoir une idée de la façon dont les gens créent leurs mots de passe. Nous avons passé un peu de temps à surfer sur Internet et à trouver des listes de mots de passe ouvertes. Ils y apparaissent pour diverses raisons, par exemple, certains pirates informatiques piratent le site et établissent une liste de mots de passe utilisateur pour dire à tout le monde: "regardez comme je suis cool!" Nous avons collecté ces mots de passe et analysés.

Il existe de nombreux forums de crackers, des babillards électroniques, etc. sur Internet, où nous avons également collecté une «capture» de mots de passe. Maintenant, vous voyez rarement de simples mots de passe de texte, mais c'est une bonne chose, car tout ce que nous avons à faire est simplement de les trouver et de les lire. Cependant, la plupart des mots de passe sont hachés, donc pour comprendre comment les gens les créent, nous devons d'abord les casser.

C'est vraiment bon pour nous, car cela nous fait nous concentrer sur des objectifs pratiques. Je veux dire, nous ne pouvons tout simplement pas nous asseoir et écrire des articles de recherche en buvant du vin. Nous devons vraiment aller de l'avant et essayer d'appliquer ce que nous avons dans nos listes de mots de passe et vérifier comment cela fonctionne. J'étais vraiment intéressé par la façon de créer une protection efficace contre le piratage et d'améliorer les mots de passe, en utilisant des stratégies plus efficaces pour créer des mots de passe en fonction des connaissances acquises lors de leur rupture.

Je pense qu'il est beaucoup plus facile de pirater quelque chose au lieu de le réparer. Dans cette présentation, je vais essayer d'éviter une description détaillée des outils et bagatelles que j'ai utilisés. Je ne vais pas passer les 50 prochaines minutes à analyser chaque ligne de commande du programme J

ohn the Ripper , qui sert à récupérer les mots de passe de leurs hachages, ou à analyser page par page, la fréquence à laquelle les gens utilisent les noms des équipes sportives comme mots de passe. Je ne veux pas perdre ton temps.

Si vous êtes intéressé par les détails, vous pouvez visiter mon blog de craquage de mot de passe,

www.reusablesec.blogspot.com, ou le site avec mes outils et ma documentation, qui sont disponibles gratuitement sur Internet à

www.reusablesec.sites.google.com . N'hésitez pas à laisser vos commentaires et n'hésitez pas à dire s'il vous semble que nous faisons des bêtises. J'apprécie vraiment ces commentaires, car c'est la meilleure façon d'évaluer l'efficacité de notre travail.

Vous n'avez pas non plus besoin d'écrire quoi que ce soit fébrilement ou d'avoir peur de manquer l'une des diapositives qui scintillent à l'écran, car cette présentation est disponible sur le CD de la conférence, en plus, vous pouvez télécharger ces diapositives sur Internet. J'ai également enregistré plusieurs instruments supplémentaires sur le disque. Je vais parler brièvement des outils utilisés: il s'agit de notre dictionnaire, créé à partir de la version en ligne de

RainbowCrack Tables , de plusieurs scripts de craquage de mots de passe, de scripts d'analyse que nous avons utilisés pour analyser les listes de mots de passe et de plusieurs listes de mots de passe utilisateur que nous avons nous-mêmes compilés.

Il est à noter que nous avons probablement la plus grande collection d'encodages ASCII sur une seule ligne d'échantillons de mots de passe sur Internet. Vous pouvez donc dire que mes parents peuvent être fiers de moi. Je note que les gens créent des mots de passe même de cette façon, vous pouvez donc en profiter et les casser.

Vous pouvez dire: «Oh mon Dieu, les mots de passe sont une merde! Les utilisateurs sont des idiots parce qu'ils créent des mots de passe stupides, et en général, nous sommes tous condamnés! » Oui, je pourrais passer du temps à me moquer des utilisateurs car c'est amusant, mais complètement improductif. Je veux dire, nous savons depuis de nombreuses années que le feu est chaud, l'eau est mouillée, que l'utilisateur choisira simplement un mot de passe 1-2-3. Ce n'est pas nouveau. Mais nous, en tant que communauté de sécurité, devons trouver quoi faire à ce sujet.

Je ne dirai pas que je suis optimiste, mais je ne suis pas trop pessimiste quant à l'avenir des mots de passe. Je veux dire, nous sommes «coincés» sur ces petites étoiles qui doivent être remplies, et nous les utiliserons toujours parce qu'elles sont vraiment bonnes.

Il existe de nombreux facteurs différents qui vous permettent de vous débarrasser de toute "eau", ne laissant que la sécurité. Le piratage des mots de passe devient difficile car les gens commencent à utiliser un cryptage fort, des hachages de mot de passe plus forts et sont plus responsables des mots de passe. Je pense que c'est pourquoi il y a un tel intérêt pour le craquage de mot de passe. J'espère que

Windows 7 reste enfin un enjeu de tremble au cœur de

XP , et nous commençons à voir de moins en moins de cas d'utilisation de l'algorithme de sécurité

WEP pour les réseaux Wi-Fi, malgré le fait qu'il soit encore assez répandu. Je veux dire, nous devrions travailler sur le problème de la protection des mots de passe contre le piratage au lieu de détruire le système existant.

Cette approche améliorera réellement la situation, donc je veux me concentrer sur ce qu'est une session de piratage de mot de passe, quelles techniques sont utilisées et quelles mesures vous devez prendre pour casser les listes de mots de passe.

Je veux me concentrer sur deux études de cas différentes. Tout d'abord, nous avons créé une base de données de mots de passe pour le piratage à l'aide des données

CISSP - une certification indépendante sur la sécurité de l'information. Nous avons collecté beaucoup de mots de passe partout, mais ces deux sources,

phpbb.com et

webhostingtalk.com , étaient les meilleures car il y avait de très grandes listes de mots de passe dans le domaine public.

Par conséquent, nous allons d'abord parler du piratage des mots de passe de la liste

phpbb.com , puis des résultats du piratage de

webhostingtalk.com . Je ne donnerai pas de cours d'introduction au

CISSP car vous connaissez la langue et la terminologie. Après cela, je ferai une courte pause et vous pourrez poser des questions liées à la recherche à l'aide du programme

TrueCrypt , ainsi que parler de certaines phrases de passe et mots de passe non standard. Parlons donc des bases du craquage de mots de passe.

Il existe deux types de mots de passe différents et, par conséquent, deux façons de les casser, et ils sont très différents l'un de l'autre. Le premier est les mots de passe en ligne. Dans les films, vous savez que vous n’avez peut-être pas du tout accès au site si vous ne connaissez pas le mot de passe. Par conséquent, vous essayez d'y arriver en choisissant différents noms d'utilisateur et mots de passe. L'essentiel est que les créateurs de sites essaient de se protéger des pirates à l'aide de fonctions supplémentaires, par exemple en limitant le nombre de tentatives de saisie des données d'autorisation.

La deuxième façon consiste à casser les mots de passe hors ligne lorsque vous téléchargez un hachage de mot de passe et à le casser sur votre ordinateur. Ce sont de gros problèmes en criminalistique informatique, vous devez donc essayer de casser les mots de passe avant que les policiers n'entrent par effraction dans votre porte avec un mandat d'arrêt, donnant un coup de pied à la porte. En même temps, ils retireront le disque dur sur lequel votre programme de craquage

TrueCrypt sera installé avec les mots de passe craqués. De plus, le piratage de mots de passe hors ligne nécessite un ordinateur très puissant et beaucoup de temps.

En fait, après qu'un attaquant a piraté un site et téléchargé tous les mots de passe et noms d'utilisateur, il n'est limité que par le temps après lequel il peut être détecté.

La question est de savoir pourquoi un pirate devrait pirater des mots de passe s'il peut simplement accéder pleinement au site via un routeur. La réponse est que partout, les gens utilisent le même mot de passe, il vous est donc plus facile d'accéder à votre messagerie, à votre compte bancaire et à votre

compte PayPal .

Nous ne l'avons pas fait. Ayant craqué les mots de passe, nous ne les avons jamais utilisés pour la vérification, pour accéder à un site Web ou au compte de quelqu'un. Je dis cela non pas parce que je pense qu'il y a beaucoup d'agents fédéraux dans le public, mais parce que c'est vraiment mauvais.

Il existe donc trois étapes différentes lors de la rupture d'un mot de passe. Je veux les différencier, car j'y reviendrai plus tard. J'ai eu des problèmes à chacune de ces trois étapes.

La première étape concerne le craquage de mot de passe hors ligne. L'informatique judiciaire suppose que vous disposez déjà d'un hachage de mot de passe, dans notre cas, tout le disque dur de l'ordinateur a été rempli avec ces données. Ainsi, la première étape que vous devez prendre est d'essayer de deviner quel type de mot de passe l'utilisateur a trouvé. Pour ce faire, vous utilisez la première tentative, supposons

password123 . Ensuite, vous le hachez et obtenez un ensemble de lettres et de chiffres

52F8A73082B1290 . Dans la plupart des cas, un

algorithme de hachage

MD5 simple et rapide

est utilisé . Après cela, vous comparez cet ensemble avec le hachage du mot de passe réel de l'utilisateur que vous avez, par exemple,

82503CA693453D1 . S'il correspond, vous déchiffrez le mot de passe. Mais depuis

52F8A73082B1290 ≠ 82503CA693453D1 , vous essayez à nouveau et utilisez l'

intuition monkey123 . Vous répétez cela encore et encore jusqu'à ce que vous vous ennuyiez et que vous quittiez.

À gauche: comment les experts du chiffrement l'imaginent.

«Son ordinateur portable est crypté. Créons un décodeur à un million de dollars et piratons-le! »

"Ça ne marchera pas, c'est un chiffre de 4096 bits!"

- «Merde! Notre plan criminel a échoué! »

À droite: comme cela arrive habituellement.

«Son ordinateur portable est crypté. Donnons-lui un verre et battons-le avec cette clé à cinq dollars jusqu'à ce qu'il nous dise le mot de passe! "

"Je suis d'accord!"

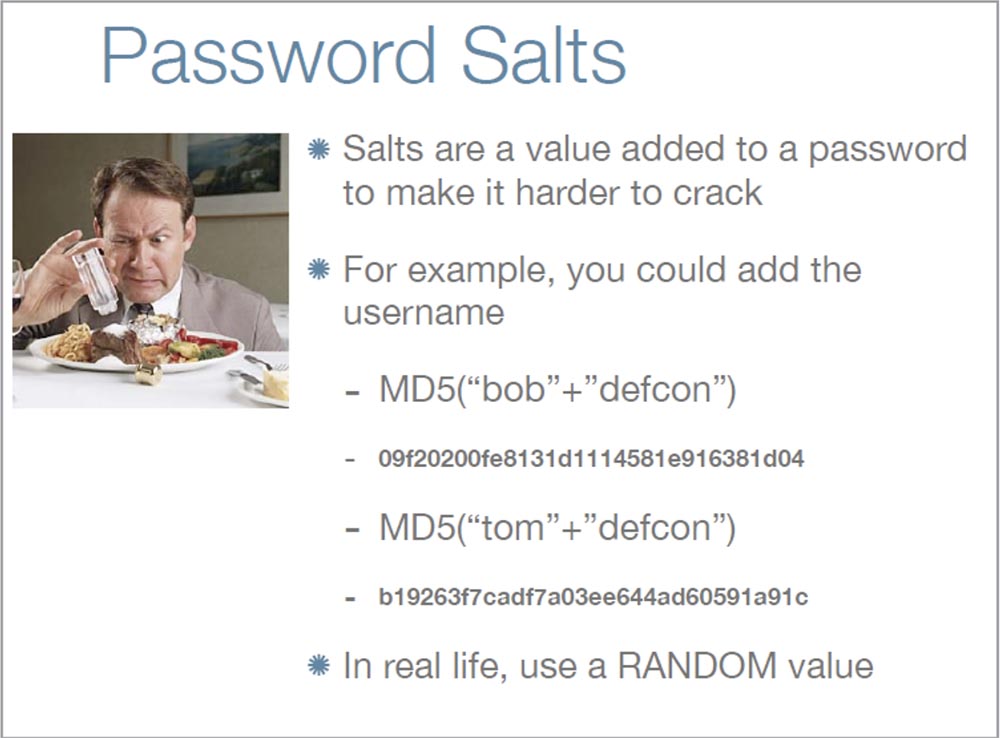

Parlons du "zeste" dans les mots de passe. Ces informations sont ajoutées au mot de passe pour compliquer sa fissuration. Il arrive que deux personnes différentes décident d'utiliser le même mot de passe. Dans ce cas, par exemple, vous pouvez ajouter différents noms d'utilisateur au mot de passe

«defcon» , auquel cas les hachages seront très différents les uns des autres.

Ceci est particulièrement important pour les mots de passe stockés sur le réseau. Souvent, les gens ajoutent leur propre nom d'utilisateur au mot de passe

Microsoft comme point culminant, mais c'est en fait une mauvaise idée. Parce que le «zeste» protège également contre les attaques par recherche de hachage. Habituellement, un pirate copie simplement tous les hachages de mot de passe à la fois, et s'il a besoin de déchiffrer un mot de passe, il regarde simplement à travers le hachage volé, et cela se produit très rapidement. Mais si vous utilisez "zest", le pirate ne pourra pas le faire tant qu'il n'aura pas vérifié la présence de "zest" dans le hachage de chaque utilisateur spécifique.

Supposons que les gens aient un «twist» pour chaque mot de passe

«microsoft» , alors le pirate peut ne pas vouloir créer une table entière avec des noms d'utilisateur. Cependant, il sait que parmi eux il peut y avoir un nom très populaire

«administrateur» , les gens ont l'habitude de lui faire confiance, donc, dans ce cas, un pirate peut réussir.

Par conséquent, lors de la création de "faits saillants", vous devez tenir compte de ces éléments importants:

- ce n'est pas un secret. C’est bien si vous gardez secret le principe de la création de «zeste» pour les mots de passe, mais vous devez d’abord assurer la sécurité du mot de passe lui-même;

- les utilisateurs n'ont pas besoin de le savoir. Je ne veux pas dire que l'utilisateur ne doit pas savoir que les mots de passe sont stockés sur le serveur, je veux dire que la "surbrillance" doit être unique pour chaque utilisateur;

- "Highlight" protégera si l'attaquant vise un seul utilisateur, et non pas un tas de mots de passe. Dans ce cas, il empêche les attaques de recherche de hachage.

Cependant, cette méthode ne protège pas l'utilisateur contre les attaques d'un autre type, et vous devez toujours réfléchir à la façon de casser un hachage de mot de passe relativement «cher» pour le criminel.

Et maintenant, passons directement aux problèmes de craquage de mot de passe.

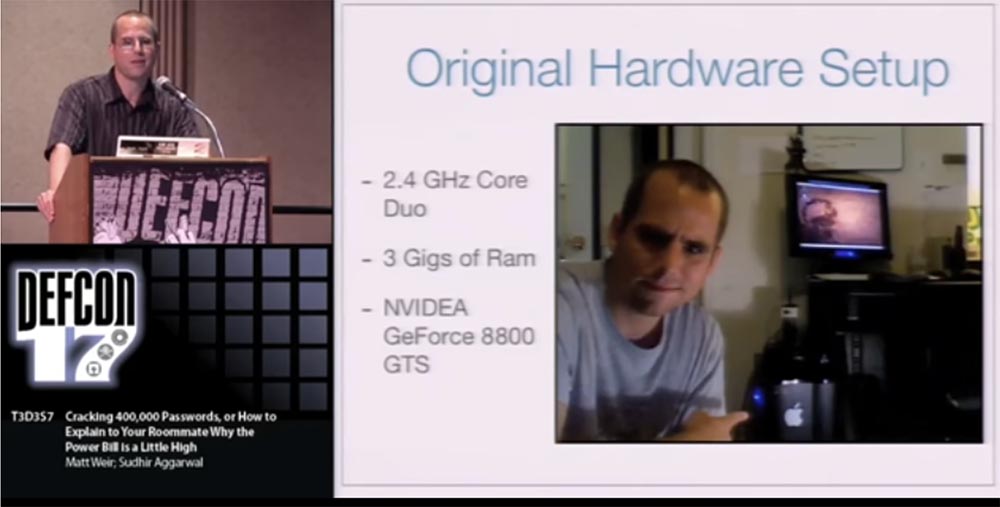

On me demande généralement quel équipement j'utilise pour briser les mots de passe. J'ai un ordinateur de bureau avec un processeur double cœur 2,4 GHz, 3 Go de RAM et une

carte graphique

NVidia GeForce 8800GTS , qui a déjà 2 ans. Ce n'est pas une sorte de machine spéciale de craquage de mot de passe. J'utilise aussi

un peu ce

MacBook . J'ai donc 2 ordinateurs au total.

Malheureusement, après quelques semaines de recherches, la facture d'électricité a augmenté de 75%.

Il est difficile de parler à votre colocataire lorsque les refroidisseurs de votre ordinateur rugissent littéralement sans arrêt au cours des 2 dernières semaines. Cependant, après avoir fini de travailler, la consommation d'énergie est revenue à la normale.

Maintenant, je réalise presque toutes les opérations de craquage de mot de passe sur un ordinateur dans un laboratoire universitaire. J'avais l'habitude d'utiliser la génération de dictionnaire

RainbowCrack Table . Lorsque vous entendez ce que les gens disent de vous, que vous avez des racks entiers de quelque chose comme

Play Station 3 et un botnet entier pour casser des mots de passe, vous voulez répondre: "vous savez, mec, je viens d'avoir un laboratoire Dell." Par conséquent, lorsque vous envisagez de modéliser les menaces, il convient de garder à l'esprit qu'un attaquant peut certainement y injecter beaucoup plus de ressources. Par exemple, pirater un site comme

phpbb.com . Ceci est un

site de développement de logiciels

phpbb . Il a été piraté dès le 14 janvier 2009 et cette liste a été publiée sur Internet début février. L'attaquant a publié de nombreuses informations sur les hachages de mot de passe, les noms d'utilisateur du site, les comptes de messagerie, ainsi qu'une description très détaillée de l'attaque elle-même.

C'était une bonne lecture, et la liste elle-même contenait environ 259 000 hachages de mot de passe MD5 sans «zeste» et 83 000 mots de passe hachés avec «zeste», qui ont été créés à l'aide de l'

algorithme de hachage

phpbb3 . Cependant, il s'agit d'un algorithme nouveau et plutôt rare, donc dans nos études, nous n'avons craqué que les mots de passe avec des hachages

MD5 traditionnels. Nous avons exclu les mots de passe avec «zeste» de la considération, car les pirater est une tâche trop longue et nous ne l'avons pas vraiment compris. Par conséquent, nous nous sommes concentrés sur la liste des mots de passe

MD5 . Ainsi, les mots de passe avec «zeste» sont beaucoup mieux protégés, et tout pirate informatique préférerait traiter quelque chose de plus facile.

Mais je tiens à souligner une fois de plus que si vous êtes attaqué et que votre liste de mots de passe est révélée, vous devez toujours la "guérir" et percevoir l'attaque comme un événement grave, car plus tard l'attaquant peut profiter du résultat de son vol.

Ensuite, nous avons examiné la liste des mots de passe pour le site de

webhostingtalk piraté. Pendant une ou deux semaines, le pirate a utilisé le piratage de mot de passe en ligne, essayant de pirater environ 117 000 comptes. En conséquence, il a réussi à obtenir 28 635 mots de passe, soit 24% du total. Ainsi, après avoir analysé le résultat, nous pouvons dire que même à la suite d'une puissante attaque en ligne, un pirate ne parvient pas à déchiffrer plus d'un quart de tous les mots de passe disponibles.

Ensuite, je comparerai l'efficacité du piratage de mot de passe en ligne. Les résultats proviennent de

http://www.hashkiller.com/ , la plupart s'appliquent à l'Allemagne. Mais

Babel Fish fait beaucoup mieux - ils ont non seulement leurs propres forums de crackeurs de mots de passe en ligne, mais ils suivent également l'efficacité de la plupart des autres communautés de crackers. Selon les statistiques, le succès du piratage en ligne représente de 20 à 40% de tous les mots de passe disponibles pour les pirates. Il existe des outils de piratage

MD5 qui collectent les hachages de mot de passe en ligne à partir de plusieurs sites. Ils peuvent être téléchargés à ce lien:

http://sourceforge.net/projects/md5-utils/ . Il existe actuellement 33 sites où ces utilitaires peuvent être utilisés.

Je tiens à vous avertir qu'il existe de graves problèmes de confidentialité, car si vous pensez que ceux à qui vous envoyez des hachages de mot de passe les conserveront simplement pour votre collection, alors vous êtes une personne très confiante.

Aujourd'hui, il existe plusieurs outils populaires pour déchiffrer les mots de passe.

Le plus populaire est

John the Ripper (John the Ripper), c'est un logiciel gratuit, et je le recommande tout d'abord. Mais la principale raison de sa popularité, par laquelle il devance même les programmes payants, est la disponibilité du code open source. Si vous voulez casser des mots de passe, ce programme fera face à tout ce que vous voulez. Mon option préférée dans

JtR est

STDIN . Si vous vous souvenez des diapositives d'ouverture, dans ce cas, je n'ai pas besoin d'effectuer les étapes 1 et 2, je peux écrire mon propre programme de «devinettes», puis transférer les résultats vers

JtR . Et il déchiffrera les hachages et essaiera de casser les mots de passe. «», , , .

, . , , , , . , .

JtR Cain & Able ( ), .

JtR , , , .

,

JtR :

- 4 – 38% ;

- 1 – 62% ;

- 1 1 – 89%;

- 98% , 95% MD5 .

, . . , .

DefCon , . , 95%

MD5 , 2525 , , 2677 , . , .

, , 97%, . , , , . , .

«» , , , , 7,2 . 6% 1 % — , 51% . 5% , .

, .

brute-force , . , . , , . , .

, , . , , . , – ,

brute-force . , «» . .

,

Dictionary Attack , . « », , , , , 2 .

,

Dictionary Attack . – «», , . ,

zibra123 , ,

zibra , . – , 123. , , .

, , , , .

, input-. ,

brute-force . « », 50-60 , . , , , , «» . , — 1 40.

25:15

:

DEFCON 17. 400 000 , , . 2e partieMerci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?