Bonjour, je m'appelle Fedor, je suis d'

InSecure.org et je suis l'auteur du projet de scanner de sécurité

Nmap , sorti en 1997. Je voudrais remercier tous ceux qui sont venus ici et

Defcon lui-même de m'avoir invité ici. Je suis un grand fan de telles conférences, où peuvent venir des gens qui ont une vraie passion pour la technologie amateur, mais qui n'ont pas d'entreprises qui sont prêtes à payer des milliers de dollars pour un billet.

Je tiens à vous avertir que cette conversation ne porte pas sur la façon de mener des attaques scriptées intersites sur les réseaux sociaux ou de pirater

les canaux

Twitter . Il s'agit d'analyses de ports et de quelque chose de plus que les analyses de ports, et si vous n'aimez pas les analyses de ports, les 50 prochaines minutes seront vos pires cauchemars.

Parce que pour moi, il sera aussi inhabituel de parler d'autre chose que d'entendre Dan Kaminsky, qui ne parle pas de

DNS . Je veux dire, je peux me précipiter dans la découverte d'un système d'exploitation ou de l'action du gestionnaire de script

Nmap de la même manière que Dan peut prendre son

DNS et l'utiliser pour tunneler

YouTube pour tromper un idiot, mais dans les deux cas, nous développons simplement notre clé sujet.

Mon thème, comme vous pouvez le voir sur la première diapositive, concerne la numérisation d'Internet. Cet été, j'ai passé beaucoup de temps à scanner des dizaines de millions d'hôtes sur Internet et à collecter les données nécessaires.

Et quand j'en parle aux gens, ils demandent souvent: "Pourquoi?" Pour moi, la numérisation est précieuse en soi, mais si vous avez besoin d'une raison, alors dans ce cas, dans ce cas, j'avais des objectifs spécifiques du projet. La première consiste à collecter des données empiriques et à les utiliser pour étendre et améliorer les fonctionnalités de

Nmap , nous en parlerons un peu plus tard.

Le deuxième objectif est d'utiliser les données pour aider les personnes bien informées à numériser plus efficacement. De nombreuses personnes collectent des informations sur la structure et la population du réseau pour savoir quelles méthodes de numérisation sont les meilleures. Mais généralement, ils se demandent comment personnaliser les outils de numérisation existants sans rien trouver de convenable. Afin que vous puissiez utiliser mes données empiriques pour vos propres besoins, elles vous aideront à apprendre à numériser et à collecter les résultats.

Le troisième objectif est de détecter et de corriger les erreurs

Nmap et d'améliorer les performances de l'analyse à grande échelle. Parce que des millions d'hôtes sont analysés dans diverses situations, et vous pouvez suivre la façon dont

Nmap y répond. J'ai réussi à corriger les erreurs qui provoquent le plantage ou le gel du système, à accélérer le processus en découvrant ce qui cause exactement le ralentissement de l'analyse.

Le quatrième objectif est de démontrer les technologies qui peuvent être utilisées à la fois pour la numérisation conventionnelle et la numérisation à grande échelle d'Internet.

L'idée est que si cette analyse fonctionne pour 25 millions d'hôtes, elle résoudra probablement 25 000 hôtes ou combien vous devez analyser.

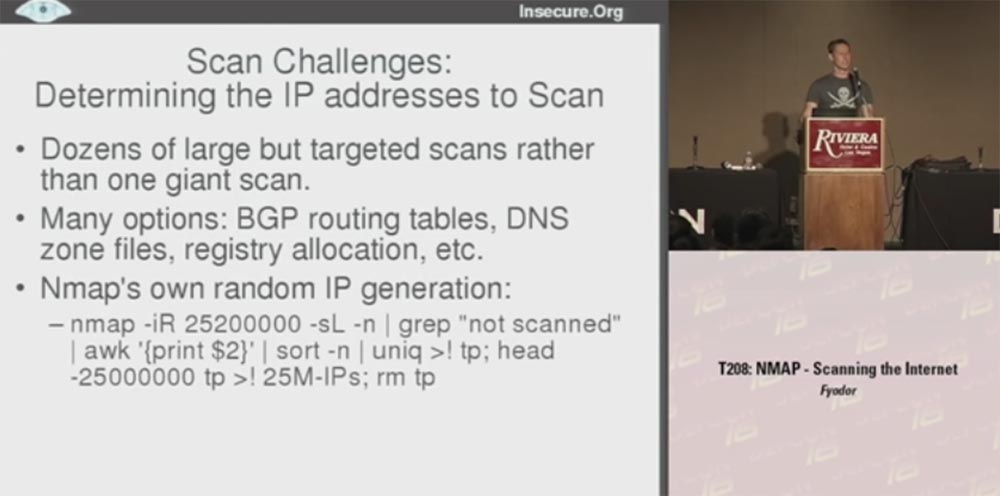

Examinons les problèmes auxquels j'ai dû faire face lors de la numérisation. Tout d'abord, je tiens à dire qu'il vaut mieux effectuer des dizaines de scans volumineux mais ciblés au lieu d'un scan énorme. Chacun de ces objectifs vous permet de collecter des données utiles d'un certain type, mais le problème est de déterminer les adresses IP spécifiques qui doivent être analysées.

Il existe de nombreuses possibilités: tables de routage

BGP qui vous permettent de savoir quels réseaux sont routés, fichiers de zone DNS, tables d'allocation de registres, etc.

J'ai décidé d'utiliser mon propre générateur d'adresse IP

Nmap scripté, ce qui me permet de créer 25 000 000 d'adresses IP, et j'en ai créé 200 000 supplémentaires à cause des doublons possibles. En même temps, ce ne sont pas les ordinateurs qui sont réellement analysés, mais leur liste, car je vais analyser les machines elles-mêmes plus tard. En conséquence, j'ai obtenu une liste de 25 millions d'adresses IP que j'ai utilisées pour scanner. C'était un moyen de générer des nombres aléatoires, mais dès que vous avez des objectifs spécifiques qui doivent être analysés, la question suivante se pose: quelle source allez-vous utiliser.

Ici, j'avais beaucoup d'idées, l'une plus folle que l'autre, par exemple, la numérisation P2P. J'allais distribuer un client appelé

Nmapster que les gens pouvaient télécharger. Il analysait leurs ordinateurs et disait que nous collections des données pour la généralisation. Mais j'ai décidé que l'objectif principal était de rendre

Nmap plus rapide et plus efficace pour la numérisation quotidienne, et qu'il valait mieux se concentrer sur l'utilisation de

Nmap lui-même, au lieu de créer des programmes personnalisés pour lui.

Le deuxième grand obstacle était l'illégalité de telles actions. Lorsque vous scannez de nombreux hôtes, les gens peuvent être scandalisés, et je ne veux pas que mon FAI refuse de me fournir à nouveau, mais la possibilité d'être arrêté semble encore pire. J'ai donc décidé de me connecter via le point d'accès sans fil gratuit de mon voisin (applaudissements et rires).

Non, je plaisante, d'ailleurs, le canal Internet de mon voisin n'aurait pas assez de bande passante pour gérer autant de trafic que nécessaire.

Par conséquent, j'ai décidé d'utiliser le FAI, que j'utilise pour la colocation, et de numériser à partir de là, c'est-à-dire à travers des équipements situés sur son territoire. 15 minutes après le début de l'analyse, ces gars-là m'ont contacté, me demandant frénétiquement ce qui se passait, peut-être que mon ordinateur est infecté par le pire ver sur Internet, car il devient fou et sonde des milliers de voitures par seconde partout sur Internet! Ils ont suggéré de me déconnecter, mais j'ai expliqué qu'ils ne devraient pas s'inquiéter, que je ne serais pas blessé, je le fais dans un but précis. Ensuite, ils ont pensé que j'étais une sorte de spammeur, ou pire encore, si cela était possible, et j'avais besoin d'être arrêté. Puis j'ai eu peur et j'ai pensé que j'avais fini, je devais abandonner mon projet et commencer à étudier la vulnérabilité intersite. Heureusement, il s'est avéré qu'ils étaient des utilisateurs de

Nmap et j'ai pu expliquer que cette analyse est nécessaire pour rendre mon programme plus efficace et productif. À quoi ils ont dit: "Eh bien, alors vous pouvez continuer!"

J'ai légèrement réduit la vitesse de numérisation, car je ne voulais pas que leurs fusibles sautent, et j'ai continué ce grand travail. Malheureusement, le département américain de la Défense n'était pas si gentil, ils n'aimaient pas du tout mon scan, et ils m'ont dit d'arrêter de scanner d'importantes installations militaires. Je pensais que

la capacité

de Nmap à ignorer l'analyse de certains réseaux me serait utile, mais ils ne me permettraient même pas d'identifier ces réseaux, car ils étaient également des installations militaires. Donc depuis lors, je suis un peu nerveux si des avions militaires survolent ma tête.

Le prochain obstacle au balayage était les pare-feu. Dans certains cas, il m'a suffi d'obtenir les résultats d'un segment non protégé d'Internet, mais pour d'autres, il serait intéressant d'étudier à quoi il ressemble derrière les pare-feu de l'entreprise. Vous savez qu'ils contrôlent souvent différents ports, donc de l'intérieur, un réseau ouvert est complètement différent. Je dirai avec plaisir que j'ai pu traverser une série de pare-feu non pas à l'aide de quelque chose comme une attaque de fragmentation avancée, mais à l'aide de technologies qui leur ont simplement «demandé» de fournir les données nécessaires.

Il existe de nombreuses grandes entreprises qui analysent quotidiennement leurs réseaux avec

Nmap , et elles étaient heureuses de contribuer sous forme de données pour aider à l'améliorer.

Les problèmes suivants concernaient les performances et la précision. Analyser Internet est un travail long et difficile. L'objectif principal était d'améliorer les performances de Nmap car ses statistiques d'utilisation étaient décevantes:

- temps écoulé depuis le début du scan 93 h 57 min. 40 s (plus de 4 jours);

- pendant cette période, sur 254868 hôtes prévus, des analyses UDP de 65 000 ports situés sur 2048 hôtes ont été effectuées;

- Pendant ce temps, le scan UDP a été effectué à environ 11,34% du nombre prévu, le temps de scan des hôtes restants sera de 688 heures 41 minutes 48 secondes.

Lorsque votre estimation du temps restant conduit à un «débordement d'entier» et apporte un négatif, ce n'est pas un signe très encourageant. Cette analyse particulière est toujours en cours, et peut-être lors de la conférence DEFCON l'année prochaine, je vous dirai ce qui en est sorti. Heureusement, certains de nos autres scans se sont terminés beaucoup plus tôt, c'est donc une sorte d'introduction aux types de scans que nous avons effectués et pourquoi.

Passons maintenant à des conseils plus pratiques qui peuvent servir de détails utiles et vous indiquer comment vous pouvez l'utiliser pour vous aider dans votre propre analyse. La découverte d'hôte est un bon début, car la première chose à faire lors de la reconnaissance d'un réseau est de localiser l'hôte et de découvrir les réseaux disponibles pour l'analyse. Par conséquent, vous ne devez pas perdre de temps à analyser les adresses IP qui ne sont pas écoutées par les hôtes et décider des méthodes à analyser.

Il fut un temps où la plupart des hôtes répondaient aux demandes d'écho

ICMP ou aux paquets ping envoyés par

Nmap au port 80 par défaut, mais malheureusement cette fois s'est terminée il y a 10 ans.

Maintenant, la plupart des entreprises bloquent les packages ping et j'ai dû utiliser des méthodes plus efficaces.

La première était une méthode

TCP pour détecter les hôtes utilisant des paquets synthétiques

SYN (-PS) qui fonctionnent mieux contre les pare-feu de filtrage statique qui utilisent une liste constante d'exceptions et utilisant des paquets

ACK (-PA) efficaces contre les pare-feu de filtrage dynamique.

Ces pare-feu qui laissent passer les paquets synthétiques bloquent généralement les paquets

ACK , et vice versa.

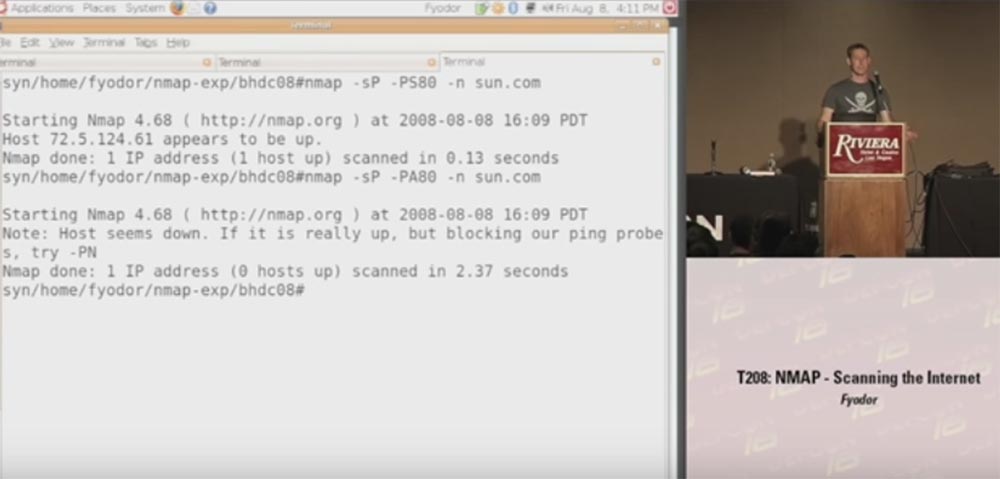

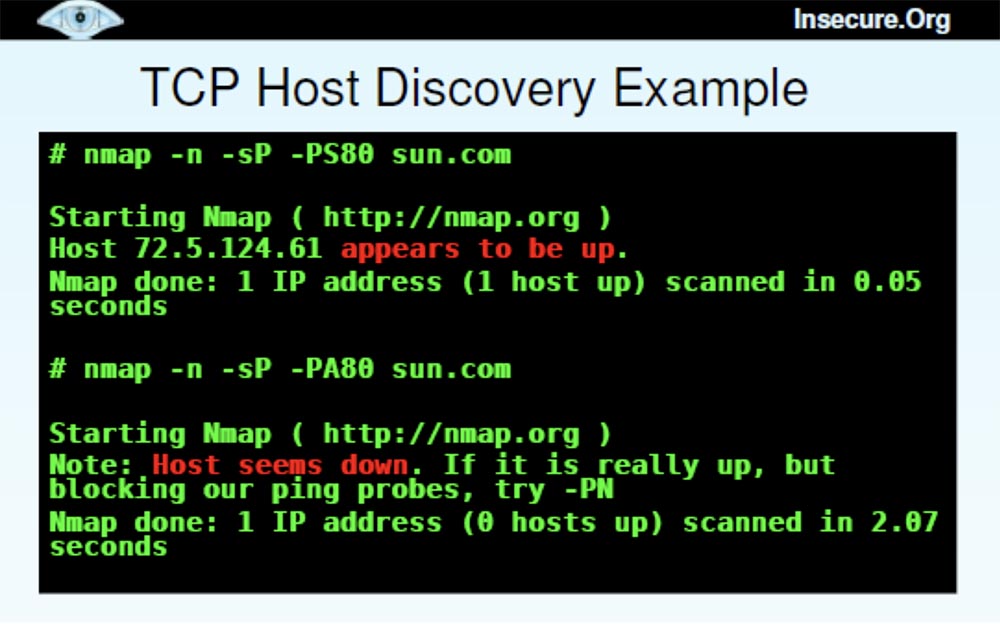

Je vais montrer un exemple rapide d'utilisation de

Nmap avec un package synthétique pour le port 80 de

sun.com . Comme vous pouvez le voir, la réponse est venue très rapidement et cela montre que l'hôte est disponible.

Ensuite, nous utilisons des paquets

ACK pour le même hôte, vous voyez que l'analyse a pris plus de temps et que l'hôte ne nous a pas répondu car il bloquait la détection de ping.

Ainsi, vous pouvez comprendre quel pare-feu est installé sur cet hôte - avec un filtrage statique ou dynamique. Dans ce cas, nous avons un pare-feu statique qui a ignoré les paquets

SYN et bloqué les paquets

ACK .

La question peut se poser, quelle détection de port est préférable d'utiliser. Je vais répondre - vous devez envoyer les deux types de paquets jusqu'à ce que l'hôte passe l'un d'eux.

La question suivante est de savoir quel port utiliser. Vous disposez de 65 000 ports et il est souvent impossible de choisir ceux qui fonctionnent le mieux. Par conséquent, j'ai fait une sélection de ports sur la base de données empiriques, ce qui est illustré dans la diapositive suivante. Il s'agit des 10 meilleurs ports pour détecter certains types d'hôtes.

Certaines personnes peuvent consulter cette liste et demander, où sont les ports

Windows 135 ou 139 les plus courants?

Cependant, n'oubliez pas que j'ai créé ma base de données sur la base d'hôtes bien protégés, donc si vous rencontrez des problèmes pour installer un pare-feu, vous feriez mieux de bloquer ces ports

Windows . Je recommanderais de «sonder» une partie de ces ports avec des

paquets SYN , l'autre partie - avec des paquets

ACK .

Ensuite, nous avons la découverte d'hôte

UDP . Dans ce cas,

les ports

UDP fermés sont meilleurs que les ports ouverts car ils sont plus enclins à répondre. Ouvrez les ports, recevez un paquet propre, ne savez pas quoi en faire et ignorez-le simplement. Les ports fermés interdisent généralement un tel paquet, ce qui signifie que l'hôte est ici. Le port 53 tombe souvent dans des exceptions de pare-feu car il est pour

DNS .

J'ai également utilisé la méthode de découverte d'hôte

ICMP (PE, PM, PP) . Certains systèmes acceptent facilement les pings, mais en bloquent d'autres. Par exemple, les administrateurs de

Google.com ne voient pas de menace dans la réception de paquets ping, mais ils bloquent les demandes de masque de réseau et les horodatages car ils pensent que les pirates les utilisent.

D'autres administrateurs bloquent explicitement les demandes d'écho en tant que pirates, mais oublient de bloquer les demandes de masque de réseau et l'

horodatage du

masque de réseau / horodatage . Par conséquent, je vous conseille d'utiliser les deux types de demandes - une demande d'écho et l'une des demandes du deuxième type.

Nous avons également une nouvelle fonctionnalité appelée

Protocol Ping (PO) . Par défaut, ce protocole utilise 3 types de paquets IP: 1 (

ICMP ), 2 (

IGMP ) et 4 (

IPinIP ) afin d'obtenir une réponse abordable si l'hôte est vivant. Je n'ai pas testé pour savoir quels protocoles sont les plus utiles, donc les 3 sont utilisés par défaut.

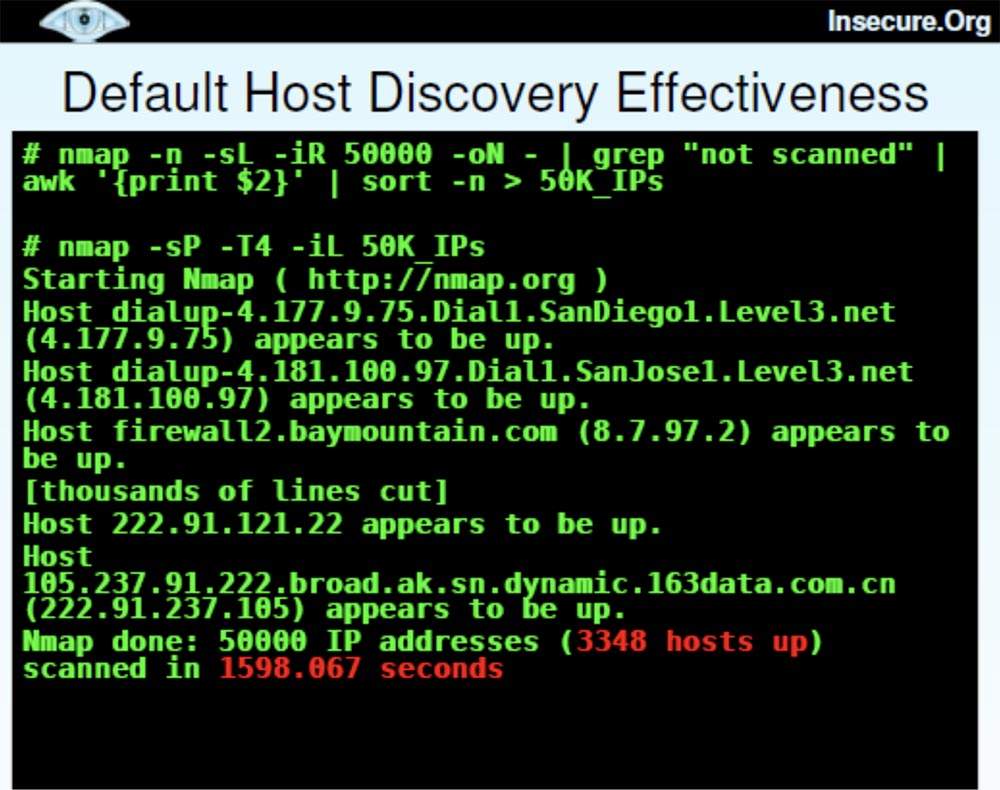

Maintenant, je veux parler des différentes technologies de découverte d'hôte que j'ai utilisées, et vous pouvez demander lesquelles de ces piles sont les plus précieuses et quelle est la différence entre elles. L'exemple sur la diapositive montre quand j'ai généré 50 000 adresses IP et utilisé le scan ping par défaut, à la suite de quoi 3348 hôtes ont été trouvés en 1600 s, ou 27 minutes.

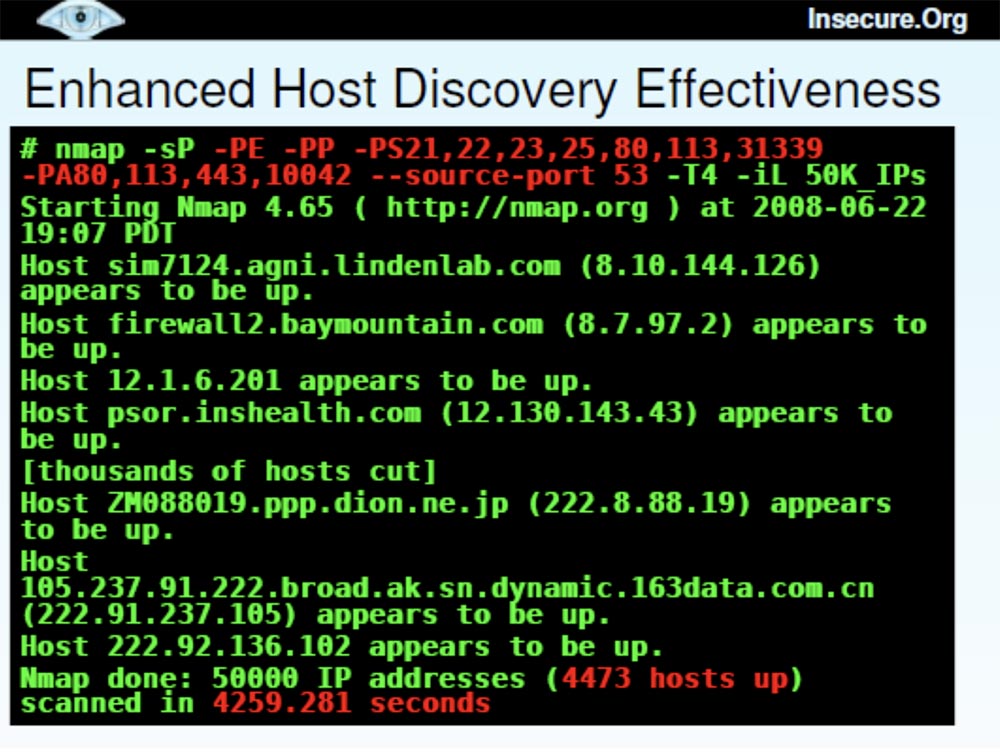

C'est beaucoup d'ordinateurs et cette analyse semble assez réussie. Mais j'ai alors décidé d'utiliser le scan «avancé», j'ai pris presque la même liste de 50 000 hôtes et ajouté plusieurs techniques de détection différentes, telles que la réponse à l'écho, les horodatages, le sondage

SYN du tas de ports et définir le port source 53 afin de masquer sous le

DNS . Cela nous a permis de détecter 4473 hôtes «vivants», mais cela a pris un peu plus de temps - 4259 s.

Une comparaison de ces deux méthodes d'analyse - avec les options par défaut et avancées - a montré que la seconde prenait 167% plus de temps (41 minutes contre 27) et trouvait 34% plus d'hôtes.

Maintenant, je veux parler des mises à niveau de

Nmap , qui ont été effectuées sur la base de ces études.

La dernière version de

Nmap 4.68 est disponible sur

http://nmap.org/changelog.html , où les bogues ont été corrigés et les performances ont été améliorées. Il existe également la dernière version de

SVN , que vous pouvez trouver sur

http://nmap.org/book/install.html#instsvn .

J'en ai assez des messages d'erreur disant "oui, nous l'avons corrigé en 2003" car il y a beaucoup de gens qui ne veulent pas faire de mises à jour fréquentes. Ensuite, ils se plaignent que le programme

Nmap est obsolète depuis longtemps, car il vous indique quels numéros de port sont ouverts, mais ne dit pas quels services sont derrière eux. Récemment, j'ai ajouté un certain nombre d'améliorations au programme, et si vous avez besoin de la version la plus avancée du programme - la sortie de

BHD CO 8 Black Hat DefCon , vous pouvez la trouver sur le lien spécial

svn: //svn.insecure.org/nmapexp/bhdc08 en utilisant la connexion invité et mot de passe. Cette dernière version contient la fonction de numérisation

Top Ports et d'autres fonctionnalités dont je parlerai plus tard.

Ainsi, le projet

Top Ports est une autre grande analyse de millions d'adresses IP pour découvrir les ports

TCP et

UDP ouverts en utilisant une sélection de ports populaires. Certaines grandes organisations ont également fourni la possibilité d'analyser les données du réseau interne situées derrière les pare-feu. Dans le même temps, les fichiers de service

Nmap ont été complétés par des données de fréquence pour chaque port.

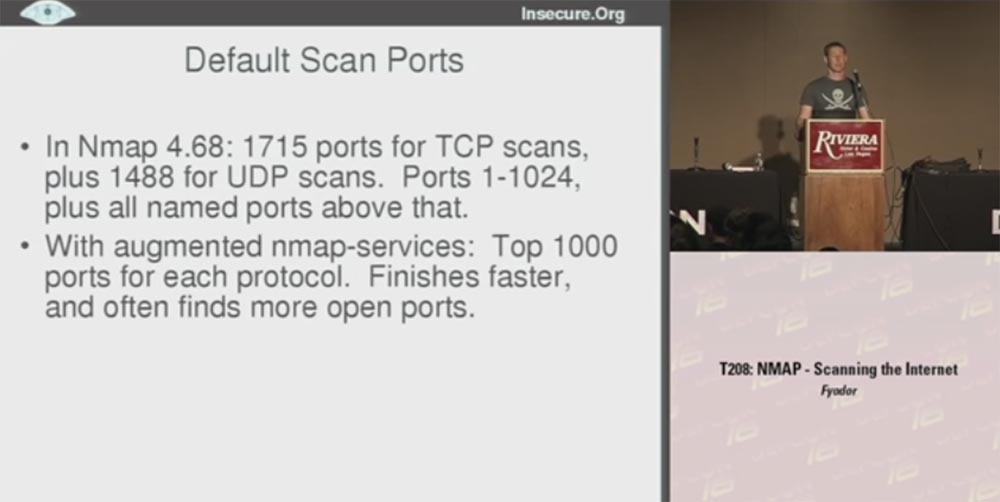

Considérez les ports qui ont été analysés par défaut.

Nmap 4.68 a analysé 1715 ports

TCP et 1488 ports

UDP , les ports analysés de 1 à 1024 et tous les ports nommés supérieurs. Je note que de nombreux ports ont été inventés il y a de nombreuses années et n'ont pas été utilisés depuis longtemps. Dans le même temps, il existe de nombreux ports sans nom ouverts.

La version finale de

Nmap a utilisé les données de fréquence du port Top 1000 pour chaque protocole, donc dans de nombreux cas, j'ai obtenu les meilleurs résultats. Cela nous a permis de ne pas perdre de temps à analyser les anciens ports inutilisés, ainsi, l'analyse est plus rapide car un peu plus de la moitié de tous les ports existants sont réellement analysés.

Une analyse rapide est très différente d'une analyse par défaut. Dans

Nmap, il est désigné par la lettre (

-F ). Cette fois,

Nmap 4.68 a analysé 1276 ports

TCP et 1017 ports

UDP sur toute la plage de numéros. Vous pouvez vous demander pourquoi, par défaut, l'analyse a traité plus de ports, mais il n'y a rien de dramatique ici - une analyse rapide a simplement pris moins de temps. Cependant, dans ce cas, le scanner n'a pas vérifié tous les ports existants, mais a uniquement fonctionné avec ceux dont les noms figuraient dans le nouveau fichier de service

Nmap . En conséquence, le balayage a été effectué pour les 100 meilleurs ports pour chaque protocole, et j'ai obtenu un gain de vitesse d'un ordre de grandeur supérieur à celui du balayage par défaut.

TCP UDP , ,

UDP -, . ,

UDP . , , .

Nmap .

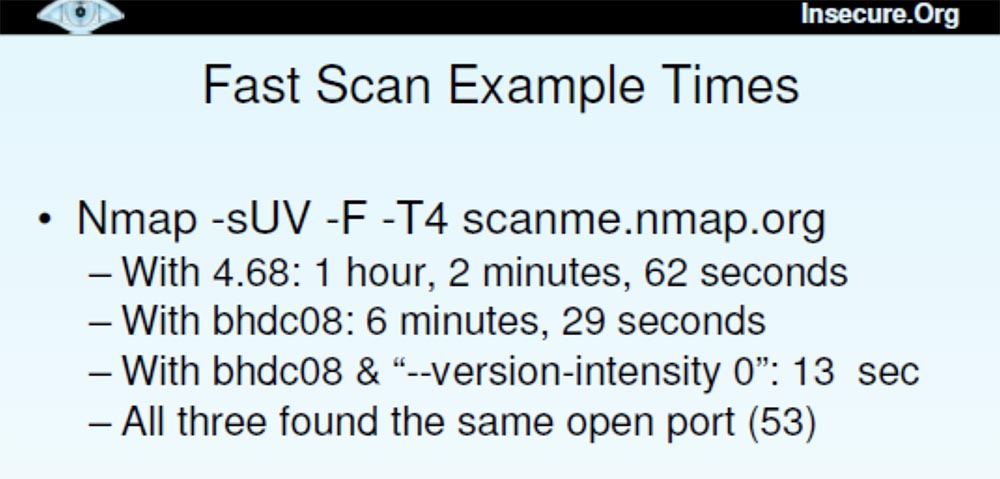

U Nmap — sUV – F-T4 UDP -,

F – . ,

Nmap , . ,

scanme.nmap.org . , , .

,

Nmap 4.68 ,

Blackhat DefCon 08 6 , «»

Blackhat DefCon 08 13 . 3 53.

:

- top-ports <n>

Elle a scanné les ports ouverts les plus populaires avec chaque protocole requis, et la fonction:

–port-ratio <n>

où

n a été sélectionné entre 0 et 1, il a analysé tous les ports avec une fréquence définie à ce niveau.

La dernière version fonctionnait avec le drapeau «

—version - intensité 0 ». Cela signifiait que

les demandes

UDP étaient envoyées à certains ports à l'aide de certains protocoles, c'est-à-dire que 53 ports

DNS seulement ont

été essayés, 161 ports

SNMP uniquement, etc. Cela a réduit le temps de numérisation à 13 secondes.

La morale de cette histoire est que si vous savez de quelles données vous avez vraiment besoin, vous pouvez optimiser un peu l'analyse et la rendre beaucoup plus rapide. Dans ce cas, nous avons reçu les mêmes données, mais au lieu d'attendre une heure, nous n'avons attendu que 13 secondes. La configuration des fonctionnalités aide donc beaucoup, en particulier la fonctionnalité du port supérieur. Il vous suffit de choisir entre une analyse par défaut de 1000 ports et une analyse rapide de 100 ports et de spécifier arbitrairement le nombre de ports que vous souhaitez analyser.

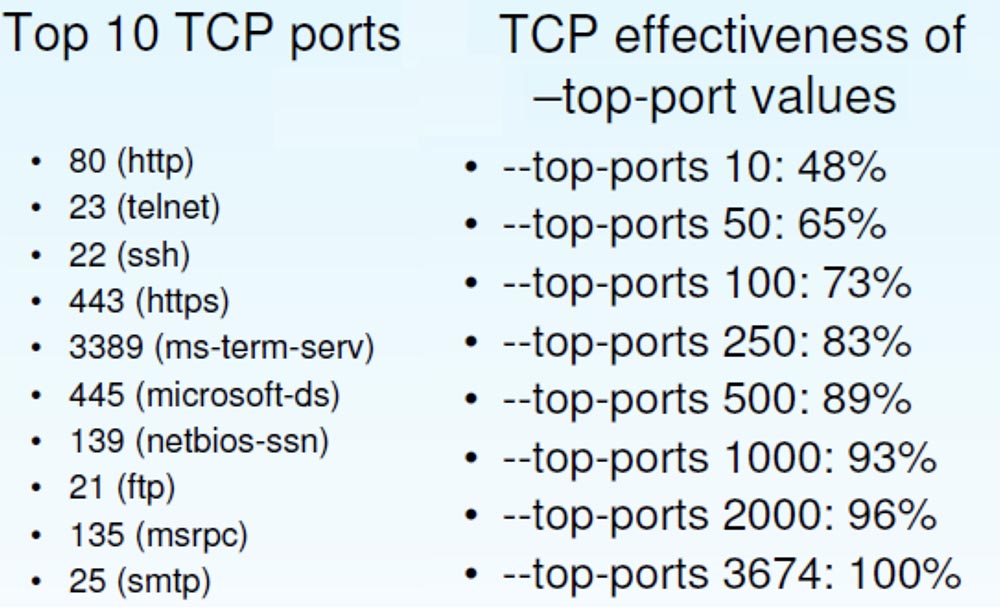

Cela soulève la question de savoir quelle fonctionnalité Top Ports fonctionne le mieux. La diapositive ci-dessous montre les 10 meilleurs ports

TCP et un échantillon de l'efficacité des «tops», que j'ai faite sur la base de données empiriques. Cet exemple montre combien de ports ouverts j'ai trouvé en utilisant l'un ou l'autre «top».

Si vous utilisez l'analyse «des dizaines» de ports la plus rapide, vous pouvez détecter un peu plus de la moitié des ports TCP ouverts. En utilisant les ports "Top 100", vous pouvez détecter 73% des ports ouverts, en utilisant le "Top-1000" par défaut, il détecte 93%, mais vous ne scannez que 2% de l'espace du 65 millième port.

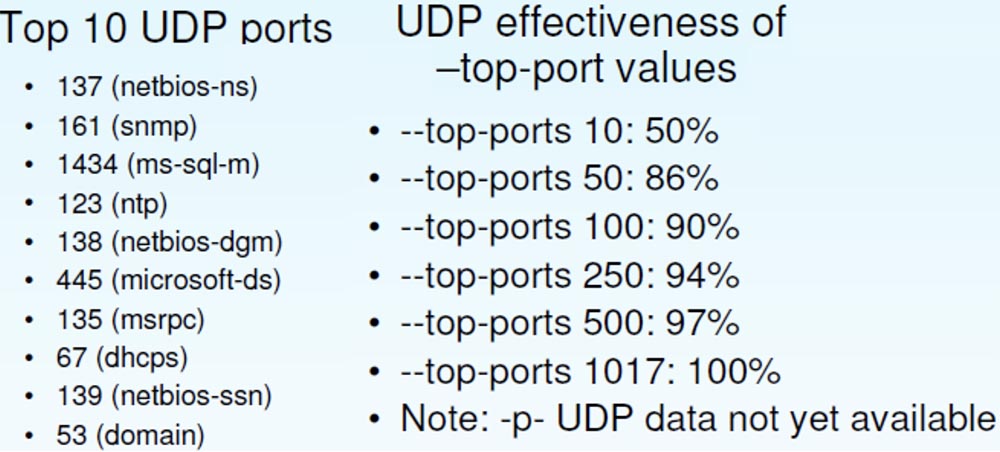

Ensuite, je fournirai des statistiques sur la recherche de ports

UDP ouverts. Les ports

Microsoft typiques dominent ici, bien qu'il existe

SNMP et

NTP .

L'

L' efficacité

UDP diffère de l'efficacité

TCP , ici un plus grand pourcentage de ports ouverts est déterminé avec des valeurs "supérieures" inférieures. Ainsi, l'

UDP «Top-100» permet de détecter 90% des ports contre 73% pour

TCP .

J'ai utilisé une autre fonction que j'ai récemment développée:

Packet Rate Control .

J'ai des sentiments mitigés à son sujet. Je suis fier du contrôle de charge de

Nmap et d'autres technologies pour déterminer quelle vitesse de numérisation fonctionnera le mieux. Mais il y a beaucoup de gens qui disent qu'ils souhaitent simplement scanner les ports à une certaine fréquence et ne pas s'inquiéter si des paquets se perdent. C'est l'une des raisons pour lesquelles ils utilisent des scanners comme

RAND ou

Unicorn . Pour de tels cas, j'ai décidé d'ajouter une fonction qui définit la fréquence maximale et minimale d'envoi de paquets par seconde.

Cela s'est avéré très utile lorsque j'ai presque «fusionné les fusibles» de mon hébergement Internet, car j'ai pu définir le paramètre de numérisation pour

Nmap avec une fréquence de 300 paquets / s et rendre ces gars du

FAI un peu plus heureux.

La diapositive suivante montre un exemple de la façon de rassembler toutes les fonctionnalités

Nmap utiles.

Ici, vous entrez l'adresse IP source que je voudrais utiliser pour cette analyse particulière et indiquez le mode de débogage. J'ai souvent utilisé cette fonction pour interagir avec le programme pendant l'analyse, car les gens ne savent pas que vous pouvez appuyer sur la touche

D et ouvrir le mode de débogage, et si vous appuyez dessus plusieurs fois, vous pouvez faire défiler l'écran et voir ce que

Nmap fait dans le moment.

Ici, j'ai utilisé une faible latence, car je ne voulais pas attendre longtemps pour les hôtes pour lesquels la fréquence des paquets était limitée. J'ai appliqué la fonction de création d'un fichier journal en utilisant la fonction de valeurs de temps

STRF , qui met automatiquement la date et l'heure.

Ensuite, j'ai entré le nom du fichier que je veux obtenir à la fin et j'ai noté que je ne voulais pas faire plus d'une seconde de tentative de numérisation, car j'allais effectuer une grande quantité de numérisation aussi rapidement que possible.

Ensuite, la randomisation de l'hôte est notée, le nombre de ports scannés est répertorié, un grand groupe d'adresses MAC d'hôtes est indiqué, la fréquence de scan minimum est de 175 paquets par seconde et le maximum de 300 paquets par seconde.

Ceci est un exemple de la façon dont j'ai constamment changé et amélioré l'algorithme

Nmap , jusqu'à ce que je trouve une option qui fonctionnait mieux que les autres.

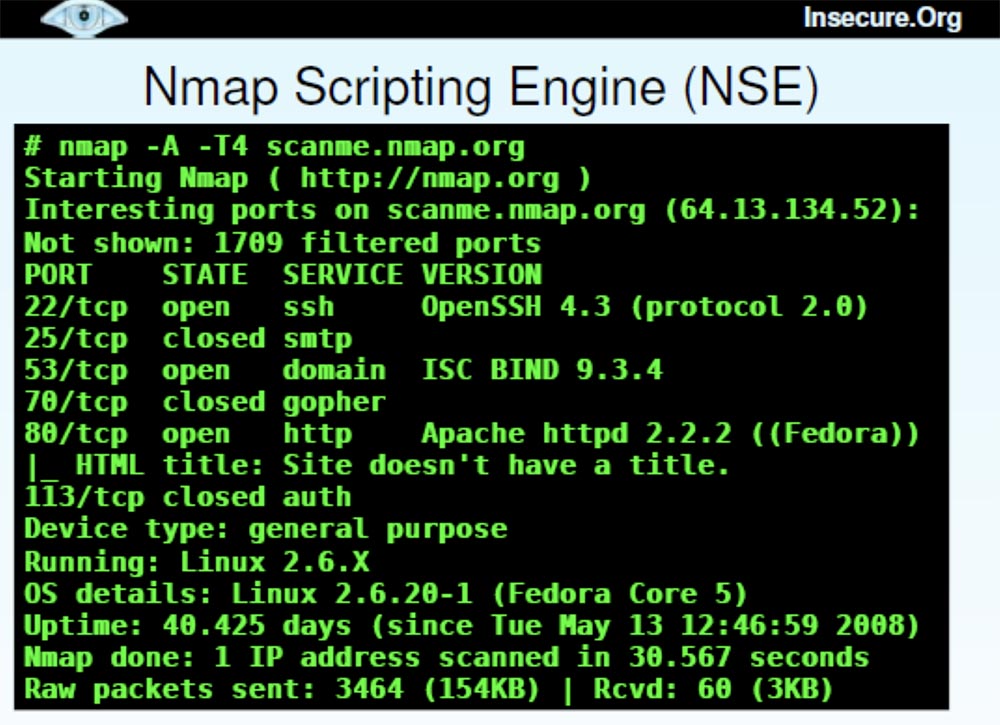

Maintenant, je veux utiliser le temps restant pour vous dire les dernières nouvelles de

Nmap . Certaines d'entre elles sont des fonctionnalités nouvelles et intéressantes, par exemple le moteur de script

NSE . Il s'agit d'un mécanisme modulaire qui interroge les ports d'une manière spécifique. Dans ce cas, nous

créons des en- têtes

HTML pour les sites Web qu'il trouve.

Maintenant, il y a plus de 50 scripts pris en charge par

Nmap , compatibles avec les données

Whois , les mots de passe

pop3 à forçage brut et d'autres choses folles que vous souhaitez utiliser.

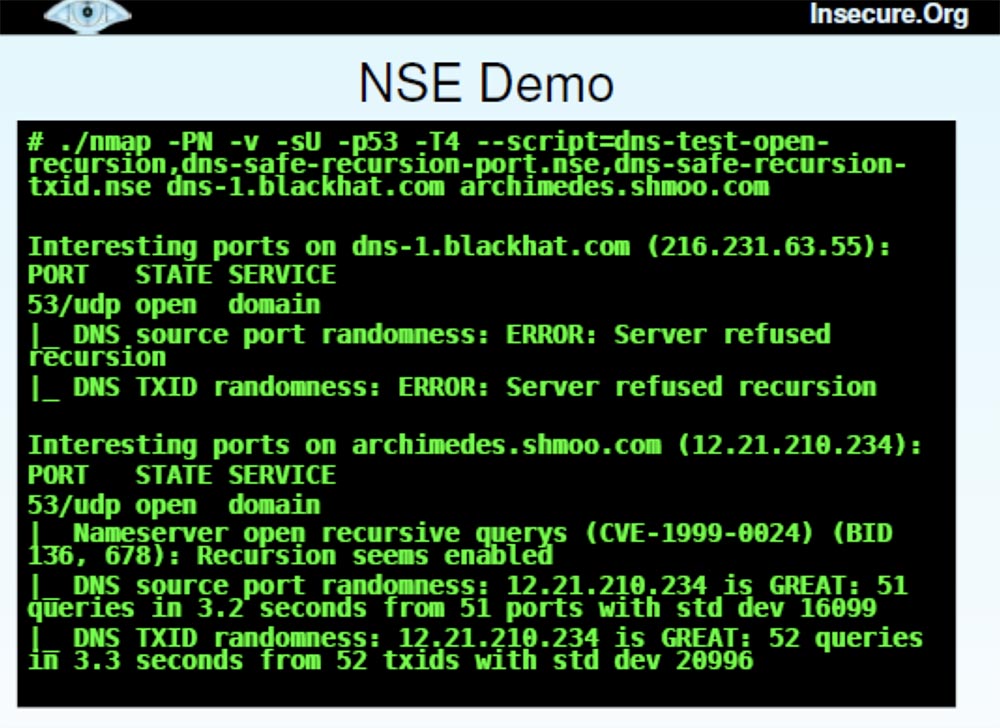

Je vais maintenant vous montrer rapidement comment fonctionne le

moteur de script Nmap .

C'est une longue équipe, donc je vais la copier d'un autre endroit. Il stipule le mode

Nmap détaillé - ne faites pas de ping, effectuez un sondage

UDP pour le port 53, utilisez un timing agressif et appliquez 3 scripts ici, ce qui aidera à éviter l'erreur

DNS dont Dan a parlé dimanche dernier. Un script vérifie simplement si le serveur DNS autorise la récursivité, le second vérifie s'il randomise les numéros de port d'origine et le troisième vérifie s'il a un identifiant de transaction aléatoire. Ce sont les erreurs que les gens veulent corriger afin de réduire le problème d'empoisonnement du cache.

Dans notre cas, je veux démontrer le fonctionnement de

NSE lors de l'analyse des ports d'un des serveurs

BlackHat et d'un des serveurs

Shmoo.com . Cela prend un peu de temps, puis juste à côté du numéro de port, le résultat s'affiche.

Vous pouvez voir que pour

blackhat.com avec une adresse IP de 216.231.64.55 lorsque

le port de numérisation

UDP 53, dans les deux cas, un échec de récursivité du serveur a été reçu, il ne pouvait donc pas être "interrogé" davantage. Pour le serveur

archimedes.shmoo.com avec l'adresse IP 12.21.210.234, la récursivité a eu lieu. Mais je suis heureux d'annoncer que c'était génial en termes de randomisation des ports.

Je voulais montrer l'un des rares exemples où mon entreprise a lamentablement échoué, donc ici, il serait possible de jouer au jeu "qui peut empoisonner le cache en premier", mais j'ai décidé que ce n'était pas une bonne idée pour notre présentation. De plus, j'ai du matériel plus intéressant sur un sujet qui me

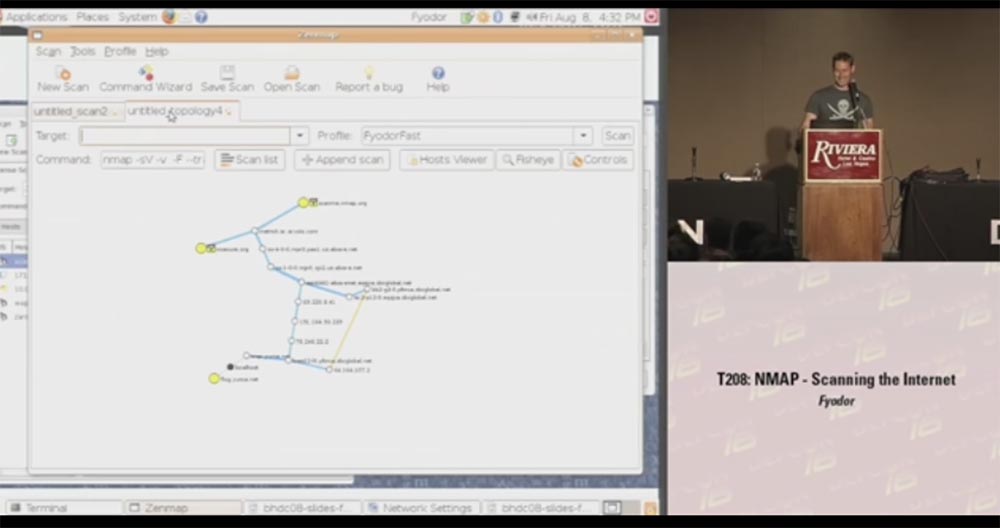

préoccupe - c'est la nouvelle

interface graphique Zenmap .

Beaucoup de gens disent qu'ils n'ont pas besoin d'une interface graphique, car ils travaillent avec

Nmap depuis 10 ans et connaissent toutes ses 130 options jusqu'à l'os. Cependant, cette interface est un outil puissant pour travailler avec le scanner, ce que je vais rapidement montrer maintenant.

Il affiche une fenêtre avec la sortie, chaque hôte ouvert, vous pouvez définir le filtrage de l'affichage

HTTP ou

SSH , etc. De plus, nous avons ajouté une fonctionnalité intéressante à la dernière version du scanner. Pour ces gens qui disent: «puisque vous avez appelé cet outil une

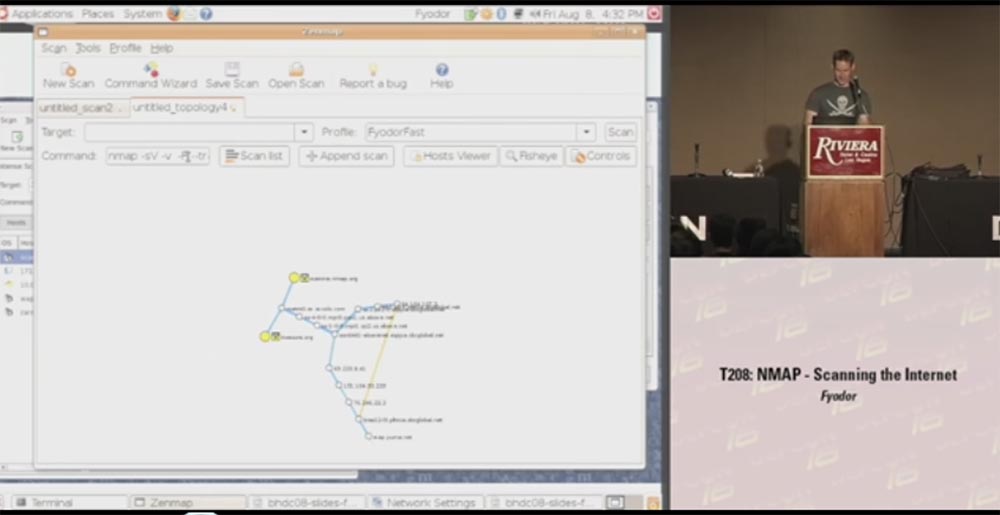

carte H , alors donnez-moi cette carte!», Nous avons ajouté un diagramme graphique de la topologie du réseau scanné.

C'est une chose assez précise, qui tire le résultat d'une analyse du réseau et le place au centre du nœud source, et dans des cercles concentriques autour de ce centre, chaque saut vers le réseau et les ordinateurs que vous analysez sont affichés. Vous pouvez prendre un tel nœud et dire: «Hé, montrez-moi quelles sont les autres données pour cette analyse particulière, montrez-moi les ports ouverts, etc.», c'est-à-dire lorsque vous survolez un cercle jaune, une fenêtre s'ouvre avec tous les détails scan effectué. Vous pouvez scanner de nouvelles machines et elles seront également ajoutées au circuit. Vous pouvez également centrer le diagramme par rapport à un autre hôte - cliquez simplement sur le nœud et faites-le glisser dans la direction souhaitée.

Un autre gros avantage de l'interface graphique est que

Nmap sera désormais en mesure de travailler avec des utilisateurs

Windows qui ne savent pas comment contrôler le programme à l'aide de la ligne de commande. J'ai déjà reçu des lettres d'eux dans lesquelles il était écrit: «J'ai double-cliqué sur l'icône

nmap.exe sur le bureau, après quoi une boîte noire est apparue pendant une seconde, puis tout a disparu. De toute évidence, votre programme est complètement interrompu. " J'espère donc que

Zenmap GU je vais les aider. Bien que, d'autre part, ces personnes ne devraient peut-être pas utiliser

Nmap du tout .

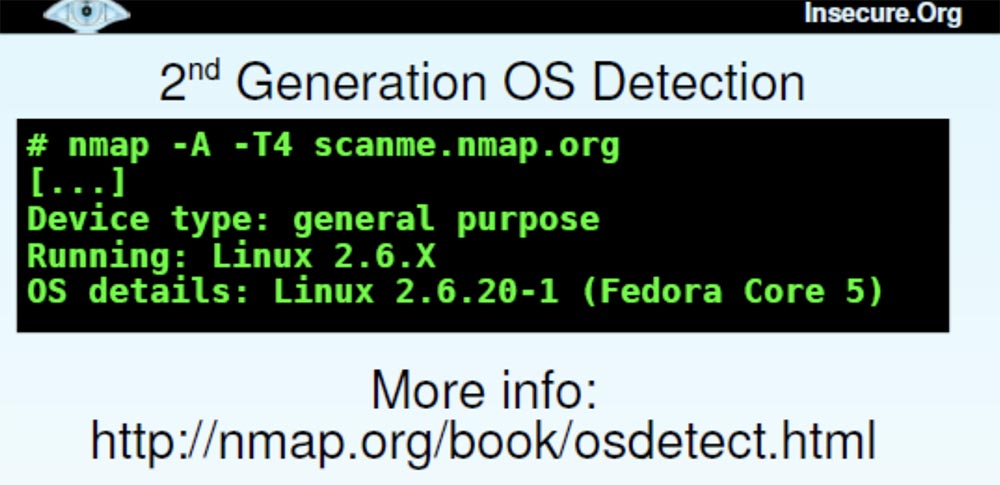

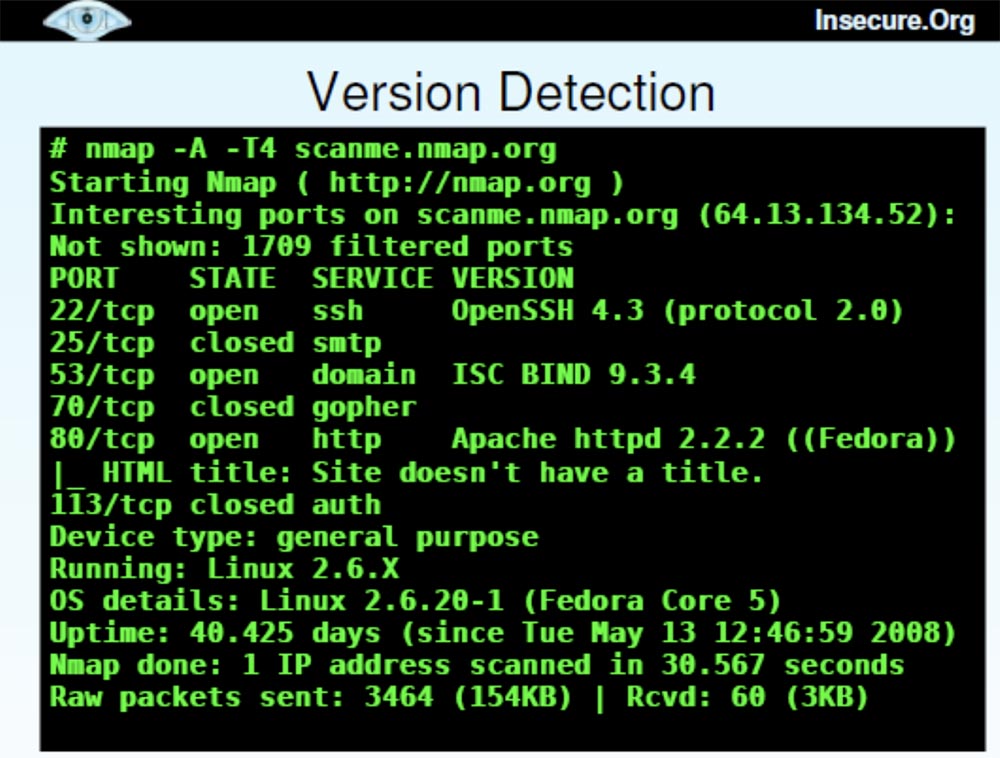

Nous avons également un système de détection de système d'exploitation de deuxième génération.

Il incarnait tout ce que j'avais étudié en matière de détection de système d'exploitation au cours des 7 dernières années et contient 1 500 signatures de nouveaux systèmes d'exploitation. Ainsi, les utilisateurs de Nmap peuvent trouver n'importe quel outil que vous pouvez imaginer sur notre site Web

nmap.org et télécharger la version du programme pour

Windows ou

Linux . Nous avons également un outil pour détecter les versions de logiciels.

Il existe également une fonction appelée

Reason . Il s'agit d'une sorte de filtre qui indique pour quelle raison l'ouverture d'un port s'est produite - en raison de l'utilisation de paquets synthétiques ou

ACK , ou pour quelle raison le port a été fermé, par exemple, en raison d'un redémarrage.

C'est un très bon outil pour comprendre ce que fait réellement

Nmap . La fonction suivante, qui peut vous fournir de nombreuses informations utiles, s'appelle "Packet Tracing" ou

Packet Trace .

Grâce à elle, je peux savoir si le port 25 est l'hôte final qui me renvoie les paquets, ou si le pare-feu les rejette. En regardant la trace des paquets lors d'une analyse

Nmap rapide, je peux dire avec quel appareil ils interagissent. Ici, vous pouvez voir la fréquence, les options de scan utilisées, l'ID IP et avec cette fonction, je peux savoir si le même hôte m'a envoyé des paquets dans les deux cas ou non. Ceci est utile pour comprendre les pare-feu et les systèmes de filtrage utilisés.

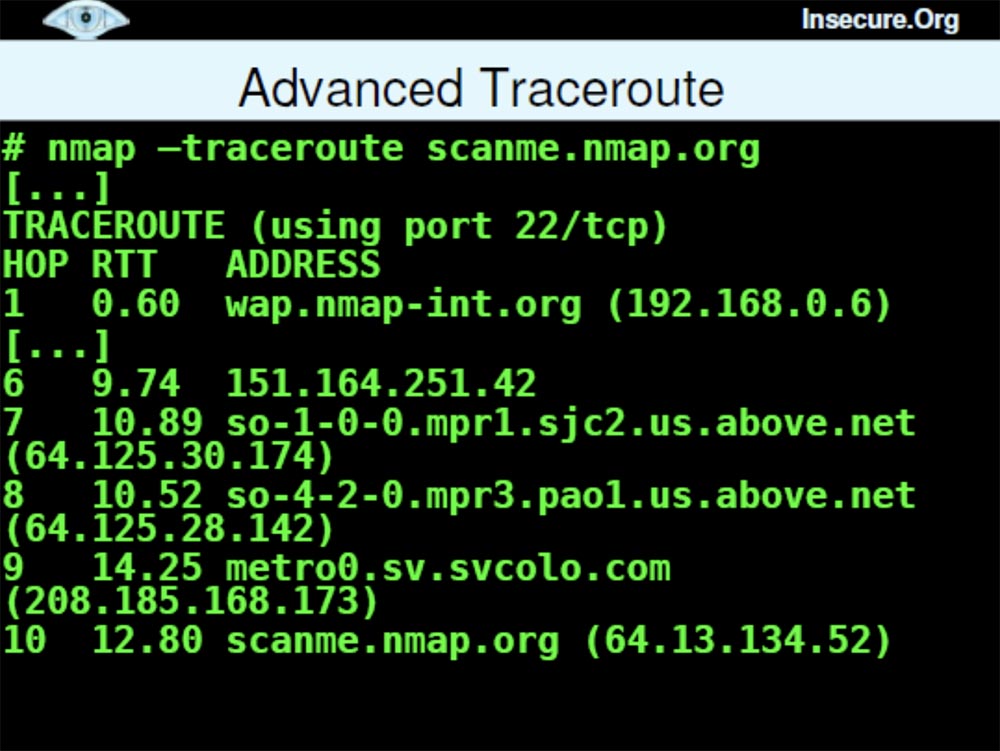

Une autre fonctionnalité appelée

Advanced Traceroute montre quel type de sondage est le mieux utilisé pour la pénétration. Il s'agit d'une fonction rapide car

Nmap peut l'exécuter en parallèle avec la numérisation.

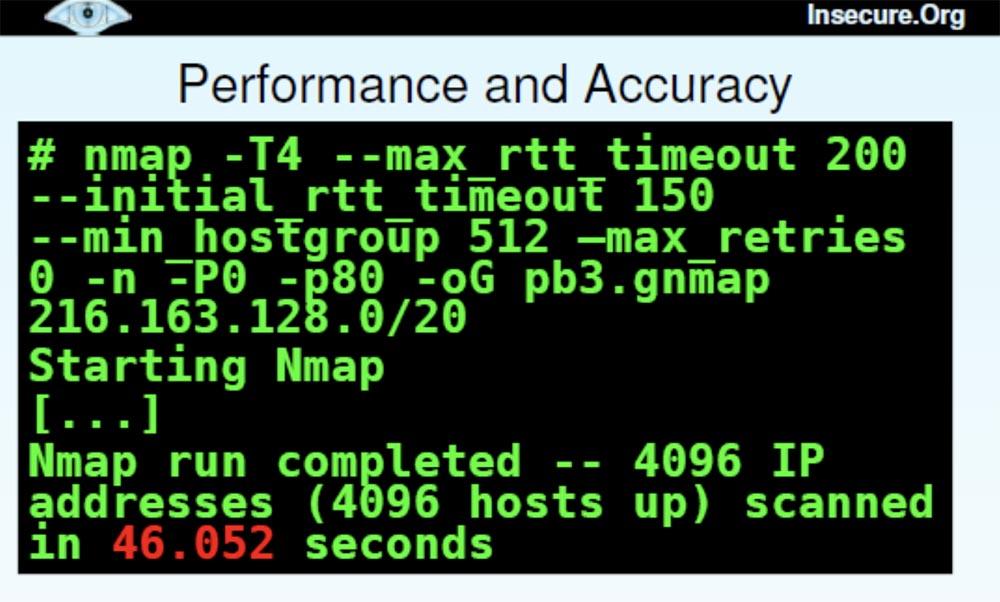

Ensuite, j'ai fait plusieurs améliorations de performances et de précision de numérisation.

Il y a une section entière sur la page principale de l'interface du programme, qui montre toutes les options que vous pouvez utiliser pour travailler. Ensuite, nous avons l'option d'en-tête

TCP et

IP , qui vous permet de spécifier la route source ou l'enregistrement source.

Beaucoup d'entre vous diront que les itinéraires d'origine étaient nécessaires il y a 15 ans et que personne n'en a désormais besoin. Mais j'ai parlé avec un gars qui a récemment testé un réseau local dans une entreprise. Il était situé dans quelque chose comme une salle de conférence et ne pouvait se connecter qu'aux serveurs d'une certaine série, il n'était donc pas possible d'établir un contact avec tous les ordinateurs de l'entreprise. Ils avaient créé quelque chose comme une

DMZ pour accéder à la salle de conférence. Ensuite, ce type a pris l'un de leurs serveurs et a perdu l'itinéraire d'origine, a trouvé l'ordinateur de destination et a ainsi pu contourner cette restriction.

Nous avons développé un autre nouvel outil appelé

Ncat .

Il s'agit d'une interprétation

Netcat moderne du vénérable Hobbit. Il prend en charge pratiquement toutes les fonctionnalités de

Netcat 1.10 , à l'exception du scanner de port de base, car j'aime davantage utiliser mon

Nmap comme scanner. Il prend également en charge de nombreuses nouvelles fonctionnalités intéressantes:

SSL, IPv6 sur différentes plates-formes sous

Linux, Windows, Mac OS , médiation réseau, redirection de port, proxys (client, serveur, chaîne) pour la numérisation via un autre ordinateur, exécution du shell, contrôle d'accès etc. Ce programme a été créé par Chris Catterjon en 2005 et est maintenant entièrement prêt pour la sortie. Chris a également ajouté certaines fonctionnalités, telles que les options IP et le mode de détection de ping.

L'outil suivant est

Ndiff , dont beaucoup attendent depuis longtemps.

Cet utilitaire compare les résultats de deux analyses ou plus et affiche les modifications: hôtes nouveaux ou distants, ports, services modifiés, etc. Il est idéal pour détecter rapidement les changements lors de la nouvelle numérisation. Par exemple, chaque jour je scanne le réseau d'une entreprise, et à la fin du travail j'appelle cet utilitaire et je dis: «envoyez-moi les changements qui se sont produits depuis hier». Je peux donc voir de nouveaux ports ouverts, des ordinateurs ajoutés, etc.

Enfin, je veux vous montrer mon livre «Network Scanning Using Nmap», je travaille dessus depuis plusieurs années. Il parle non seulement des capacités de mon scanner réseau, mais aussi des techniques de numérisation réseau.

J'ai imprimé 170 exemplaires de ce livre que je souhaite distribuer ici, mais je crains qu'ils ne soient vendus le lendemain matin. Le livre sera également vendu sur Amazon et sera disponible en téléchargement gratuit sur

denman.org/book . Vous pouvez vous ajouter à la liste des hackers

Nmap et recevoir des informations sur mon programme.

La diapositive suivante répertorie ceux qui ont contribué à l'amélioration du programme

Nmap , à partir de la version 4.50, qui a été publiée il y a 9 mois. Je n'aurais rien pu faire sans leur aide. Notre projet est très redevable aux bénévoles qui l'ont rejoint et l'ont aidé à s'améliorer.

Et maintenant, j'ai encore le temps de répondre à quelques questions.

En effet, je ne me sens pas très bien en Allemagne et au Royaume-Uni et dans d'autres pays qui ont adopté des lois interdisant aux gens d'utiliser des outils comme

Nmap . Oui, les bonnes et les mauvaises personnes peuvent les utiliser, mais il vaut mieux améliorer leurs réseaux, et ne pas agir de la même manière que ceux qui interdisent l’utilisation de marteaux, car ils peuvent tuer une personne. Personnellement, j'aime parler en Allemagne et en Angleterre, donc une telle interdiction peut être un problème potentiel pour moi, car je ne veux pas être arrêté pour avoir enfreint la loi.

Je n'ai même pas pu expliquer au juge ma motivation, car je ne connais pas du tout la langue allemande. Par conséquent, je suis heureux que certaines associations de personnes se battent contre cette loi.

Si vous avez encore des questions, je me ferai un plaisir d'y répondre dans la salle 103, juste en face du couloir. Merci à tous pour votre attention!

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?