Donc, notre sujet aujourd'hui est la désobéissance et la rébellion. La désobéissance est ce qui fait des pirates ce que nous sommes. Notre métier est d'utiliser les choses d'une manière à laquelle elles ne sont pas destinées ou qui ne sont pas autorisées. Parfois, la meilleure façon de montrer que certaines choses peuvent être mieux faites est d'enfreindre les règles. Mais il existe un moyen plus important: enfreindre les lois injustes.

Henry Thoreau a écrit dans son essai «La désobéissance civile»: «Des lois injustes existent, allons-nous leur obéir docilement, ou allons-nous essayer de les changer tout en continuant à leur obéir, ou allons-nous les violer immédiatement»?

J'ai été inspirée d'avoir la possibilité d'en parler, car la police la plus répandue dans la répression de la désobéissance dans notre pays est la police secrète. Des criminels impénitents comme l'ancien directeur de la NSA, Michael Hayden, avaient l'habitude d'écouter pendant les jours de Bush, ou le directeur du renseignement national James Klepper, qui a menti à plusieurs reprises au Congrès - ils négligent la loi quand il s'agit de faire leur propre truc. Ils nous disent que la fin justifie les moyens pour que nous aussi nous puissions jouer à ce jeu. Nous sommes obligés d'appliquer la désobéissance civile là où la mauvaise loi est en place, plaçant les États-Unis dans un état de surveillance constante au nom de la lutte contre le terrorisme, qui est autant lié à ce pays que les problèmes de santé publique sont liés à la peste bubonique du 14ème siècle. C'est pire qu'un crime, c'est juste stupide. Par conséquent, nous ne devons pas permettre à l'État qui nous espionne de nous empêcher de faire la bonne chose.

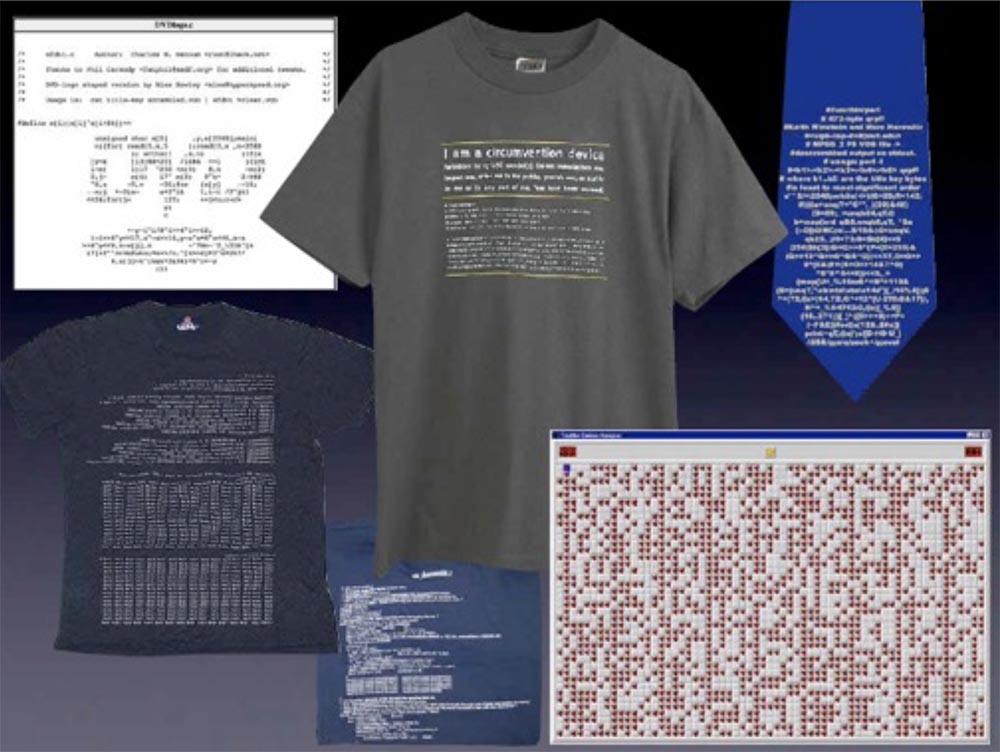

Pensez aux guerres cryptographiques DCSS conçues pour protéger les magnats des médias contre les pirates informatiques jouant leurs DVD légitimes sur des ordinateurs portables Linux. Ils ont trouvé un code de cryptage DVD qui a empêché cela, ce qui était complètement illégal. C'est un exemple idéal d'une loi pire qu'une loi criminelle, elle est stupide car elle ne peut que nuire aux gens en utilisant légalement les ressources des médias.

Bien sûr, les pirates sont tenus de mettre un bâton dans les ânes des personnes responsables de ces lois, en fabriquant des t-shirts, des cravates, des jeux ou des «démineurs» illégaux pour Windows (rires).

Bien sûr, à notre époque, il y a des injustices plus ou moins insignifiantes pour être méchant. Des violations des accords d'utilisateur de merde du CLUF aux technologies qui contrecarrent les régimes vraiment tyranniques et oppressifs qui existent sur terre aujourd'hui.

«Donnez un mortier à un homme» - pour cela il y a aujourd'hui une application correspondante. Le fait est que l'utilisation de la technologie pour repousser les limites est ce que font les participants à cette conférence. En fait, dans la plupart des cas, vous ne savez pas si ce que vous faites est légal ou illégal. Personne, sauf le Congress Research Service, n'a osé déclarer qu'il ne connaissait pas le nombre exact de lois fédérales en vigueur dans la région à un moment donné. Ainsi, même un bon avocat ne dira pas si son client fait quelque chose d'illégal ou non.

Gardez à l'esprit que les lois de ce pays et d'autres pays sont interprétées en termes de précédents historiques. C'est également important lorsque vous êtes accusé de quelque chose. Oubliez la désobéissance délibérée, car les gens enfreignent constamment la loi sans le savoir, vous devez donc être prudent.

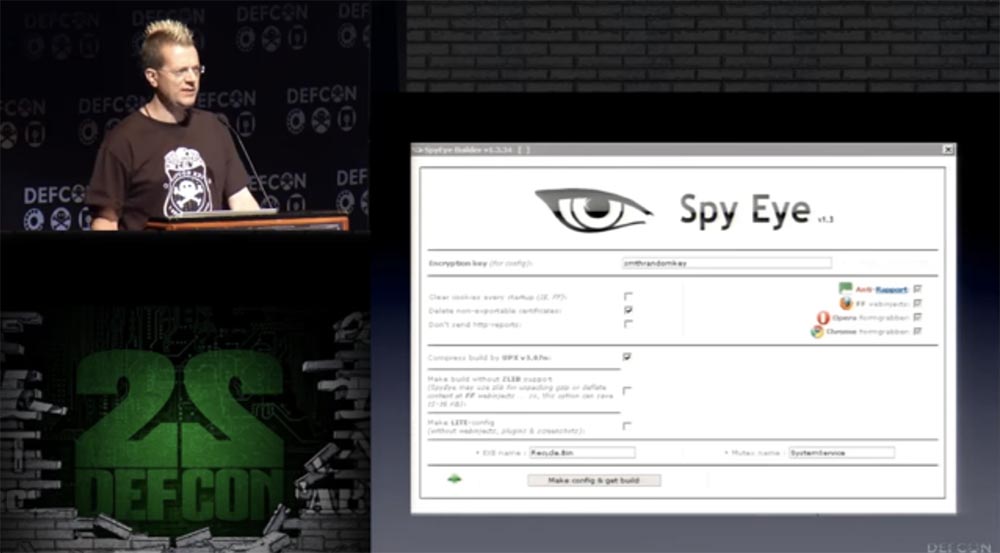

Voici un de mes exemples DefCon préférés. Cette diapositive montre un exemple de désobéissance, mais bon. DefCon regorge de tels exemples.

Je pense que nous pouvons convenir qu'il est illégal de pirater les comptes bancaires de quelqu'un d'autre. L'un de mes moments préférés de DefCon a été une réunion avec un gars qui a piraté une base de données de «fraudeurs nigérians», a obtenu ses informations de compte bancaire et a récupéré de l'argent.

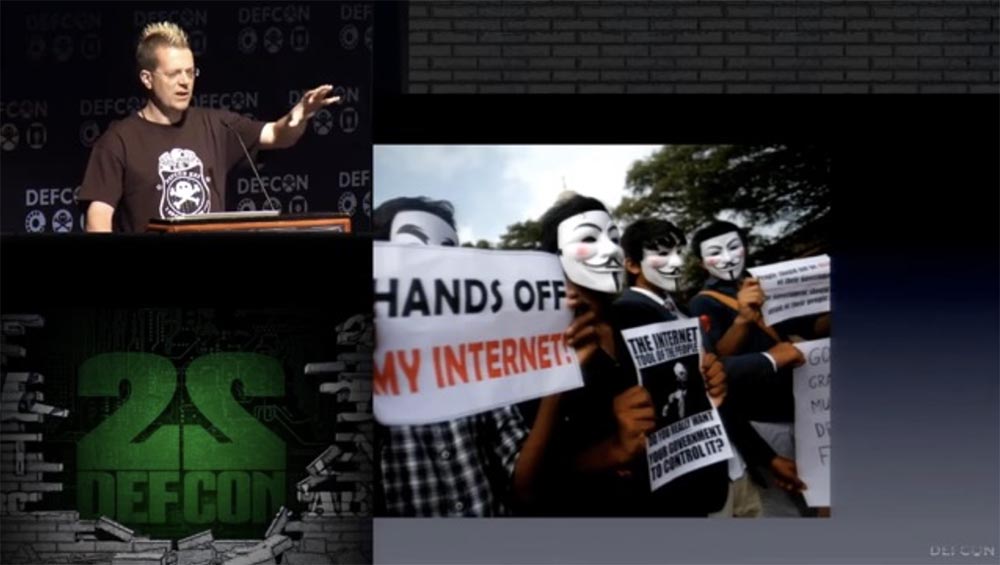

La fuite et la vidange d'informations des agences gouvernementales et des types similaires de désobéissance sont actuellement à la mode et, je pense, sont bonnes pour la société. Une grande partie de ce qui a été divulgué aux médias récemment s'est résumée au contrôle d'Internet. Les gens avec beaucoup plus d'argent et de pouvoir que ceux présents dans cette salle essaient de le bloquer pour les «classes inférieures». La désobéissance fait partie d'une telle résistance au contrôle et à la pression des autorités. Le blocage d'Internet, la fin de la liberté d'échange d'informations, quelle que soit la richesse du pouvoir et quel que soit le contenu de ces informations, c'est la fin d'Internet.

Par conséquent, nous devons refuser d'être obéissants. Si vous allez désobéir consciemment, il n'y a qu'une seule règle à laquelle vous devez vous conformer, et celui qui faisait partie de l'équipe Hacker Jeopardy connaît très bien ces trois mots: "Fuck It Up!" "Ne le gâche pas!"

Une autre raison qui m'a inspiré à parler était les fuites de Snowden publiées l'année dernière. Je voudrais partager certaines de mes réflexions à ce sujet et inviter la communauté à participer à la discussion. Cette conversation s'adresse à tous ceux qui n'ont pas eu de temps libre pour se familiariser avec toutes ces fuites. Si toutes les personnes présentes savent ce que je vais dire, je serai très heureux, mais ce n'est probablement pas le cas.

Rappelez-vous le bon vieux temps, quand Internet n'était pas encore passé à l'humour "minou"? Maintenant, tout le monde sur Internet sait ce qu'est la

chèvre ASCII (rires).

Google propose même gentiment ce dessin.

Mais en réalité, le bon vieux temps n'était pas si bon. Je ne me considère pas comme une vieille école, car je n'ai commencé à travailler avec notre entreprise qu'au début des années 90. Il a fallu un quart de siècle pour comprendre comment l'Internet primitif était sous-estimé et les changements qui se sont produits, aussi lents soient-ils, ont été bénéfiques. Vous ne devriez pas écouter ceux qui disent que tout allait mieux alors. C'était définitivement pire, parce que maintenant nous avons un modèle commercial de tout l'Internet, nous avons accumulé des réserves d'informations, nous avons le contrôle et le suivi de toute la merde.

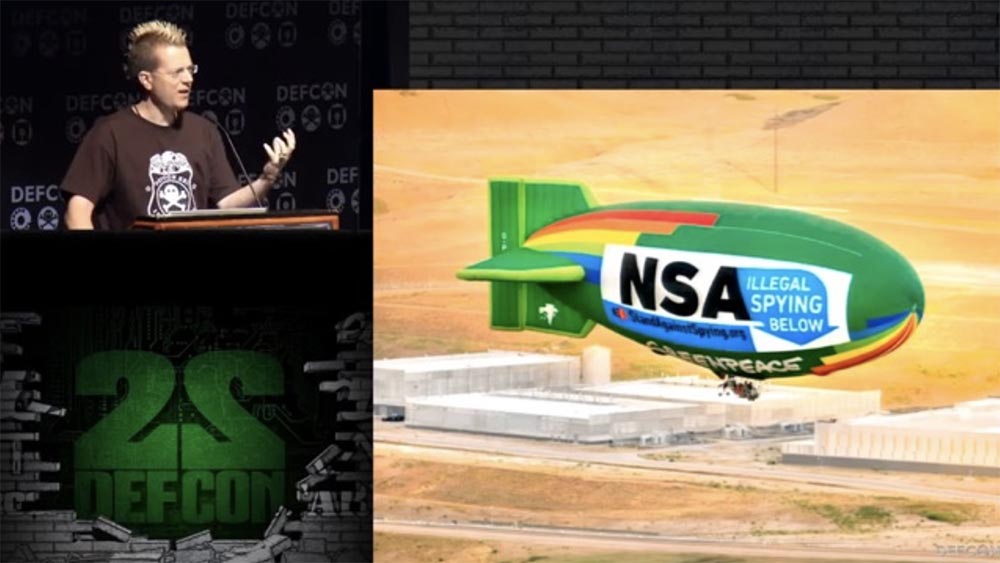

Mais le véritable «changeur de jeu» est le stockage. Il s'agit du centre de données de la NSA à Bluffdale, dans l'Utah. Et votre «merde» n'est pas seulement vulnérable, tant qu'elle est transmise sur le réseau, elle s'y accumulera pour toujours.

J'étais vraiment en colère contre Kit Alexander quand il est venu à DefCon 20 parce qu'il est venu ici et a dit: «Oh, vous êtes si intelligents, non? Alors viens travailler avec moi! Il pense que mettre un jean et un t-shirt suffit pour nous convaincre qu'il est un bon gars, même si son agence empêche les gens d'être qui ils sont, cela empêche la naissance d'une nouvelle génération de hackers.

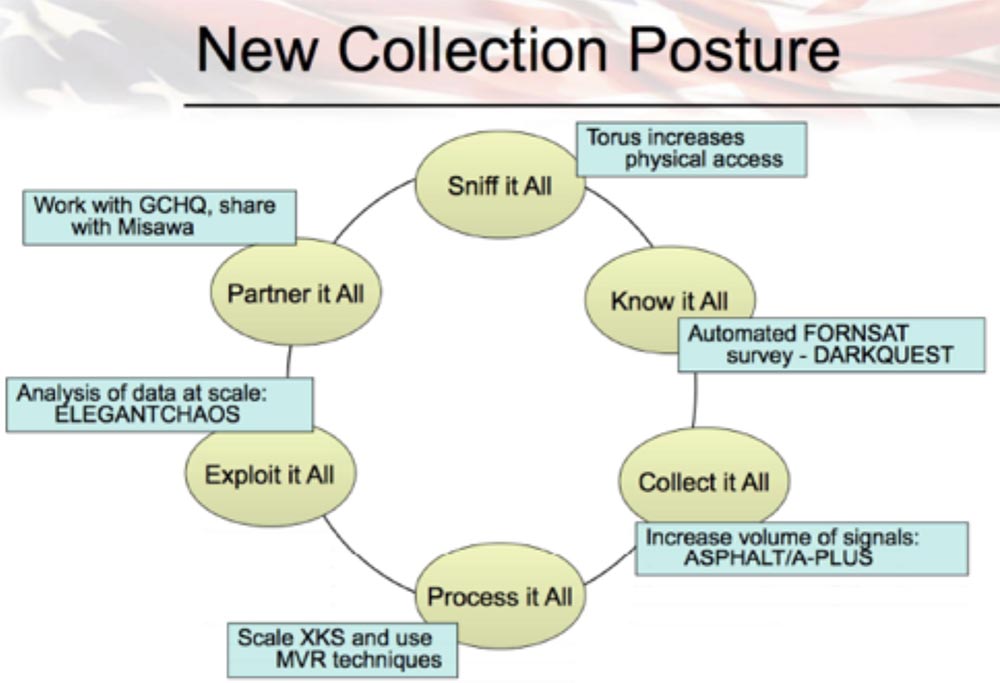

Pensez, si quelqu'un marchait ici dans notre communauté, avec un magnétophone à la main, le poussant tout le temps en face pendant l'enregistrement, et enregistrant tout ce que vous avez dit, alors il serait difficile pour vous d'accepter cette personne comme faisant partie de votre communauté. Vous allez probablement arrêter complètement de communiquer avec cette personne, mais c'est ce qui se passe vraiment maintenant - ils collectent toutes les informations nous concernant et les utilisent ensuite contre nous. Nous avons toujours supposé qu'ils faisaient cela et nous attendions des choses similaires de leur part, mais grâce à notre ami Snowden, nous savons maintenant avec certitude qu'ils ont fait exactement ce que nous attendions d'eux, et même plus que cela. "Collectez tout et utilisez tout!" - c'est ce qu'ils font.

Vous devez vous rappeler que le gouvernement utilise toujours des réserves. Quand ils disent: «nous ne faisons pas cela!», Cela signifie que nous forçons nos partenaires étrangers à le faire, puis nous transmettons les résultats. Quand ils disent: «nous ne collectons pas de données dans le cadre de ce programme», cela signifie que nous les collectons dans le cadre d'un autre programme.

Mais nous avons maintenant un million de façons de ruiner l'ordre des choses existant. Si tout ce que vous faites fait de vous une personne «intéressante», ils peuvent revenir et trouver d'autres «choses intéressantes» pour vous accrocher. Et la technologie n'est pas à blâmer. On trouve tout le temps des erreurs, mais leur nombre dépend directement de l '«erreur» qui se situe entre le fauteuil et le clavier. Les gens disent qu'ils n'ont rien à cacher, nous l'avons entendu un million de fois auparavant. Mais tout le monde a quelque chose à cacher, non? Tout le monde a toujours eu quelque chose à cacher, maintenant ou dans le passé, et c'est la source de nombreux problèmes. Donc, les gens qui savent faire toutes sortes de choses délicates ne devraient pas foirer face à deux groupes liés - le crime organisé et les fédéraux.

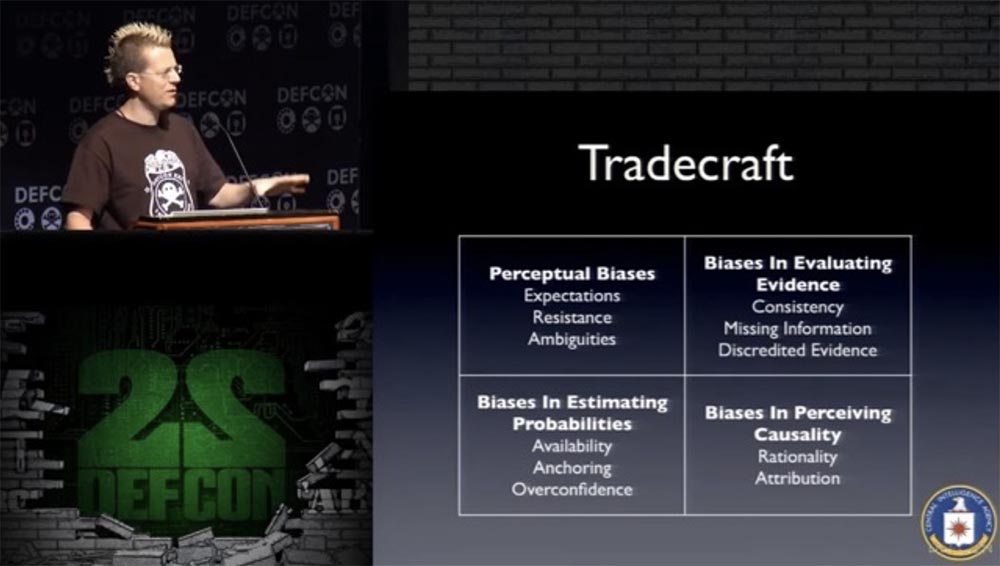

Considérez ce qu'est

Tradecraft , ou des trucs d'espionnage.

Tradecraft signifie technologie et méthodes, et ici je vais jeter des pierres dans le jardin de nos amis de la CIA. Je vais en rire plus tard, mais ils passent beaucoup de temps à réfléchir à des moyens, à ne pas les bousiller. La meilleure façon d'analyser le travail de la CIA est de considérer leurs activités opérationnelles, les opérations où elles ont foiré.

Ils passent beaucoup de temps à analyser où ils ont échoué. Vous pouvez télécharger et lire le

manuel Tradecraft créé par la CIA - l'image sur la diapositive suivante est prise à partir de là. Je vais passer en revue les positions données dans cette image:

- Déformations de perception: attente, résistance, inexactitudes. Cela signifie voir uniquement ce que nous voulons voir. Je pense que vous pouvez trouver vous-même des exemples de ce comportement de la CIA.

- Biais dans l'évaluation des preuves: cohérence, manque d'information, preuves discréditées. S'il y a une séquence dans quelque chose, les petits échantillons sont plus cohérents, mais ils contiennent moins d'informations. Si vous ne comptez que sur des modèles d'estimation de probabilité abordables, vous avez des problèmes avec une relation causale - par exemple, en attribuant des événements à un arrière-plan fixe. Quelque chose comme «les sunnites sont bons, les chiites sont mauvais».

- Biais de probabilité: accessibilité, affection, confiance en soi.

- Un biais dans la perception de la causalité: rationalisme, postscripts.

Toutes ces choses sont révisées lorsque nous analysons nos propres opérations, après avoir été foutues quelque part. Il existe un certain nombre d'activités que vous pouvez faire pour contrer les préjugés.

Par exemple, si quelque chose d'intéressant se produit, c'est une excellente occasion de passer de l'analyse à l'exécution d'une opération pratique. L'analyse devrait inclure les principes suivants:

- vérification des hypothèses clés au début ou lorsque le projet change;

- vérifier la qualité des informations;

- aller dans le sens inverse, c'est-à-dire appliquer la technique du «défenseur du diable», la technique du «coup fort - résistance faible», analyser des situations comme: «et si ...» et essayer les actions qui nous sont familières dans les tests de pénétration. On les appelle ici «l'équipe rouge», dont les actions consistent à se mettre à la place de l'ennemi.

Soyez guidé par ces principes lors de la conduite des opérations et recherchez les points de leur application.

De l'autre côté se trouve OPSEC. Beaucoup de gens dans notre société prônent la sécurité opérationnelle. Fondamentalement, cela signifie empêcher la fuite d'informations, ce qui peut conduire à l'avantage de l'autre côté. La diapositive suivante montre une affiche de la Seconde Guerre mondiale confirmant cette règle: «Les oreilles ennemies écoutent!»

Soit dit en passant, au sujet de la «vieille école» - si je montrais cette photo à une personne de moins de 25 ans, il se demanderait probablement pourquoi Gandhi est un ennemi?

Le rire dans la salle, au centre de la diapositive, est un portrait non pas de Gandhi mais de l'empereur du Japon Hirohito.Je ne peux pas attendre que finalement tout le monde reçoive une éducation de Wikipedia ou IMDB. Le gouvernement utilise vos impôts pour publier de la documentation pour vous aider avec OPSEC, vous devez donc vérifier attentivement cette documentation. Vous devez comprendre quelles informations sont pertinentes.

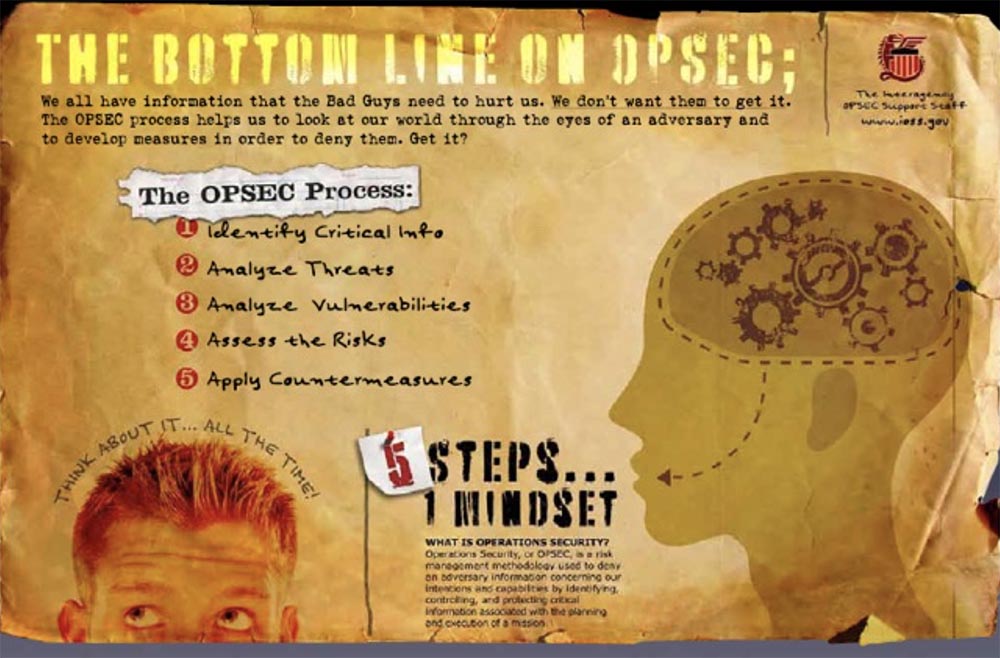

Le gouvernement enseigne que les méchants veulent obtenir les informations que nous possédons pour nous frapper plus fort. L'OPSEC va à l'encontre de cela en aidant à regarder le monde de leurs propres yeux afin de développer des mesures et des moyens d'affronter ces méchants.

Le processus de sécurité opérationnelle est le suivant:

- Identification des informations critiques dont l'accès peut nous nuire;

- Analyse des menaces de vol de ces informations;

- Analyse des vulnérabilités pouvant conduire à l'exécution d'une menace;

- Évaluation des risques;

- L'utilisation de contre-mesures.

Si vous trouvez difficile de voir le texte sur une diapositive, vous pouvez le voir sur le disque DVD de cette conférence DefCon. OPSEC ne se termine pas par l'opération elle-même, elle couvre toutes vos explications et recherches initiales et ultérieures. "N'oubliez pas cela tout le temps!" Ce n'est pas quelque chose que vous pouvez faire une fois, puis oublier, OPSEC, c'est travailler 24 heures par jour, 7 jours par semaine.

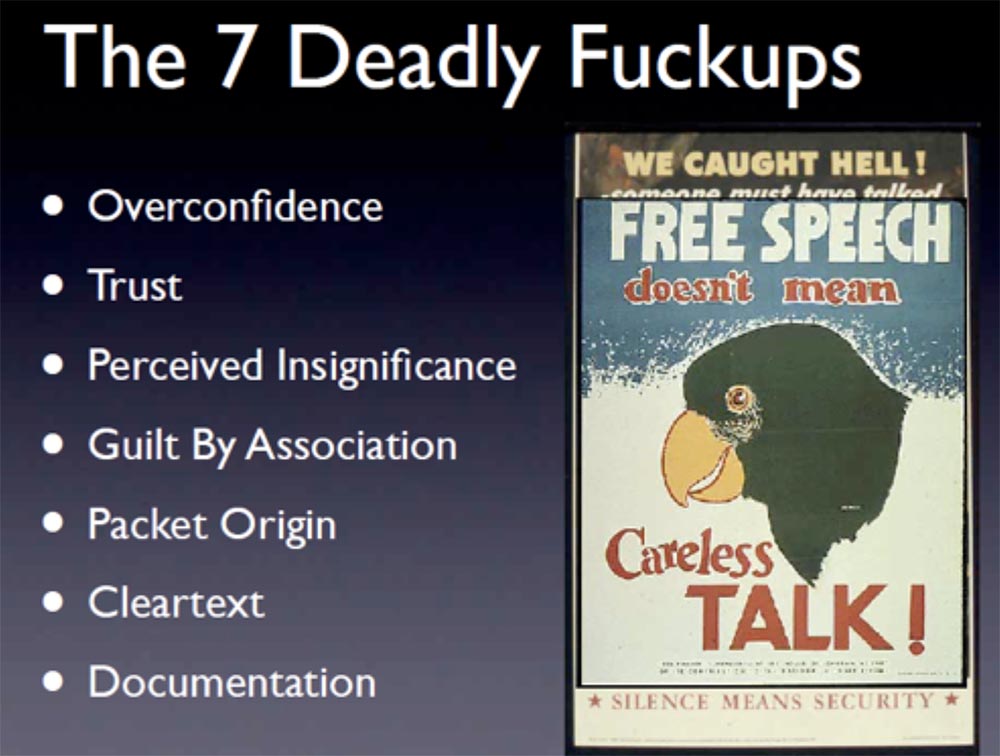

La diapositive suivante montre ma version des sept péchés capitaux, sept choses qui peuvent vous faire foirer.

Qu'est-ce qui fait de vous un candidat à l'arrestation? Confiance qu'ils ne vous trouveront jamais. «J'utilise un ordinateur autonome» est un non-sens, vous ne pouvez jamais compter sur un seul outil.

Une confiance excessive s'ensuit. Dans les États de surveillance totale, par exemple, en Allemagne de l'Est, une personne sur 66 était un informateur du gouvernement. Ne pensez-vous pas que ce ratio ressemble à une communauté de hackers? Emmanuel Goldstein a estimé que chaque cinquième de la RDA était un «informateur». C'est probablement une limite élevée, mais parlez, par exemple, avec Chelsea Manning. Je parie qu'elle regrette son modèle de confiance dans la société.

La perception de l'insignifiance de votre culpabilité, la conviction que votre culpabilité est insignifiante et donc vos «farces» ne dérangent personne. "Personne ne se soucie que je gâche juste ce site Web." N'oubliez pas que tout cela peut être enregistré dans votre dossier personnel.

Le quatrième "péché" est une culpabilité associative. J'ai visité le «mauvais» chat, suis venu à la mauvaise conférence, j'ai contacté les mauvaises personnes. Vous avez peur d'exposer où vous êtes et d'où vous venez. C'est ce que le gouvernement peut consciemment utiliser contre vous. Il recueille non seulement des informations personnelles qui vous identifient, il stocke les «empreintes digitales» des pages que vous avez visitées via le navigateur, les identifiants uniques de vos appareils mobiles et, à l'avenir, éventuellement votre position.

Il y a trop de documents confirmant que cela se produit. Les gens qui se débattent vraiment avec l'État et font des affaires sérieuses le savent. "Votre bavardage peut tuer vos amis."

Les ordinateurs personnels et les téléphones portables ne devraient jamais être utilisés à des fins opérationnelles poursuivies par les services gouvernementaux. Les documents d'identité ne doivent jamais être transportés sans propriétaire. Les détails d'une opération militaire ne doivent jamais être discutés par téléphone ou avec des membres de la famille. Vous pouvez et devez même faire des choses que vous n'aimez pas faire, tout comme vous ne voulez pas vous abstenir d'alcool. Si vous commettez au moins un de ces péchés - vous êtes pris. Utilisez les

techniques d' analyse de

Tradecraft pour éviter les erreurs.

L'un des outils que vous pouvez utiliser pour arrêter ces fichues choses est les outils. Mais les outils peuvent aussi aggraver votre situation. Un ordinateur est un outil qui vous aide à gâcher les choses un milliard de fois plus vite que vous ne le pourriez vous-même.

Ils créent un faux sentiment de confiance. Ils provoquent un péché de confiance en soi, et c'est la probabilité de tout gâcher. Utiliser stupidement l'outil est encore pire que de ne pas l'utiliser du tout. Ceci est l'une de mes photos préférées - ce n'est pas une scie, mais un couteau d'un jet d'eau alimenté sous une pression de 15 000 PSI. Ce n'est que de l'eau, mais il coupe l'acier, bien qu'il semble si sûr.

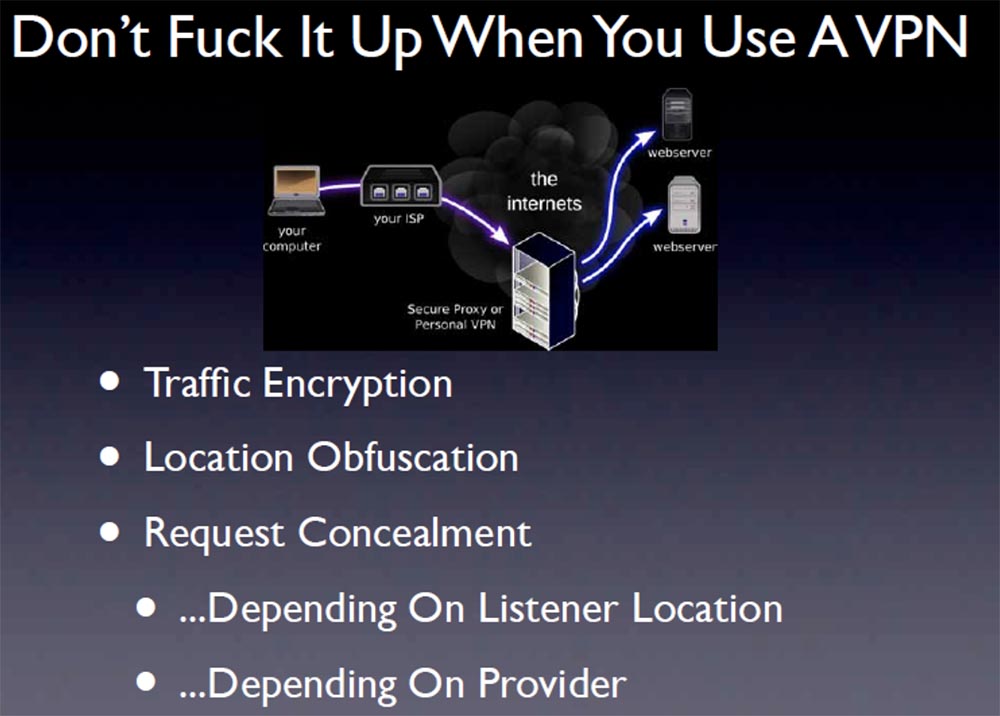

Voici le premier outil -

VPN . Ne le gâchez pas en l'utilisant! Serez-vous en sécurité si vous utilisez un réseau non sécurisé? En ce qui concerne les outils, posez-vous 2 questions: dois-je l'utiliser et comment dois-je l'utiliser? Qu'obtenez-vous d'un

VPN ? Vous obtenez le chiffrement du trafic, mais uniquement entre vous et le réseau

VPN lui-même, mais pas entre le

VPN et un endroit distant.

Vous pouvez confondre vos empreintes et masquer votre emplacement sur un serveur distant. Le fournisseur peut ne pas savoir exactement où vous vous trouvez. Mais vous pouvez obtenir une sorte de demande de sa part qui établira une connexion entre vous et le

VPN . Cela dépend donc vraiment de l'endroit où se trouve «l'auditeur» et de la façon dont le fournisseur de réseau se comportera. Il s'agit d'un proxy à chaud, de sorte que quiconque contrôle les deux extrémités du réseau, comme une agence gouvernementale, peut très facilement corréler le trafic et obtenir des informations sur votre emplacement. Cela change le degré de confiance dans le fournisseur

VPN avec lequel vous avez probablement une relation financière, car il est très facile de savoir comment et à qui vous payez pour les services. Pensez-y.

Les fournisseurs de

VPN sont vraiment très différents dans la réalisation de leur promesse. Beaucoup d'entre eux disent qu'ils n'enregistrent pas les journaux de session. Vous devez connaître leurs politiques de journalisation, mais cela ne clarifiera pas toute l'histoire, surtout s'ils ne se trouvent pas aux États-Unis, car ils peuvent commencer à se connecter à tout moment. Par exemple, lorsqu'ils reçoivent une commande du département de la sécurité nationale, qui, selon la loi, peut réclamer toutes les données.

Par conséquent, le fait qu'ils n'enregistrent pas votre activité maintenant ne signifie pas qu'ils ne le feront pas à l'avenir si vous êtes intéressé par des services spéciaux.

Si vous prévoyez de vous cacher derrière un

VPN , vous feriez mieux de voir comment

les clients

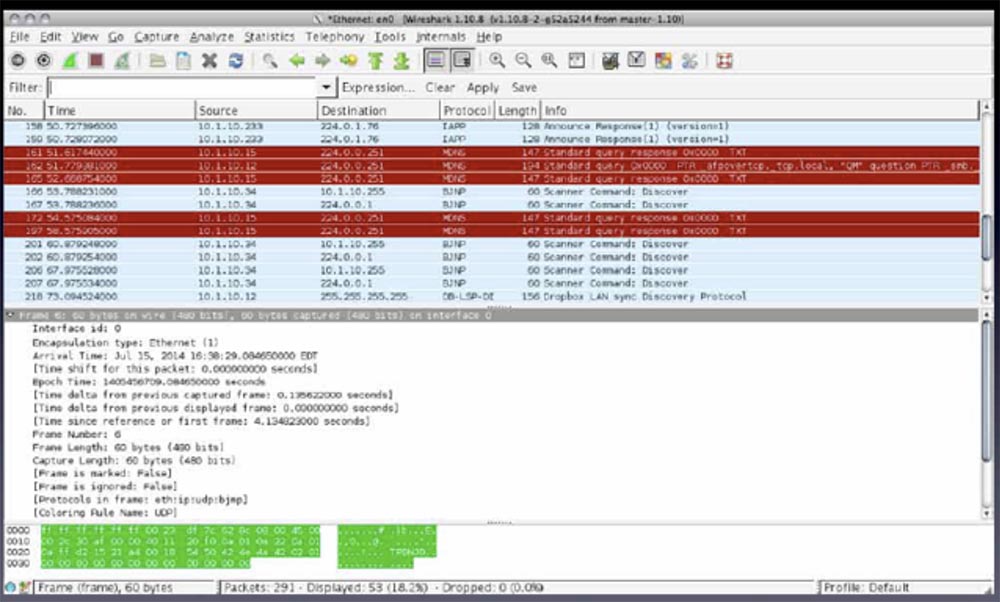

VPN diffèrent dans le degré de «vous accrocher». , .

VPN ,

Wire shock , «» , .

,

VPN ? , , , «» , .

.

SSH -,

VPN , «». , «».

, «» IP. ,

VPN . , , . , « » , VPN, IP.

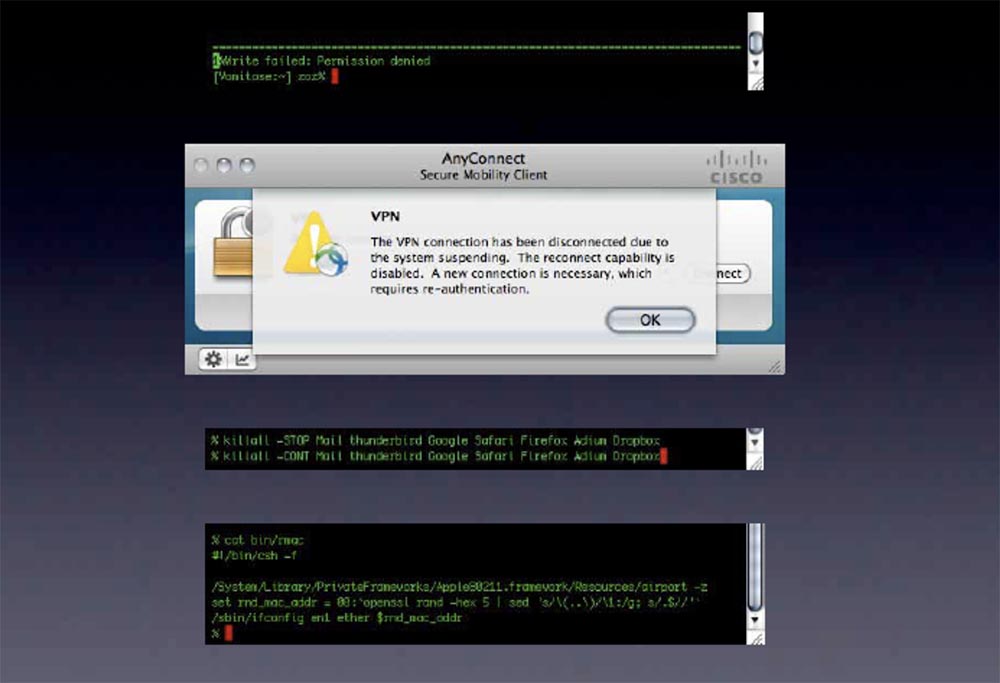

— . java- . , , VPN, .

VPN, , . , , .

, ,

MAC- .

MAC- , WiFi- . .

MAC- , .

,

VPN ? ? « »,

VPN , .

VPN .

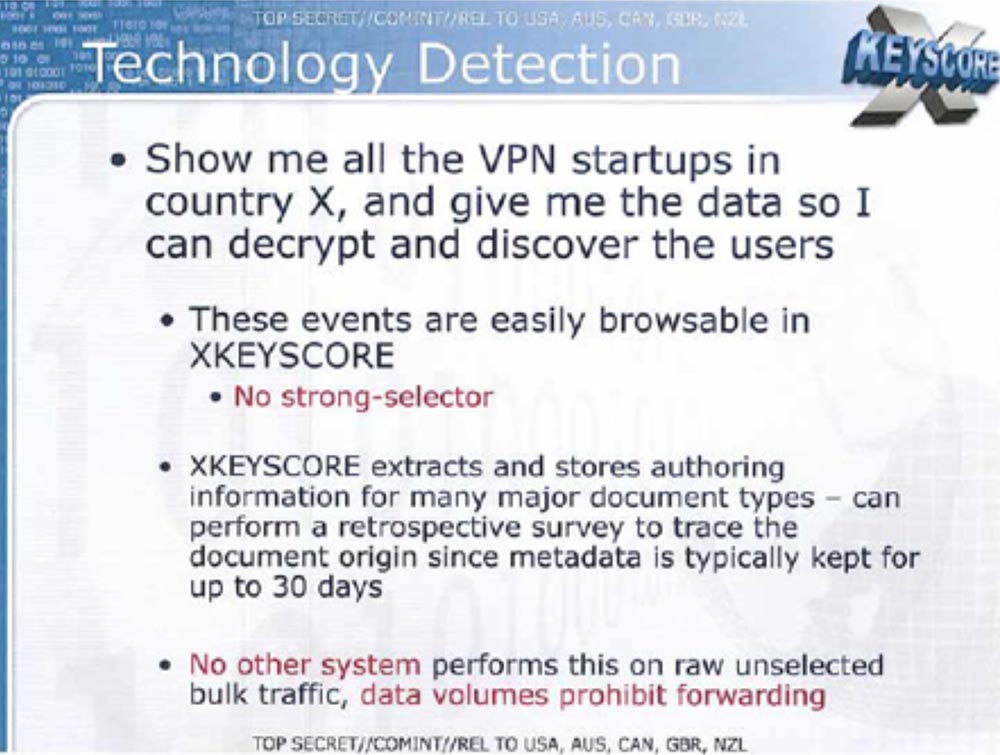

XKeyscore 2008 .

, . . , . ,

VPN , , - .

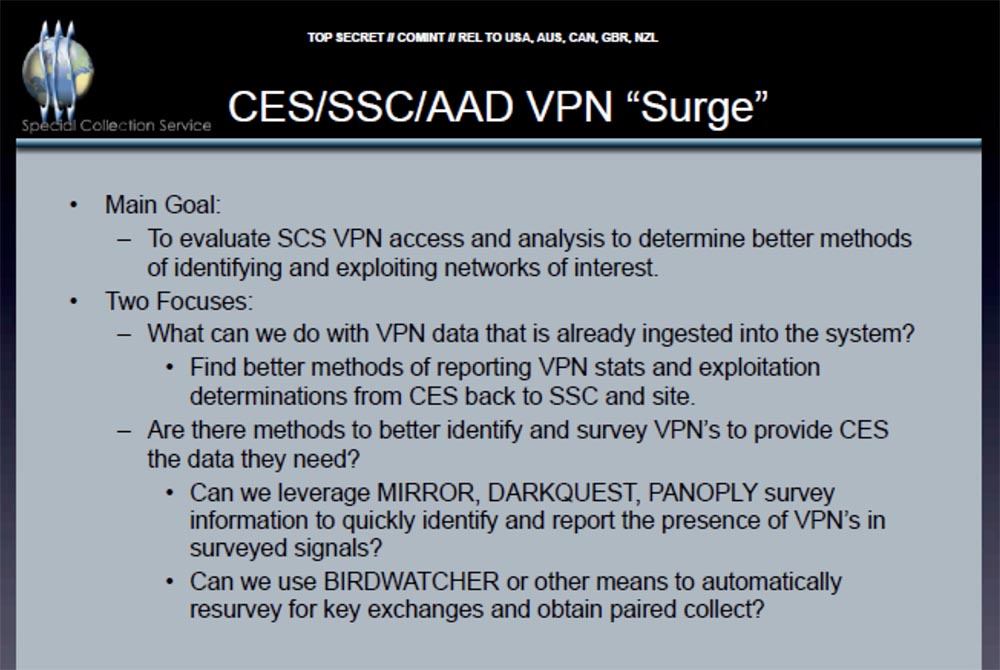

CES/SSC/AAD VPN “Surge” , «VPN — » 2011 .

,

VPN .

Birdwatcher , . - , , ,

VPN .

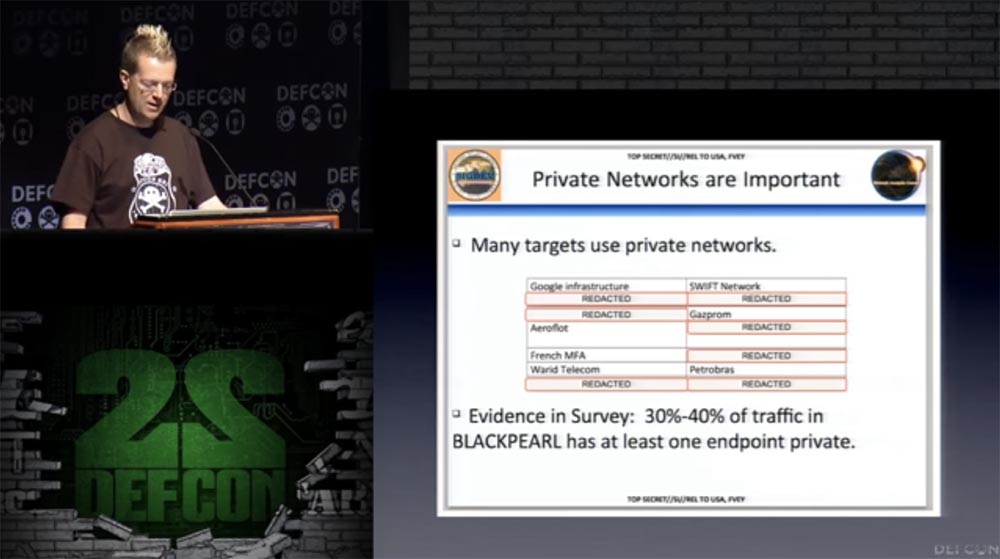

SCS , , – – , , .

, « », , , .

\

, , . . , ,

VPN — , . , . ,

VPN , , . , ,

VPN .

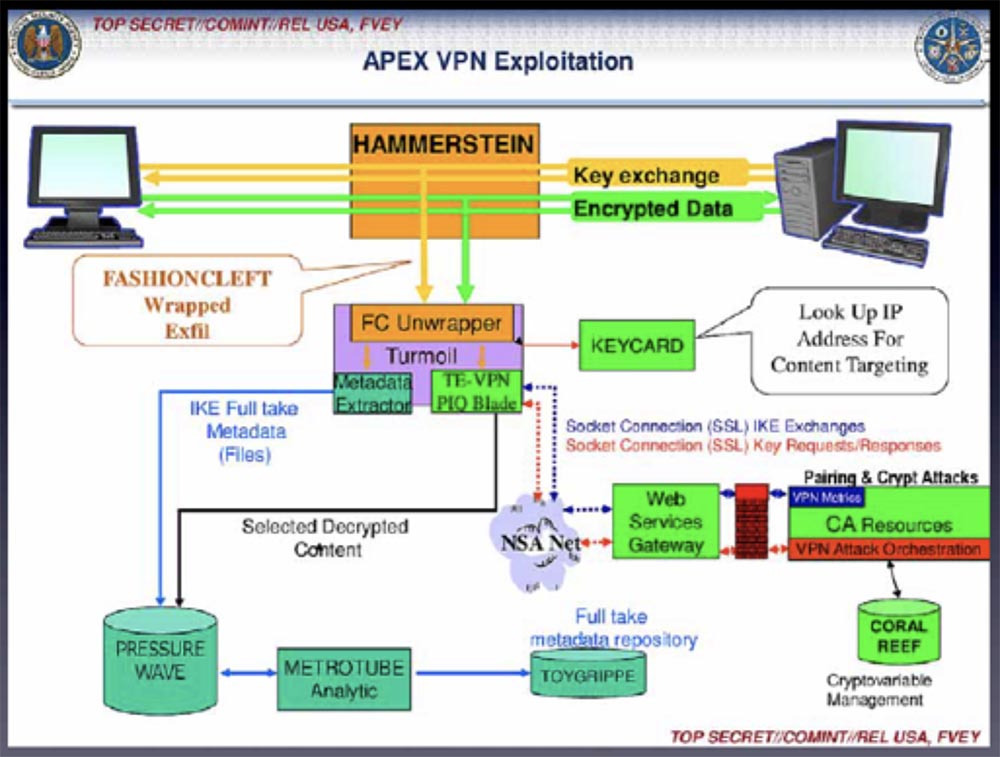

-, .

Hammerstein « ». -, .

, , . , ,

PPTP VPN . 2012

DefCon 20 ,

loud cracker PPTP ,

VPN .

VPN , , , .

,

VPN - , .

NSA , «». , , - . , , , .

: ,

Tor !

,

Tor , .

Tor , . . , .

Tor . , «» . , , , , .

Tor . , . , ,

Tor .

«», . , «», , .

, «» , , , , . -, « » « ».

Tor .

,

Tor .

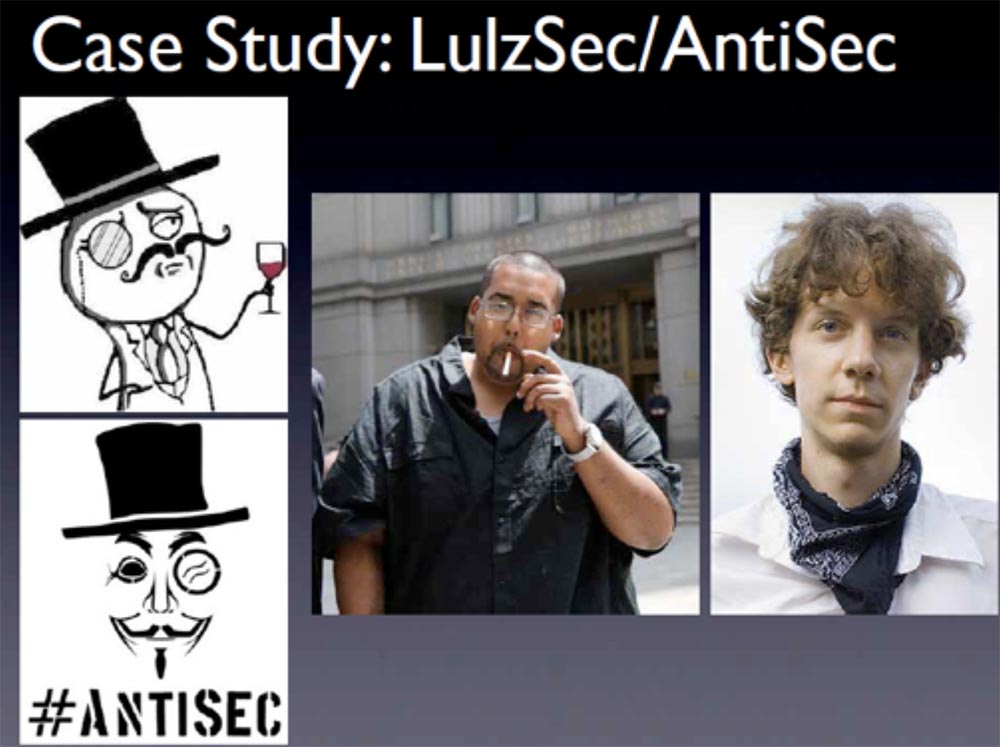

LulzSec AntiSec .

LulzSec ,

Sabu , .

4chan Nons , ,

SQL ,

DDOS- -, – .

Anonymous ,

Sabu .

IFC

IFC ,

TOR . , - .

Sabu Tor , , . , , , .

. , .

Sabu . Wi-Fi, . , ?

Mac- ,

Tor ,

Tor Wi-Fi ,

IP- IFC- . , , , «». ,

Tor , , 10 . :

Tor , , ! .

Par conséquent, observez «l'hygiène» d'être sur Internet. N'utilisez pas deux navigateurs en même temps, car vous pouvez vous tromper et saisir quelque chose de mal et dans le mauvais navigateur. Une bonne idée est d'utiliser un ordinateur séparé qui se connecte au réseau uniquement via Tor. Utilisez un pare-feu comme PFSence pour vous assurer que tout votre trafic passe par le réseau Tor , utilisez le service IPCheck pour voir comment votre adresse IP est affichée sur le réseau.25:00 minConférence DEFCON 22. Andrew "Zoz" Brooks. Ne le gâchez pas! 2e partieMerci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbit / s jusqu'en décembre gratuitement en payant pour une période de six mois, vous pouvez commander

ici .

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel Dodeca-Core Xeon E5-2650v4 128 Go DDR4 6x480 Go SSD 1 Gbps 100 TV à partir de 249 $ aux Pays-Bas et aux États-Unis! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?